Ada dokumen

Kontrol CIS yang agak menarik, yang mempertimbangkan Keamanan Informasi menggunakan prinsip Pareto (80/20). Prinsip ini menyatakan bahwa 20% tindakan perlindungan memberikan 80% hasil dalam hal keamanan perusahaan. Setelah membaca dokumen ini, banyak "penjaga keamanan" menemukan bahwa ketika memilih tindakan perlindungan, mereka tidak memulai dengan langkah-langkah yang paling efektif. Dokumen mengidentifikasi 5 langkah-langkah keamanan utama yang memiliki efek terbesar pada keamanan informasi:

- Inventarisasi semua perangkat di jaringan . Sulit untuk melindungi jaringan ketika Anda tidak tahu apa yang ada di dalamnya.

- Inventarisasi semua perangkat lunak . Perangkat lunak dengan kerentanan paling sering menjadi titik masuk bagi seorang peretas.

- Konfigurasi Aman - atau penggunaan fitur-fitur keamanan bawaan dari perangkat lunak atau perangkat. Singkatnya - ubah kata sandi default dan batasi akses.

- Cari dan hilangkan kerentanan . Sebagian besar serangan dimulai dengan kerentanan yang diketahui.

- Manajemen Akses Keistimewaan . Pengguna Anda seharusnya hanya memiliki hak yang benar-benar diperlukan dan hanya melakukan tindakan yang benar-benar diperlukan.

Dalam kerangka artikel ini, kami akan mempertimbangkan secara tepat poin ke-5 pada contoh penggunaan

Fudo PAM . Lebih tepatnya, kita akan melihat kasus dan masalah khas yang dapat dideteksi setelah implementasi atau sebagai bagian dari pengujian Fudo PAM gratis.

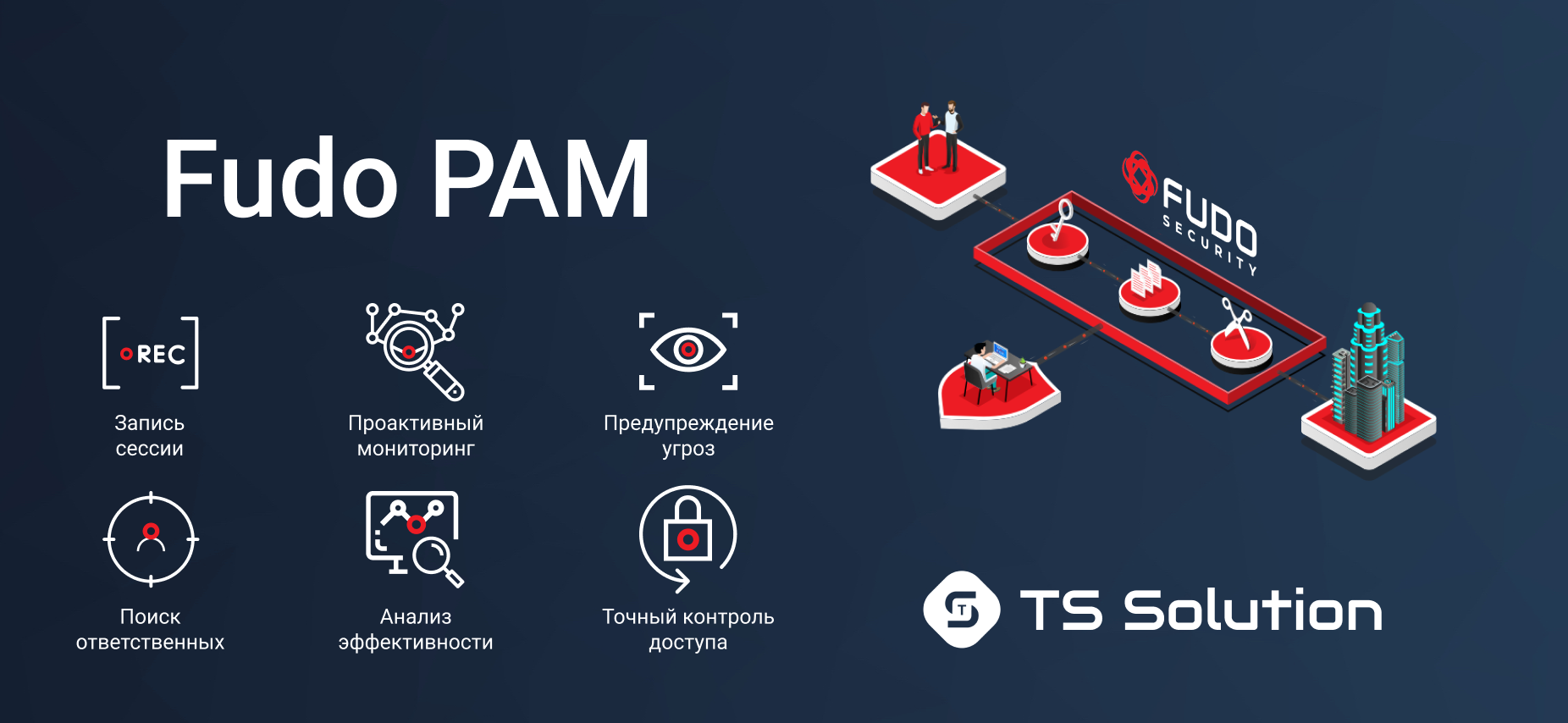

Pam Fudo

Hanya beberapa kata tentang solusinya. Fudo PAM adalah solusi manajemen akses istimewa yang relatif baru. Fitur utama:

- Rekaman Sesi . Lihat sesi secara real time. Koneksi ke sesi. Membuat bukti untuk litigasi.

- Pemantauan proaktif . Kebijakan yang fleksibel. Cari berdasarkan template. Otomatisasi tindakan.

- Pencegahan Ancaman . Penyalahgunaan akun. Penilaian tingkat ancaman. Deteksi anomali.

- Cari yang bertanggung jawab . Jika Anda menggunakan akun yang sama untuk masuk ke banyak pengguna.

- Analisis kinerja . Pengguna individu, departemen, atau seluruh organisasi.

- Kontrol akses yang tepat . Pembatasan lalu lintas dan akses bagi pengguna pada interval tertentu.

Nah, yang paling penting plus - itu terungkap secara harfiah dalam beberapa jam, setelah itu sistem siap digunakan.

Bagi yang tertarik dengan produk, .... Webinar akan berlangsung dengan tinjauan umum terperinci dan demonstrasi fungsionalitas. Kami akan beralih ke masalah nyata yang dapat ditemukan dalam kerangka proyek percontohan sistem kontrol akses istimewa.

1. Administrator jaringan secara teratur membuka akses ke sumber daya terlarang

Anehnya, tetapi insiden pertama yang dapat dideteksi adalah pelanggaran oleh administrator. Paling sering, ini adalah perubahan daftar akses pada peralatan jaringan yang melanggar hukum. Misalnya, untuk membuka akses ke situs yang terlarang atau untuk aplikasi yang dilarang. Perlu dicatat bahwa perubahan tersebut kemudian dapat tetap dalam konfigurasi peralatan selama bertahun-tahun.

2. Menggunakan satu akun sekaligus oleh beberapa administrator

Masalah umum lainnya dengan administrator. “Mengacak-acak” satu akun di antara kolega adalah praktik yang sangat umum. Sangat mudah, tetapi setelah itu agak sulit untuk memahami siapa sebenarnya yang bertanggung jawab atas tindakan ini atau itu.

3. Karyawan jarak jauh bekerja kurang dari 2 jam sehari

Banyak perusahaan memiliki karyawan atau mitra jarak jauh yang membutuhkan akses ke sumber daya internal (paling sering, desktop jarak jauh). Fudo PAM memungkinkan Anda untuk memantau aktivitas nyata dalam sesi tersebut. Sering ditemukan bahwa karyawan jarak jauh bekerja jauh lebih sedikit daripada yang disebutkan.

4. Menggunakan kata sandi yang sama untuk banyak sistem

Masalah yang cukup serius. Mengingat beberapa kata sandi selalu sulit, sehingga seringkali pengguna menggunakan kata sandi tunggal untuk semua sistem. Jika kata sandi seperti itu "bocor", maka penyerang potensial akan dapat memperoleh akses ke hampir seluruh infrastruktur TI.

5. Pengguna memiliki lebih banyak hak daripada yang dimaksudkan

Sering ditemukan bahwa pengguna, dengan hak yang tampaknya terpotong, tampaknya memiliki lebih banyak hak istimewa daripada yang seharusnya. Misalnya, mereka dapat mem-boot ulang perangkat yang dipantau. Sebagai aturan, ini adalah kesalahan penerbit hak, atau hanya kekurangan dari sistem diferensiasi hak bawaan.

Webinar

Jika Anda tertarik dengan topik PAM, maka kami mengundang Anda ke

webinar mendatang di Fudo PAM , yang akan diselenggarakan pada 21 November.

Ini bukan webinar terakhir kami tahun ini, yang akan kami pegang, jadi tunggu saja (

Telegram ,

Facebook ,

VK ,

TS Solution Blog )!