Ransomware Nemty baru telah muncul di jaringan, yang konon merupakan penerus GrandCrab atau Buran. Perangkat lunak berbahaya sebagian besar didistribusikan dari situs PayPal palsu dan memiliki sejumlah fitur menarik. Detail tentang pengoperasian ransomware ini - di bawah potongan.

Ransomware Nemty baru ditemukan oleh pengguna

nao_sec pada 7 September 2019. Perangkat lunak berbahaya didistribusikan melalui situs yang

menyamar sebagai PayPal , ada juga kemungkinan ransomware menembus komputer melalui kit eksploitasi RIG. Para penyerang memilih metode rekayasa sosial untuk memaksa pengguna menjalankan file cashback.exe, yang diduga ia terima dari situs web PayPal. Ia juga penasaran bahwa Nemty menentukan port yang salah untuk layanan proxy lokal Tor, yang mencegah malware mengirim data ke server. Oleh karena itu, pengguna harus mengunggah file yang dienkripsi ke jaringan Tor sendiri jika ia bermaksud membayar tebusan dan menunggu dekripsi dari penyerang.

Beberapa fakta menarik tentang Nemty menunjukkan bahwa itu dikembangkan oleh orang yang sama atau penjahat cyber yang terkait dengan Buran dan GrandCrab.

- Seperti GandCrab, Nemty memiliki telur paskah - tautan ke foto Presiden Rusia Vladimir Putin dengan lelucon cabul. Ransomware warisan GandCrab memiliki gambar dengan teks yang sama.

- Artefak bahasa kedua program menunjuk ke penulis berbahasa Rusia yang sama.

- Ini adalah enkripsi pertama yang menggunakan kunci RSA 8092-bit. Meskipun tidak masuk akal: kunci 1024-bit untuk melindungi dari peretasan sudah cukup.

- Seperti Buran, penyandinya ditulis dalam Object Pascal dan dikompilasi di Borland Delphi.

Analisis statis

Eksekusi kode berbahaya berlangsung dalam empat tahap. Langkah pertama adalah menjalankan cashback.exe, file yang dapat dieksekusi PE32 di bawah MS Windows dengan ukuran 1198936 byte. Kodenya ditulis dalam Visual C ++ dan dikompilasi pada 14 Oktober 2013. Ini berisi arsip yang secara otomatis dibuka saat cashback.exe dimulai. Perangkat lunak ini menggunakan pustaka Cabinet.dll dan fungsinya FDICreate (), FDIDestroy () dan lainnya untuk mendapatkan file dari arsip .cab.

SHA-256: A127323192ABED93AED53648D03CA84DE3B5B006B641033EB46A520B7A3C16FC

Setelah membongkar arsip, tiga file akan muncul.

Selanjutnya, temp.exe, file PE32-executable di bawah MS Windows dengan ukuran 307200 byte, diluncurkan. Kode ini ditulis dalam Visual C ++ dan dikemas oleh MPRESS packer, sejenis packer dengan UPX.

SHA-256: EBDBA4B1D1DE65A1C6B14012B674E7FA7F8C5F5A8A5A2A9C3C338F02DD726AAD

Langkah selanjutnya adalah ironman.exe. Setelah menjalankan temp.exe mendekripsi data yang disematkan di temp dan menamainya menjadi ironman.exe, sebuah file yang dapat dieksekusi PE32 berukuran 544768 byte. Kode dikompilasi dalam Borland Delphi.

SHA-256: 2C41B93ADD9AC5080A12BF93966470F8AB3BDE003001492A10F63758867F2A88

Langkah terakhir adalah me-restart file ironman.exe. Saat runtime, itu mengubah kode dan berjalan sendiri dari memori. Versi ironman.exe ini berbahaya dan bertanggung jawab untuk enkripsi.

Vektor serangan

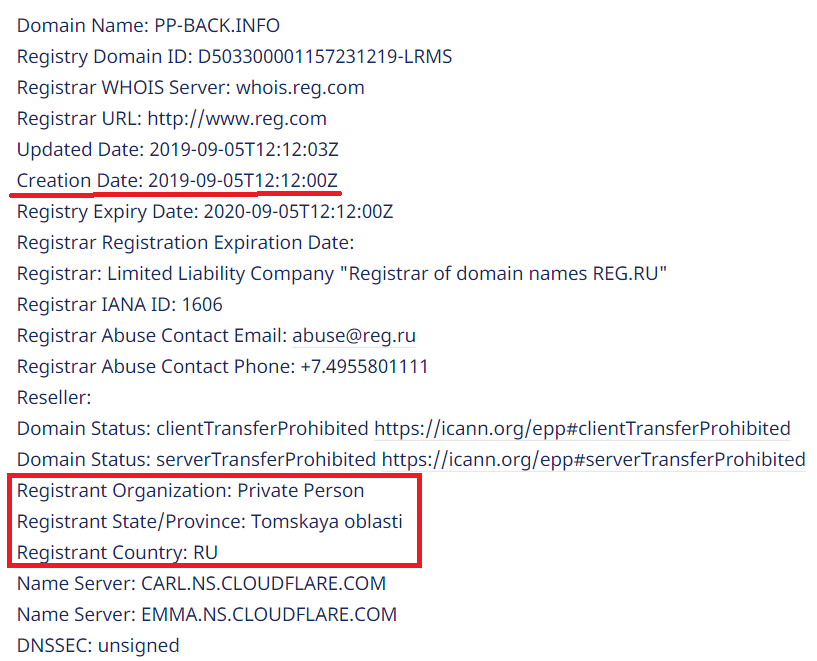

Saat ini, ransomware Nemty didistribusikan melalui pp-back.info.

Rantai infeksi lengkap dapat dilihat di kotak pasir

app.any.run .

Instalasi

Cashback.exe - awal serangan. Seperti yang telah disebutkan, cashback.exe membongkar file .cab yang dikandungnya. Lalu ia membuat folder TMP4351 $ .TMP dari bentuk% TEMP% \ IXxxx.TMP, di mana xxx adalah angka dari 001 hingga 999.

Selanjutnya, kunci registri diinstal, yang terlihat seperti ini:

[HKLM \ SOFTWARE \ WOW6432Node \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ wextract_cleanup0]

"Rundll32.exe" "C: \ Windows \ system32 \ advpack.dll, DelNodeRunDLL32" C: \ Users \ MALWAR ~ 1 \ AppData \ Local \ Temp \ IXPxxx.TMP \ ""

Ini digunakan untuk menghapus file yang tidak dibongkar. Akhirnya, cashback.exe memulai proses temp.exe.

Temp.exe - tahap kedua dalam rantai infeksi

Ini adalah proses yang dimulai oleh cashback.exe, langkah kedua dalam menjalankan virus. Dia mencoba mengunduh AutoHotKey - alat untuk menjalankan skrip di Windows - dan menjalankan skrip WindowSpy.ahk yang terletak di bagian sumber daya file PE.

Script WindowSpy.ahk mendekripsi file temp di ironman.exe menggunakan algoritma RC4 dan kata sandi IwantAcake. Kunci dari kata sandi diperoleh dengan menggunakan algoritma hash MD5.

Kemudian temp.exe memanggil proses ironman.exe.

Ironman.exe - langkah ketiga

Ironman.exe membaca konten file iron.bmp dan membuat file iron.txt dengan crypto-locker, yang dimulai sebagai berikut.

Setelah itu, virus memuat iron.txt ke dalam memori dan me-restart sebagai ironman.exe. Setelah itu, iron.txt dihapus.

ironman.exe adalah bagian utama dari ransomware NEMTY, yang mengenkripsi file di komputer yang terpengaruh. Perangkat lunak berbahaya menciptakan mutex yang disebut benci.

Pertama-tama, ia menentukan lokasi geografis komputer. Nemty membuka browser dan mengenali IP di

http://api.ipify.org . Di situs

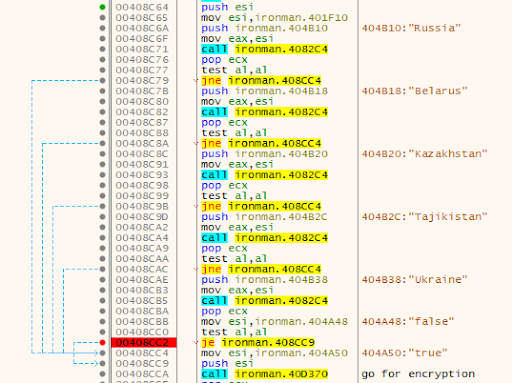

api.db-ip.com/v2/free [IP] / countryName, negara tersebut ditentukan oleh IP yang diterima, dan jika komputer berada di salah satu wilayah yang tercantum di bawah ini, eksekusi kode malware berhenti:

- Rusia

- Belarus

- Ukraina

- Kazakhstan

- Tajikistan

Kemungkinan besar, pengembang tidak ingin menarik perhatian lembaga penegak hukum di negara tempat tinggal mereka, dan karena itu tidak mengenkripsi file di yurisdiksi "asli" mereka.

Jika alamat IP korban tidak termasuk dalam daftar di atas, maka virus akan mengenkripsi informasi pengguna.

Untuk mencegah pemulihan file, salinan bayangannya dihapus:

Kemudian daftar file dan folder yang tidak akan dienkripsi dibuat, serta daftar ekstensi file.

- windows

- $ RECYCLE.BIN

- rsa

- NTDETECT.COM

- ntldr

- MSDOS.SYS

- IO.SYS

- boot.ini AUTOEXEC.BAT ntuser.dat

- desktop.ini

- CONFIG.SYS

- BOOTSECT.BAK

- bootmgr

- data program

- appdata

- osoft

- File umum

log LOG CAB cab CMD cmd COM com cpl CPL exe EXE ini INI dll DDL lnk LNK url URL ttf TTF DECRYPT.txt NEMTY

Kebingungan

Untuk menyembunyikan URL dan data konfigurasi yang disematkan, Nemty menggunakan algoritma pengkodean base64 dan RC4 dengan kata kunci fuckav.

Proses dekripsi menggunakan CryptStringToBinary adalah sebagai berikut

Enkripsi

Nemty menggunakan enkripsi tiga lapis:

- AES-128-CBC untuk file. Kunci AES 128-bit dibuat secara acak dan digunakan sama untuk semua file. Itu disimpan dalam file konfigurasi di komputer pengguna. IV dihasilkan secara acak untuk setiap file dan disimpan dalam file yang dienkripsi.

- RSA-2048 untuk enkripsi file IV. Pasangan kunci dihasilkan untuk sesi ini. Kunci pribadi untuk sesi disimpan dalam file konfigurasi di komputer pengguna.

- RSA-8192. Kunci publik utama dibangun ke dalam program dan digunakan untuk mengenkripsi file konfigurasi, yang menyimpan kunci AES dan kunci rahasia untuk sesi RSA-2048.

- Nemty pertama kali menghasilkan 32 byte data acak. 16 byte pertama digunakan sebagai kunci AES-128-CBC.

Algoritma enkripsi kedua adalah RSA-2048. Pasangan kunci dihasilkan oleh fungsi CryptGenKey () dan diimpor oleh fungsi CryptImportKey ().

Setelah pasangan kunci untuk sesi ini dibuat, kunci publik diimpor ke Penyedia Layanan MS Cryptographic.

Contoh kunci publik yang dihasilkan untuk sesi:

Selanjutnya, kunci pribadi diimpor ke CSP.

Contoh kunci pribadi yang dihasilkan untuk sesi:

Dan yang terakhir adalah RSA-8192. Kunci publik utama disimpan dalam bentuk terenkripsi (Base64 + RC4) di bagian .data file PE.

Kunci RSA-8192 setelah decoding base64 dan mendekripsi RC4 dengan kata sandi fuckav terlihat seperti ini.

Akibatnya, seluruh proses enkripsi adalah sebagai berikut:

- Pembuatan kunci AES 128-bit yang akan digunakan untuk mengenkripsi semua file.

- Buat IV untuk setiap file.

- Membuat pasangan kunci untuk sesi RSA-2048.

- Dekripsi kunci RSA-8192 yang ada menggunakan base64 dan RC4.

- Enkripsi konten file menggunakan algoritma AES-128-CBC dari langkah pertama.

- Enkripsi IV menggunakan kunci publik RSA-2048 dan penyandian di base64.

- Menambahkan IV terenkripsi ke akhir setiap file terenkripsi.

- Menambahkan kunci AES dan kunci pribadi sesi RSA-2048 ke konfigurasi.

- Data konfigurasi yang dijelaskan di bagian Mengumpulkan informasi tentang komputer yang terinfeksi dienkripsi menggunakan kunci publik primer RSA-8192.

- File terenkripsi adalah sebagai berikut:

Contoh file terenkripsi:

Mengumpulkan informasi tentang komputer yang terinfeksi

Ransomware mengumpulkan kunci untuk mendekripsi file yang terinfeksi, sehingga penyerang benar-benar dapat membuat decryptor. Selain itu, Nemty mengumpulkan data pengguna, seperti nama pengguna, nama komputer, profil perangkat keras.

Ini memanggil fungsi GetLogicalDrives (), GetFreeSpace (), GetDriveType () untuk mengumpulkan informasi tentang disk komputer yang terinfeksi.

Informasi yang dikumpulkan disimpan dalam file konfigurasi. Setelah memecahkan kode baris, kita mendapatkan daftar parameter dalam file konfigurasi:

Contoh konfigurasi komputer yang terinfeksi:

Template konfigurasi dapat direpresentasikan sebagai berikut:

{"Umum": {"IP": "[IP]", "Negara": "[Negara]", "Nama Komputer": "[Nama Komputer]", "Nama Pengguna": "[Nama Pengguna]", "OS": "[OS]", "isRU": false, "versi": "1.4", "CompID": "{[CompID]}", "FileID": "_ NEMTY_ [FileID] _", "UserID": "[ UserID] "," key ":" [key] "," pr_key ":" [pr_key]

Nemty menyimpan data yang dikumpulkan dalam format JSON dalam file% USER% / _ NEMTY_.nemty. FileID dengan panjang 7 karakter dihasilkan secara acak. Misalnya: _NEMTY_tgdLYrd_.nemty. FileID juga ditambahkan ke bagian akhir file yang dienkripsi.

Pesan Penyitaan

Setelah mengenkripsi file di desktop, file _NEMTY_ [FileID] -DECRYPT.txt muncul sebagai berikut:

Pada akhir file dienkripsi informasi tentang komputer yang terinfeksi.

Komunikasi jaringan

Proses ironman.exe mengunduh distribusi browser Tor dari alamat

https://dist.torproject.org/torbrowser/8.5.4/tor-win32-0.4.0.5.zip dan mencoba menginstalnya.

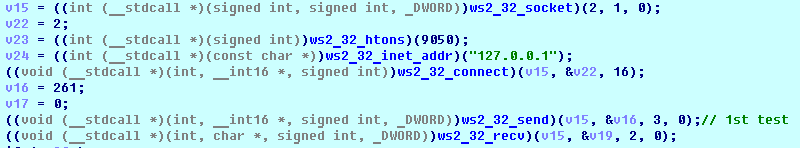

Kemudian Nemty mencoba mengirim data konfigurasi ke alamat 127.0.0.1:9050, di mana ia mengharapkan untuk menemukan proxy browser Tor yang berfungsi. Namun, secara default, proxy Tor mendengarkan pada port 9150, dan port 9050 menggunakan daemon Tor di Linux atau Bundle Pakar pada Windows. Oleh karena itu, tidak ada data yang dikirim ke server penyerang. Sebagai gantinya, pengguna dapat mengunduh file konfigurasi secara manual dengan mengunjungi layanan dekripsi Tor di tautan yang disediakan oleh pesan tebusan.

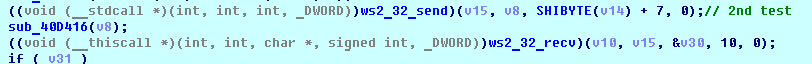

Koneksi ke proxy Tor:

HTTP GET membuat permintaan di 127.0.0.1:9050/public/gate?data=

Di sini Anda melihat port TCP terbuka yang digunakan oleh proksi TORlocal:

Layanan dekripsi Nemty di jaringan Tor:

Anda dapat mengunggah foto terenkripsi (jpg, png, bmp) untuk menguji layanan dekripsi.

Setelah itu, penyerang meminta untuk membayar uang tebusan. Dalam kasus non-pembayaran, harga berlipat ganda.

Kesimpulan

Saat ini, tidak mungkin untuk mendekripsi file yang dienkripsi oleh Nemty tanpa membayar uang tebusan. Versi ransomware ini memiliki kesamaan dengan ransomware dan warisan Buran GandCrab: kompilasi pada Borland Delphi dan gambar dengan teks yang sama. Selain itu, ini adalah enkripsi pertama yang menggunakan kunci RSA 8092-bit, yang, sekali lagi, tidak masuk akal, karena kunci 1024-bit cukup memadai untuk perlindungan. Akhirnya, anehnya, ia mencoba menggunakan port yang salah untuk layanan proxy lokal Tor.

Namun, solusi

Acronis Backup dan

Acronis True Image tidak memungkinkan Nemty ransomware untuk PC pengguna dan data, dan penyedia dapat melindungi pelanggan mereka dengan

Acronis Backup Cloud . Full

Cyber Defense tidak hanya menyediakan cadangan, tetapi juga perlindungan menggunakan

Acronis Active Protection , teknologi khusus berdasarkan kecerdasan buatan dan heuristik perilaku yang dapat menetralkan bahkan malware yang tidak dikenal.