Gelombang badai digital menutupi semakin banyak sektor ekonomi, membentuk realitas baru. Industri keuangan tidak terkecuali: negara-negara, satu demi satu, sedang mengembangkan dan menerapkan pendekatan revolusioner terhadap kerja lembaga kredit - konsep perbankan terbuka atau Perbankan Terbuka.

Open Banking adalah antarmuka perangkat lunak terpadu untuk sistem informasi bank. Ini dapat digunakan oleh pengembang aplikasi keuangan, perusahaan fintech, untuk menyediakan pelanggan dengan layanan keuangan generasi baru.

Interaksi dengan bank melalui antarmuka terbuka tidak hanya peluang, tetapi juga risiko. Dalam posting ini, kami akan mempertimbangkan risiko dan ancaman yang timbul dengan penerapan Open Banking, dan membahas opsi yang memungkinkan untuk perlindungan terhadap mereka.

Tentang perusahaan fintech

Terlepas dari keinginan bank untuk menciptakan produk keuangan yang inovatif, sulit bagi mereka untuk bersaing dalam hal ini dengan perusahaan fintech yang tidak terhubung dengan persyaratan regulator dan peraturan internal. Dan persaingan antara bank dan keinginan untuk menarik pelanggan ke layanan tepat untuk dirinya memberlakukan pembatasan alami pada penciptaan layanan yang mengintegrasikan layanan dari beberapa lembaga kredit.

Perusahaan Fintech lebih baik dibandingkan dengan bank konservatif. Mereka mampu menarik pelanggan dari berbagai bank, dengan cepat memperkenalkan produk-produk non-standar baru, menggunakan semua keunggulan independensi dari regulator.

Sifat dinamis perusahaan keuangan dan teknologi sampai batas tertentu merupakan konsekuensi dari karakteristik organisasi mereka. Analisis penyedia teknologi keuangan oleh Trend Micro dalam persiapan untuk studi "

Ready or Not for PSD2: Risiko Open Banking " menunjukkan bahwa sebagian besar perusahaan ini:

- memiliki sejumlah kecil karyawan;

- terbatas dalam sumber daya keuangan;

- aktif menggunakan infrastruktur cloud untuk bekerja;

- menerapkan virtualisasi dan kontainerisasi layanan;

- Gunakan SDK pihak ketiga untuk mempersingkat siklus pengembangan dan fokus pada inovasi;

- mempersingkat siklus pengujian untuk menghemat waktu dan uang. Ini tidak mengejutkan. Pendekatan ini dipraktikkan dalam upaya untuk mengurangi biaya bahkan oleh raksasa seperti Microsoft, yang telah meninggalkan penguji penuh waktu untuk mendukung peserta dalam program Windows Insider.

Sisi lain dari fitur-fitur ini adalah kerentanan yang secara signifikan lebih besar dibandingkan dengan bank. Dengan meningkatnya jumlah negara yang memperkenalkan Perbankan Terbuka, lanskap ancaman menjadi lebih beragam, karena para penjahat cyber memiliki target baru untuk serangan. Mari kita bicarakan mereka secara lebih rinci.

Tujuan untuk Serangan Perbankan Terbuka

API Publik Bank

Open API, yang diterapkan di bank-bank Eropa sesuai dengan

PSD2 - “Petunjuk Layanan Pembayaran Revisi” - hanyalah bagian dari proses besar. Implementasi antarmuka pemrograman seperti itu sedang terjadi di banyak negara. Di suatu tempat, karya-karya ini adalah inisiatif untuk menyatukan perusahaan swasta dan bank. Misalnya, pengembangan API Data Tahan Lama di AS didukung oleh asosiasi nirlaba

FDX , anak perusahaan dari

Pusat Analisis Informasi Layanan Keuangan (FS-ISAC) . Pemerintah lain lebih suka untuk memiliki kontrol penuh dari proses, seperti Meksiko, yang

mengesahkan Hukum Fintech , atau Australia, di mana akses fintech ke antarmuka pemrograman bank hanya bagian dari kumpulan besar peristiwa yang disebut

Hak Data Konsumen .

Pertumbuhan longsoran API finansial mulai diperkenalkan di dunia. Sumber: Trend Micro

Pertumbuhan longsoran API finansial mulai diperkenalkan di dunia. Sumber: Trend MicroPeningkatan jumlah API perbankan publik pasti akan mengarah pada peningkatan upaya untuk menggunakannya untuk keuntungan. Mengapa meretas perlindungan bank jika ada antarmuka tempat Anda dapat beradab untuk terhubung ke sistem otomatis dan mentransfer beberapa juta ke diri Anda sendiri?

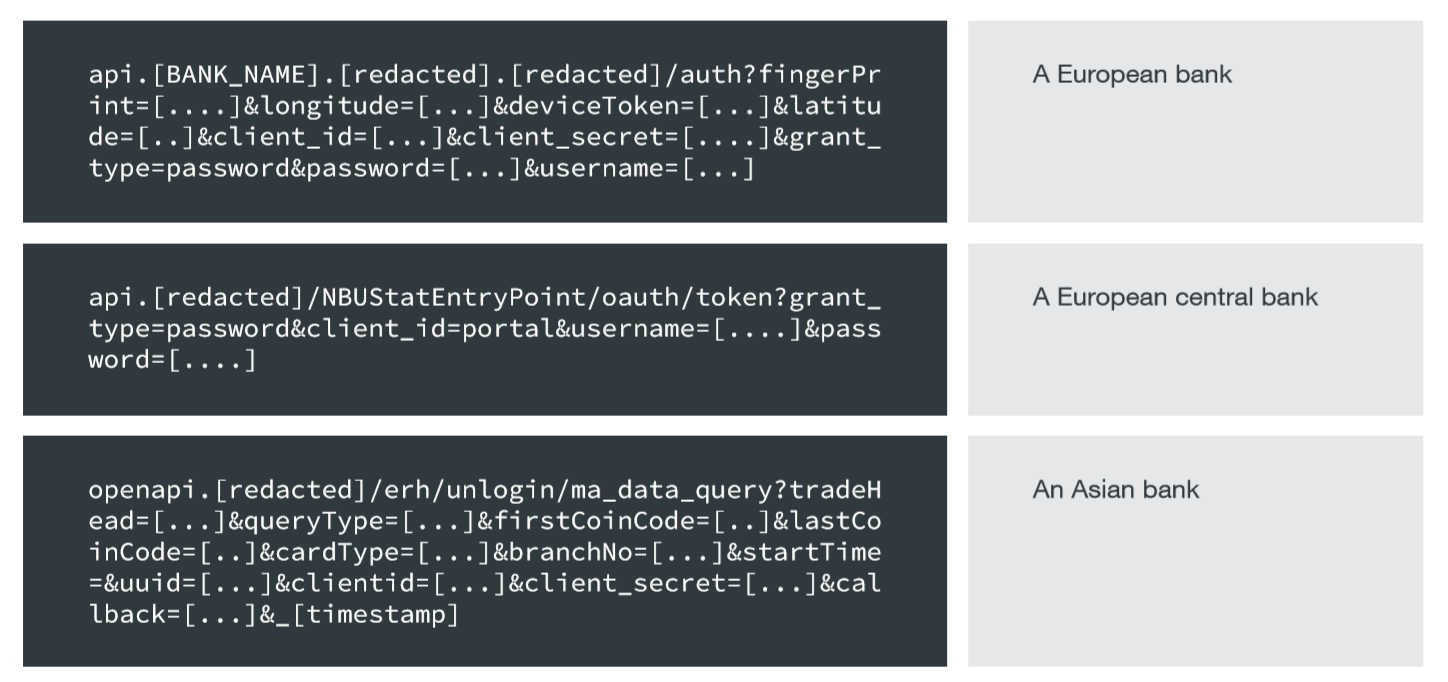

Sebuah studi oleh Trend Micro mengungkapkan sejumlah besar bank yang mengungkapkan informasi rahasia - kata sandi satu kali, token akses, e-mail, IMEI dan data transaksi dalam API dan URL situs web.

Meskipun penggunaan SSL melindungi terhadap intersepsi lalu lintas, pengiriman informasi tersebut di URL berbahaya karena parameter ini:

- Dapat muncul di log server web;

- Akan ditampilkan di URL browser;

- Muncul dalam riwayat penelusuran browser;

- Mereka akan terlihat oleh perangkat apa pun yang melakukan intersepsi SSL, misalnya, peralatan pemantauan jaringan dengan sertifikat tepercaya.

Data rahasia di URL API perbankan. Sumber: Trend Micro

Data rahasia di URL API perbankan. Sumber: Trend MicroDi beberapa peramban, riwayat perambanan dibagi di seluruh perangkat, seperti laptop, ponsel cerdas, dan tablet. Menampilkan informasi sensitif dalam URL berpotensi melemahkan efektivitas otentikasi multi-faktor, memungkinkan peretas untuk menyerang perangkat yang paling tidak aman untuk mencuri informasi ini.

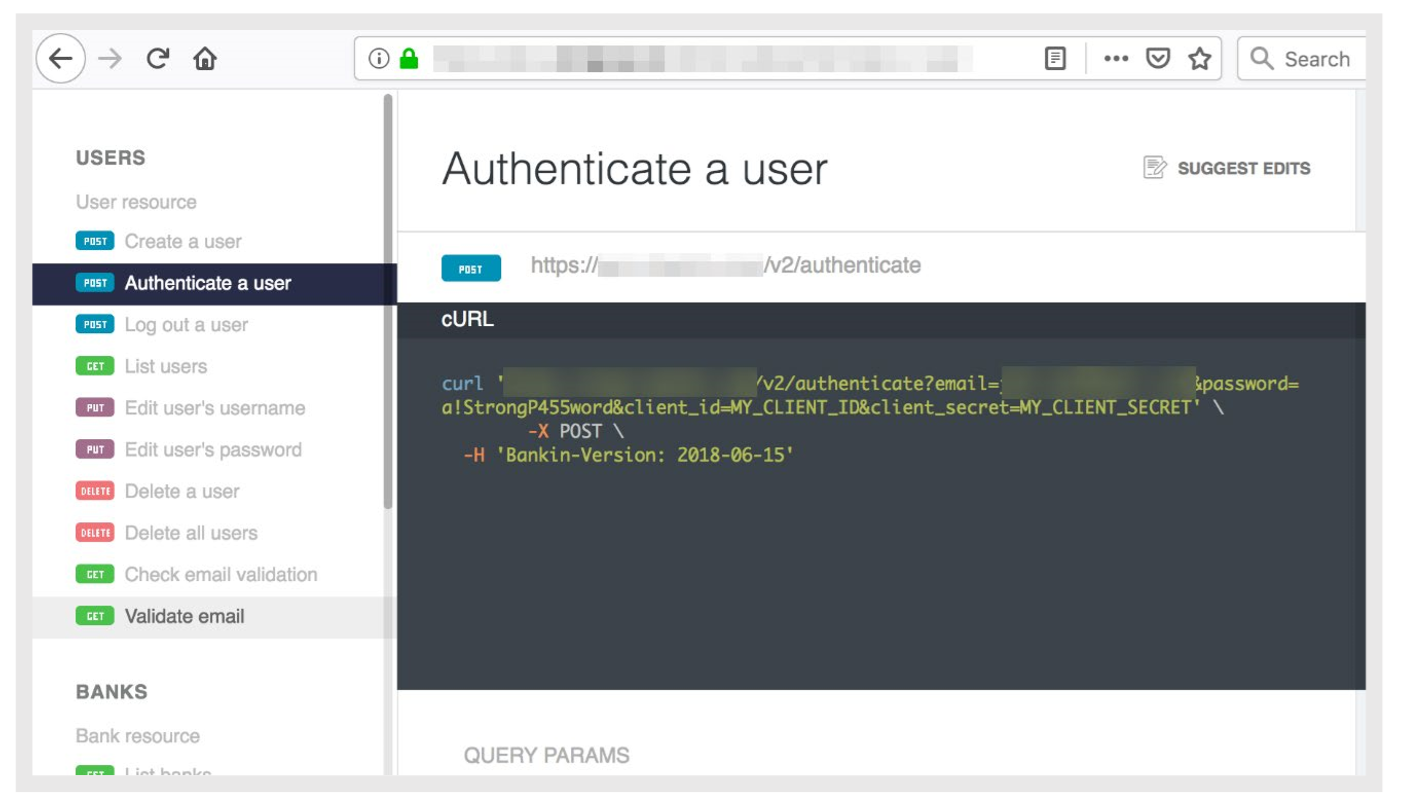

Contoh kehidupan nyata: Perusahaan fintech Eropa dengan jutaan pelanggan telah menerbitkan dokumentasi API yang menyatakan bahwa alamat email, kata sandi, kata sandi, dan pengidentifikasi pelanggan dikirim dalam URL API.

Contoh kehidupan nyata: Perusahaan fintech Eropa dengan jutaan pelanggan telah menerbitkan dokumentasi API yang menyatakan bahwa alamat email, kata sandi, kata sandi, dan pengidentifikasi pelanggan dikirim dalam URL API.

Sumber: Trend MicroMetode lain penggunaan jahat API publik adalah serangan DoS / DDoS. Setiap hacker yang tertarik dapat mencoba coba-coba untuk menemukan kombinasi parameter yang akan menyebabkan kegagalan layanan.

Aplikasi seluler

Selain serangan tradisional pada aplikasi seluler yang menggunakan overlay dan opsi lain yang akrab, penggunaan SDK pihak ketiga juga menimbulkan bahaya tambahan.

Ada beberapa kasus ketika fungsi jahat diperkenalkan ke dalamnya yang berlangganan pengguna program menggunakan pustaka ini ke SMS premium atau layanan berbayar, seperti E

xpensiveWall, yang tertanam di pustaka gtk , atau

DrainerBot, yang diperkenalkan di Tapcore SDK dan memperlihatkan video tak terlihat untuk menipu mereka .

Dalam beberapa kasus, aplikasi yang awalnya aman dan bermanfaat tiba-tiba menjadi berbahaya, seperti CamScanner - Phone PDF creator, yang

tiba-tiba mendapat perpustakaan dengan fitur Trojan .

Jelas, fungsionalitas tersembunyi dalam program untuk bekerja dengan data keuangan dapat menyebabkan konsekuensi yang paling tidak menyenangkan.

Dan bahkan jika aplikasi Open Banking terbatas dalam hak pembayaran atas nama pelanggan, penyerang masih dapat menggunakannya untuk keuntungan. Data transaksi selesai juga merupakan komoditas berharga. Informasi tentang kapan dan di mana pembelian dilakukan memungkinkan Anda untuk mengetahui pergerakan harian pengguna, kebiasaan, minat, dan situasi keuangan mereka.

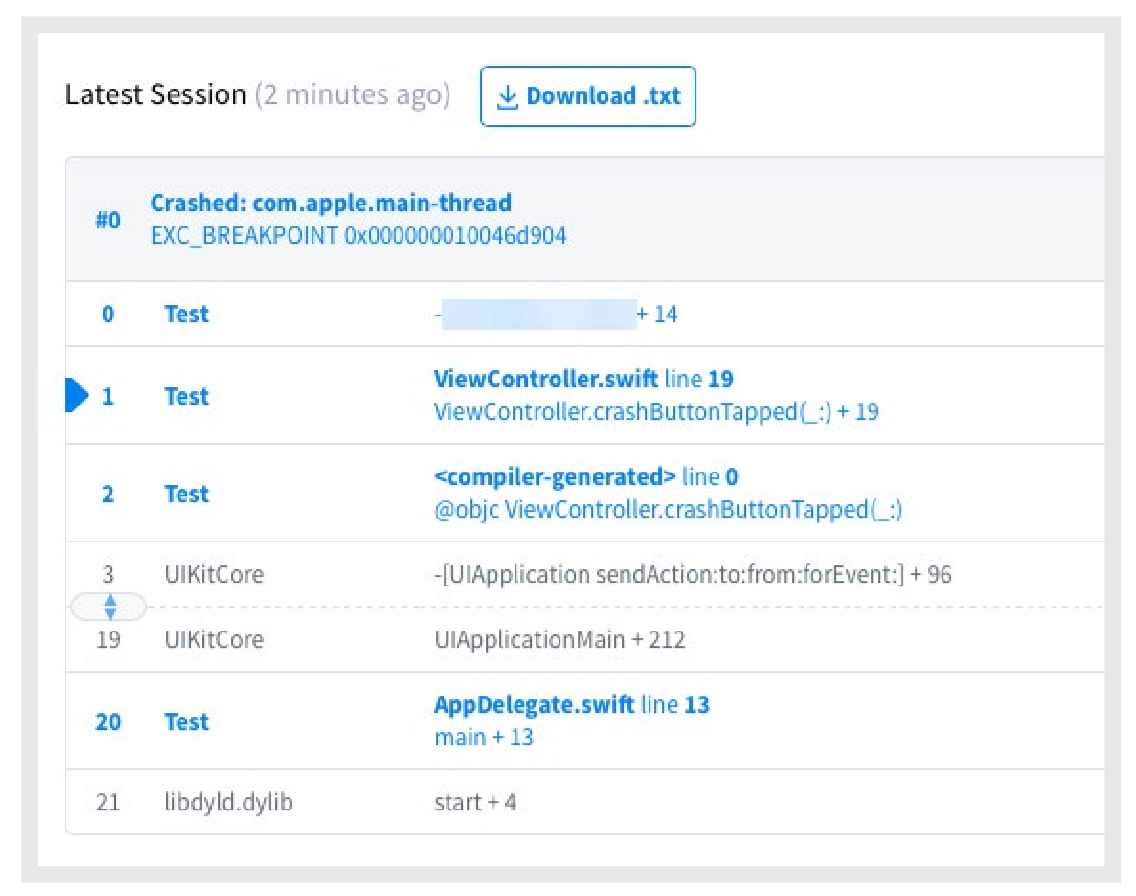

Target lain untuk menyerang aplikasi seluler adalah laporan bug. Jika aplikasi macet, informasi tentang status perangkat dan keadaan yang menyebabkan kesalahan dikirim ke server pengembang. Selain itu, informasi yang dikirimkan juga dapat berisi informasi rahasia:

Laporan bug. Sumber: Trend Micro

Laporan bug. Sumber: Trend MicroJika penyerang mengkompromikan pengembang perangkat lunak untuk laporan kerusakan, ia akan mendapatkan akses ke informasi ini.

Infrastruktur perusahaan Fintech

Penggunaan infrastruktur cloud untuk implementasi proyek fintech adalah cara yang masuk akal untuk menyelamatkan perusahaan dari biaya memperoleh server "besi" dan memastikan kelancaran operasinya. Namun, dalam hal ini, peserta lain ditambahkan ke perusahaan, bank, klien dan organisasi fintech - penyedia layanan cloud.

Peretas dapat mengatur serangan pada rantai pasokan dengan menyusup ke jaringan penyedia cloud. Serangan seperti itu akan memengaruhi beberapa perusahaan fintech yang memiliki sumber daya di cloud ini. Bahayanya adalah baik klien, bank, maupun perusahaan fintech sendiri tidak akan belajar tentang kompromi, karena serangan itu akan terjadi di luar jangkauan mereka.

Pengguna

Serangan pada pengguna di tempat pertama dalam hal efisiensi dan relevansi. Mereka jauh lebih sederhana dan lebih murah untuk diimplementasikan daripada serangan cyber "teknis".

Selama bekerja dengan pengguna, bank berhasil memastikan bahwa email phishing massal seperti “Kredensial Anda untuk Bank SuperCredit sudah usang. Klik di sini untuk mengatur ulang kata sandi "kehilangan keefektifannya. Pengguna menjadi lebih waspada terhadap mereka.

Saat bekerja dengan aplikasi fintech, pengalaman ini sudah tidak bisa diterapkan. Oleh karena itu, surat “Kami adalah perusahaan fintech MegaTech, penyedia layanan ke SuperCredit Bank. Silakan klik di sini untuk memperbarui detail akun Anda. ”Tampaknya benar-benar aman. Pengguna tidak menyadari bahwa kata sandi untuk akun penyedia fintech sama pentingnya dengan kata sandi untuk bank Internet. Dan hal yang paling menyedihkan adalah bank tidak akan mencari tahu tentang kompromi pengguna.

Cara yang lebih sulit untuk menyerang pengguna adalah aplikasi fintech palsu, yang ditampilkan di Play Market atau App Store teratas, dan kemudian mencuri kredensial, informasi keuangan, dan uang.

Cara melindungi Open Banking

Penandingan efektif terhadap penipu menyediakan serangkaian tindakan, dan perbankan terbuka tidak terkecuali. Kami mencantumkan cara untuk melindungi klien fintech dari ancaman.

Otentikasi multi-faktor

Ini adalah persyaratan wajib dari direktif PSD2 dan peraturan serupa yang terkait dengan Open Banking. Menurut Microsoft,

penggunaan otentikasi multi-faktor memblokir 99,9% upaya untuk meretas akun. Tiga paus MFA - pengetahuan, kepemilikan, biometrik. Sumber: WSO2

Tiga paus MFA - pengetahuan, kepemilikan, biometrik. Sumber: WSO2Selain MFA, PSD2 menambahkan konsep

penautan dinamis - penggunaan kode otentikasi yang tergantung pada jumlah dan penerima. Setiap perubahan pada parameter ini akan membatalkan kode ini.

API aman

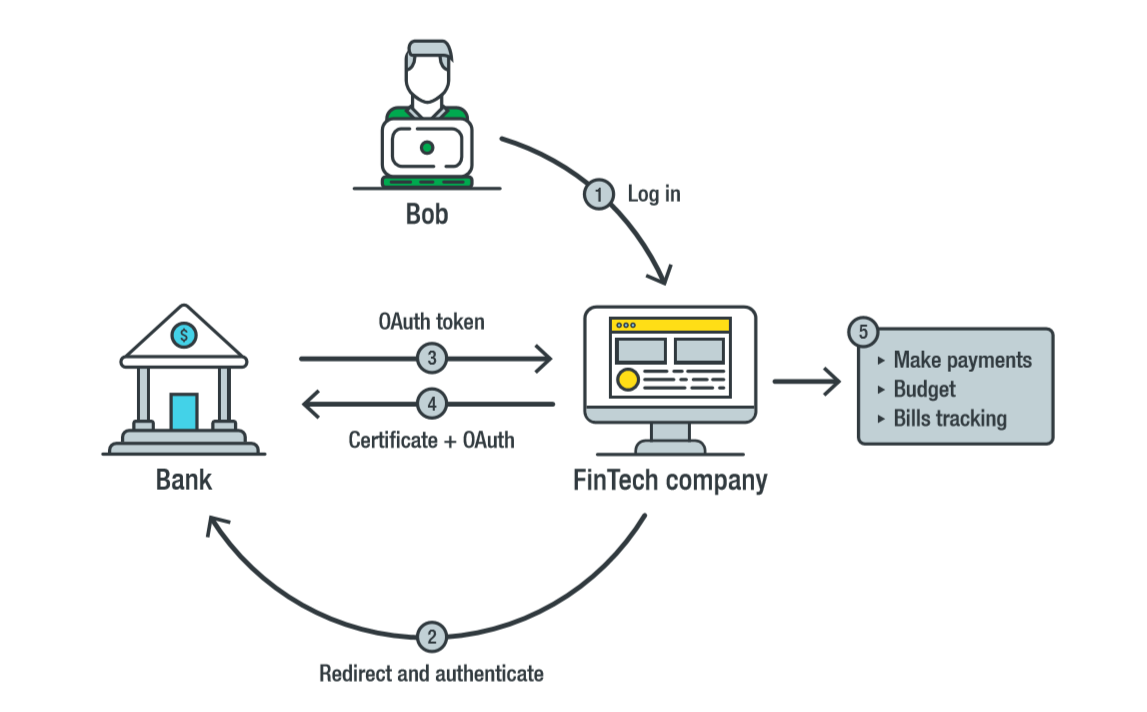

Karena itu, Open Banking mengusulkan untuk menggunakan

Financial-grade API (FAPI) , antarmuka perangkat lunak berbasis OAuth 2.0. FAPI, yang sedang dikembangkan oleh OpenID Foundation dan organisasi Inggris untuk penerapan perbankan terbuka.

FAPI adalah versi yang lebih aman dari protokol OAuth 2.0, yang memungkinkan pihak ketiga untuk mengakses penyedia layanan tanpa memberikan kredensial pengguna. Alih-alih kata sandi, pihak ketiga menerima token untuk mengakses data pengguna setelah mendapatkan persetujuan eksplisitnya. Pengguna mengontrol hak akses pihak ketiga dengan bantuan token, misalnya, akses sementara dan akses hanya baca. Dia dapat menarik token kapan saja, dan dalam kasus pencurian, perubahan kata sandi tidak diperlukan, karena kata sandi tidak diberikan kepada siapa pun.

Interaksi menggunakan FAPI. Sumber: Trend Micro

Interaksi menggunakan FAPI. Sumber: Trend MicroPengembang FAPI telah menambahkan modul keamanan ke OAuth 2.0. Di antara modul-modul ini, perlu diperhatikan:

- mTLS (mutual TLS) adalah protokol otentikasi timbal balik yang mirip dengan HTTPS, tetapi di sini tidak hanya server mengkonfirmasi keasliannya kepada klien, tetapi juga klien ke server. Dengan kata lain, untuk menyelesaikan transaksi, aplikasi fintech tidak hanya harus memverifikasi keaslian server, tetapi juga mengkonfirmasi keasliannya ke server.

- OAuth 2.0 Token Binding (OAUTB) - mengikat token akses dan / atau kode otorisasi ke koneksi TLS. Jika penyerang mencuri kode otorisasi, maka ia tidak akan dapat menggunakannya dalam koneksi TLS lain. Sayangnya, token token saat ini hanya didukung di Microsoft Edge.

- Pernyataan klien JSON Web Signature (JWS Client Assertions) - menetapkan bahwa hanya klien tertentu yang dapat menggunakan token akses di server otorisasi bank.

- Kode Verifikasi Pertukaran Kode (PKCE) - membantu mencegah penyerang menggunakan token akses klien. Untuk melakukan ini, aplikasi mengirimkan kode verifikasi tambahan ke server otentikasi untuk mengonfirmasi bahwa klien ingin menggunakan token akses ini.

Saat ini, FAPI telah mengidentifikasi masalah keamanan yang perlu ditangani.

Infrastruktur dan Keamanan Endpoint

Melindungi infrastruktur perusahaan fintech adalah faktor penting untuk menutup celah bagi peretas.

Titik akhir ,

sistem cloud , dan

mekanisme pengembangan harus

dilindungi , serta

pemantauan menyeluruh dari seluruh infrastruktur .

Kami berbicara tentang keamanan titik akhir dalam publikasi

When Walls Not Enough. Bagaimana melindungi titik akhir .

"Kesimpulan

Setiap teknologi baru tidak hanya memerlukan pertimbangan prospek, tetapi juga analisis yang cermat dari risiko yang ditimbulkannya. Sangat penting untuk mempertimbangkan bahaya jika suatu pendekatan baru diperkenalkan di bidang yang menjadi perhatian terdekat para penjahat cyber secara tradisional.

Open Banking sudah mengubah lanskap hubungan keuangan. Dalam beberapa tahun ke depan, perubahan ini dapat mengubah hidup kita, merevolusi cara kita mengelola uang kita. Agar perubahan ini menjadi positif, sangat penting bagi perusahaan fintech, bank dan peserta lain dalam proses ini tidak hanya mempertimbangkan ancaman yang teridentifikasi, tetapi juga segera memperbaiki API dan standar untuk menghilangkan masalah keamanan.