Pada akhir Agustus, Imperva

memberi tahu pelanggan Cloud WAF (sebelumnya Incapsula) tentang kebocoran informasi rahasia dan memulai pengaturan ulang kata sandi akun. Ternyata orang luar mendapatkan akses ke kata sandi hash, kunci API, dan sertifikat SSL.

Pada 10 Oktober, CEO perusahaan Chris Hylen dan CTO Kunal Anand membuat

post mortem yang merinci kejadian tersebut. Bagaimana ini bisa terjadi dengan perusahaan yang berspesialisasi dalam perlindungan data dan aplikasi?

Untuk meringkas, masalah muncul karena

migrasi salah database dari hosting Anda sendiri ke Amazon Web Services .

Dalam posnya, Chris Heilan mendaftar sejumlah kesalahan yang dibuat selama migrasi. Bersama-sama, mereka mengizinkan yang tidak dikenal untuk mencuri kunci API admin ke salah satu akun yang sedang diproduksi di Amazon Web Services. Investigasi mengungkapkan bahwa akses tidak sah terjadi pada Oktober 2018.

Kunci admin memberi penyerang akses ke snapshot basis data dengan berbagai informasi tentang klien yang mendaftar sebelum 15 September 2017. Informasi termasuk alamat email, kata sandi hash dan asin, dan untuk sejumlah klien, kunci API dan sertifikat SSL yang disediakan oleh klien.

Kronologi kegagalan

Menurut CTO, semuanya dimulai pada tahun 2017, ketika perusahaan mulai mempertimbangkan beralih ke layanan AWS (

Relational Database Service , RDS), karena sistem Incapsula “di bawah tekanan signifikan karena menarik pelanggan baru dan memenuhi persyaratan kritis mereka” . Transisi ke cloud hosting diperlukan untuk meningkatkan skala bisnis.

Namun, "beberapa keputusan kunci yang dibuat selama proses evaluasi AWS digabungkan untuk mengekstrak informasi dari snapshot basis data."

Salah satu keputusan fatal ini adalah pembuatan snapshot ini.

Kesalahan lainnya adalah membuat instance komputasi internal dengan kunci API AWS, yang dapat diakses pengguna dari luar.

Dengan demikian, penyerang dapat mengkompromikan instance, mencuri kunci dan menggunakannya untuk mengakses snapshot database.

Meskipun kebocoran data terjadi pada Oktober 2018, Imperva hanya mengetahui tentang peretasan pada 20 Agustus 2019, ketika pihak ketiga mengirimi perusahaan satu set data dari servernya, menuntut hadiah untuk program karunia bug. Imperva mengklaim bahwa pihak ketiga ini sebelumnya tidak diketahui: “Kami membandingkan dump basis data SQL dalam dataset yang disajikan dengan snapshot kami - dan menemukan kecocokan. Saat ini, kita dapat mengatakan bahwa elemen data pelanggan terbatas pada akun WAF hingga 15 September 2017. Basis data dan snapshot dari produk kami yang lain belum disaring. "

Sesuai dengan hukum GDPR, perusahaan dengan cara yang ditentukan memberi tahu otoritas penegak hukum dan regulator yang relevan. Pemeriksaan basis data dan penilaian kerusakan memerlukan waktu beberapa minggu. Setelah itu, Imperva secara terbuka mengungkapkan informasi tentang kejadian tersebut.

Imperva menekankan bahwa produknya sendiri untuk memantau aktivitas basis data Database Activity Monitoring (DAM) pada 2017 tidak mendukung AWS RDS (seperti hosting awan lainnya) dan karenanya tidak digunakan secara internal. Hanya pada 2019, Cloud Data Security (CDS), cocok untuk PaaS, dikembangkan, yang sekarang juga digunakan untuk memantau Cloud WAF.

Pelajaran untuk masa depan

Anand mengatakan bahwa Imperva telah mengambil beberapa langkah untuk mencegah insiden di masa depan, termasuk:

- kontrol akses yang ditingkatkan;

- meningkatkan jumlah pemeriksaan akses untuk "foto";

- menonaktifkan contoh tidak aktif (termasuk yang dikompromikan);

- host instance komputasi aktif untuk VPN secara default;

- memonitor perangkat lunak dan menginstal tambalan tanpa penundaan;

- perubahan kredensial dan kunci secara berkala;

- Manajemen kredensial yang ditingkatkan

- meningkatkan frekuensi infrastruktur pemindaian.

Otentikasi multi-faktor untuk konsol manajemen AWS telah diaktifkan lebih awal. Namun, menurut Anand, dia tidak akan mencegah akses tidak sah ke kunci API.

Direktur teknis mengatakan bahwa, berkat perbaikan dalam pengendalian internal, tidak mungkin untuk mengulangi kebocoran ini hari ini. Sistem Imperva baru akan segera memberi sinyal jika ada deteksi instance database yang rentan dan snapshots, seperti yang menyebabkan hack 2018. Faktanya adalah bahwa sistem logging AWS CloudTrail dan GuardDuty bekerja sebelumnya, dan mereka mencatat aktivitas yang tidak sah ke dalam log, mereka sama sekali tidak memberi sinyal ini.

Menurut CTO, dalam proses penyelidikan insiden itu, perusahaan tidak menemukan kerentanan lain dan tidak tahu tentang aktivitas jahat oleh penjahat cyber terkait dengan pelanggan yang menjadi korban kebocoran data.

“Pada awal penyelidikan kami, kami segera memberi tahu pelanggan kami sehingga mereka dapat membuat keputusan dan bertindak sesuai dengan langkah-langkah keamanan yang kami rekomendasikan. Berkat rekomendasi ini, pelanggan kami mengubah lebih dari 13.000 kata sandi, mengubah lebih dari 13.500 sertifikat SSL dan memulihkan lebih dari 1.400 kunci API, kata Anand. "Misi kami tetap sama: atas nama pelanggan kami dan penggunanya, memimpin perjuangan global untuk melindungi data dan aplikasi dari penjahat cyber."

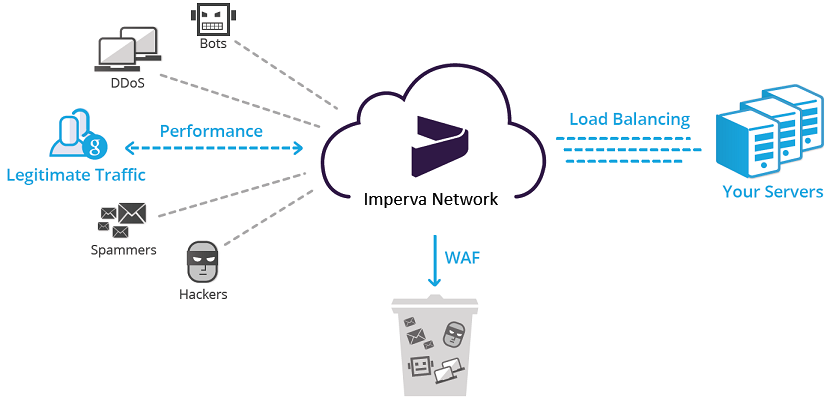

Untuk referensi. Imperva adalah salah satu penyedia terkemuka dunia aplikasi web dan solusi perlindungan data (CDN, cloud firewall, proksi terbalik, perlindungan terhadap serangan DDoS dan sebagainya).

Perusahaan ini didirikan pada tahun 2002, jumlah karyawan melebihi 1000 orang, pendapatan tahunan: $ 321,7 juta (2017). Sejak 2011, saham perusahaan telah diperdagangkan di New York Stock Exchange, tetapi pada Januari 2019,

saham tersebut sepenuhnya dibeli oleh perusahaan investasi swasta Thoma Bravo, yang berspesialisasi dalam pembelian perusahaan teknologi dan perangkat lunak.

Sulit untuk mengatakan bagaimana insiden itu akan mempengaruhi citra Imperva dan seberapa besar itu mengancam bisnis. Tentu saja, jumlah pelanggan tidak akan bertambah, dan gambarnya rusak.

Tidak ada yang aman dari kesalahan DevOps, terutama dalam bisnis yang kompleks dalam pengaturan instance cloud. Tapi yang paling tidak dari semua kesalahan yang diharapkan dari adalah Imperva.

“Kami menerima tanggung jawab atas fakta bahwa insiden tersebut adalah hasil dari pilihan kami, tindakan yang kami ambil atau tidak lakukan sebelum, selama dan setelah migrasi basis data. Kami merekomendasikan bahwa semua organisasi meluangkan waktu untuk sepenuhnya mengakui tanggung jawab bersama untuk menyebarkan dan mengelola aplikasi dan data dalam solusi Infrastruktur sebagai Layanan (IaaS), ”kata Imperva CTO. "Anda tidak akan pernah bisa" menyelesaikan "dengan keamanan. Setiap hari kita harus terus bekerja - untuk mengevaluasi dan meningkatkan proses kita. "