Analisis infrastruktur jaringan memainkan peran besar dalam studi kampanye jahat. Informasi tentang alamat IP mana yang terkait dengan nama domain pada berbagai interval memungkinkan Anda untuk mengidentifikasi server penyerang baru. Memecahkan masalah yang berlawanan (retrospektif dari domain yang diselesaikan ke alamat IP yang diberikan) memberikan domain baru di mana Anda dapat mengulangi prosedur pencarian, memutar rantai lebih jauh dan lebih jauh. Semua informasi yang diperoleh membantu mendapatkan gambaran geografi node, menyorot hoster dan pendaftar favorit, dan mencatat nilai-nilai karakteristik bidang yang ditunjukkan oleh penyerang ketika ia mendaftarkan domain berikutnya.

Pada pandangan pertama, informasi meta yang tidak berguna bisa berguna setelah beberapa hari, minggu, dan bahkan bulan. Memang, dalam perjalanan analisis malware, cepat atau lambat muncul pertanyaan tentang atribusi, milik instrumen ke kelompok kriminal tertentu: dan di sini semua tanda tidak langsung datang ke bantuan, termasuk data pada indikator jaringan.

Pada artikel ini, kita akan melihat fitur paling khas dari infrastruktur jaringan TA505 dan menunjukkan persimpangan dengan grup hacker lain, Buhtrap.

Pendaftar nama domain

Secara total, kami menganalisis 372 domain grup dan mengidentifikasi 22 organisasi yang menyediakan layanan akuisisi nama domain. Sumber daya berikut sangat menarik bagi penyerang:

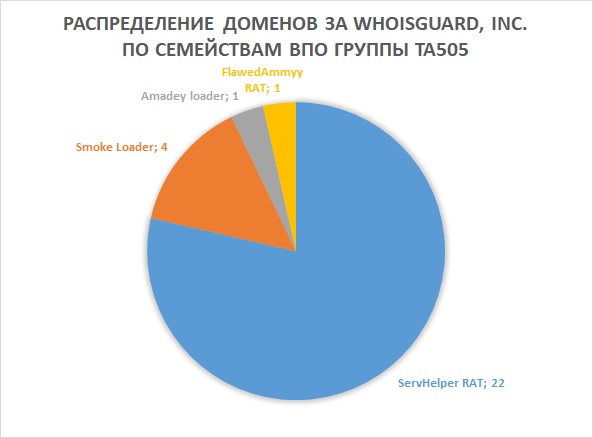

- WhoisGuard, Inc. - 28 nama domain,

- Eranet International Limited - 26 nama domain.

Organisasi Panama

WhoisGuard memberikan kesempatan untuk menyembunyikan data pendaftaran mereka dari akses publik. Ini

sama sekali

bukan kasus pertama menggunakan layanan perusahaan ini untuk menganonimkan dan mempersulit penyelidikan.

Distribusi domain TA505 terdaftar menggunakan layanan WhoisGuard oleh keluarga malware grup

Distribusi domain TA505 terdaftar menggunakan layanan WhoisGuard oleh keluarga malware grupSelain itu, kami menemukan penggunaan layanan serupa lainnya - PROTECTSERVICE, LTD, Whois Privacy Protection Foundation, Domains by Proxy, LLC - tetapi pada tingkat yang lebih rendah.

Eranet International Limited adalah salah satu pendaftar terbesar di Hong Kong. Perlu dicatat bahwa ketika mendaftarkan sebagian besar domain dengan penyedia ini, penyerang menggunakan

DNS dinamis - sebagai akibatnya, alamat IP di mana nama domain dipecahkan berubah sangat sering, sehingga sulit untuk menemukan jejak lebih lanjut.

Distribusi domain TA505 terdaftar menggunakan layanan Eranet International Limited oleh keluarga malware dari grup

Distribusi domain TA505 terdaftar menggunakan layanan Eranet International Limited oleh keluarga malware dari grupPendaftar Nama Domain

Selama studi informasi WHOIS tentang nama domain dalam beberapa kasus, dimungkinkan untuk mendapatkan nilai unik untuk beberapa bidang.

Nama Domain Grup TA505 Informasi WHOIS:

Tentu saja, tidak semua bidang bisa dipercaya secara membuta. Namun, nilai-nilai beberapa dari mereka dapat memberikan informasi yang menarik. Misalnya, melalui email di

ctouma2@gmail.com, Anda dapat masuk ke

daftar domain lain yang terdaftar dengan nilai yang sama. Kotak surat lain

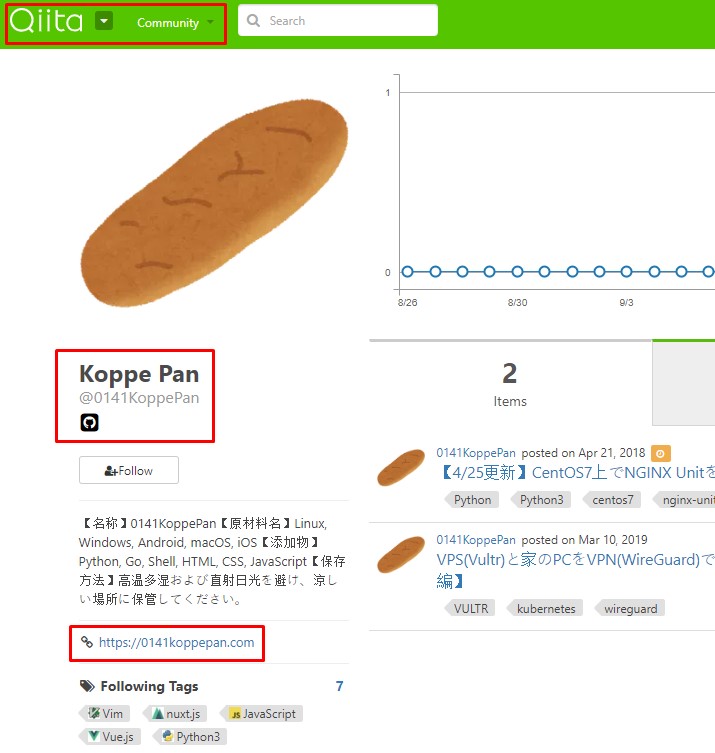

0141.koppe.pan@gmail.com mengarah ke banyak sumber berbeda: akun di

Github ,

Steam , forum peretas Jepang

Qiita dengan tautan ke domain jahat di profil,

saluran YouTube , akun Skype (langsung: 141.koppe. panci), dll.

Halaman pendaftar domain yang mencurigakan di forum hacker Qiita

Halaman pendaftar domain yang mencurigakan di forum hacker QiitaKami akan meninggalkan analisis mendalam tentang data WHOIS di luar ruang lingkup artikel ini. Kami hanya mencatat bahwa penyerang sering menggunakan sumber daya yang diretas untuk meng-host malware pada tahap pertama. Di bawah ini adalah contoh dari domain tersebut:

- greenthumbsup [.] jp

- fakers.co [.] jp

- nanepashemet [.] com

- nagomi-753 [.] jp

- iluj [.] di

Sistem Otonomi (AS)

Demi kelengkapan, kami memberikan yang terbaik dari Autonomous Systems (AS), yang memiliki alamat IP dari server manajemen. Tentu saja, satu sistem otonom memiliki banyak host: baik yang sah maupun yang tidak, termasuk berbagai keluarga malware dari sumber yang sangat berbeda. Statistik di bawah ini harus dipahami sebagai karakteristik preferensi penyerang. Bersama dengan fakta-fakta lain, itu bisa menjadi bahan untuk atribusi.

Sistem otonom yang sering digunakan oleh grup TA505:

Persimpangan dengan Buhtrap Group

Pada tanggal 11 Juli 2019, rekan-rekan ESET kami menerbitkan

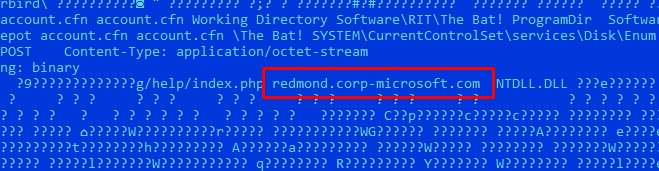

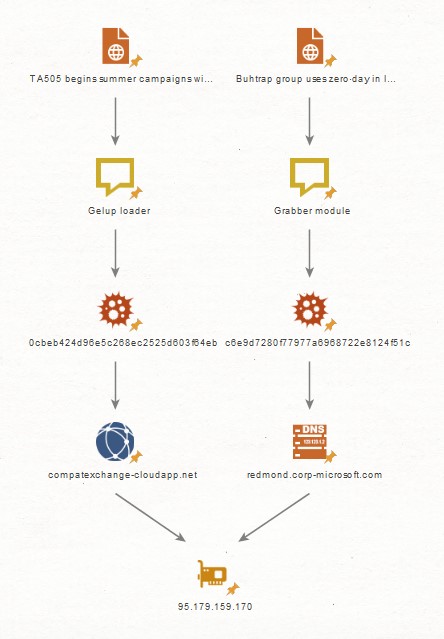

sebuah artikel tentang serangan baru-baru ini oleh kelompok Buhtrap menggunakan kerentanan zero-day dalam komponen Win32k Windows. Salah satu modul yang dijelaskan adalah modul grabber untuk mencuri kata sandi pengguna dari klien email, browser, dll. Setelah beberapa waktu, kami menemukan modul yang mirip dengan yang dijelaskan (MD5: c6e9d7280f77977a6968722e8124f51c) dengan server pengelola yang sama di dalam tubuh (redmond.corp- microsoft [.] com).

Mengelola server dalam modul grabber Buhtrap

Mengelola server dalam modul grabber BuhtrapMenurut sumber daya

PaSiveTotal , host ini memutuskan untuk alamat IP 95 [.] 179.159.170 dari 6 Juni 2019.

Beberapa saat sebelumnya, pada 2 Juli 2019, kolega kami dari Proofpoint

melaporkan alat baru dari grup TA505, salah satunya disebut Andromut (juga

dikenal sebagai Gelup) dan merupakan bootloader FlawedAmmyy RAT. Salah satu variasi bootloader (MD5: 0cbeb424d96e5c268ec2525d603f64eb) yang kami temui menggunakan compatexchange-cloudapp [.] Net domain sebagai server manajemen.

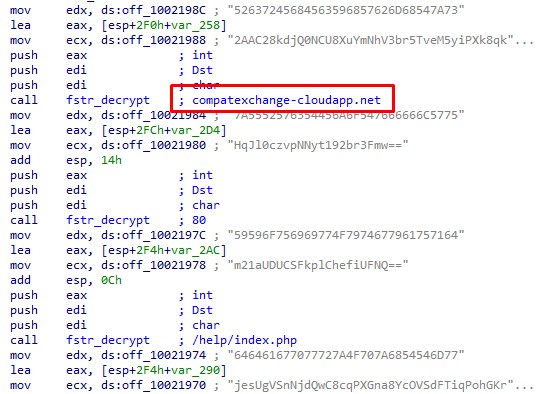

Server manajemen gelup dari TA505 setelah dekripsi

Server manajemen gelup dari TA505 setelah dekripsiMenurut sumber daya PaSiveTotal, host ini memutuskan untuk alamat IP 95 [.] 179.159.170 dari 8 Juni 2019.

Kedua domain terdaftar dengan registrar yang sama (Tucows Domains Inc.) dengan selisih dua hari, diselesaikan dengan alamat IP yang sama. Mempertimbangkan fakta bahwa kedua grup melakukan serangan reguler selama Juni, kami menyimpulkan bahwa Buhtrap dan TA505 menggunakan host biasa sebagai server manajemen.

Kami menambahkan bahwa domain compatexchange-cloudapp [.] Net digunakan tidak hanya pada bootloader di atas, tetapi juga dalam komponen Buhtrap versi lama.

Persimpangan pertama TA505 dan Buhtrap dalam infrastruktur

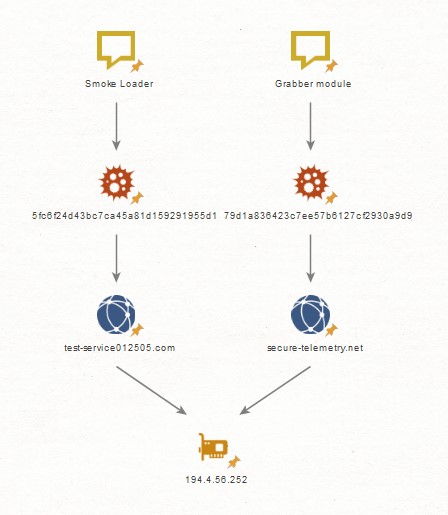

Persimpangan pertama TA505 dan Buhtrap dalam infrastrukturSetelah beberapa waktu, kami bertemu persimpangan lain yang serupa: kali ini, domain grabber lain dari Buhtrap dan Smoke Loader dari TA505 bertemu dengan cara yang sama: domain test-service012505 [.] Com Smoke Loader (MD5: 5fc6f24d43bc7ca45a81d15929191955d1) dan secure-telemetry [. ] net grabber (MD5: 79d1a836423c7ee57b6127cf2930a9d9) masing-masing dari 17 dan 16 Juli 2019, masing-masing, diputuskan ke alamat IP 194 [.] 4.56.252.

Persimpangan kedua TA505 dan Buhtrap dalam infrastruktur

Persimpangan kedua TA505 dan Buhtrap dalam infrastrukturKesimpulan

Kami berkenalan dengan fitur-fitur infrastruktur jaringan grup TA505. Kami memeriksa karakteristik pendaftar dan hoster nama domain untuk server manajemen. Kami mencatat fitur-fitur aneh dari informasi pelanggan yang ditentukan selama pendaftaran domain; ini dapat berfungsi sebagai titik awal untuk penelitian yang lebih rinci. Kami memeriksa persimpangan infrastruktur antara kelompok TA505 dan Buhtrap. Situasi dengan server bersama dapat dijelaskan dengan berbagai cara: grup dapat berbagi server dengan persetujuan; kelompok dapat memiliki satu entitas pengelola yang mengoordinasikan tindakan mereka; kedua grup dapat menyewa server dari pihak ketiga (dan mereka, pada gilirannya, menghemat sumber daya). Kami akan terus memantau aktivitas kedua kelompok dan akan mencari informasi baru tentang kemungkinan koneksi dan kegiatan bersama mereka.

Penulis : Alexey Vishnyakov dan Maxim Anfinogenov, Positive Technologies

IOCTA505 C2:

0141koppepan [.] Com

bigpresense [.] atas

elast [.] pw

fakers.co [.] jp

greenthumbsup [.] jp

iluj [.] di

kentona [.] su

aplikasi koppepan [.]

makosoft [.] hu

microsoftsyncservice [.] biz

nagomi-753 [.] jp

nanepashemet [.] com

newfolder2-service [.] space

office365onlinehome [.] com

solsin [.] atas

test-service012505 [.] com

windows-multiple-update [.] com

windows-update-02-id [.] com

c6e9d7280f77977a6968722e8124f51c - Buhtrap grabber module

redmond.corp-microsoft [.] com - Grabber C&C

0cbeb424d96e5c268ec2525d603f64eb - Pengunduh Gelup dari TA505

compatexchange-cloudapp [.] net - Gelup C&C

95.179.159 [.] 170 - TA505 dan Buhtrap Host Bersama

79d1a836423c7ee57b6127cf2930a9d9 - Modul grabber Buhtrap

secure-telemetry [.] net - Grabber C&C

5fc6f24d43bc7ca45a81d159291955d1 - Pengunduh Smoke Loader dari TA505

test-service012505 [.] com - Smoke Loader C&C

194 [.] 4.56.252 - TA505 dan Buhtrap Host Bersama

Artikel sebelumnya dalam seri: