Infrastruktur metropolis modern dibangun di Internet untuk berbagai hal: mulai dari kamera video di jalan hingga pembangkit listrik tenaga air besar dan rumah sakit. Peretas dapat membuat perangkat apa pun yang terhubung menjadi bot dan menggunakannya lebih jauh untuk melakukan serangan DDoS.

Motifnya bisa sangat berbeda: peretas, misalnya, dapat dibayar oleh pemerintah atau perusahaan, dan kadang-kadang mereka hanya penjahat yang ingin bersenang-senang dan menghasilkan uang.

Di Rusia, militer semakin menakutkan kami dengan kemungkinan serangan cyber pada "fasilitas infrastruktur kritis" (hanya untuk melindungi ini, setidaknya secara formal, mereka mengesahkan undang-undang tentang Internet berdaulat).

Namun, ini bukan hanya kisah horor. Menurut Kaspersky, pada paruh pertama 2019, peretas menyerang Internet perangkat lebih dari 100 juta kali - paling sering menggunakan bot Mirai dan Nyadrop. Ngomong-ngomong, Rusia dalam hal jumlah serangan semacam itu hanya ada di tempat keempat (terlepas dari citra seram dari "peretas Rusia" yang diciptakan oleh pers Barat); di tiga pertama - Cina, Brasil dan bahkan Mesir. AS hanya di tempat kelima.

Jadi mungkinkah berhasil mengusir serangan seperti itu? Pertama-tama mari kita lihat beberapa kasus serangan semacam itu yang terkenal untuk menemukan jawaban atas pertanyaan tentang cara mengamankan perangkat Anda setidaknya pada tingkat dasar.

Bendungan Bowman Avenue

Bendungan Bowman Avenue terletak di kota Paradise Brook (Negara Bagian New York) dengan populasi kurang dari 10 ribu orang - tingginya hanya enam meter, dan lebarnya tidak melebihi lima. Pada 2013, badan intelijen AS melihat perangkat lunak berbahaya di sistem informasi bendungan. Kemudian para peretas tidak menggunakan data yang dicuri untuk mengganggu operasi objek (kemungkinan besar, karena bendungan terputus dari Internet selama pekerjaan perbaikan).

Bowman Avenue diperlukan untuk mencegah banjir di daerah dekat sungai selama tumpahan. Dan tidak mungkin ada konsekuensi yang merusak dari kegagalan bendungan - dalam kasus terburuk, ruang bawah tanah beberapa bangunan di sepanjang aliran sungai akan banjir, tetapi ini bahkan tidak bisa disebut banjir.

Walikota Paul Rosenberg kemudian menyarankan agar peretas dapat mengacaukan struktur tersebut dengan bendungan besar lain dengan nama yang sama di Oregon. Ini digunakan untuk irigasi banyak pertanian, dan ada kerusakan akan menyebabkan kerusakan serius pada penduduk lokal.

Ada kemungkinan bahwa peretas hanya dilatih di bendungan kecil, untuk kemudian melakukan invasi serius ke pembangkit listrik tenaga air yang besar atau elemen lain dari sistem energi AS.

Serangan terhadap Bowman Avenue Dam diakui sebagai bagian dari serangkaian peretasan sistem perbankan yang berhasil dilakukan oleh tujuh peretas Iran sepanjang tahun (serangan DDoS). Selama waktu ini, pekerjaan 46 lembaga keuangan terbesar di negara itu terganggu, rekening bank ratusan ribu pelanggan diblokir.

Kemudian, Iran Hamid Firuzi didakwa dengan serangkaian serangan hacker terhadap bank dan Bendungan Bowman Avenue. Ternyata dia menggunakan metode Google Dorking untuk mencari "lubang" dalam pekerjaan bendungan (kemudian, pers lokal menjatuhkan banyak tuduhan terhadap Google). Hamid Fizuri tidak ada di Amerika Serikat. Karena tidak ada ekstradisi dari Iran ke Amerika, peretas belum menerima ketentuan yang sebenarnya.

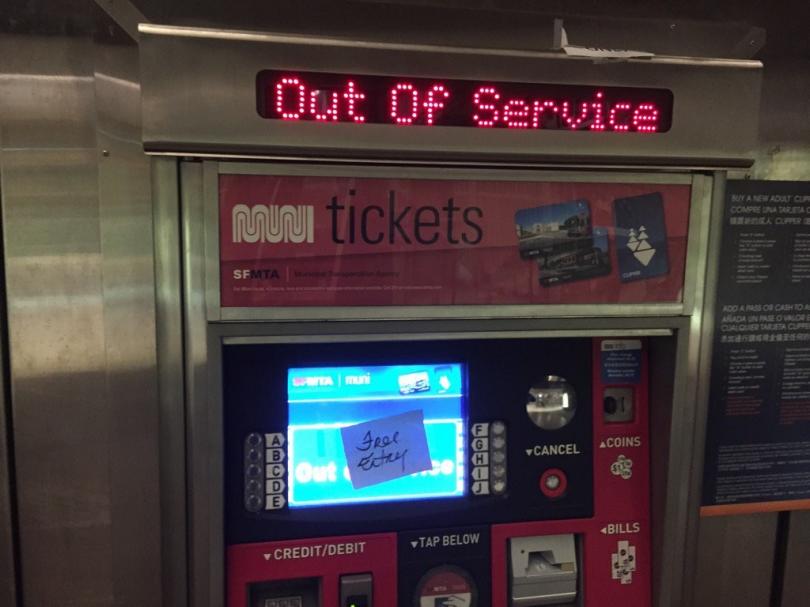

2. Metro Gratis di San Francisco

Pada 25 November 2016, sebuah pesan muncul di semua terminal elektronik untuk penjualan tiket angkutan umum di San Francisco: "Anda diretas, semua data dienkripsi." Semua komputer Windows yang dimiliki oleh City Transport Agency juga diserang. Perangkat lunak HDDCryptor berbahaya (enkripsi yang menyerang catatan boot utama komputer Windows) sampai ke pengontrol domain organisasi.

HDDCryptor mengenkripsi hard drive lokal dan file jaringan menggunakan kunci yang dibuat secara acak, dan kemudian menimpa MBR hard drive untuk mencegah sistem memuat dengan benar. Peralatan biasanya terinfeksi karena tindakan karyawan yang secara tidak sengaja membuka file trap dalam email, kemudian virus menyebar melalui jaringan.

Para penyerang menyarankan agar pemerintah setempat menghubungi mereka melalui cryptom27@yandex.com (ya, Yandex). Untuk mendapatkan kunci untuk mendekripsi semua data, mereka menuntut 100 bitcoin (pada saat itu sekitar 73 ribu dolar). Peretas juga menyarankan mendekripsi satu mesin untuk satu bitcoin untuk membuktikan bahwa pemulihan itu mungkin. Tetapi pemerintah mengatasi sendiri virus itu, tetapi butuh lebih dari satu hari. Selama pemulihan seluruh sistem, perjalanan metro dibuat gratis.

"Kami membuka pintu putar sebagai tindakan pencegahan untuk meminimalkan dampak serangan terhadap penumpang," jelas juru bicara pemerintah kota Paul Rose.

Para penjahat juga mengklaim bahwa mereka telah mendapatkan akses ke 30 GB dokumen internal dari San Francisco City Transport Agency dan berjanji untuk menggabungkan mereka ke dalam jaringan jika tebusan tidak dibayarkan dalam waktu 24 jam.

Ngomong-ngomong, setahun sebelumnya di negara bagian yang sama, Pusat Medis Presbyterian Hollywood diserang. Kemudian para peretas dibayar 17 ribu dolar untuk memulihkan akses ke sistem komputer rumah sakit.

3. Sistem peringatan darurat Dallas

Pada bulan April 2017, di Dallas pada pukul 23:40, 156 sirene darurat diaktifkan untuk mengingatkan masyarakat tentang situasi darurat. Mereka bisa dimatikan hanya dua jam kemudian. Selama masa ini, layanan 911 menerima ribuan telepon yang mengkhawatirkan dari penduduk setempat (beberapa hari sebelum kejadian, tiga tornado lemah melewati Dallas, menghancurkan beberapa rumah).

Sistem peringatan darurat dipasang di Dallas pada 2007, dan sirene dipasok oleh Federal Signal. Pihak berwenang tidak menentukan rincian operasi sistem, tetapi melaporkan bahwa mereka menggunakan "sinyal nada". Sinyal seperti itu biasanya disiarkan melalui layanan meteorologi menggunakan Dual-Tone Multi-Frequency (DTMF) atau Audio Frequency Shift Keying (AFSK). Ini adalah perintah terenkripsi yang dikirimkan pada frekuensi 700 MHz.

Otoritas kota menyarankan agar para penyerang merekam sinyal audio yang disiarkan selama pengujian sistem peringatan, dan kemudian memperbanyaknya (serangan replay klasik). Untuk implementasinya, itu sudah cukup bagi peretas untuk membeli alat uji untuk bekerja dengan frekuensi radio, itu dapat dibeli tanpa masalah di toko-toko khusus.

Para ahli dari perusahaan riset Bastille mencatat bahwa pelaksanaan serangan seperti itu menyiratkan bahwa para penyerang telah mempelajari dengan baik pekerjaan peringatan kota darurat, frekuensi, kode.

Walikota Dallas pada hari berikutnya membuat pernyataan bahwa peretas akan ditemukan dan dihukum, dan semua sistem peringatan di Texas akan dimodernisasi. Namun, pelakunya tidak pernah ditemukan.

***

Konsep kota pintar penuh dengan risiko serius. Jika sistem manajemen megalopolis diretas, penyerang akan mendapatkan akses jarak jauh untuk mengontrol situasi lalu lintas dan objek kota yang secara strategis penting.

Risiko juga terkait dengan pencurian basis data, yang mencakup tidak hanya informasi tentang seluruh infrastruktur kota, tetapi juga data pribadi penduduk. Kita tidak boleh lupa tentang konsumsi energi yang berlebihan dan kemacetan jaringan - semua teknologi terkait dengan saluran dan node komunikasi, termasuk konsumsi listrik.

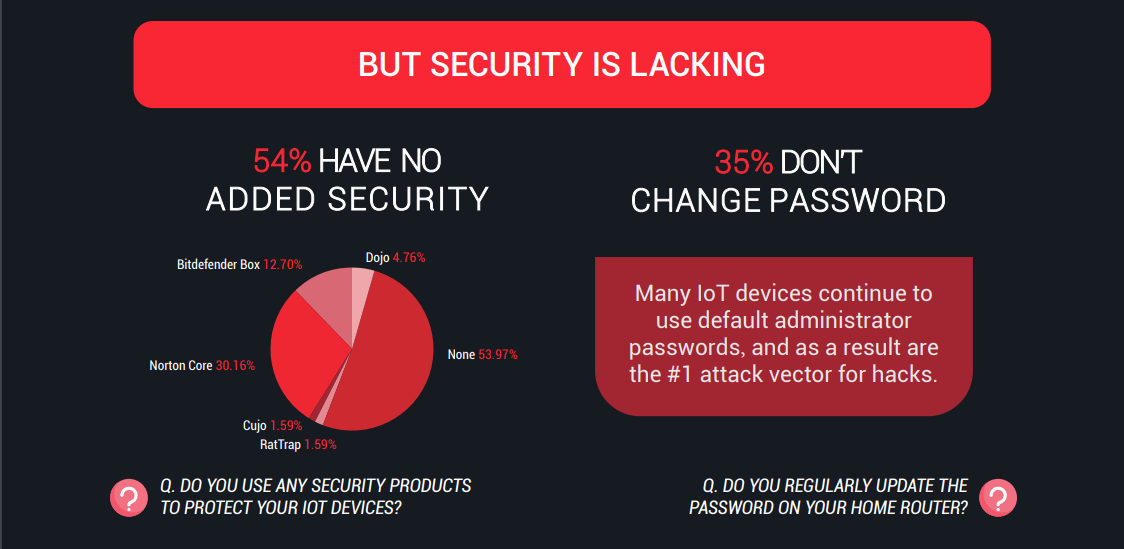

Tingkat kecemasan pemilik perangkat IoT cenderung nol

Pada 2017, Trustlook melakukan penelitian tingkat kesadaran pemilik perangkat IoT tentang keamanan mereka. Ternyata 35% responden tidak mengubah kata sandi (pabrik) default sebelum menggunakan perangkat. Dan lebih dari separuh pengguna tidak menginstal perangkat lunak pihak ketiga untuk melindungi dari serangan hacker. 80% pemilik perangkat IoT belum pernah mendengar keberadaan botnet Mirai.

Pada saat yang sama, dengan perkembangan Internet hal-hal, jumlah serangan siber hanya akan meningkat. Dan sementara perusahaan dibeli dengan perangkat "pintar", lupa tentang aturan keamanan dasar, penjahat dunia maya mendapatkan semakin banyak peluang untuk menghasilkan uang dari pengguna yang tidak peduli. Misalnya, mereka menggunakan jaringan perangkat yang terinfeksi untuk melakukan serangan DDoS atau sebagai server proxy untuk tindakan jahat lainnya. Dan sebagian besar insiden tidak menyenangkan ini dapat dicegah dengan mengikuti aturan sederhana:

- Ubah kata sandi pabrik sebelum menggunakan perangkat.

- Instal perangkat lunak keamanan internet yang andal di komputer, tablet, dan ponsel cerdas Anda.

- Lakukan riset sebelum membeli. Perangkat menjadi pintar karena mereka mengumpulkan banyak data pribadi. Anda perlu tahu jenis informasi apa yang akan dikumpulkan, bagaimana informasi itu akan disimpan dan dilindungi, apakah itu dikirim ke pihak ketiga.

- Periksa pembaruan firmware secara teratur di situs web produsen perangkat.

- Jangan lupa untuk mengaudit log peristiwa (pertama-tama, analisis semua penggunaan port USB)