Mengikuti Google, pendekatan "

mobile first " diadopsi tidak hanya oleh desainer, tetapi juga oleh penjahat cyber yang, dalam mencari keuntungan, mengikuti tren:

Kembali pada tahun 2016, pangsa lalu lintas Internet seluler melebihi lalu lintas desktop . Pada tahun 2019,

lalu lintas pengguna seluler adalah 52,9% dari total , 5,1 miliar orang menggunakan Internet dari perangkat seluler, sedangkan dari desktop - hanya 4,4 miliar. Dengan demikian, serangan pada perangkat seluler menjadi lebih menguntungkan: lebih banyak pengguna lebih cenderung menghasilkan uang.

Tapi ada satu kendala di jalan penjahat. Pabrikan perangkat seluler sedang melakukan pekerjaan sistematis untuk meningkatkan keamanan produk mereka, sehingga memecah smartphone atau tablet modern bukanlah tugas yang mudah. Agar tidak membuat kesulitan bagi diri mereka sendiri, para penjahat dunia maya mengubah taktik mereka dan mengarahkan serangan ke tautan yang lemah - pengguna, menggunakan taktik - phishing yang paling efektif.

Kombinasi dari efektivitas tinggi serangan phishing dan penggunaan besar-besaran perangkat mobile telah menjadikan phishing ponsel salah satu ancaman yang paling terlihat di zaman kita. Hari ini kita akan berbicara tentang fitur phishing seluler, alasan tumbuhnya popularitasnya dan efisiensi tinggi, dan juga mencari tahu apa yang bisa ditentang dengan trik penjahat cyber.

Apa nilainya?

Tujuan utama melakukan sebagian besar kampanye phishing adalah mendapatkan bayaran, dan phishing seluler tidak terkecuali. Ponsel cerdas dan tablet memberikan banyak peluang untuk penghasilan palsu. Menyerang pemiliknya, penjahat cyber dapat:

- Jual data pribadi curian di Darknet;

- menggunakan informasi pribadi yang dicuri untuk memeras;

- telah mengambil kendali perangkat, menggunakannya untuk penambangan cryptocurrency, sebagai server proxy atau sebagai peserta dalam jaringan zombie untuk botnet DDoS;

- mencuri akun untuk akses ke sumber daya perusahaan, menembus jaringan perusahaan dan mencuri informasi rahasia atau komersial;

- memaksanya untuk menipu dia agar memasang program untuk remote control, mencuri uang dari rekening bank ;

- kompromi kredensial untuk aplikasi perbankan dan mencuri uang dengan mencegat kode SMS / push untuk 2FA dan mengkonfirmasi transaksi;

- setelah pengguna memasang aplikasi penipuan, tunjukkan padanya iklan yang tidak diinginkan dan lakukan kegiatan jahat lainnya;

- Hubungkan pengguna dengan langganan premium premium ke SMS atau fitur tambahan dalam aplikasi.

Meningkatnya jumlah gadget seluler bukan satu-satunya alasan penyebaran ancaman phishing seluler. Pertimbangkan fitur-fitur ponsel cerdas yang membuat hidup lebih mudah bagi penyelenggara kampanye curang.

Ukuran layar relatif kecil

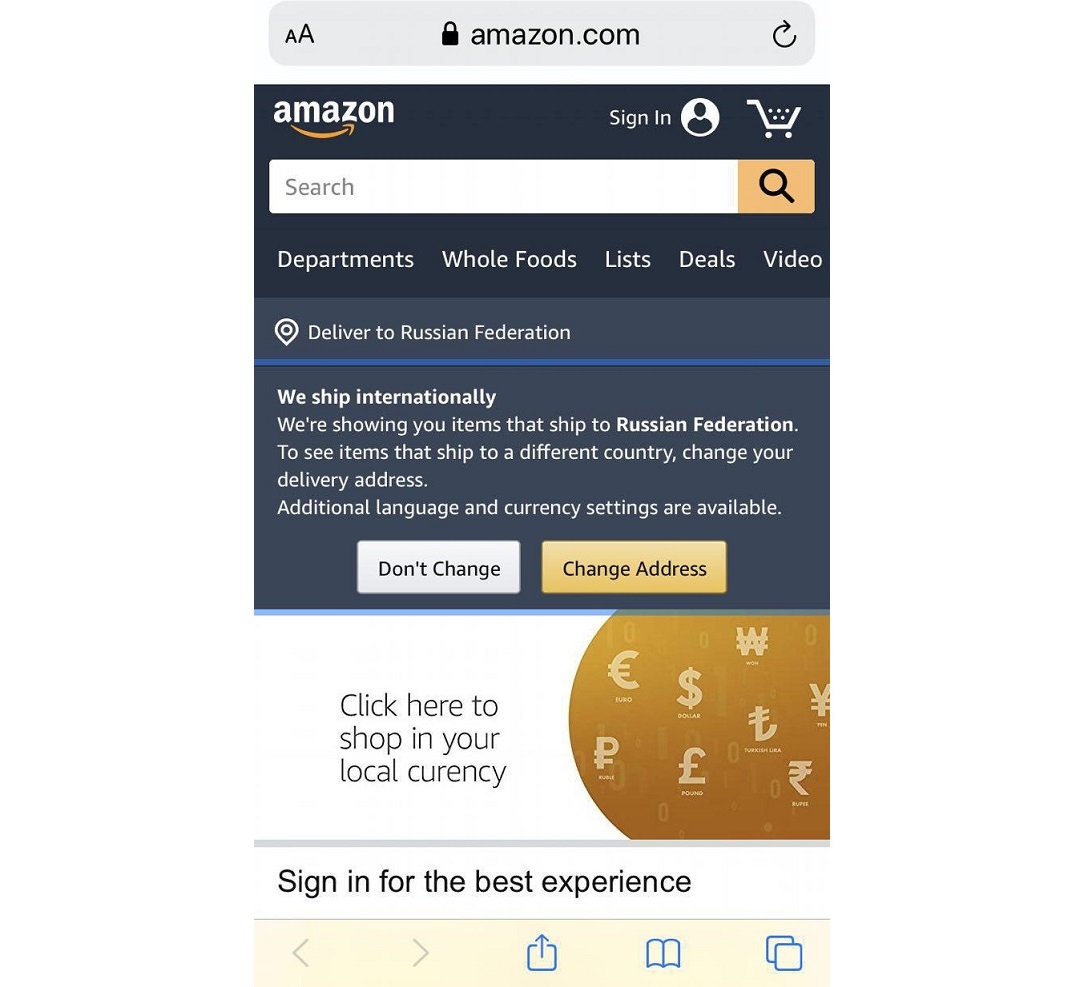

Meskipun resolusi tinggi dan sangat tinggi, ukuran layar fisik sebagian besar perangkat seluler tidak melebihi 6 inci. Ini membuatnya sulit untuk memeriksa URL yang mencurigakan dan membuatnya hampir tidak mungkin untuk mendeteksi serangan punycode yang melibatkan penggunaan karakter UTF dari huruf lain, serta serangan dengan penunjukan domain yang salah eja.

www.amazon.com/homewww.arnazon.com/homeKombinasi huruf "rn" bisa sulit dibedakan dari "m" bahkan di layar komputer.

Peramban Seluler

Untuk menghemat ruang pada layar gadget, saat menggulir halaman situs, bilah alamat berkurang atau sepenuhnya disembunyikan, membuat tugas mengenali URL yang dipalsukan menjadi tidak mungkin.

Lansiran

Pesan munculan dan pemberitahuan suara dari pengirim pesan instan dan klien email, pengingat tentang ulang tahun kerabat dan teman, bahwa inilah saatnya untuk membuat angsuran lain pada hipotek, memperbarui beberapa aplikasi atau menanggapi komentar baru pada foto, dll., Dll. , sudah lama menjadi bagian kehidupan yang akrab. Pada saat yang sama, ketika mereka datang secara teratur dan dalam jumlah besar, perhatian pengguna tersebar: dengan sejumlah besar pemberitahuan, tidak ada waktu untuk membacanya, pemilik gadget memiliki keterampilan reaksi instan yang salah terhadap pemberitahuan - dalam urutan hal itu mulai menghapus pengingat lain dari layar sehingga tidak mengganggu pekerjaan. Latihan ini sangat meningkatkan peluang keberhasilan serangan phishing.

Kepercayaan

Fakta yang aneh, pengguna perangkat seluler lebih mempercayai gadget mereka daripada pengguna komputer, laptop dan PC mereka. Gadget, tidak seperti komputer, adalah sesuatu yang pribadi, tersembunyi dari mata yang mengintip, tersembunyi dalam saku jaket atau tas. Ini adalah perangkat untuk penggunaan pribadi yang hanya dapat digunakan oleh pemiliknya. Membuka kunci layar dengan kata sandi, sidik jari atau FaceID meningkatkan kepercayaan dan menciptakan rasa aman yang salah. Setelah semua, produsen memastikan bahwa tidak ada orang luar yang dapat menembus perangkat. Namun, masalahnya adalah bahwa korban phishing merusak tindakan mereka, kurang menilai secara kritis konsekuensinya ketika mereka yakin akan kebal. Bahkan, mereka sendiri "membiarkan" scammers.

Berbagai saluran serangan

Media utama untuk serangan phishing di lingkungan perusahaan telah menjadi email. Itulah sebabnya sebagian besar solusi keamanan yang ditawarkan kepada perusahaan difokuskan pada layanan surat. Namun, perkembangan teknologi ponsel, ditambah dengan semakin populernya pendekatan BYOD, telah secara signifikan mengubah lanskap serangan phishing.

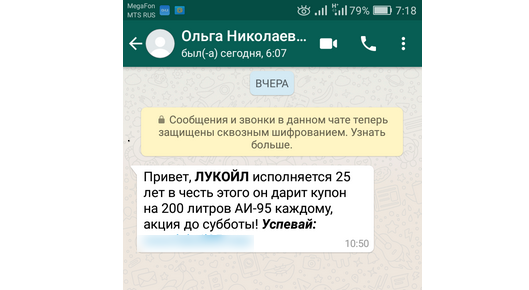

Menurut laporan Wandera,

83% serangan phishing ponsel yang berhasil terjadi di luar email . Pasukan bernilai jutaan dolar dari pengguna WhatsApp, Viber dan Facebook Messenger menyediakan

bidang kegiatan yang luas untuk scammers .

Selain messenger, pesan phishing pada perangkat seluler berhasil didistribusikan melalui SMS, iMessage, Skype, jejaring sosial, game, dan aplikasi kencan. Anda dapat menggunakan hampir semua platform untuk mendistribusikan pesan palsu yang memungkinkan Anda mengirim beberapa teks ke pengguna lain.

Fungsionalitas yang kaya

Gadget seluler memiliki banyak fitur yang memfasilitasi penetrasi dan pengoperasian aplikasi jahat. Misalnya, aplikasi Android menggunakan fitur yang disebut pesan Toast. Ini adalah notifikasi yang menghilang dengan cepat yang muncul di bagian bawah layar. Mereka, misalnya, menggunakan Gmail, menginformasikan bahwa surat itu dikirim.

Fitur pesan Toast adalah bahwa pesan tersebut ditampilkan di bagian atas jendela program.

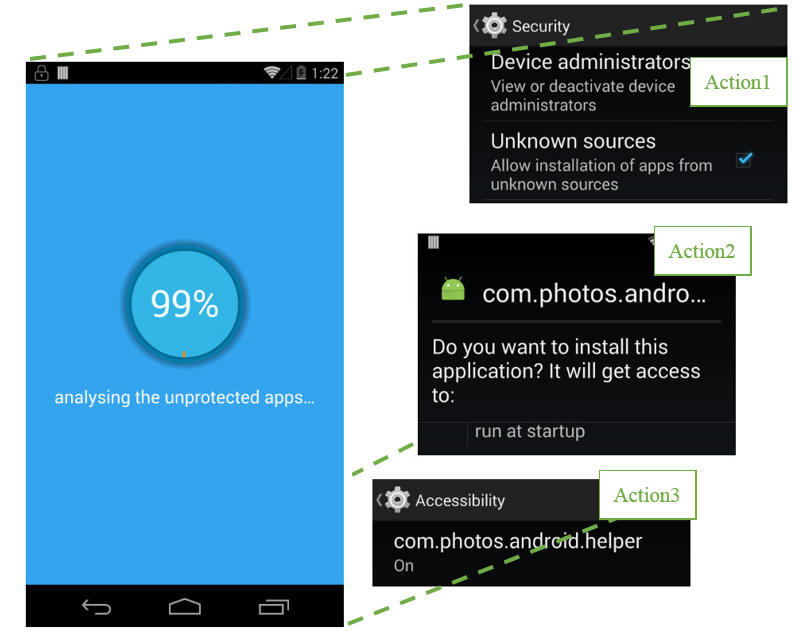

Malware ToastAmigo yang terdeteksi oleh Trend Micro pada 2017

Malware ToastAmigo yang terdeteksi oleh Trend Micro pada 2017 menggunakan fungsi ini untuk menampilkan notifikasi besar dengan antarmuka palsu, yang menyembunyikan permintaan untuk akses ke layanan Aksesibilitas Android. Pengguna mengklik tombol antarmuka palsu, tetapi pada kenyataannya memberikan izin ke program jahat.

Bekerja ToastAmigo. Sumber: Trend Micro

Bekerja ToastAmigo. Sumber: Trend MicroSetelah menerima izin yang diperlukan, ToastAmigo menginstal AmigoClicker pada perangkat, aplikasi yang mengunduh iklan di latar belakang dan mengklik spanduk iklan.

Fitur lain yang populer di kalangan penipu dunia maya Android terkait dengan kelemahan dalam sistem izin. Mereka digunakan, misalnya, oleh

serangan "Cloak & Belati" (Cloak & Belati) , yang menyalahgunakan hak aplikasi. Menggunakan fungsi SYSTEM_ALERT_WINDOW dan BIND_ACCESSIBILITY_SERVICE, aplikasi jahat dapat menampilkan jendela yang memblokir antarmuka ponsel cerdas dan melakukan tindakan apa pun di latar belakang tanpa konfirmasi pengguna. Tetapi yang paling penting, aplikasi apa pun yang diinstal dari Google Play store resmi menerima hak ini.

Menurut Check Point,

kelemahan dalam izin Android digunakan oleh 74% ransomware, 57% malware adware, dan setidaknya 14% bankir .

Dan inilah bagaimana pencurian kata sandi Facebook terjadi (video):

https://www.youtube.com/watch?v=oGKYHavKZ24Toko Malware

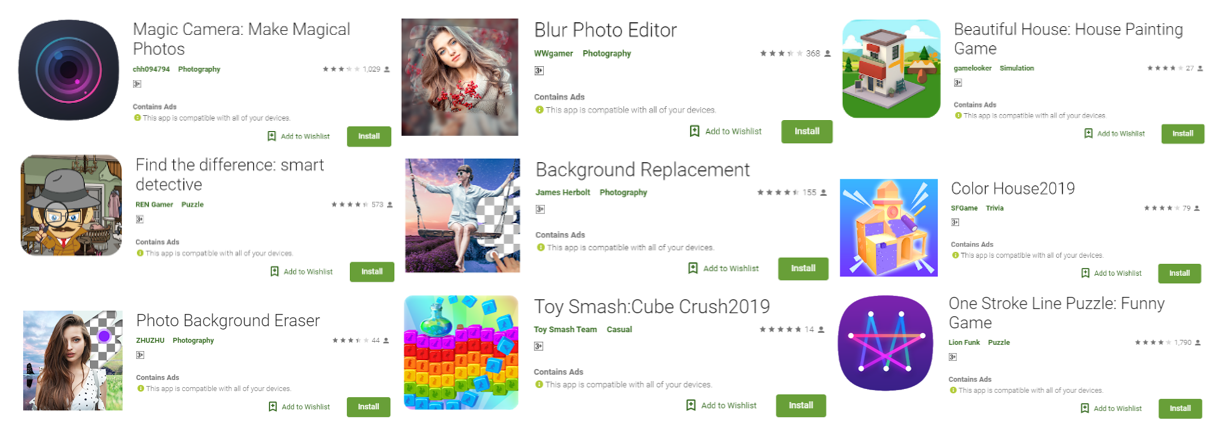

Terlepas dari semua pemeriksaan yang dilakukan oleh toko aplikasi Google dan Apple resmi, scammers menemukan cara untuk menambahkan fungsionalitas berbahaya ke desain mereka dengan menyamarkannya sebagai game, program pemrosesan foto, dan perangkat lunak populer lainnya.

Pada Agustus 2019, para

peneliti Trend Micro menemukan 85 aplikasi jahat yang diinstal

di Google Play lebih dari 8 juta kali.

Semua program jahat berspesialisasi dalam menampilkan iklan yang sulit ditutup dan menggunakan cara unik untuk melacak perilaku pengguna.

Penulis koleksi berbahaya lain dari 42 aplikasi Android memantau Google API untuk melindungi diri dari analisis, dan

menunggu 24 menit sebelum mulai menampilkan iklan yang tidak diinginkan . Ini memungkinkannya untuk melewati pemindaian otomatis standar aplikasi Android, yang membutuhkan waktu 10 menit.

Pilihan aplikasi iOS berbahaya dari pengembang India AppAspect Technologies. Sumber: Wandera

Pilihan aplikasi iOS berbahaya dari pengembang India AppAspect Technologies. Sumber: WanderaMeskipun kontrol keamanan lebih ketat, ada juga program penipuan di toko aplikasi Apple. Pada akhir Oktober, 17 aplikasi ditemukan di App Store yang

berisi modul jahat untuk klik pada iklan dan pembukaan latar belakang situs.

Cara menangani phishing seluler

Mengingat variasi mereka yang besar, jauh lebih sulit untuk bertahan melawan serangan phishing seluler. Tetapi di sini rekomendasi yang kami berikan untuk perusahaan yang ingin melindungi diri mereka sendiri dari

kompromi korespondensi bisnis ,

serangan yang ditargetkan , dan jenis penipuan email lainnya akan relevan di sini.

- Meningkatkan literasi pengguna di bidang keamanan: mereka harus mewaspadai bahaya penggunaan perangkat seluler yang tidak dipikirkan, khususnya, mengikuti tautan dalam pesan dan menginstal program dari sumber yang tidak diverifikasi. Dan jika kita berbicara tentang perangkat yang digunakan oleh BYOD dalam proses persalinan, lebih baik jangan menginstal aplikasi yang tidak diperlukan untuk bekerja.

- Pelatihan keterampilan perilaku yang aman: untuk ini, Anda harus menghubungi perusahaan yang menyediakan layanan serangan phishing yang disimulasikan dan mencari tahu apakah ada pelatihan tentang cara mengatasi penipuan ponsel dalam daftar layanan mereka.

- Menginstal solusi keamanan pada perangkat seluler: dari daftar produk Trend Micro, Keamanan Seluler & Antivirus dan Keamanan Seluler Perusahaan untuk Android dan iOS dapat dibedakan, serta aplikasi Trend Micro WiFi Protection untuk perlindungan saat bekerja pada jaringan nirkabel publik.