Topik keamanan server Windows telah dimunculkan lebih dari satu kali, termasuk di blog ini. Namun demikian, saya ingin sekali lagi menyegarkan ingatan tentang metode pertahanan lama dan berbicara tentang metode baru yang tidak banyak diketahui. Tentu saja, kami akan menggunakan alat bawaan secara maksimal.

Jadi, misalkan kita memiliki perusahaan kecil yang menyewa server terminal di pusat data jarak jauh.

Saat merancang perlindungan apa pun, Anda harus mulai dengan model ancaman - dari siapa atau apa, sebenarnya, kami akan pertahankan. Dalam konfigurasi khas kami, saya akan membangun pertahanan terhadap peretas jahat eksternal, dari pengguna yang tidak kompeten (dan mungkin sedikit jahat). Mari kita mulai dengan garis luar pertahanan - firewall.

Di belakang Anda seperti tembok api

Pada zaman Windows 2003, firewall bawaan adalah pemandangan yang menyedihkan, dan jika tidak mungkin menggunakan alat pihak ketiga, Anda harus menggunakan IPSec. Contoh konfigurasi seperti itu dibahas, misalnya, dalam materi Secure Windows Server menggunakan IPSec Firewall .

Sekarang, dengan munculnya WFP ( Windows Filtering Platform ), segalanya menjadi lebih baik. Pada prinsipnya, mungkin setiap administrator sistem Windows menemukan firewall ini, jadi mengatur akses jarak jauh ke server hanya dari IP tertentu seharusnya tidak sulit. Saya akan memperhatikan beberapa "chip", yang jarang digunakan.

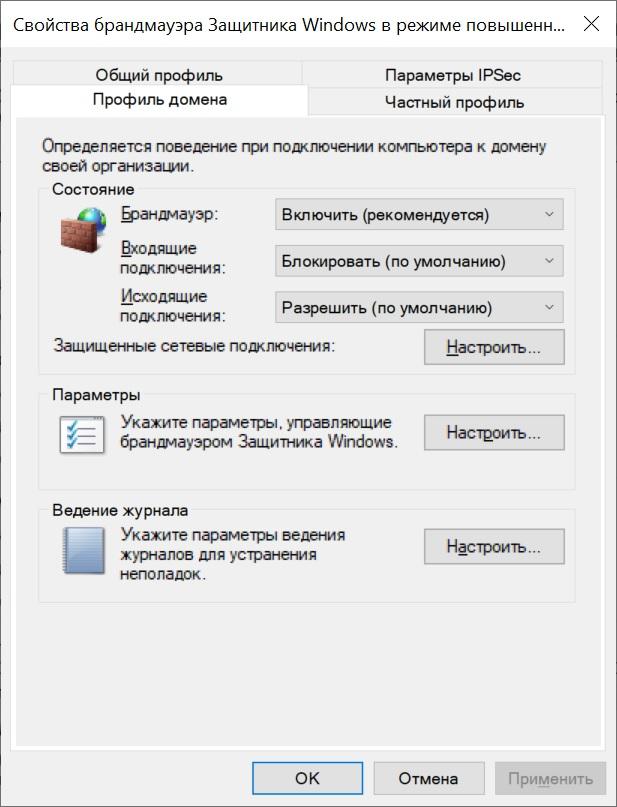

Secara default, firewall memblokir semua koneksi yang masuk, kecuali untuk yang diizinkan secara eksplisit, tetapi keluar memungkinkan semua kecuali koneksi yang dilarang secara eksplisit. Kebijakan ini dapat diubah dengan membuka manajemen firewall melalui wf.msc dan memilih "Properties".

Pengaturan firewall.

Sekarang, jika kita ingin mencegah pengguna terminal server mengakses Internet dari server ini, kita akan berhasil.

Perlu dicatat bahwa ketika mengatur aturan akses server (koneksi masuk), secara eksplisit membuat aturan untuk lalu lintas keluar tidak diperlukan. Dalam hal iptables, didirikan dan terkait selalu diperbolehkan.

Untuk penikmat baris perintah, Anda dapat mengkonfigurasi firewall dalam konteks netsh advfirewall. Anda dapat membaca tentang perintah di artikel " Windows 7 Firewall dengan Keamanan Lanjutan, " Saya akan menambahkan bahwa memblokir koneksi masuk dan keluar diaktifkan oleh perintah:

netsh advfirewall set currentprofile firewallpolicy blockinbound,blockoutbound

Fitur lain dari windows firewall adalah bahwa setiap program atau pengaturan mengubah aturannya tanpa pemberitahuan. Misalnya, Anda mematikan semua aturan pada kakek kami, yang kedua muncul di dekat Anda, Anda membuat jaringan lokal di antara mereka, mengatur akses bersama dan ... tiba-tiba seseorang telah dinyalakan untuk semua orang dan segala sesuatu dengan semua konsekuensi berikutnya.

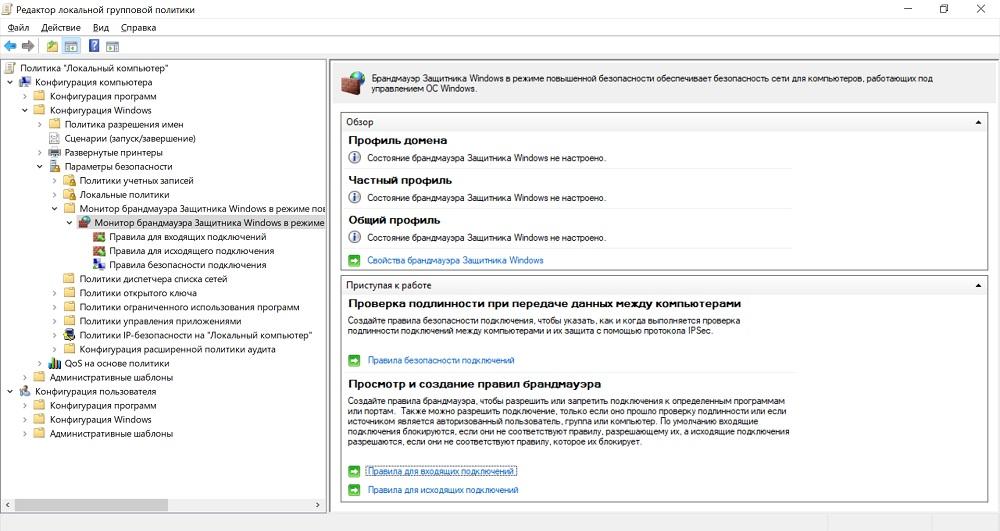

Pada dasarnya ada dua setengah pintu keluar (izinkan saya mengingatkan Anda, kami hanya berbicara tentang alat bawaan): secara teratur memeriksa untuk melihat apakah aturan telah berubah, dan menggunakan IPSec lama yang baik atau, bagi saya, pilihan paling masuk akal adalah mengkonfigurasi firewall dengan Kebijakan Grup. Pengaturan dibuat dalam Konfigurasi Komputer - Konfigurasi Windows - Pengaturan Keamanan - Monitor Firewall Windows Defender dalam Keamanan Lanjutan.

Mengkonfigurasi kebijakan grup firewall.

Juga, menggunakan windows firewall, Anda dapat mengimplementasikan fail2ban sederhana. Cukup dengan mengaktifkan audit upaya login yang gagal dan, jika beberapa kegagalan berturut-turut, blokir IP sumber. Anda dapat menggunakan skrip yang ditulis sendiri, atau Anda dapat menggunakan alat yang sudah jadi, yang saya tulis di artikel " Bagaimana cara memberikan enkripsi kepada perusahaan yang tenggelam ."

Jika firewall bawaan tidak cukup dan Anda ingin menggunakan sesuatu yang lebih serius, maka Anda dapat menginstal perangkat lunak pihak ketiga. Sangat disayangkan bahwa sebagian besar solusi terkenal untuk Windows Server dibayar. Pilihan lain adalah meletakkan router di depan server. Jelas bahwa instalasi seperti itu cocok jika kita menggunakan colocation, dan tidak menyewa server di suatu tempat yang jauh, jauh di luar negeri. Jika pusat data asing adalah pilihan kami, maka Anda dapat menggunakan virtualisasi - misalnya, Hyper-V bawaan - dan menginstal GNU \ Linux atau FreeBSD yang sudah dikenal ke dalam mesin virtual.

Muncul pertanyaan: bagaimana membuat mesin virtual memiliki akses Internet langsung, tetapi server tidak? Selain itu, alamat MAC server tidak bersinar pada hoster dan karenanya tidak memerlukan pembelian alamat IP lain.

Perhatian Tindakan lebih lanjut sebaiknya dilakukan melalui IP-KVM!

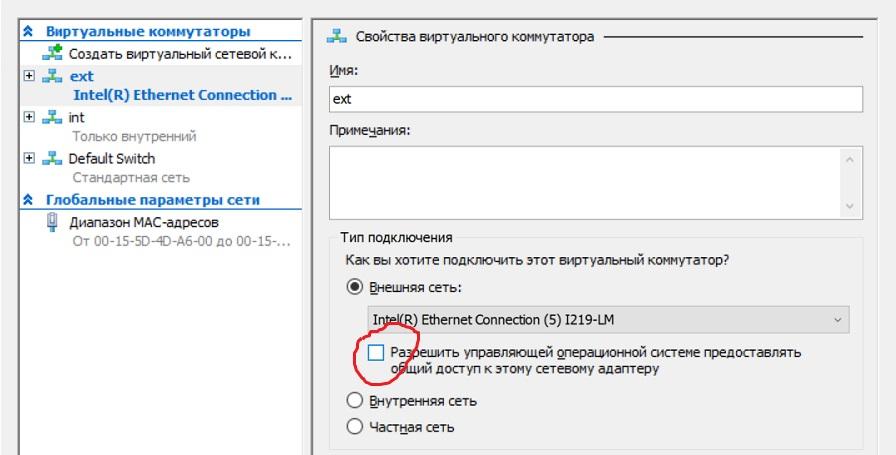

Untuk ini, mesin virtual harus dilengkapi dengan dua adapter jaringan. Salah satunya adalah untuk koneksi langsung ke Internet, untuk itu kita akan membuat saklar virtual dari jenis "eksternal" dan hapus centang pada kotak yang memungkinkan sistem operasi untuk berinteraksi dengan saklar ini. Dengan tanda centang ini, kami mencabut server dari akses langsung ke Internet (lebih baik mengkonfigurasi firewall virtual terlebih dahulu), dan MAC-nya tidak akan menyala ke host.

Konfigurasikan sakelar virtual eksternal.

Switch virtual lain harus dibuat dari tipe "internal" untuk interaksi antara mesin virtual dan server. Sudah perlu mengkonfigurasi pengalamatan lokal. Ini akan membuat router virtual yang berdiri di depan server dan melindunginya.

Pada saat yang sama, Anda dapat mengonfigurasi VPN favorit Anda ke kantor atau karyawan jarak jauh pada mesin virtual ini tanpa repot dengan peran "Routing dan Remote Access" atau dengan IPSec bawaan, seperti yang saya jelaskan dalam artikel " Bagaimana Saya Menyembunyikan Basis 1C di Jerman ". Hal utama adalah jangan lupa untuk memeriksa startup mesin virtual ini pada startup sistem.

Anda dapat terhubung ke server seperti itu menggunakan RDP biasa atau menggunakan klien HTML5 dengan otentikasi dua faktor. Hal ini bermanfaat dalam kasus brute force untuk mengurus kedua solusi fail2ban dan memblokir akun untuk beberapa waktu dengan beberapa upaya gagal untuk mengotorisasi berturut-turut.

Di luar, kami lebih atau kurang melindungi server, mari beralih ke perlindungan internal.

Perlindungan internal: berhenti dan jangan lepaskan

Tentu saja, untuk melindungi server dari dalam, saya benar-benar ingin menginstal beberapa jenis antivirus - Anda tidak pernah tahu apa yang dikumpulkan atau dipompa pengguna server dari Internet. Namun dalam praktiknya, antivirus di server dapat melakukan lebih banyak kerusakan daripada kebaikan. Oleh karena itu, saya biasanya menggunakan mekanisme pemblokiran peluncuran perangkat lunak yang tidak masuk daftar putih - khususnya, mekanisme SRP (kebijakan pembatasan perangkat lunak), yang juga saya sebutkan dalam artikel " Cara mengaktifkan enkripsi untuk membanjiri perusahaan ".

Saya akan membahas lebih detail tentang satu perangkap, yang sering kita lupakan ketika Anda mengaktifkan SRP dengan pengaturan standar, ketika semuanya diblokir kecuali untuk folder Windows dan Program Files. Memang, ini menyaring hampir semua malware. Tetapi itu tidak benar-benar bekerja dengan kejahatan karyawan, karena dalam folder sistem ada subfolder dengan hak untuk membuat objek oleh pengguna. Misalnya, Anda dapat melihat folder C: \ Windows \ Temp.

Izin untuk folder yang masuk daftar putih.

Dan folder seperti itu tidak sendirian. Anda dapat, tentu saja, mengaudit folder sistem sendiri, atau Anda dapat mempercayai orang-orang yang telah melakukan ini. Sebagai contoh, seorang spesialis Stefan Kanthak di blog - nya (ada virus uji EICAR dengan referensi, antivirus dapat bekerja) berjalan dengan cara yang agak agresif melalui metode perlindungan antivirus dan Windows dan pada saat yang sama menawarkan paket pengaturan SRP yang sudah dirakit yang juga akan memblokir folder mencurigakan tersebut. Atas permintaan, penulis menyediakan program untuk mengubah pengaturan registri ini menjadi file kebijakan lokal.

Jika Anda lebih suka menggunakan mekanisme AppLocker dengan pengaturan yang lebih fleksibel, maka solusi AaronLocker dapat membantu Anda .

Para editor tidak merekomendasikan menggunakan dan menginstal skrip dan program lain dari Internet tanpa terlebih dahulu mempelajarinya.

Jika AppLocker muncul untuk waktu yang lama, dan usia SRP melebihi 15 tahun, maka alternatif yang relatif baru adalah WDAC (Windows Defender Application Control). Memang, sejak Security Essentials, "antivirus" bawaan telah memperoleh banyak fitur menarik. Misalnya, WDAC adalah modul yang bertanggung jawab untuk kebijakan akses untuk aplikasi dan perpustakaan. Sebelumnya, itu adalah bagian dari Device Guard (melindungi komputer, termasuk menggunakan teknologi virtualisasi), dan sedikit tentang konfigurasinya dijelaskan dalam artikel " Prinsip S Mode di Windows 10 dan mengatur Device Guard dengan tangan Anda sendiri ." Rincian lebih lanjut tentang semua seluk-beluk dapat ditemukan dalam dokumentasi resmi, tetapi saya dapat menambahkan beberapa kelemahan yang membedakannya dari solusi klasik seperti SRP dan AppLocker:

- Tidak ada konfigurasi grafis, semua melalui PowerShell cmdlet.

- Tidak ada pengaturan dalam irisan pengguna, hanya untuk komputer.

- Setup dilakukan dengan sangat tidak biasa - file xml disiapkan, yang kemudian dikonversi ke biner, dan didistribusikan ke komputer.

Tetapi dimungkinkan untuk mengkonfigurasinya dalam irisan aplikasi: misalnya, jika Anda ingin memberikan akses cmd.exe ke skrip Anda, dan bukan ke virus pihak ketiga, ini dapat diterapkan. Selain itu, kebijakan tersebut dapat diterapkan sebelum mem-boot sistem menggunakan UEFI.

Kunci Chrome melalui WDAC.

Secara umum, karena konfigurasi yang menyakitkan, kesan bahwa WDAC tidak lagi diposisikan dengan sendirinya untuk mengelola komputer, tetapi sebagai alat yang memungkinkan Anda untuk berintegrasi dengan sistem MDM terpusat seperti Microsoft Intune . Tetapi pada saat yang sama, pengembangan SRP lama yang baik dihentikan pada Windows 10 1803.

Jika kita berbicara tentang Windows Defender, Anda tidak bisa tidak menyebutkan Penjaga Kredensial dan Penjaga Kredensial Jarak Jauh.

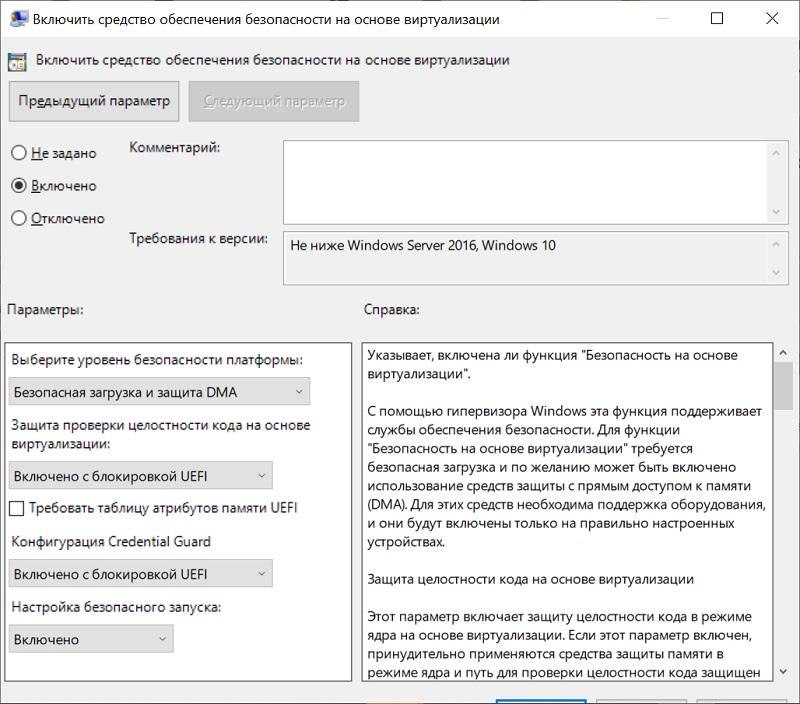

Alat pertama lagi menggunakan virtualisasi, memulai komponen LSA (Otoritas Keamanan Lokal) dalam proses yang terisolasi dari sistem operasi, yang sangat menyulitkan proses pencurian hash kata sandi dan tiket Kerberos. Baca lebih lanjut tentang teknologi dalam dokumentasi resmi. Agar prosesor berfungsi, prosesor harus mendukung virtualisasi, dan sistem harus mengaktifkan Boot Aman dan modul TPM untuk mengikat kredensial ke peralatan. Anda dapat mengaktifkan Penjaga Kredensial melalui kebijakan grup Konfigurasi Komputer - Template Administratif - Sistem - Penjaga Perangkat - Mengaktifkan keamanan berbasis virtualisasi.

Mengaktifkan Penjaga Kredensial.

Alat kedua berfungsi untuk melindungi kredensial yang ditransmisikan (terutama admin!) Untuk koneksi jarak jauh, misalnya, melalui RDP yang sama. Sebelumnya, mekanisme Mode Admin Terbatas diusulkan untuk tujuan ini, tetapi membatasi koneksi hanya untuk satu server. Setelah terhubung ke server, tidak mungkin hanya menggunakan sumber daya jaringan, hak administrator diterapkan hanya pada satu server a la akun Sistem Lokal.

Remote Credential Guard memungkinkan Anda mentransfer kredensial dari mesin lokal ke server jarak jauh tanpa memasukkan kata sandi eksplisit, yang, selain keamanan tingkat lanjut, juga akan memberikan kemudahan menghubungkan ke server (SSO). Anda dapat membaca lebih banyak di dokumentasi , tetapi saya akan menambahkan bahwa agar mekanisme itu berfungsi cukup untuk mengaktifkan dukungannya di server - misalnya, melalui registri dengan perintah:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0

Dan kemudian terhubung ke server dengan perintah:

mstsc.exe /remoteGuard

Sekarang kredensial aman, dan server cukup aman. Benar, dalam materi saya tidak secara sadar menyentuh isu-isu perlindungan terhadap hoster jahat, tapi di sini turun ke satu hal secara umum - untuk enkripsi disk.