WannaCry, NotPetya, BadRabbit, dan lainnya adalah virus ransomware yang mengguncang seluruh dunia sekitar satu atau dua tahun yang lalu. Saat ini ada lebih sedikit kebisingan tentang serangan jenis virus ini, tetapi cerita dengan serangan masih terjadi. Pada artikel ini, saya akan menunjukkan salah satu alat untuk menghentikan serangan virus seperti itu: dengan cepat mendeteksi intrusi dan melokalisasi masalah. Semua ini dengan bantuan analitik log dan

alat perlindungan intrusi

Quest InTrust . Di bawah kucing adalah screenshot dan tautan ke repositori skrip berbahaya. Ayo pergi!

Quest InTrust adalah solusi terintegrasi yang mencakup pengumpulan berbagai jenis log, data syslog dan pengurai siap pakai untuk berbagai jenis peralatan. Ada aturan yang telah ditetapkan untuk mengambil tindakan untuk mencegah serangan. Sekarang kita akan melihat lebih dekat pada semua ini dengan contoh-contoh penguraian serangan virus enkripsi dan mendapatkan akses ke pengontrol domain

Serangan Ransomware

Prinsip serangan adalah membuat file atau folder terenkripsi baru dan menghapus yang asli. Nah, maka permintaan tebusan dalam bitcoin atau dengan cara lain. Definisi jenis serangan ini didasarkan pada deteksi penghapusan massal dan pembuatan file. Apalagi jika ini terjadi setelah jam sekolah.

Beberapa repositori dengan contoh skrip enkripsi Untuk mengumpulkan acara perubahan, kami menggunakan integrasi dengan solusi audit Quest Change Auditor (kami telah menulis tentang hal itu

di artikel sebelumnya dan bahkan

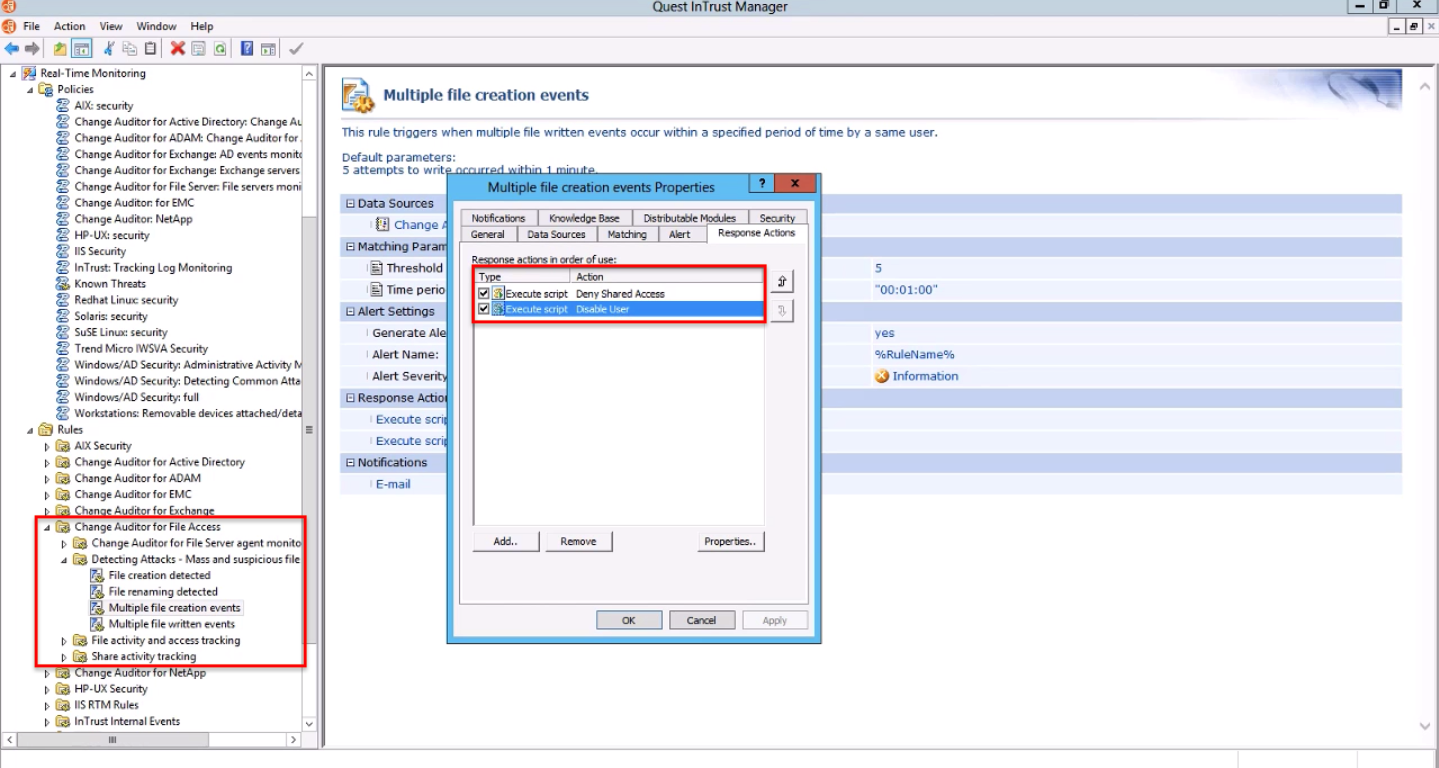

membandingkannya dengan produk dari pesaing ). Untuk peristiwa dari sumber ini, InTrust telah menetapkan aturan untuk mendeteksi anomali. Tentu saja, Anda dapat menambahkan logika pemrosesan peristiwa apa pun di sini. Dalam contoh saya, ditentukan bahwa ketika membuat file dalam jumlah besar (lebih dari 5 buah dalam 1 menit), akun pengguna akan diblokir dan akses ke direktori bersama akan ditolak.

Pengaturan kebijakan menunjukkan direktori di mana aturan berlaku dan daftar pemberitahuan. Jika AD memiliki informasi tentang subordinasi karyawan, Anda dapat mengirim surat kepada atasannya. Kasus yang berguna adalah identifikasi upaya untuk mengakses file yang, tampaknya, tidak diperlukan untuk pelaksanaan tugas oleh karyawan khusus ini. Ini bisa sangat relevan sebelum pemecatan, ketika Anda ingin mengambil perkembangan siap pakai dengan Anda.

Setelah memeriksa semua pengaturan, mari beralih ke skrip-enkripsi yang sudah disiapkan sebelumnya. Dan jalankan.

Dalam pengaturan deteksi serangan, "lebih dari 5 file" ditunjukkan, seperti yang Anda lihat, setelah 7 file virus dihentikan (pengguna diblokir dan akses ke direktori dinonaktifkan). Mudah turun. Pada saat yang sama, karyawan yang bertanggung jawab menerima pemberitahuan.

Menyerang pengontrol domain

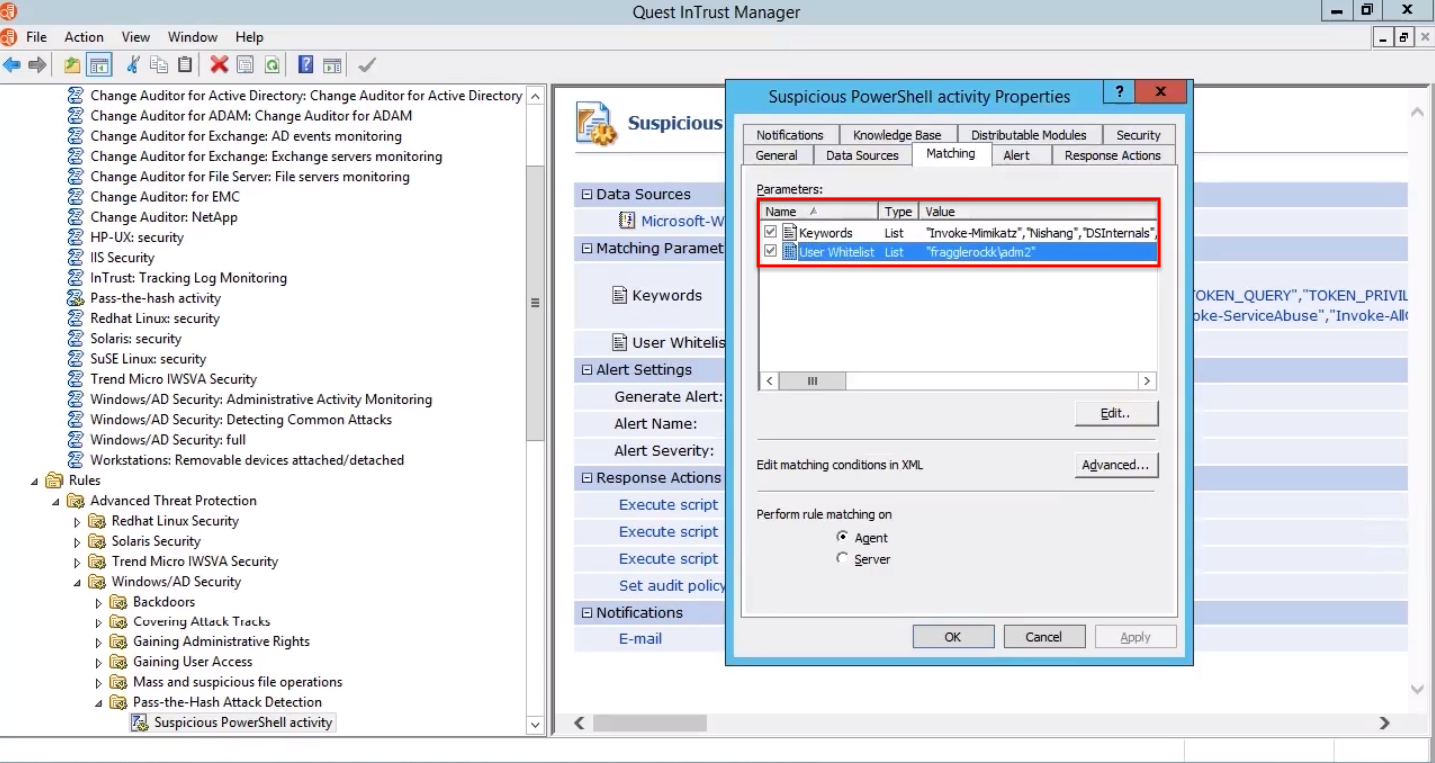

Di bawah ini adalah skenario serangan, yang memungkinkan Anda untuk mengakses akun administratif dan, sebagai hasilnya, pengontrol domain. Deteksi eksekusi cmdlet

berbahaya khusus (misalnya, membongkar akun domain) juga termasuk dalam daftar aturan Quest InTrust yang telah ditentukan (baris pertama dalam pemilihan pada gambar di bawah). Selain itu, dalam contoh saya, pengguna dari "lembar putih" ditunjukkan yang aturannya tidak berlaku (baris kedua dalam pemilihan pada gambar di bawah).

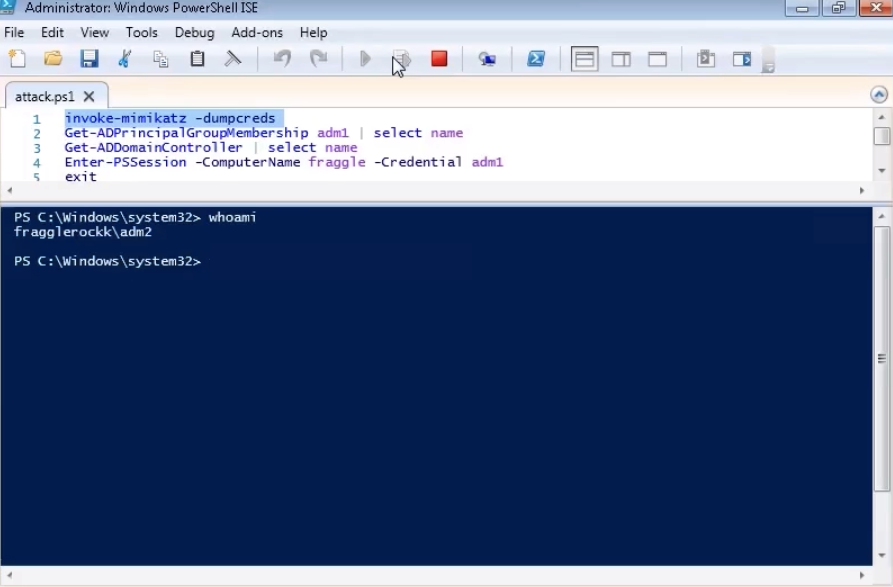

Menggunakan skrip

invoke-mimikatz , pembuatan dump detail akun diaktifkan. Pada saat yang sama, tidak ada file yang dibuat pada sistem file. Pertama, periksa nama akun tempat Anda masuk. Seperti yang Anda lihat, pengguna ini berasal dari "daftar putih", yang dapat dengan bebas mengeksekusi cmdlet apa pun.

Kemudian kita menjalankan skrip yang sudah disiapkan. Pada output, kami mendapatkan kesimpulan di mana kami menemukan detail pengguna pengujian kami.

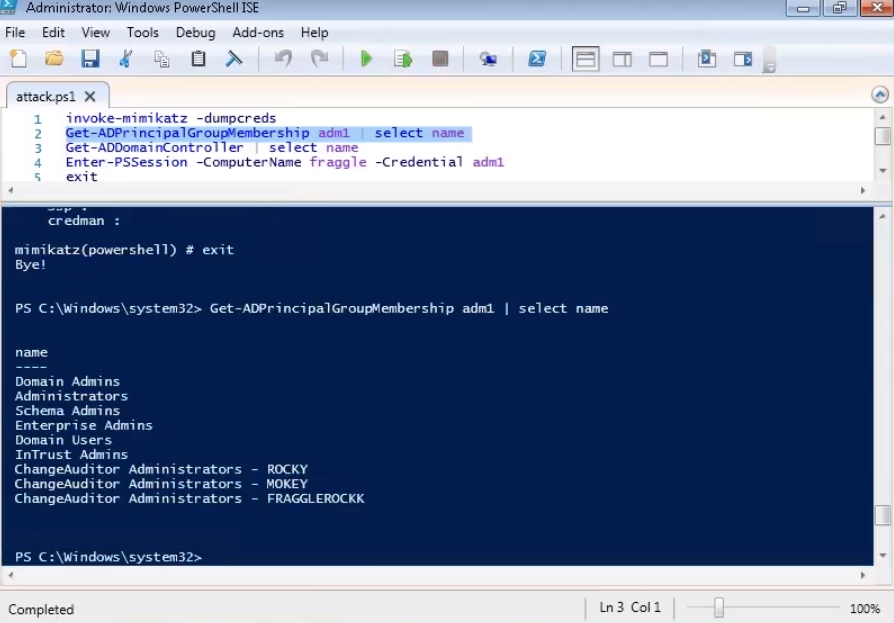

Pada langkah berikutnya, kami mengetahui grup mana yang dimiliki oleh pengguna ini. Grup administrator hadir.

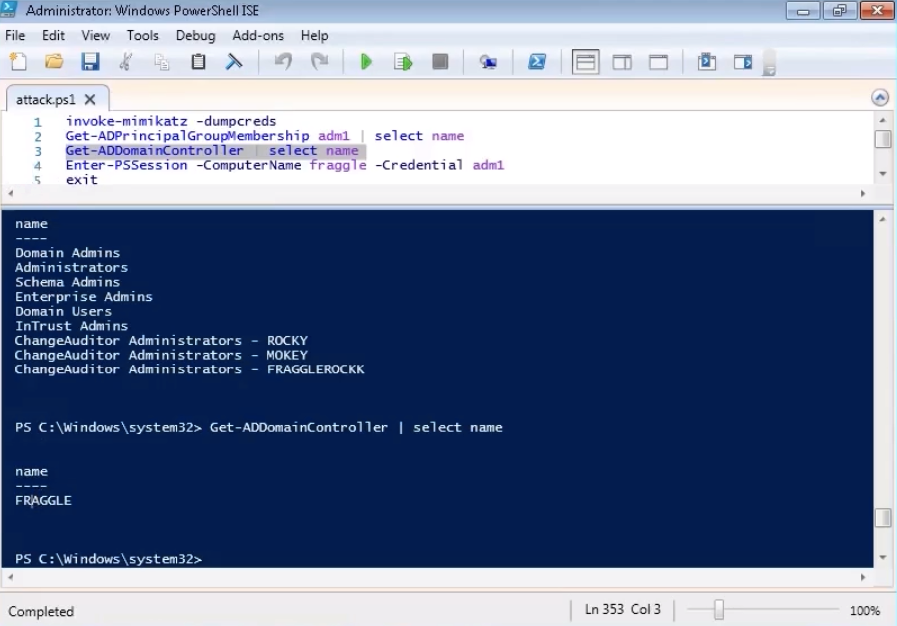

Sekarang kita belajar nama-nama pengontrol domain. Dalam contoh saya, dia sendirian.

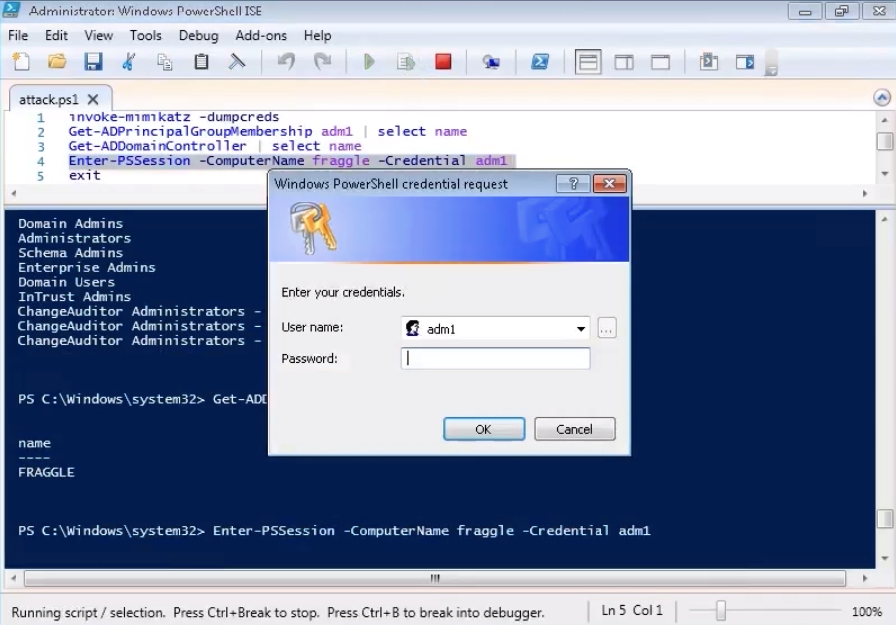

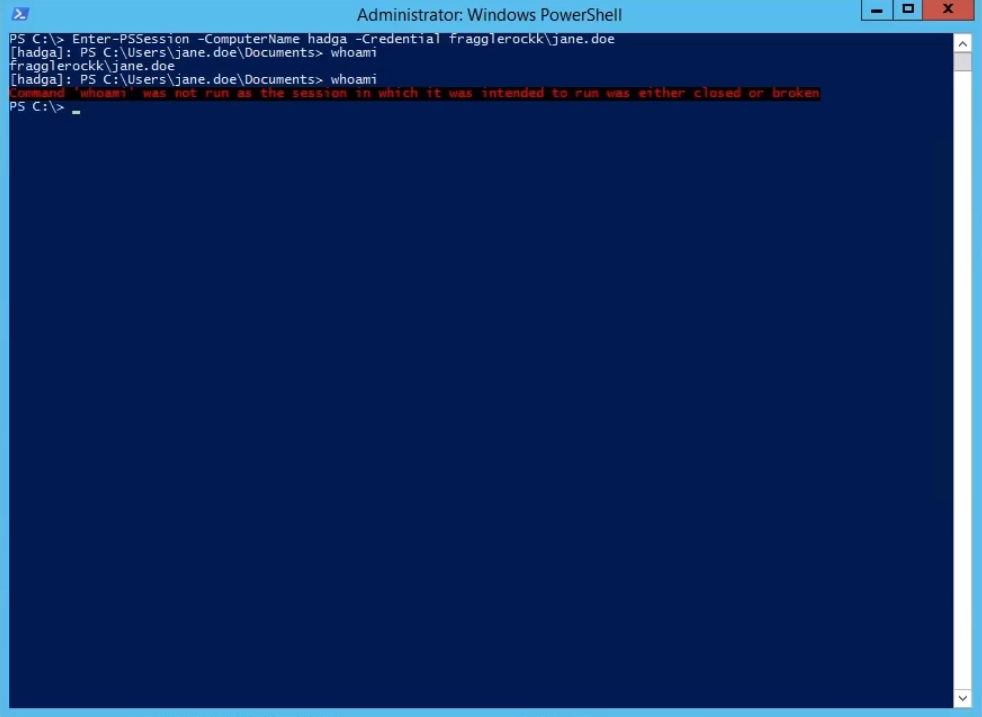

Langkah selanjutnya dalam serangan potensial adalah masuk ke pengontrol domain. Tetap memasukkan kata sandi yang sudah disorot.

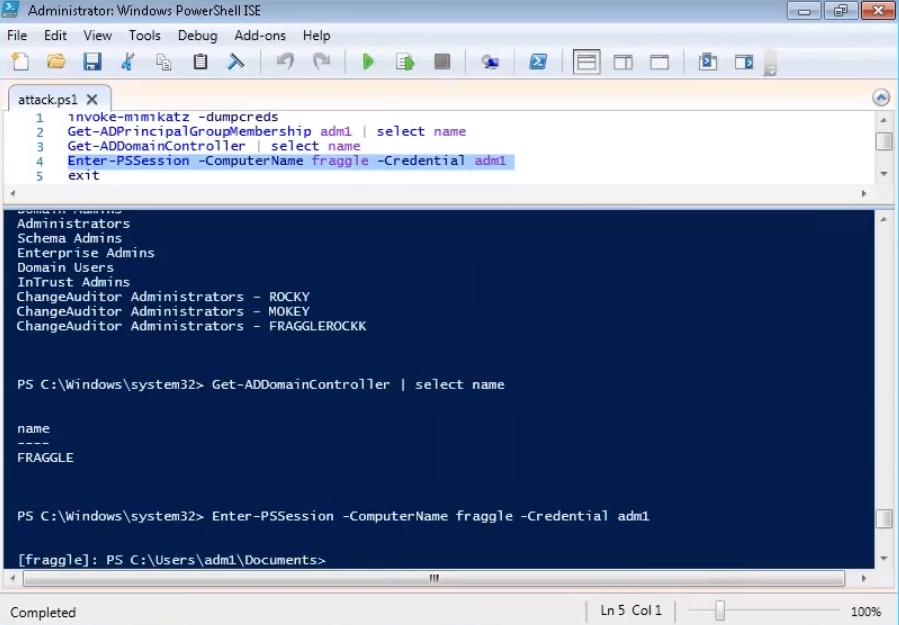

Dan dapatkan akses ke eksekusi perintah apa saja pada pengontrol domain.

Sekarang mari kita coba melakukan algoritma tindakan yang sama, tetapi atas nama pengguna yang tidak ditambahkan ke "daftar putih" di InTrust. Untuk kemurnian percobaan, kami memeriksa nama pengguna. Kemudian kita menjalankan skrip invoke-mimikatz.

Di antara tindakan yang disebutkan dalam InTrust adalah penghentian sesi akses terminal dan memblokir pengguna. Itulah yang terjadi.

Sekarang periksa akun ini lagi.

Serangan dicegah, pengguna diblokir, dunia diselamatkan.

Jika Anda memiliki kebijakan sendiri untuk memerangi berbagai jenis penyusup, Anda juga dapat menentukannya di InTrust. Bersama dengan produk Quest lainnya (

Change Auditor dan

Enterprise Reporter ) berdasarkan InTrust, Anda dapat membangun sistem SIEM lengkap untuk mengidentifikasi dan mencegah konsekuensi serius dari serangan digital terhadap bisnis.

InTrust dan produk Quest lainnya dapat dicoba di lingkungan Anda sebagai bagian dari proyek percontohan.

Tinggalkan permintaan untuk mencari tahu lebih lanjut.

Artikel kami yang lain tentang

perangkat lunak tag

gals .