Inilah yang tampak seperti pusat pemantauan dari pusat data NORD-2 di MoskowTentang tindakan apa yang diambil untuk memastikan keamanan informasi (IS), Anda telah membaca lebih dari sekali. Orang IT yang menghargai diri sendiri dapat dengan mudah menyebutkan aturan 5-10 IS. Cloud4Y juga menawarkan untuk berbicara tentang keamanan informasi pusat data.

Inilah yang tampak seperti pusat pemantauan dari pusat data NORD-2 di MoskowTentang tindakan apa yang diambil untuk memastikan keamanan informasi (IS), Anda telah membaca lebih dari sekali. Orang IT yang menghargai diri sendiri dapat dengan mudah menyebutkan aturan 5-10 IS. Cloud4Y juga menawarkan untuk berbicara tentang keamanan informasi pusat data. Saat memastikan keamanan informasi pusat data, objek yang paling "dilindungi" adalah:

- sumber informasi (data);

- proses pengumpulan, pemrosesan, penyimpanan, dan transmisi informasi;

- pengguna sistem dan staf pemeliharaan;

- infrastruktur informasi, termasuk perangkat keras dan perangkat lunak untuk memproses, mentransmisikan, dan menampilkan informasi, termasuk saluran pertukaran informasi, sistem dan tempat perlindungan informasi.

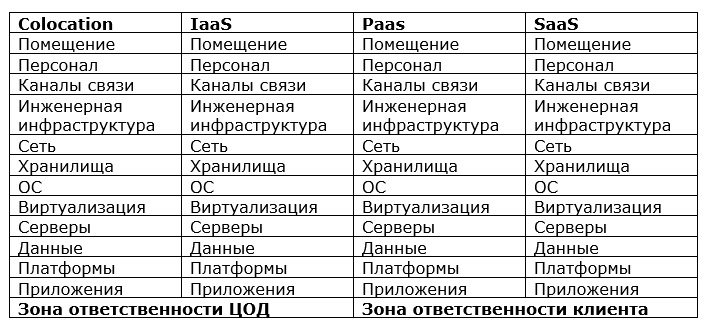

Area tanggung jawab pusat data tergantung pada model layanan yang disediakan (IaaS / PaaS / SaaS). Bagaimana tampilannya, lihat gambar di bawah ini:

Cakupan kebijakan keamanan pusat data tergantung pada model layanan yang diberikan

Cakupan kebijakan keamanan pusat data tergantung pada model layanan yang diberikanBagian terpenting dari pengembangan kebijakan keamanan informasi adalah membangun model ancaman dan pelanggar. Apa yang bisa menjadi ancaman bagi pusat data?

- Kejadian buruk yang bersifat alami, teknogenik, dan sosial

- Teroris, elemen kriminal, dll.

- Ketergantungan pada pemasok, penyedia, mitra, pelanggan

- Kegagalan, kegagalan, kerusakan, kerusakan perangkat lunak dan perangkat keras

- Karyawan pusat data menyadari ancaman IS menggunakan hak dan kekuasaan yang diberikan secara hukum kepada mereka (pelanggar IS internal)

- Karyawan pusat data menyadari ancaman IS di luar hak dan wewenang yang diberikan secara hukum kepada mereka, serta entitas yang bukan milik personel pusat data, tetapi yang mencoba akses tidak sah dan tindakan tidak sah (pelanggar IS eksternal)

- Ketidakpatuhan dengan persyaratan badan pengawas dan pengawas, hukum yang berlaku

Analisis risiko - mengidentifikasi potensi ancaman dan menilai besarnya konsekuensi dari penerapannya - akan membantu untuk memilih tugas-tugas prioritas yang harus diselesaikan oleh para pakar keamanan informasi pusat data, merencanakan anggaran untuk pembelian perangkat keras dan perangkat lunak.

Keamanan adalah proses yang berkelanjutan yang mencakup tahapan perencanaan, implementasi dan operasi, pemantauan, analisis, dan peningkatan sistem keamanan informasi. Untuk membuat sistem manajemen keamanan informasi, apa yang disebut "

Deming cycle " digunakan.

Bagian penting dari kebijakan keamanan adalah distribusi peran dan tanggung jawab personel untuk implementasinya. Kebijakan harus terus ditinjau untuk memperhitungkan perubahan legislatif, ancaman baru, dan perbaikan yang muncul. Dan, tentu saja, untuk membawa persyaratan keamanan informasi kepada staf dan melakukan pelatihan mereka.

Langkah-langkah organisasi

Beberapa ahli skeptis terhadap keamanan "kertas", mengingat keterampilan praktis utama untuk menolak upaya peretasan. Pengalaman nyata dalam memastikan keamanan informasi di bank menunjukkan yang sebaliknya. Pakar keamanan informasi dapat memiliki keahlian luar biasa dalam mengidentifikasi dan mengurangi risiko, tetapi jika staf pusat data tidak mengikuti instruksi mereka, semuanya akan sia-sia.

Keamanan, sebagai suatu peraturan, tidak menghasilkan uang, tetapi hanya meminimalkan risiko. Karena itu, sering diperlakukan sebagai sesuatu yang mengganggu dan sekunder. Dan ketika spesialis keamanan mulai membenci (memiliki hak penuh untuk melakukannya), konflik sering timbul dengan staf dan manajer unit operasional.

Kehadiran standar industri dan persyaratan regulator membantu penjaga keamanan untuk mempertahankan posisi mereka dalam negosiasi dengan manajemen, dan kebijakan, peraturan, dan peraturan IS yang disetujui memungkinkan kita untuk membuat staf memenuhi persyaratan yang diuraikan di sana, meringkas dasar untuk keputusan yang sering tidak disukai.

Perlindungan kamar

Ketika memberikan pusat data dengan model colocation, keamanan fisik dan kontrol akses ke peralatan klien muncul. Untuk ini, partisi (bagian berpagar aula) digunakan, yang berada di bawah pengawasan video klien dan yang akses personel pusat data terbatas.

Di pusat komputer negara dengan keamanan fisik, pada akhir abad terakhir, segalanya tidak buruk. Ada kontrol akses, kontrol akses ke lokasi, meskipun tanpa komputer dan kamera video, sistem pemadam kebakaran - jika terjadi kebakaran, freon secara otomatis diluncurkan ke ruang mesin.

Saat ini, keamanan fisik bahkan lebih baik. Kontrol akses dan sistem manajemen (ACS) telah menjadi cerdas, metode pembatasan akses biometrik sedang diperkenalkan.

Sistem pemadam kebakaran telah menjadi lebih aman bagi personel dan peralatan, di antaranya adalah instalasi untuk menghambat, mengisolasi, mendinginkan, dan efek hipoksia pada zona penyalaan. Seiring dengan sistem proteksi kebakaran wajib di pusat data, sistem deteksi kebakaran dini dari jenis aspirasi sering digunakan.

Untuk melindungi pusat data dari ancaman eksternal - kebakaran, ledakan, runtuhnya struktur bangunan, banjir, gas korosif - kamar dan brankas mulai digunakan, di mana peralatan server dilindungi dari hampir semua faktor perusak eksternal.

Lemah Link - Man

Sistem CCTV "pintar", sensor pelacakan volumetrik (akustik, inframerah, ultrasonik, microwave), ACS mengurangi risiko, tetapi tidak menyelesaikan semua masalah. Alat-alat ini tidak akan membantu, misalnya, ketika orang masuk dengan benar ke pusat data dengan alat yang dibawa dengan benar "menghubungkan" sesuatu. Dan, seperti yang sering terjadi, pengait acak akan membawa masalah maksimal.

Pekerjaan pusat data dapat dipengaruhi oleh penyalahgunaan sumber daya oleh personel, misalnya, penambangan ilegal. Sistem Manajemen Infrastruktur Pusat Data (DCIM) dapat membantu dalam kasus ini.

Personil juga membutuhkan perlindungan, karena seseorang sering disebut sebagai tautan yang paling rentan dalam sistem perlindungan. Serangan yang ditargetkan oleh penjahat profesional paling sering dimulai dengan penggunaan metode rekayasa sosial. Seringkali, sistem yang paling terlindungi jatuh atau dikompromikan setelah seseorang di suatu tempat mengklik / mengunduh / selesai. Risiko tersebut dapat diminimalisir dengan melatih personel dan memperkenalkan praktik terbaik dunia dalam bidang keamanan informasi.

Rekayasa perlindungan infrastruktur

Ancaman tradisional terhadap berfungsinya pusat data adalah gangguan daya dan gangguan sistem pendingin. Kami telah terbiasa dengan ancaman seperti itu dan telah belajar untuk menghadapinya.

Tren baru adalah pengenalan luas peralatan "pintar", berjejaring: UPS terkontrol, sistem pendingin dan ventilasi cerdas, beragam pengontrol dan sensor yang terhubung ke sistem pemantauan. Ketika membangun model ancaman pusat data, orang tidak boleh lupa tentang kemungkinan serangan terhadap jaringan infrastruktur (dan, mungkin, pada jaringan TI pusat data yang terkait dengannya). Situasi menjadi rumit oleh kenyataan bahwa bagian dari peralatan (misalnya, pendingin) dapat dipindahkan ke luar pusat data, misalnya, di atap gedung sewaan.

Perlindungan Saluran Komunikasi

Jika pusat data menyediakan layanan tidak hanya sesuai dengan model colocation, maka Anda harus berurusan dengan perlindungan cloud. Menurut Check Point, hanya tahun lalu, 51% organisasi di seluruh dunia mengalami serangan pada struktur cloud. Serangan DDoS menghentikan bisnis, virus ransomware memerlukan tebusan, serangan yang ditargetkan pada sistem perbankan mengarah pada pencurian dana dari rekening koresponden.

Ancaman intrusi eksternal juga mengkhawatirkan bagi spesialis keamanan informasi di pusat data. Serangan terdistribusi yang bertujuan menghentikan penyediaan layanan, serta ancaman peretasan, pencurian, atau perubahan data yang terkandung dalam infrastruktur virtual atau sistem penyimpanan, paling relevan untuk pusat data.

Untuk melindungi perimeter eksternal pusat data, sistem modern dengan fungsi mendeteksi dan menetralkan kode berbahaya, memonitor aplikasi dan kemampuan untuk mengimpor teknologi pertahanan proaktif yang dilayani Threat Intelligence. Dalam beberapa kasus, gunakan sistem dengan fungsionalitas IPS (pencegahan intrusi) dengan penyesuaian otomatis tanda tangan yang diatur ke parameter lingkungan yang dilindungi.

Untuk melindungi dari serangan DDoS, perusahaan Rusia, biasanya, menggunakan layanan khusus eksternal yang membawa lalu lintas ke node lain dan memfilternya di cloud. Perlindungan di sisi operator jauh lebih efektif daripada di sisi klien, dan pusat data bertindak sebagai perantara untuk penjualan layanan.

Serangan DDoS internal juga dimungkinkan di pusat data: penyerang menembus server yang dilindungi dengan lemah dari satu perusahaan yang menyimpan peralatannya menggunakan model colocation, dan dari mereka melakukan serangan penolakan layanan terhadap klien lain dari pusat data ini melalui jaringan internal.

Perhatian pada lingkungan virtual

Penting untuk mempertimbangkan secara spesifik objek yang dilindungi - penggunaan virtualisasi, dinamika perubahan infrastruktur TI, keterkaitan layanan, ketika serangan yang berhasil terhadap satu klien dapat mengancam keamanan tetangga. Misalnya, dengan meretas buruh pelabuhan frontend ketika bekerja di PaaS berbasis Kubernetes, penyerang dapat segera mendapatkan semua informasi kata sandi dan bahkan akses ke sistem orkestrasi.

Produk yang disediakan oleh model layanan memiliki otomatisasi tingkat tinggi. Agar tidak mengganggu bisnis, tingkat otomatisasi dan penskalaan horizontal yang lebih rendah seharusnya menerapkan perangkat perlindungan informasi. Penskalaan harus disediakan di semua tingkat keamanan informasi, termasuk otomatisasi kontrol akses dan rotasi kunci akses. Tantangan khusus adalah penskalaan modul fungsional yang memeriksa lalu lintas jaringan.

Misalnya, menyaring lalu lintas jaringan pada tingkat aplikasi, jaringan dan sesi di pusat data dengan virtualisasi tingkat tinggi harus dilakukan pada tingkat modul jaringan hypervisor (misalnya, Firewall Terdistribusi VMware) atau dengan membuat rantai layanan (firewall virtual dari Palo Alto Networks).

Jika ada kelemahan dalam tingkat virtualisasi sumber daya komputasi, upaya untuk menciptakan sistem keamanan informasi terpadu di tingkat platform akan menjadi tidak efektif.

Tingkat Perlindungan Data di Pusat Data

Pendekatan umum untuk perlindungan adalah penggunaan sistem keamanan IS terintegrasi multi-level, termasuk segmentasi makro pada level firewall (segmentasi untuk berbagai area fungsional bisnis), segmentasi mikro berdasarkan firewall virtual atau penandaan dengan label lalu lintas grup (peran atau layanan pengguna) yang ditentukan oleh kebijakan akses .

Level selanjutnya adalah identifikasi anomali di dalam dan di antara segmen. Dinamika lalu lintas dianalisis, yang dapat menunjukkan adanya aktivitas jahat, seperti memindai jaringan, mencoba serangan DDoS, mengunduh data, misalnya, dengan mengiris file basis data dan menampilkannya secara berkala dengan menampilkan sesi dengan interval panjang. Volume lalu lintas yang sangat besar di dalam pusat data, jadi untuk mengidentifikasi anomali Anda perlu menggunakan algoritma pencarian lanjutan, dan tanpa analisis batch. Adalah penting bahwa tidak hanya tanda-tanda aktivitas berbahaya dan abnormal dikenali, tetapi juga bahwa malware bekerja bahkan dalam lalu lintas terenkripsi tanpa mendekripsi, seperti yang diusulkan dalam solusi Cisco (Stealthwatch).

Batas terakhir adalah perlindungan perangkat terminal pada jaringan lokal: server dan mesin virtual, misalnya, menggunakan agen yang diinstal pada perangkat terminal (mesin virtual) yang menganalisis I / O, menghapus, menyalin, dan kegiatan jaringan, mentransfer data ke

cloud , di mana dan Diperlukan perhitungan yang membutuhkan daya komputasi besar. Di sana, analisis dilakukan dengan menggunakan algoritma Big Data, pohon logika mesin dibangun, dan anomali terdeteksi. Algoritma belajar sendiri berdasarkan sejumlah besar data yang dipasok oleh jaringan sensor global.

Anda dapat melakukannya tanpa menginstal agen. Sarana modern perlindungan informasi harus tanpa agen dan terintegrasi ke dalam sistem operasi di tingkat hypervisor.

Langkah-langkah ini secara signifikan mengurangi risiko keamanan informasi, tetapi ini mungkin tidak cukup untuk pusat data yang menyediakan otomatisasi proses produksi dari bahaya yang meningkat, misalnya, pembangkit listrik tenaga nuklir.

Persyaratan Peraturan

Bergantung pada informasi yang sedang diproses, infrastruktur fisik dan virtualisasi dari pusat data harus memenuhi persyaratan keamanan berbeda yang dirumuskan dalam undang-undang dan standar industri.

Undang-undang ini termasuk Undang-Undang "Tentang Data Pribadi" (152-) dan hukum "Tentang Keamanan Objek RF KII RF" (187-) yang mulai berlaku tahun ini - kantor kejaksaan telah tertarik pada kemajuan pelaksanaannya. Perselisihan mengenai kepemilikan pusat data untuk mata pelajaran KII masih berlangsung, tetapi kemungkinan besar, pusat data yang ingin memberikan layanan kepada mata pelajaran KII harus memenuhi persyaratan undang-undang baru.

Tidak akan mudah untuk pusat data yang menjadi tuan rumah sistem informasi negara. Menurut Keputusan Pemerintah Federasi Rusia tanggal 11.05.2017 No. 555, masalah keamanan informasi harus diselesaikan sebelum GIS dimasukkan ke dalam operasi komersial. Dan pusat data yang ingin meng-host SIG harus memenuhi persyaratan regulator sebelumnya.

Selama 30 tahun terakhir, sistem keamanan pusat data telah berkembang jauh: dari sistem perlindungan fisik sederhana dan langkah-langkah organisasi yang belum kehilangan relevansinya, hingga sistem intelijen kompleks yang semakin banyak menggunakan elemen kecerdasan buatan. Namun esensi dari pendekatan itu tidak berubah. Teknologi paling modern tidak akan menghemat tanpa langkah-langkah organisasi dan pelatihan staf, dan kertas - tanpa perangkat lunak dan solusi teknis. Keamanan pusat data tidak dapat dipastikan sekali dan untuk semua, itu adalah pekerjaan harian yang konstan untuk mengidentifikasi ancaman prioritas dan solusi komprehensif untuk masalah yang muncul.

Apa lagi yang berguna untuk dibaca di blog Cloud4Y→

Mengkonfigurasi top di GNU / Linux→

Pentester di garis depan keamanan dunia maya→

Jalur kecerdasan buatan dari ide yang fantastis ke industri ilmiah→

4 cara untuk menghemat cadangan di cloud→

Kisah MuttBerlangganan saluran

Telegram kami agar tidak ketinggalan artikel lain! Kami menulis tidak lebih dari dua kali seminggu dan hanya untuk bisnis. Kami juga mengingatkan Anda bahwa Anda dapat

menguji solusi cloud Cloud4Y secara gratis.