Dalam artikel sebelumnya, kami

melihat cara menganonimkan semua lalu lintas Internet dari satu host. Sekarang mari kita tingkatkan keamanan dengan membungkus seluruh jaringan area lokal dengan VPN. Pada saat yang sama, kami akan menyingkirkan bahaya mengakses Internet dari perangkat yang belum dikonfigurasi dan mengaitkan alamat penyedia kami dengan perangkat ini.

Untuk tujuan ini, Anda bisa mengkonfigurasi klien VPN di gateway, jika router mengizinkannya. Tetapi solusi seperti itu penuh dengan konsekuensi dalam bentuk penurunan kecepatan Internet, peningkatan beban pada router, di samping itu, beberapa klien mengirim semua lalu lintas melalui koneksi utama segera jika mereka memutuskan sambungan dari VPN. Jangan lupa bahwa penyedia VPN terkemuka sekalipun tidak dapat menyediakan 100% uptime untuk server mereka.

Jadi apa tujuan kami:

- lulus semua lalu lintas keluar melalui VPN

- lakukan secepat mungkin

- tidak tergantung pada masalah sementara penyedia VPN

- anonimitas maksimum di Internet

Persiapan

Kami membutuhkan router yang kuat yang dapat mengenkripsi lalu lintas dengan kecepatan tinggi. Dia akan bertindak sebagai gateway VPN. Kami menemukan mini-PC yang bagus di AliExpress yang datang dengan tugas ini: quad-core Intel Celeron, dukungan asli untuk AES-CBC, AES-XTS, AES-GCM, AES-ICM dan sebanyak empat port RJ-45. Dan secara default, pfSense diinstal pada mereka. Kami akan bekerja dengannya.

Jika ISP Anda memerlukan pengaturan koneksi khusus, Anda dapat mengambil dua router lagi dan berbagi akses ke Internet dan jaringan lokal, dan menempatkan gateway VPN di antaranya. Dalam kasus lain, Anda dapat langsung menghubungkan kabel penyedia ke gateway VPN, dan di belakangnya tempatkan router rumah Anda dengan jaringan lokal. Pengaturan awal koneksi Internet di pfSense berada di luar cakupan artikel ini.

Kustomisasi

Artikel ini mengasumsikan bahwa Internet terhubung ke port pertama, PC Anda atau jaringan rumah ke port kedua, dan sebelum mengkonfigurasi VPN, Anda dapat mengakses Internet.

Untuk menghindari masalah lebih lanjut, mari masuk ke penyedia VPN favorit Anda dan temukan instruksi untuk mengatur pfSense. Jika penyedia Anda tidak memberikan instruksi untuk konfigurasi manual di pfSense, Anda dapat menggunakan yang ini dari penyedia favorit saya:

www.expressvpn.com/support/vpn-setup/pfsense-with-expressvpn-openvpn - titik utama tidak akan berubah. Artikel di atas dengan gambar menjelaskan cara mengkonfigurasi router yang baru dibeli dengan pfSense.

Berikut adalah daftar periksa singkat untuk mengatur VPN baru:

- Sistem - Sert. Manajer - CA. Tambahkan sertifikat CA VPN

- Sistem - Sert. Manajer - Sertifikat. Tambahkan sertifikat server VPN

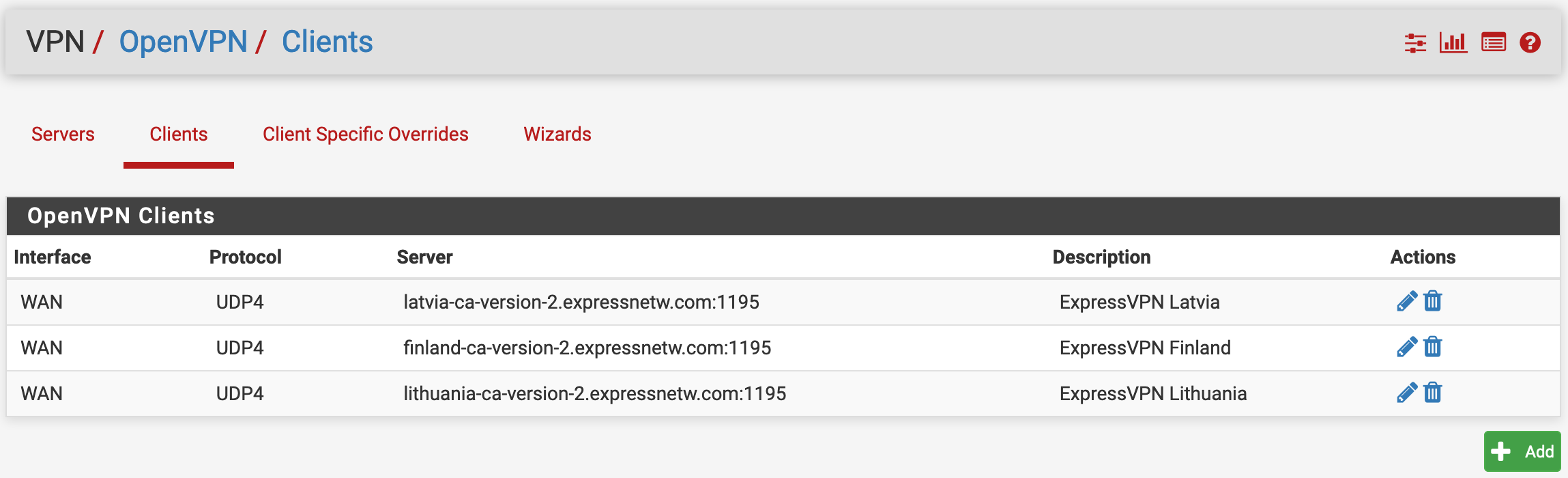

- VPN - OpenVPN - Klien. Kami membuat klien baru sesuai dengan instruksi dari penyedia VPN

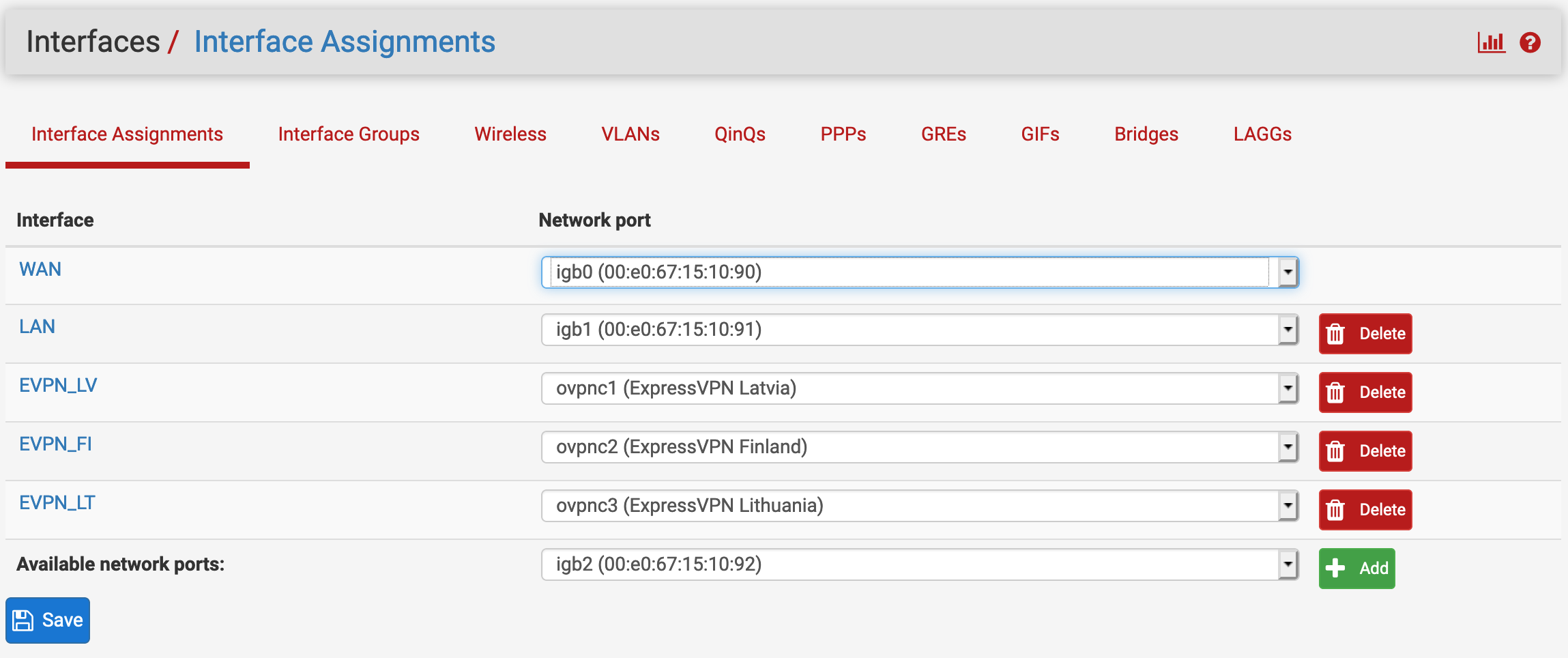

- Antarmuka - Penugasan. Menambahkan Klien sebagai Antarmuka

- Sistem - Routing. Periksa apakah gateway telah muncul.

- Firewall - NAT. Tambahkan Aturan NAT untuk Setiap Klien

- Firewall - Aturan - LAN. Tambahkan pengalihan semua lalu lintas dari jaringan melalui Gateway

- Sistem - Routing. Untuk VPN-a yang aktif, dalam pengaturan gateway tentukan IP Monitor, ping ke mana VPN-a akan diperiksa

VPN di-reboot dalam Status - OpenVPN. Lihat log di Status - Log Paket - OpenVPN.

Pada tahap ini, kami berhenti dan memeriksa apakah ada akses ke Internet melalui VPN, dan ketika terputus dari VPN, aksesnya akan hilang sama sekali. Jika tidak ada Internet, kami telah membuat kesalahan di suatu tempat, kami melihat log VPN, kami memeriksa pengaturan lagi. Jika setelah memutuskan lalu lintas VPN mulai melalui gateway utama, maka mereka mengacaukan di Firewall - Rules - LAN.

Sekarang untuk bagian yang menarik. Jika penyedia Anda mengeluarkan 20 Mbit per detik, dan kemudian pada malam hari - maka pada tahap ini Anda telah menerima jaringan area lokal yang sepenuhnya ditutup oleh VPN, yang bekerja pada kecepatan setinggi mungkin. Tetapi bagaimana jika saluran Anda lebih luas?

Dapat diukur

Kami menyiapkan lebih banyak klien VPN untuk server yang berbeda sesuai dengan instruksi di atas. Anda tidak perlu menambahkan CA dan sertifikat server, kami memilih yang sudah ditambahkan. Selain itu, kami tidak melakukan langkah dengan Firewall - Rules - LAN, kami akan melakukannya nanti. Jumlah klien yang dibutuhkan ditentukan secara empiris oleh hasil pengukuran kecepatan melalui masing-masing server terpisah.

Setelah selesai, kita harus memiliki gambar berikut:

- Dalam VPN - OpenVPN - Klien membuat dan mengaktifkan klien

- Antarmuka - Penugasan dibuat dan diaktifkan antarmuka untuk setiap klien

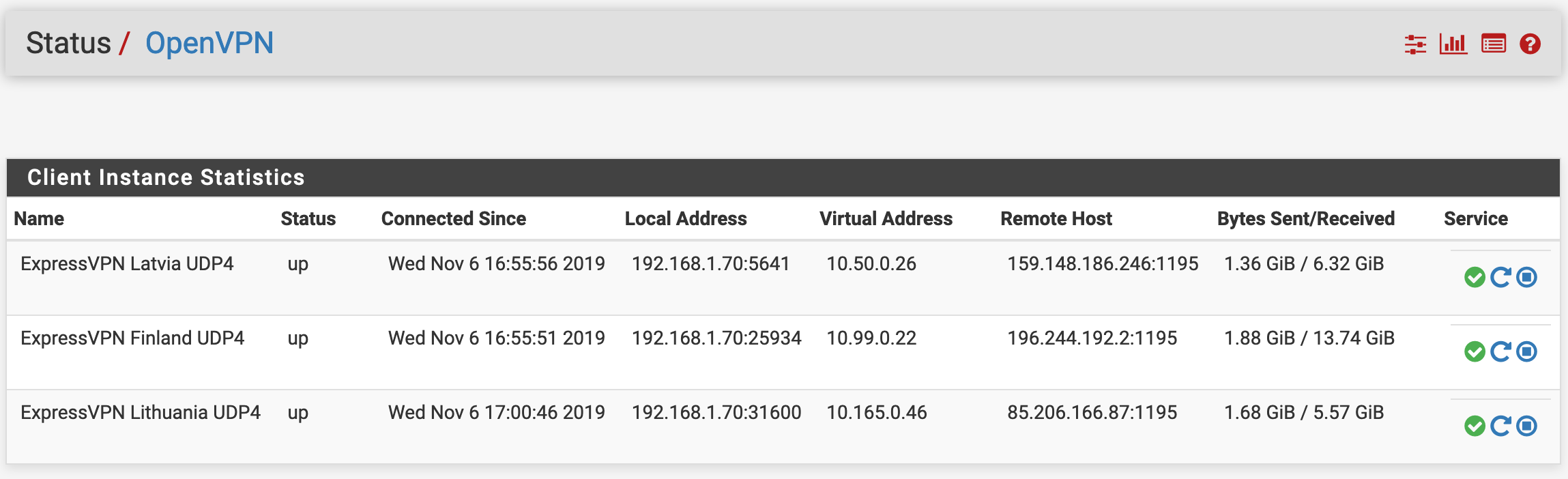

- Dalam Status - OpenVPN, semua klien dalam keadaan "naik"

- Gateway muncul di System - Routing, dan ping alamat IP ditunjukkan untuk mereka.

(Jika Anda tidak dapat mengetahui siapa yang akan melakukan ping, buka shodan.io dan temukan semua IP Google)

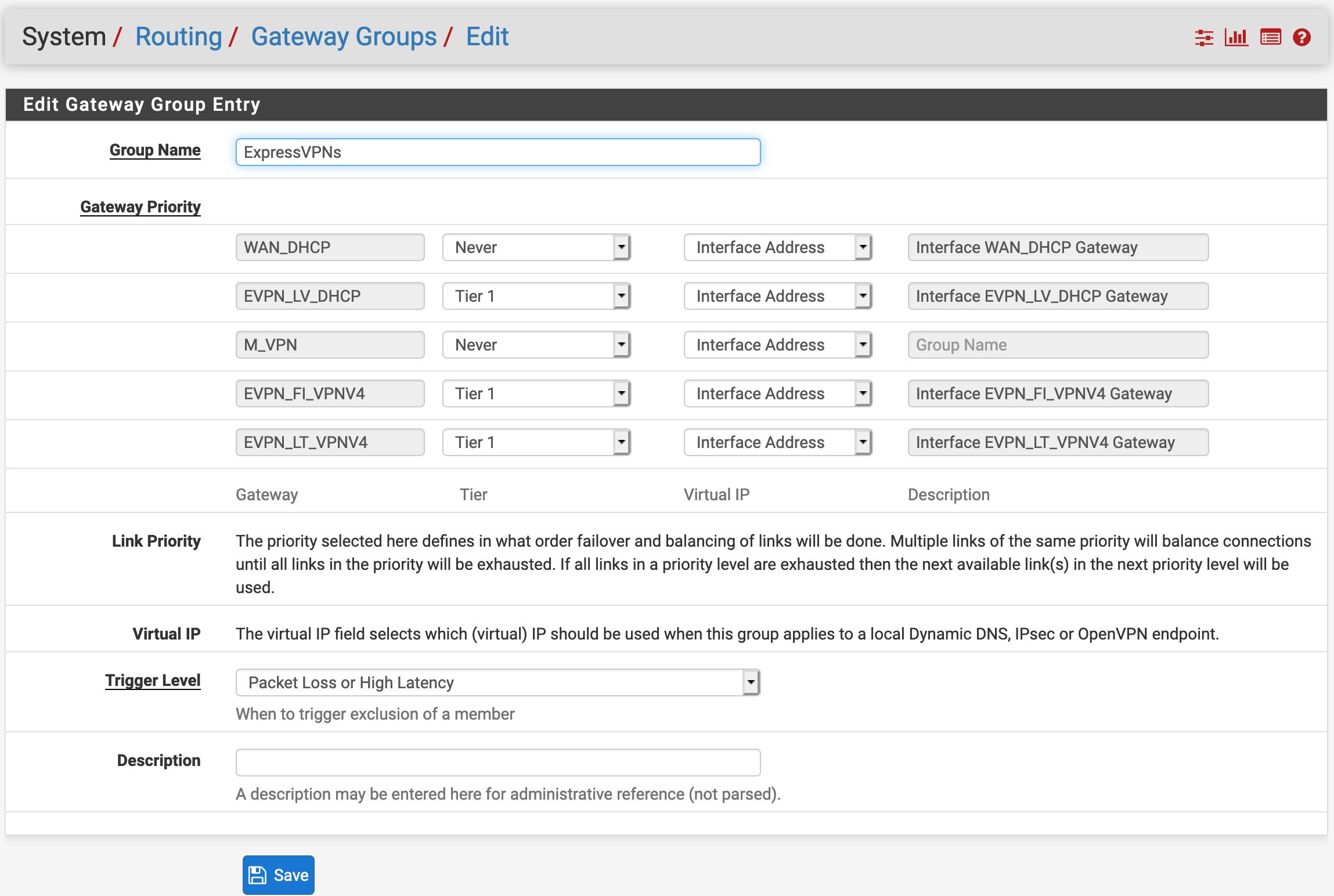

Sekarang mari kita pergi ke System - Routing - Gateway Groups. Klik Tambah. Masukkan nama yang mudah diingat dalam Nama Grup.

Sekarang perhatikan tabel Gateway Priority. Grup Gateway bekerja sebagai berikut: failover oleh level, menyeimbangkan dalam level. Kolom Tier menunjukkan pada level apa gateway ini akan digunakan. Opsi paling sederhana adalah menentukan semua gateway VPN aktif di tingkat pertama. Opsi untuk Internet yang lambat adalah membuat dua klien dan menempatkan mereka di tingkat pertama dan kedua, tetapi dalam hal ini hanya akan ada toleransi kesalahan.

Temukan Level Pemicu di bawah ini. Ini adalah kondisi di mana pengecualian sementara gateway dari grup terjadi. Opsi selain Member Down memungkinkan Anda untuk berhenti mengirim paket ke gateway sedikit lebih awal daripada jatuh sepenuhnya - dengan melebihi ambang batas packet loss dan / atau dengan ping tinggi. Hilang dan ambang ping diatur untuk setiap gateway secara individual di System - Routing - Gateway.

Setelah Anda memilih opsi yang nyaman untuk mengatur gateway ke level, klik Simpan.

Saatnya untuk meneruskan lalu lintas ke grup gateway baru. Kami pergi ke Firewall - Rules - LAN, buka aturan redirection yang dibuat sebelumnya, turun ke daftar dengan gateway dan lihat grup yang kami buat dalam daftar ini. Kami memilihnya, menyimpan aturan dan menerapkan perubahan. Itu saja, sekarang setiap koneksi baru akan melalui klien VPN baru dalam grup.

Waktu pengujian: buka

api.ipify.me , nonaktifkan cache dan tetap hidup, dan muat ulang halaman. Jika Anda adalah satu-satunya pengguna di jaringan, untuk setiap pembaruan halaman Anda akan melihat alamat IP baru yang berbeda dari yang di rumah. Jika Anda melihat alamat yang sama, segarkan halaman dengan Ctrl + F5 (Command + Shift + R pada poppies), atau buka tab pribadi baru. Jika itu tidak membantu, itu berarti bahwa di suatu tempat mereka membuat kesalahan dalam pengaturan grup, atau tidak mengubah gateway dalam aturan firewall.

Sekarang tentang yang buruk. Sayangnya, solusi ini memiliki bug kecil yang sulit dipahami jika Anda menggunakannya di depan router jaringan lokal (dan bukan switch). Cepat atau lambat, salah satu klien VPN jatuh, mengusirnya dari grup, dan semuanya baik-baik saja sampai VPN naik kembali. Karena semua pengguna berada di belakang NAT, dan router VPN hanya melihat satu alamat IP dan 65 ribu port, seiring waktu ia menghubungkan semua port dengan klien-klien VPN yang tidak pernah jatuh. Dengan demikian, segera setelah klien VPN naik, tidak ada lalu lintas yang melewatinya. Klien benar-benar hidup, ping dan sejumlah lalu lintas layanan stabil melewatinya, tetapi lalu lintas klien tidak melewatinya. Secara teori, ini akan diselesaikan dengan mengatur ulang tabel koneksi, dan untuk ini bahkan ada tanda centang di pengaturan pfSense, tetapi dalam penelitian saya tanda centang ini benar-benar memblokir semua akses ke router, karena klien mulai jatuh dalam siklus, sementara menjatuhkan koneksi yang baru dibuat dari web antarmuka, yang membuatnya sangat sulit untuk memperbaiki masalah. Tanpa tanda centang ini, jika ada lebih dari dua VPN, mereka menyeimbangkan diri mereka sendiri, sehingga akses melalui setidaknya satu selalu ada. Pada akhirnya, saya mengonfigurasi kondisi pemantauan “jika lima menit pada antarmuka memiliki kurang dari 1000 byte lalu lintas per detik, katakan padaku”, dan dalam kasus yang lebih maju, saya secara manual me-restart klien VPN zombie untuk mengatur ulang tabel koneksi.

Jadi, kami mendapat jaringan yang sepenuhnya melewati beberapa VPN terdistribusi. Karena kombinasi beberapa server VPN yang berbeda, kami tidak bergantung pada ketersediaan masing-masing secara individual, dan kecepatan jaringan hanya dibatasi oleh enkripsi dikurangi saluran Anda. Jika tiba-tiba satu router tidak cukup untuk Anda - mereka juga dapat diskalakan, tetapi ini adalah topik untuk artikel terpisah.