Teks ini akan menjadi salah satu bab yang ditulis ulang untuk manual tentang perlindungan informasi dari Departemen Teknik Radio dan Sistem Kontrol, serta, dari kode pelatihan ini, Departemen Perlindungan Informasi MIPT (GU). Tutorial lengkap tersedia di github (lihat juga draft rilis ). Saya berencana untuk mengunggah potongan-potongan “besar” baru di hub, pertama, untuk mengumpulkan komentar dan pengamatan yang bermanfaat, dan kedua, untuk memberi masyarakat lebih banyak bahan ikhtisar tentang topik yang berguna dan menarik.Konsep dasar

Agar pemenuhan sasaran perlindungan informasi dapat berhasil, maka perlu untuk berpartisipasi dalam proses melindungi beberapa entitas yang, menurut aturan tertentu, akan melakukan tindakan teknis atau organisasi, operasi kriptografi, berinteraksi satu sama lain, misalnya, mengirimkan pesan atau memverifikasi identitas masing-masing.

Formalisasi tindakan tersebut dilakukan melalui deskripsi protokol.

Protokol - deskripsi dari algoritma terdistribusi dalam proses di mana dua atau lebih peserta secara berurutan melakukan tindakan tertentu dan bertukar pesan (Selanjutnya, dalam bagian ini, definisi didasarkan pada

[Cheremushkin: 2009] ).

Oleh peserta (subjek, pihak) dari protokol dipahami tidak hanya orang, tetapi juga aplikasi, kelompok orang atau seluruh organisasi. Secara formal, peserta dianggap hanya mereka yang memainkan peran aktif dalam protokol. Meskipun saat membuat dan menjelaskan protokol, Anda tidak boleh melupakan sisi pasifnya juga. Sebagai contoh, seorang cryptanalyst pasif tidak secara resmi menjadi peserta dalam protokol, tetapi banyak protokol dikembangkan dengan mempertimbangkan perlindungan akun dari "non-peserta" tersebut.

Protokol terdiri dari

siklus (

putaran bahasa Inggris) atau

operan (

pass Bahasa Inggris). Siklus adalah interval waktu aktivitas hanya dari satu peserta. Dengan pengecualian dari siklus protokol pertama, biasanya dimulai dengan penerimaan pesan, dan berakhir dengan pengiriman.

Siklus (atau bagian) terdiri dari

langkah -

langkah (tindakan,

langkah bahasa Inggris

, tindakan ) - tindakan khusus yang diselesaikan yang dilakukan oleh peserta protokol. Sebagai contoh:

- generasi nilai baru (acak);

- perhitungan nilai fungsi;

- verifikasi sertifikat, kunci, tanda tangan, dll;

- menerima dan mengirim pesan.

Implementasi protokol masa lalu atau bahkan yang hanya dijelaskan secara teoritis untuk peserta tertentu disebut

sesi . Setiap peserta dalam sesi melakukan satu

peran atau lebih. Dalam sesi protokol lain, peserta dapat beralih peran dan melakukan fungsi yang sama sekali berbeda.

Kita dapat mengatakan bahwa protokol menggambarkan aturan untuk perilaku setiap peran dalam protokol. Sesi adalah deskripsi deskriptif (mungkin secara teoritis) dari implementasi protokol yang terjadi di masa lalu.

Contoh deskripsi protokol.

- Peserta dengan peran Pengirim harus mengirim pesan ke peserta dengan peran Penerima.

- Peserta dengan peran Penerima harus menerima pesan dari peserta dengan peran Pengirim.

Contoh deskripsi sesi protokol.

- Pada 1 April, pukul 13.00, Alice mengirim pesan kepada Bob.

- Pada 1 April, pukul 13:05, Bob menerima pesan dari Alice.

Protokol yang dilindungi atau

protokol keamanan akan disebut protokol yang menyediakan setidaknya satu fungsi pelindung

[ISO: 7498-2: 1989] :

- otentikasi pihak dan sumber data,

- kontrol akses

- kerahasiaan

- integritas

- ketidakmampuan untuk menolak fakta pengiriman atau penerimaan.

Jika protokol aman dirancang untuk melakukan fungsi keamanan sistem kriptografi, atau jika algoritma kriptografi digunakan selama pelaksanaannya, maka protokol semacam itu akan disebut

kriptografi .

Rekaman Protokol

Untuk merekam protokol yang terkait dengan penerapan fungsi perlindungan informasi, jangan gunakan ekspresi seperti "peserta dengan peran" Pengirim ", tetapi ganti dengan notasi singkat seperti" pengirim "atau gunakan

contoh yang diterima secara umum: Alice, Bob, Clara, Eva, dll., Perjanjian berikut digunakan.

- Alice, Bob (dari bahasa Inggris A, B ) - pengirim dan penerima.

- Karl, Clara, Charlie (dari bahasa Inggris. C ) - pihak ketiga yang setara.

- Eve (dari eavesdropper bahasa Inggris) adalah seorang cryptanalyst pasif.

- Mellory (dari bahasa Inggris malicious ) adalah cryptanalyst aktif.

- Trent (dari kepercayaan bahasa Inggris) adalah pihak yang tepercaya.

Tidak ada format perekaman protokol yang diterima secara universal, mereka dapat berbeda dalam penampilan dan kelengkapan deskripsi. Sebagai contoh, berikut adalah format perekaman protokol Diffie-Hellman yang paling komprehensif.

- Tahap awal.

- Semua pihak telah memilih yang sama dan .

- Lulus 1.

- Alice menghasilkan secara acak .

- Alice menghitung .

- Alice mengirim Bob .

- Lulus 2.

- Bob mengambil dari Alice .

- Bob menghasilkan secara acak .

- Bob sedang menghitung .

- Bob mengirim Alice .

- Bob sedang menghitung .

- Lulus 2.

- Alice Mengambil Bob .

- Alice menghitung .

- Hasil protokol.

- Para pihak menghitung kunci sesi bersama .

Sekarang bandingkan dengan catatan pendek dari protokol yang sama.

Dalam catatan singkat, inisialisasi dan prasyarat, perhitungan data yang tidak terkirim (dalam contoh ini, kunci sesi umum, dihilangkan)

), serta cek.

Dalam tutorial ini kita akan tetap menggunakan format perekaman menengah.

- Alice menghasilkan .

Alice \ to \ left \ {A = g ^ a \ bmod p \ right \} \ to Bob . - Bob menghasilkan .

Bob sedang menghitung .

Bob \ ke \ kiri \ {B = g ^ b \ mod p \ right \} \ untuk Alice . - Alice menghitung .

Kami juga menyetujui aturan untuk mencatat kasus ketika seorang cryptanalyst aktif (Mellory) berperan sebagai pengguna yang sah.

\ begin {array} {llllc} (1) & A & \ ke M \ kiri (B \ kanan) &: & A = g ^ a \ bmod p, \\ (2) & M \ kiri (A \ kanan ) & \ ke B &: & A ^ * = g ^ {a ^ *} \ bmod p, \\ (3) & B & \ ke M \ kiri (A \ kanan) &: & B = g ^ b \ bmod p, \\ (4) & M \ kiri (B \ kanan) & \ ke A &: & B ^ * = g ^ {b ^ *} \ bmod p. \\ \ end {array}

Atau dengan menetapkan kolom terpisah untuk setiap peserta.

\ begin {array} {lllclllc} (1) & A & \ ke & M \ kiri (B \ kanan) & {} & {} &: & A = g ^ a \ bmod p, \\ (2) & {} & {} & M \ kiri (A \ kanan) & \ ke & B &: & A ^ * = g ^ {a ^ *} \ bmod p, \\ (3) & {} & {} & M \ kiri (A \ kanan) & \ mendapat & B &: & B = g ^ b \ bmod p, \\ (4) & A & \ mendapatkan & M \ kiri (B \ kanan) & {} & {} & : & B ^ * = g ^ {b ^ *} \ bmod p. \\ \ end {array}

Untuk mengurangi deskripsi dan menyederhanakan perbandingan protokol yang berbeda, gunakan konvensi berikut untuk penunjukan data yang dikirimkan.

- , , , dll. - pengidentifikasi peserta protokol: Alice, Bob dan Clara, masing-masing.

- (dari pesan bahasa Inggris) - pesan dalam bentuk aslinya, plaintext, terlepas dari pengodeannya. Itu di bawah teks sumber dapat dipahami sebagai teks atau, misalnya, suara, atau sudah sejumlah atau array bit yang secara unik sesuai dengan pesan ini.

- (dari kunci bahasa Inggris) - beberapa kunci. Tanpa elaborasi lebih lanjut, biasanya menunjukkan kunci sesi rahasia.

- - kunci rahasia bersama antara Alice dan Trent (untuk cryptosystems simetris).

- - Kunci publik Alice (untuk kriptografi asimetris).

- (dari enkripsi bahasa Inggris) - data dienkripsi pada kunci .

- , - data dienkripsi pada kunci Alice dan Bob, masing-masing.

- (dari masa bahasa Inggris) - masa pakai, misalnya, sertifikat.

- (dari tanda Bahasa Inggris) - data dan tanda tangan digital yang sesuai pada kunci publik .

- , (dari cap waktu bahasa Inggris) - cap waktu dari masing-masing peserta.

- , (dari bahasa Inggris acak ) - angka acak yang dipilih oleh masing-masing peserta.

Contoh menggunakan notasi.

- atau adil - pesan dienkripsi dengan kunci Bob .

- - nomor acak dihasilkan oleh Alice dan ditandatangani olehnya. Artinya, pesan tersebut akan berisi nomor acak (dalam teks biasa) dan tanda tangan elektronik dari nomor ini.

- - Pengidentifikasi dan kunci Alice, cap waktu, dan masa pakai catatan ini, semuanya ditandatangani bersama oleh kunci publik dari pusat tepercaya (Trent). Itu sebenarnya adalah sertifikat kunci Alice.

Properti Keamanan Protokol

Sistem yang aman dan, karenanya, protokol yang aman dapat melakukan berbagai fungsi keamanan. Banyak fungsi atau tujuan ini (tujuan bahasa Inggris) dapat dirumuskan sebagai perlawanan terhadap serangan kelas tertentu. Yang paling lengkap dan relevan dianggap sebagai daftar dan interpretasi tujuan-tujuan ini dalam dokumen proyek AVISPA (

Validasi Otomatis Protokol dan Aplikasi Keamanan Internet )

[AVISPA] , meringkas deskripsi dari berbagai dokumen IETF (

Gugus Tugas Teknik Internet ). Tujuan-tujuan ini dianggap

diformalkan - yaitu, sedemikian rupa sehingga untuk protokol individu ada peluang untuk secara formal membuktikan atau menyangkal pencapaian tujuan-tujuan ini.

- Otentikasi (searah).

Bahasa inggris Otentikasi (unicast) .

- (G1) Otentikasi Subjek.

Bahasa inggris Otentikasi entitas (Otentikasi Entitas Sebaya) .

Jaminan untuk satu sisi protokol melalui penyajian bukti dan / atau kredensial pihak kedua yang berpartisipasi dalam protokol, dan bahwa pihak kedua benar-benar berpartisipasi dalam sesi protokol saat ini. Biasanya dilakukan melalui penyajian data yang hanya bisa dihasilkan oleh pihak lain. Otentikasi subjek menyiratkan bahwa data yang diterima dapat dilacak dengan jelas ke subjek protokol, yang menyiratkan otentikasi sumber data. - (G2) Otentikasi Pesan.

Bahasa inggris Otentikasi pesan (Otentikasi Asal Data) .

Jaminan bahwa pesan atau potongan data yang diterima dibuat oleh subjek tertentu pada waktu tertentu (biasanya tidak ditentukan) di masa lalu, dan bahwa data ini tidak rusak atau dirusak. Tetapi tanpa memberikan keunikan atau ketepatan waktu. Otentikasi pesan menyiratkan integritasnya. - (G3) Perlindungan berulang.

Bahasa inggris Putar ulang Perlindungan

Perlindungan dari situasi ketika suatu pihak akan merekam beberapa pesan dan memutarnya nanti (mungkin dalam sesi protokol lain), yang akan mengarah pada interpretasi yang salah dari sisi ini sebagai yang diautentikasi.

- Otentikasi saat mengirim ke banyak alamat atau saat menghubungkan ke layanan berlangganan / pemberitahuan.

Bahasa inggris Otentikasi di Multicast atau melalui Layanan Berlangganan / Beritahu .

- (G4) Otentikasi eksplisit dari penerima.

Bahasa inggris Otentikasi Tujuan Tersirat .

Protokol harus memastikan bahwa pesan yang dikirim hanya dapat dibaca oleh penerima yang sah. Artinya, hanya peserta resmi yang sah yang akan memiliki akses ke informasi yang relevan, pesan multicast atau sesi komunikasi kelompok. Termasuk grup distribusi dengan keanggotaan yang sangat dinamis. - (G5) Otentikasi Sumber.

Bahasa inggris Otentikasi Sumber .

Penerima yang sah akan dapat mengotentikasi sumber dan konten informasi atau komunikasi kelompok. Termasuk kasus ketika anggota kelompok tidak saling percaya.

- (G6) Otorisasi (oleh pihak ketiga yang dipercaya).

Bahasa inggris Otorisasi (oleh Pihak Ketiga Tepercaya) .

Jaminan kemampuan untuk mengotorisasi (dalam hal protokol) satu subjek untuk mengakses sumber daya lainnya menggunakan pihak ketiga yang dipercaya. Ini menyiratkan bahwa pemilik sumber daya mungkin tidak memiliki daftar akses sendiri (Eng. Access Control List, ACL ) dan bergantung pada mereka yang dari sisi tepercaya. - Generasi kunci bersama.

Bahasa inggris Properti Perjanjian Utama .

- (G7) Otentikasi Kunci.

Bahasa inggris Otentikasi kunci .

Jaminan untuk salah satu entitas yang hanya pengguna legal yang dapat mengakses kunci rahasia tertentu. - (G8) Bukti kepemilikan kunci.

Bahasa inggris Konfirmasi kunci (Bukti Kunci Kepemilikan) .

Jaminan untuk salah satu entitas bahwa entitas lain benar-benar memiliki kunci rahasia tertentu (atau informasi yang diperlukan untuk mendapatkan kunci semacam itu). - (G9) Kerahasiaan langsung langsung.

Bahasa inggris Perfect Forward Secrecy (PFS) .

Memastikan bahwa kompromi kunci master di masa depan tidak membahayakan kunci sesi sesi protokol sebelumnya. - (G10) Pembuatan kunci baru.

Bahasa inggris Penurunan Kunci Segar .

Dijamin untuk membuat kunci sesi baru untuk setiap sesi protokol. - (G11) Kesempatan aman untuk menyetujui pengaturan keamanan.

Bahasa inggris Aman negosiasi kemampuan (Perlawanan terhadap Downgrade dan Serangan Negosiasi) .

Jaminan tidak hanya bahwa pihak-pihak hukum memiliki kesempatan untuk menyetujui parameter keamanan, tetapi juga bahwa pihak ilegal tidak melakukan intervensi dalam protokol dan tidak mengarah pada pemilihan parameter keamanan yang disukai (mungkin terlemah).

- (G12) Kerahasiaan.

Bahasa inggris Kerahasiaan (Kerahasiaan) .

Jaminan bahwa elemen data tertentu (bagian dari pesan yang dikirim) tetap tidak dikenal oleh penyerang. Untuk tujuan ini, kerahasiaan kunci sesi, otentikasi kunci atau keandalan kunci master jangka panjang tidak dipertimbangkan. - Anonimitas.

Bahasa inggris Anonimitas .

- (G13) Perlindungan pengidentifikasi dari mendengarkan (non-konektivitas).

Bahasa inggris Perlindungan Identitas terhadap Eavesdropper .

Jaminan bahwa penyerang (penyadap) tidak dapat menghubungkan pesan subjek dengan identitas aslinya. - (G14) Perlindungan pengidentifikasi dari pihak lain.

Bahasa inggris Perlindungan Identitas terhadap Teman .

Jaminan bahwa peserta dalam korespondensi tidak dapat menghubungkan pesan subjek dengan orang sungguhan, tetapi hanya dengan nama samaran tertentu.

- (G15) Perlindungan terbatas terhadap penolakan serangan layanan.

Bahasa inggris (Terbatas) Perlawanan Penolakan Layanan (DoS) .

Memastikan bahwa protokol mengikuti prinsip-prinsip tertentu yang mengurangi kemungkinan (menyulitkan penggunaan) kelas-kelas tertentu dari serangan penolakan layanan. - (G16) Invariance dari pengirim.

Bahasa inggris Invarian Pengirim .

Jaminan untuk salah satu pihak bahwa sumber pesan tetap sama dengan yang memulai komunikasi, meskipun identifikasi sebenarnya dari sumber tidak penting bagi penerima. - Tidak terbantahkan.

Bahasa inggris Non-penolakan .

- (G17) Akuntabilitas.

Bahasa inggris Akuntabilitas .

Kemampuan dijamin untuk melacak tindakan subjek pada objek. - (G18) Bukti asal.

Bahasa inggris Bukti Asal .

Jaminan bukti yang tak terbantahkan dari sumber pesan. - (G19) Bukti pengiriman.

Bahasa inggris Bukti Pengiriman .

Jaminan bukti yang tak terbantahkan dari fakta menerima pesan.

- (G20) Properti sementara yang dilindungi.

Bahasa inggris Properti Temporal Keselamatan .

Jaminan kemampuan untuk membuktikan bahwa fakta bahwa sistem berada di salah satu negara berarti bahwa sekali di masa lalu sistem itu setidaknya sekali di negara bagian lain. Misalnya, mendapatkan subjek akses ke sumber daya berarti bahwa dulu subjek berhasil membayar untuk akses ini.

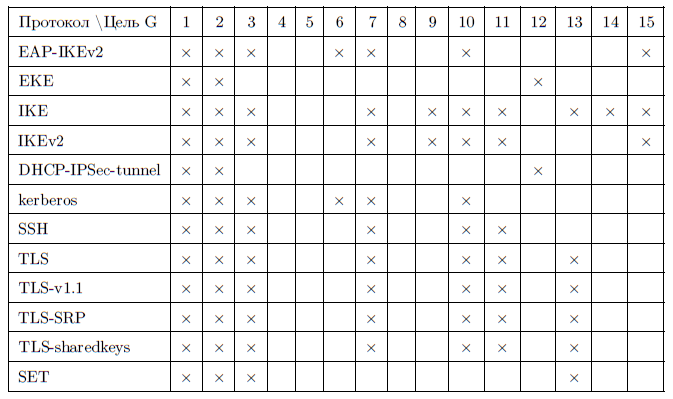

Contoh properti keamanan yang diimplementasikan oleh berbagai protokol diberikan dalam tabel.

Klasifikasi protokol

Tidak ada klasifikasi protokol keamanan yang diterima secara universal. Namun, satu set fitur

obyektif dan tidak ambigu mengklasifikasikan protokol dapat dibedakan.

- Klasifikasi berdasarkan jumlah peserta protokol:

- bilateral

- tripartit, dll.,

- multilateral.

- Klasifikasi berdasarkan jumlah pesan yang dikirim:

- interaktif (dengan kehadiran pesan bersama);

- non-interaktif (dengan pesan satu kali), sering disebut skema . Definisi ini tidak sepenuhnya lengkap. Skema apa pun melibatkan setidaknya dua tahap. Pada tahap pendahuluan pertama, pusat tepercaya mendistribusikan beberapa informasi di antara peserta sejawat. Pada tahap kedua (sesi protokol khusus), peserta bertukar informasi ini, menerima rahasia asli atau kunci sesi rahasia baru. Selain itu, pertukaran informasi dapat berlangsung antara lebih dari dua peserta. Namun, setelah saling bertukar informasi, pass tambahan tidak diperlukan untuk mencapai tujuan skema.

- Klasifikasi berdasarkan jumlah lintasan (putaran):

- Klasifikasi berdasarkan sistem kriptografi yang digunakan:

- hanya berdasarkan pada cryptosystem simetris;

- berdasarkan termasuk kriptografi asimetris.

- Klasifikasi berdasarkan properti protokol yang dilindungi:

- (G1) menyediakan atau tidak otentikasi dari sisi pertama, kedua protokol, dll;

- (G2) menyediakan atau tidak otentikasi pesan;

- (G3) memberikan atau tidak perlindungan pengulangan;

- dll.

- Klasifikasi berdasarkan jenis peserta:

- Peer-to-peer, ketika semua peserta dapat melakukan peran apa pun dalam protokol;

- dengan perantara tepercaya ketika pihak ketiga yang dipercaya selalu terlibat dalam protokol;

- dengan arbiter tepercaya, ketika pihak ketiga yang tepercaya dapat berpartisipasi dalam protokol, jika peserta lain belum setuju.

Klasifikasi yang kurang obyektif dan tidak ambigu juga dapat diperkenalkan berdasarkan penilaian subyektif dari protokol.

- Klasifikasi sesuai dengan tujuan protokol:

- ... memastikan integritas

- ... ditandatangani secara digital

- ... identifikasi

- ... privasi

- ... distribusi kunci,

- ... dll.

- Klasifikasi "kelengkapan" fungsi yang dilakukan:

- primitif, digunakan sebagai komponen dasar dalam pembangunan protokol aplikasi;

- menengah;

- diterapkan, dirancang untuk memecahkan masalah praktis.

Klasifikasi dengan tujuan juga dapat diformulasi ulang sebagai klasifikasi oleh properti yang dilindungi dari protokol yang dikembangkannya. Dalam hal ini, perlu untuk menyoroti "properti dasar" (misalnya, G10 - pembentukan kunci baru), dan sebagian besar sisanya dikaitkan dengan tambahan (misalnya, G7 - otentikasi kunci, dan G8 - konfirmasi kepemilikan kunci). Menentukan sifat-sifat mana yang "dasar" dan mana yang "tambahan" akan menciptakan ambiguitas dalam klasifikasi sesuai dengan tujuan protokol. Jika semua properti protokol disebut "dasar", maka klasifikasi seperti itu akan menjadi terlalu rinci.

Klasifikasi oleh "kelengkapan" fungsi yang dilakukan bermasalah karena fakta bahwa tidak ada satu protokol pun yang dapat disebut sepenuhnya "diterapkan". Protokol apa pun itu sendiri hanya merupakan bagian dari sistem informasi (atau organisasi) tertentu, yang hanya menjalankan fungsi yang diperlukan oleh pengguna. Namun, kita dapat mengatakan bahwa protokol individu (misalnya, TLS) adalah protokol tingkat yang lebih tinggi daripada protokol, misalnya, Diffie-Hellman, karena yang terakhir sering bertindak sebagai bagian integral dari protokol TLS yang sama.

Serangan Protokol

Properti yang dilindungi dari protokol dapat dideklarasikan ketika penulis protokol sendiri menyatakannya (dan, biasanya, memberikan berbagai argumen yang mendukung pelaksanaan fungsi-fungsi ini), dan tersirat ketika penulis suatu sistem bergantung pada implementasi properti yang dilindungi oleh protokol tertentu.Di bawah serangan pada protokol aman dipahami sebagai upaya untuk menganalisis pesan protokol dan / atau melakukan tindakan yang tidak diinginkan untuk pelanggaran protokol yang dinyatakan atau tersirat oleh sifat protokol. (Definisi yang dimodifikasi dari [Cheremushkin: 2009] digunakan . Perbedaannya adalah bahwa Cheryomushkin dalam definisinya tidak menggambarkan apa yang dimaksud dengan "kerusakan protokol" dan meninggalkan kasus pelanggaran yang ambigu, misalnya, properti G9 / PFS dan G20 / STP.)Suatu serangan dianggap berhasil jika setidaknya salah satu dari properti yang dinyatakan atau tersirat dari protokol dilanggar.Dalam hal serangan yang berhasil pada properti tersirat, kami akan mengklarifikasi bahwa serangan pada penggunaan protokol di beberapa sistem berhasil . Ini akan berbicara, tentu saja, bukan tentang kelemahan protokol itu sendiri, tetapi tentang pilihan protokol yang salah (atau pengaturannya) oleh penulis sistem.Ada banyak jenis serangan protokol. Banyak serangan memiliki beberapa prinsip umum, yang memungkinkan untuk membedakan kelas serangan untuk menyederhanakan analisis dan pengembangan protokol yang resisten terhadap seluruh kelas serangan.- MitM « »

. man-in-the-middle attack

, , , , , , , . , ( G1). —. - Replay

. replay attack

, , , , . , , - . - TF

. type flaw attack

, , () ( ). , , Wide-Mouth Frog, —, Yahalom —. - PS

. parallel-session attack

, . , , —. - STS

. short-term secret attack - KN

. known-key attack

, , (, ), , , . - UKS

. unknown key-share attack

, ( , , ), . , , -.

Penting untuk dicatat bahwa kecuali dinyatakan sebaliknya, maka dalam analisis protokol kriptografi (bukan sistem spesifik), asumsi kekuatan semua primitif kriptografi yang digunakan digunakan. Sebagai contoh, diasumsikan bahwa sementara ada pertukaran informasi yang aman menggunakan kunci sesi yang dihasilkan dalam sesi protokol kriptografi tertentu, penyerang tidak akan memiliki sumber daya dan waktu yang cukup untuk mendapatkan kunci sesi ini melalui serangan pada sandi yang digunakan atau fungsi hash yang tahan secara kriptografis.Di sisi lain, harus diasumsikan bahwa kunci sesi yang diperoleh dalam kerangka sesi protokol akan setelah beberapa waktu (namun, jauh lebih lama dari sesi komunikasi itu sendiri) diperoleh oleh penyerang (kelas serangan STS dan KN). Dan setelah lebih banyak waktu, penyerang akan dapat memperoleh akses ke kunci "master" - kunci penggunaan jangka panjang, sehingga protokol dengan pembuatan kunci sesi harus dikembangkan termasuk properti G9 / PFS.(Bagian berikut menjelaskan protokol spesifik.)Referensi

Kata penutup

Penulis akan berterima kasih atas komentar faktual dan lainnya pada teks.

Presentasi dan teks disiapkan sebagian besar pada kuliah yang sangat baik oleh Cheryomushkin (tautan di atas).