Artikel ini akan menyelesaikan beberapa masalah lagi. Tautan ke bagian lain di bawah ini.

Bagian pertama:

Ethernet, FTP, Telnet, HTTP, Bluetooth - dasar-dasar analisis lalu lintas. Memecahkan masalah pada jaringan dengan r0ot-mi.Informasi OrganisasiTerutama bagi mereka yang ingin mempelajari sesuatu yang baru dan berkembang di bidang informasi dan keamanan komputer, saya akan menulis dan berbicara tentang kategori berikut:

- PWN;

- kriptografi (Crypto);

- teknologi jaringan (Jaringan);

- membalikkan (Reverse Engineering);

- steganografi (Stegano);

- pencarian dan eksploitasi kerentanan WEB.

Selain itu, saya akan membagikan pengalaman saya dalam forensik komputer, analisis malware dan firmware, serangan pada jaringan nirkabel dan jaringan area lokal, melakukan pentest dan menulis eksploitasi.

Agar Anda dapat mengetahui tentang artikel baru, perangkat lunak, dan informasi lainnya, saya membuat

saluran di Telegram dan

grup untuk membahas masalah apa pun di bidang ICD. Juga, saya pribadi akan mempertimbangkan permintaan pribadi Anda, pertanyaan, saran dan rekomendasi

secara pribadi dan akan menjawab semua orang .

Semua informasi disediakan hanya untuk tujuan pendidikan. Penulis dokumen ini tidak bertanggung jawab atas kerusakan yang disebabkan seseorang sebagai akibat dari menggunakan pengetahuan dan metode yang diperoleh sebagai hasil dari mempelajari dokumen ini.

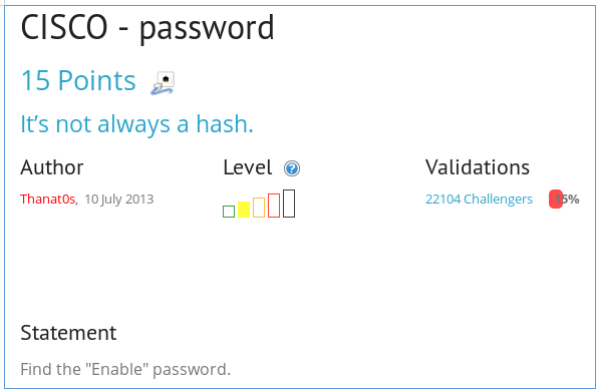

Kata sandi cisco

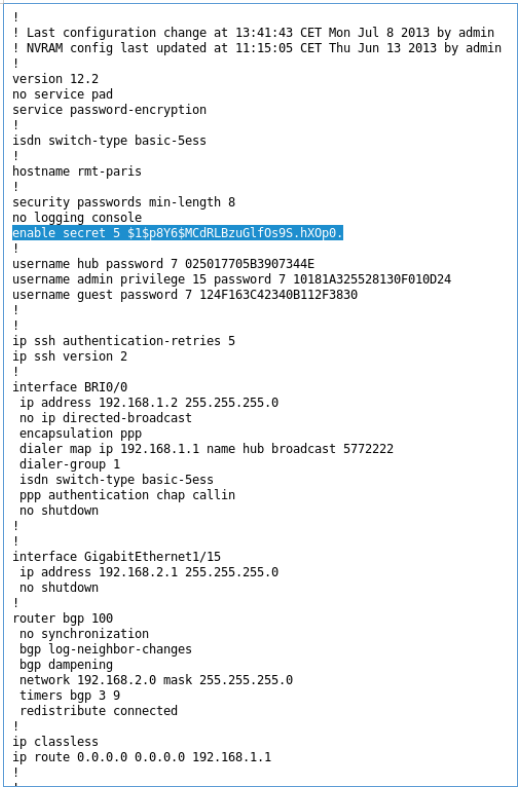

Kami diminta untuk menemukan kata sandi yang diaktifkan dan memberikan konfigurasi cisco.

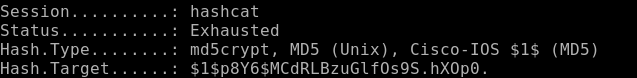

Konfigurasi berisi hash-nya, mari kita gulir. Saya akan menggunakan hashcat.

hashcat -a 0 -m 500 cisco_hash rockyou.txt --force

Dan kami tidak menemukan kata sandinya. Mari dukun orang lain. Anda dapat menggunakan situs

ini untuk

ini .

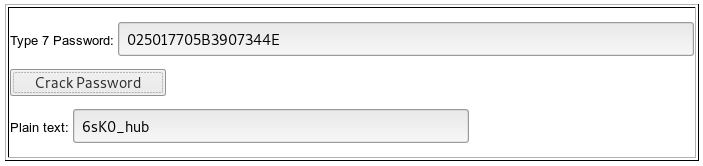

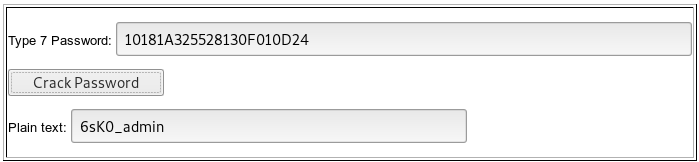

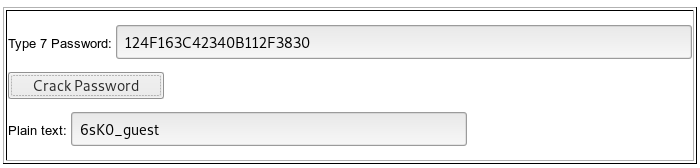

Kami memecahkan semua kata sandi cisco tipe 7. Kami melihat polanya: 6sK0_ nama pengguna. Mari kita ambil hash dari baris 6sK0_enable sesuai dengan prinsip yang sama. Pertama, sedikit tentang format hash.

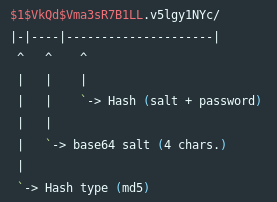

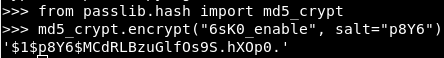

Seperti yang Anda lihat, hash terdiri dari tiga bagian. Bagian pertama adalah tipe hash (dalam hal ini MD5, kami menggunakannya dalam hashcat), bagian kedua dan ketiga adalah garam dan hash. Kami menggunakan python.

Hash ini cocok dengan hash di konfigurasi. Masalahnya terpecahkan.

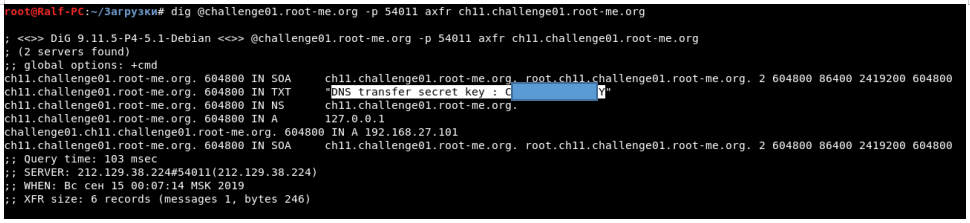

Transfer zona DNS

Seperti dapat dipahami dari tugas, kita perlu melakukan transfer zona DNS.

Transfer zona DNS adalah jenis transaksi DNS. Ini adalah salah satu mekanisme untuk menyinkronkan konten beberapa database DNS antara server. Informasi yang terkandung dalam zona DNS dapat dianggap rahasia dari sudut pandang keamanan operasional. Misalnya, catatan sumber daya dapat berisi informasi peran server atau sidik jari kunci SSH.

Anda dapat mentransfer zona menggunakan program penggalian, tempat kami menentukan host, port, tipe transaksi - axfr, dan domain.

dig @challenge01.root-me.org -p 54011 axfr ch11.challenge01.root-me.org

Kami mendapatkan kunci rahasia.

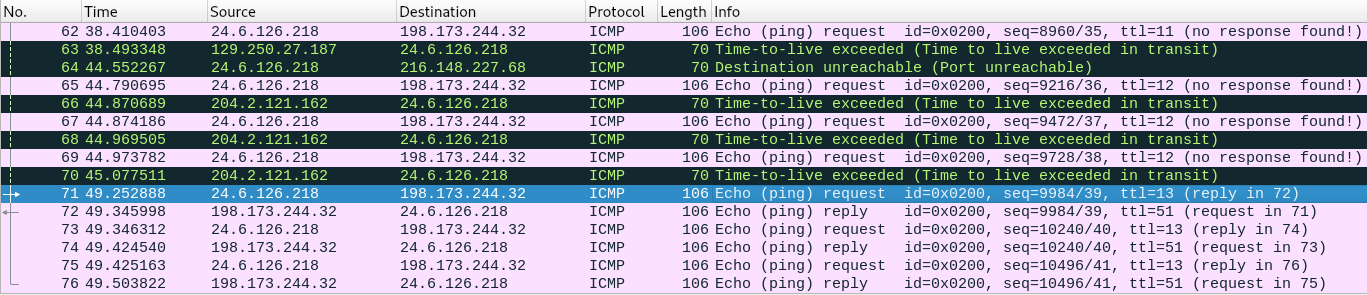

IP TTL

Mereka memberi kita dump lalu lintas dan diminta untuk menemukan TTL yang digunakan untuk mencapai host target. Sangat mudah. Kami membuka dump dan melihat bahwa beberapa jawaban ditandai dengan warna hitam, sedangkan TTL adalah 11 dan 12. Ketika permintaan TTL adalah 13, jawabannya datang tanpa kesalahan. Artinya, TTL yang diinginkan adalah 13.

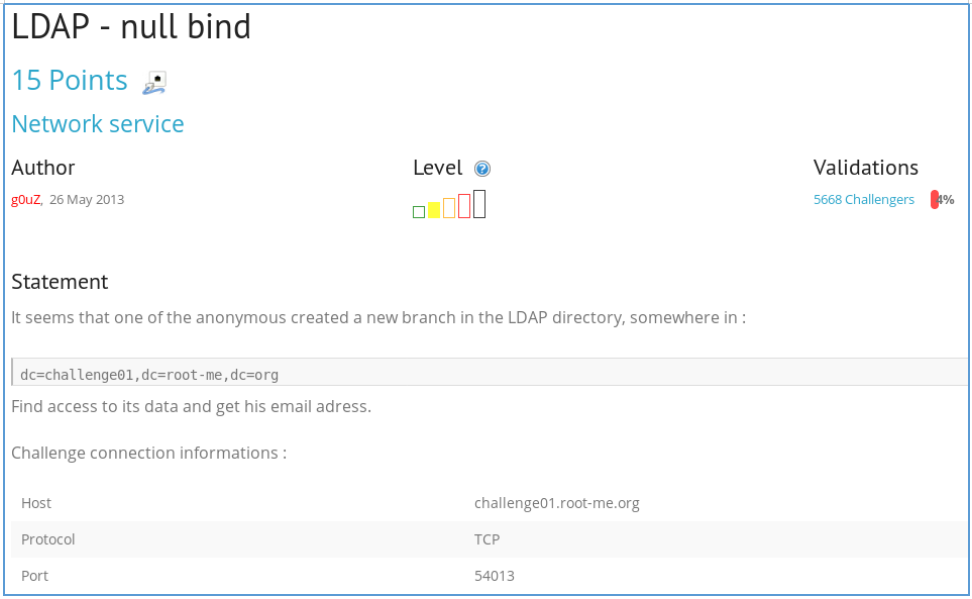

LDAP null bind

Kita perlu mengakses data, dari mana perlu untuk mengetahui alamat email.

LDAP adalah protokol akses direktori yang mudah diperluas yang menggunakan TCP / IP dan memungkinkan otentikasi (mengikat), pencarian (search), dan perbandingan (bandingkan), serta menambah, mengubah, atau menghapus entri.

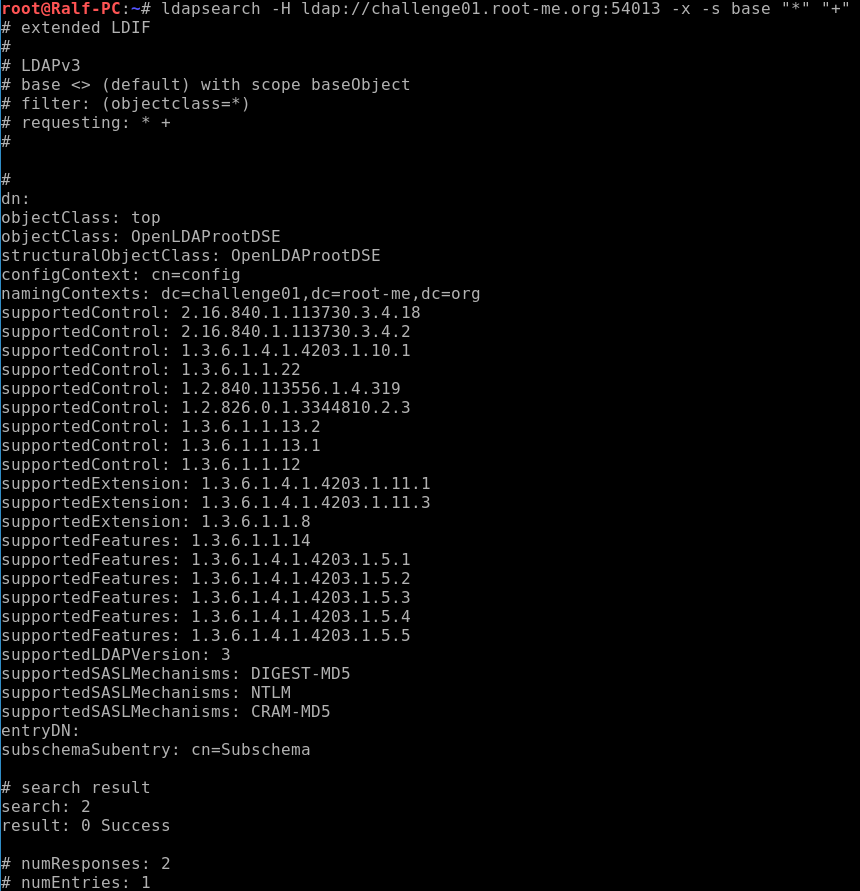

Nama tugas mengisyaratkan permintaan nol. Faktanya adalah bahwa permintaan seperti itu tidak memerlukan otentikasi untuk menerima informasi. Kami akan menguji menggunakan program ldapsearch. Sedikit tentang opsi: kita perlu menentukan host (-H), tentukan otentikasi normal (-x), tingkat pencarian bersarang (-s) dalam hal ini hanya dalam entri root (basis), dan juga tipe atribut - kita juga akan mencari atribut pengguna (* ) dan operasi (+).

Seperti yang Anda lihat, atribut dikembalikan kepada kami, yang berarti asumsi tentang nol permintaan itu benar. Selain itu, namingContexts cocok dengan apa yang diberikan dalam tugas.

Alamat yang diberikan kepada kami tidak memiliki unit organisasi. Karena permintaannya nol, kami akan menetapkan standar anonim.

Kami mendapatkan data tempat kami menemukan surat.

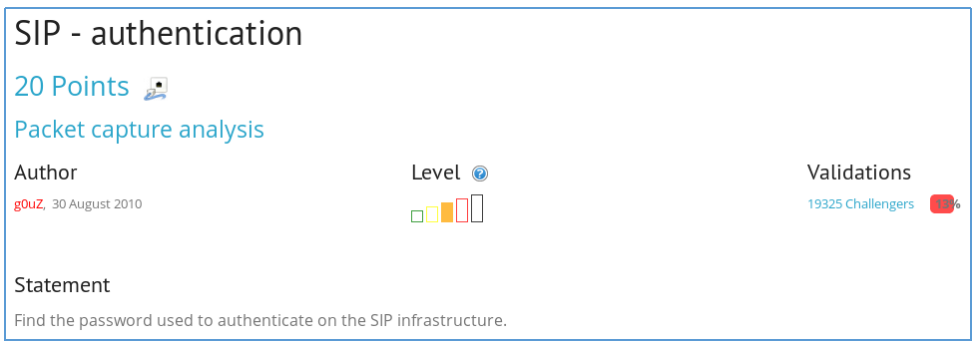

Otentikasi SIP

Perlu menemukan kata sandi. Ini sangat mudah, karena kolom terakhir berisi hash atau kata sandi. Mencoba PLAIN ... Sesuai ...

Saya akan berdebat tentang kompleksitas tugas ini dan penilaiannya.

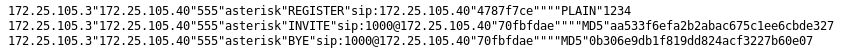

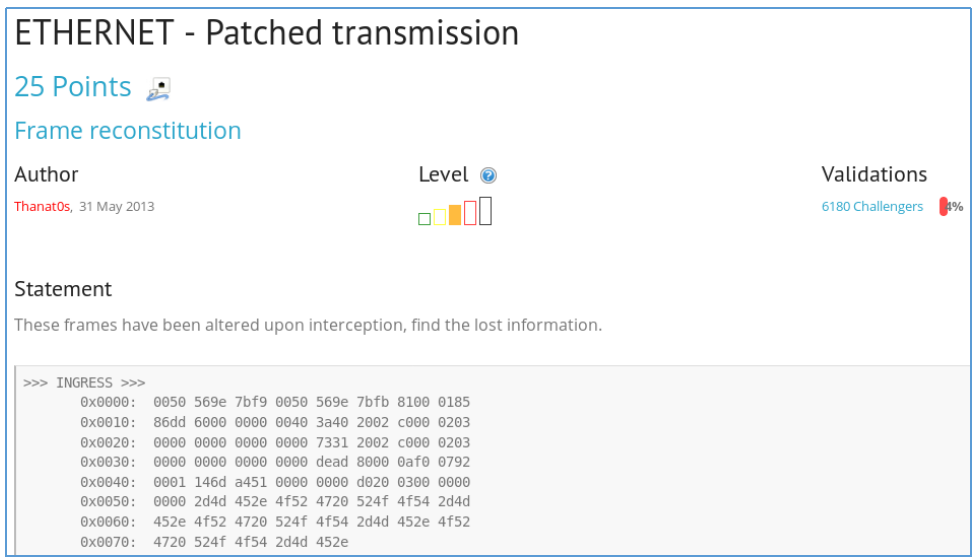

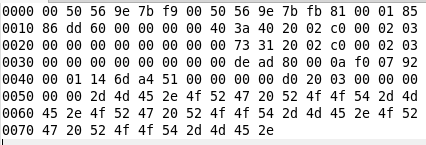

ETHERNET - Transmisi ditambal

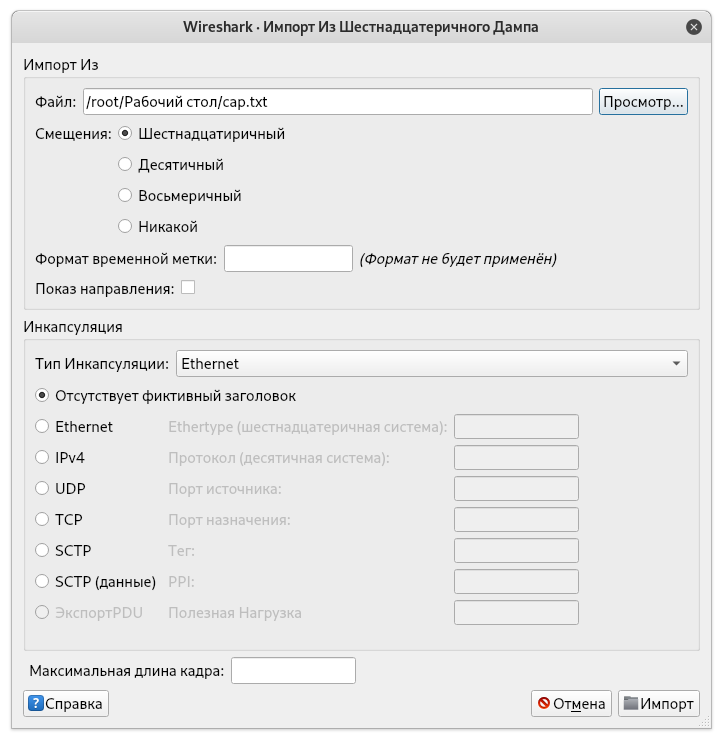

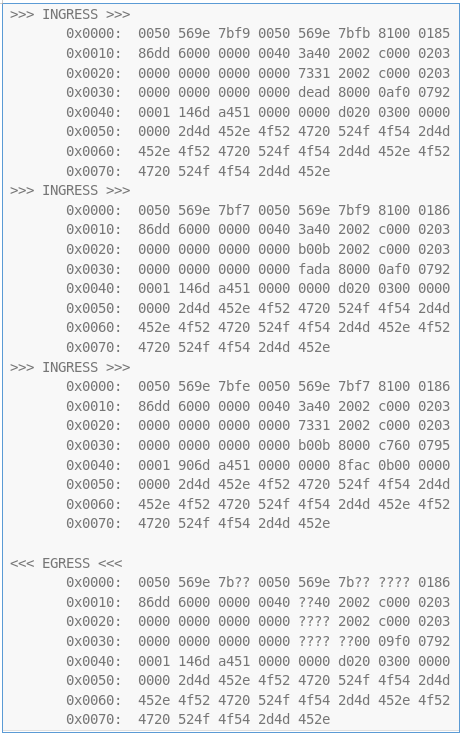

Kami diberi paket dalam bentuk heksadesimal. Dalam paket terakhir, 10 byte diubah, mereka harus dikembalikan. Cara paling mudah untuk bekerja dengan paket adalah di Wireshark. Untuk memuat dump heksadesimal, Anda perlu membawanya ke formulir berikut.

Selanjutnya, pilih File -> Impor dari Hex ...

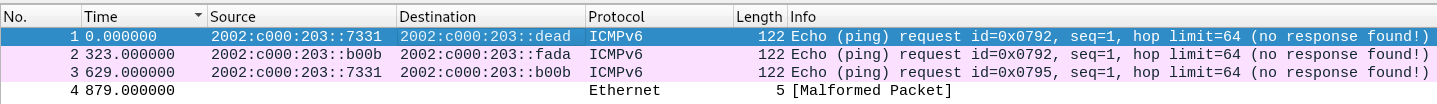

Setelah mengunduh semua paket, mereka perlu digabungkan. Untuk melakukan ini, pilih File -> Gabung. Sekarang kita memiliki gambar berikut.

Kami melihat byte apa yang perlu dipulihkan.

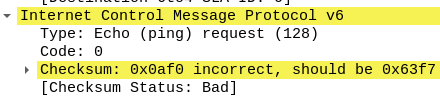

Kami memperhitungkan 2 fakta. Yang pertama: tiga paket permintaan dan satu paket respons, yang kedua: paket 1 dan 3 ditandai dengan checksum yang buruk.

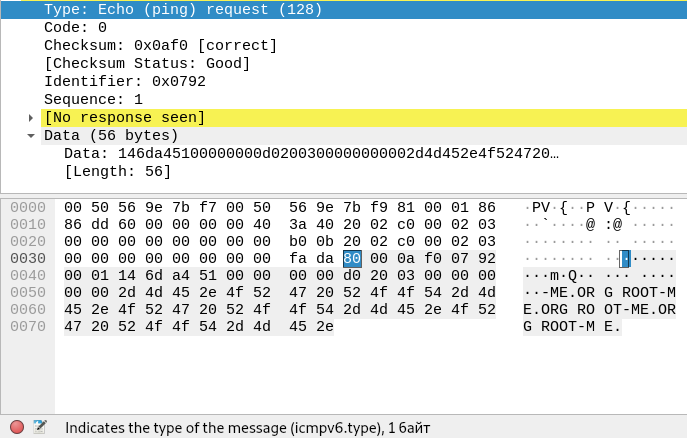

Dari sini kita dapat menyimpulkan bahwa kami menganalisis respons ICMPv6 terhadap permintaan paket kedua. Mari kita mulai pesanan. 16 byte pertama adalah alamat MAC penerima dan sumber. Kami mengambil dari paket kedua dan mengubah tempat, mis. 2 byte pertama yang tidak diketahui dari f9f7. Selanjutnya adalah tipe 8100 dan 3a. Selanjutnya datang alamat IP sumber dan penerima, juga swap dari paket kedua - fadab00b.

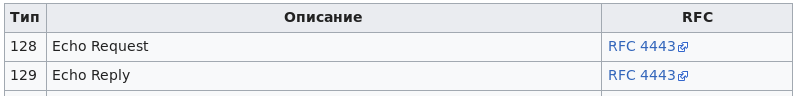

Byte terakhir tersisa. Ini adalah jenis pesan ICMPv6.

Dalam paket permintaan kedua (128), kami memiliki respons.

Yaitu, byte terakhir yang dicari adalah 81. Kami mengumpulkan, mengirim, jawabannya benar.

Lebih jauh dan lebih rumit ... Anda dapat bergabung dengan kami di

Telegram . Di sana Anda dapat mengusulkan topik Anda sendiri dan memilih pilihan topik untuk artikel-artikel berikut.