Hampir semua media menulis tentang meretas speaker pintar dari jauh menggunakan laser minggu lalu (

berita ,

situs proyek,

penelitian ilmiah,

posting di Habré). Temanya sangat menarik: retas dalam gaya film James Bond. Para peneliti dari universitas di AS dan Jepang telah menunjukkan bagaimana Anda dapat mengirimkan perintah suara ke pengeras suara pada jarak hingga 110 meter (mungkin lebih, tetapi ini tidak diverifikasi) dengan sinar laser yang diarahkan. Studi ini menguji speaker pintar Google Home dan Amazon Echo, tetapi perangkat apa pun yang dapat mengenali perintah suara dan dilengkapi dengan mikrofon

MEMS yang sangat sensitif sebenarnya rentan.

Ini semua, tentu saja, sangat keren, tetapi jangan lupa tentang satu poin penting: dalam praktiknya, tidak ada yang akan menyinari laser ke mikrofon dengan laser. Dan tidak ada yang akan

membaca gambar dari layar monitor, menganalisis radiasi catu dayanya. Studi ini menunjukkan sekali lagi bahwa asisten suara memiliki kerentanan mendasar dalam hal otorisasi pemilik, dan juga bahwa serangan dapat dilakukan pada jarak yang layak. Semakin jauh, semakin kita akan bergantung pada keakuratan komputer di seluruh dunia. Masalah ini tidak terbatas pada ucapan manusia, tetapi untuk keselamatan, kemampuan alat berat untuk secara akurat mengidentifikasi tanda batas kecepatan atau tanda pada aspal memainkan peran besar.

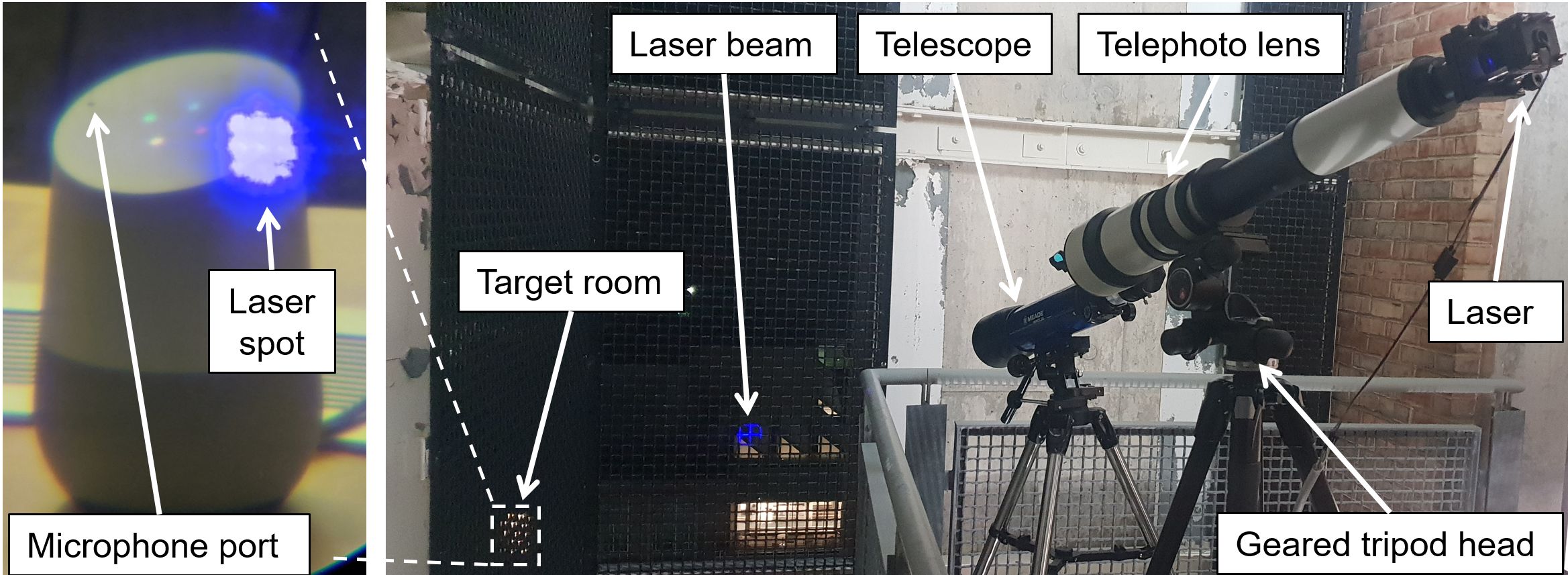

Para peneliti telah menemukan bahwa, tergantung pada sejumlah kondisi, mikrofon sensitif perangkat rumah yang diaktifkan dengan suara merespons radiasi laser serta suara. Anda dapat memodulasi daya radiasi sehingga dari jarak jauh, tanpa suara, bahkan melalui jendela berlapis ganda, mengirimkan perintah suara ke mikrofon. Maka itu semua tergantung pada kemampuan sistem pintar. Anda dapat menebak opsi dari "Alexa, pesan pizza" hingga "Hai Google, buka pintu." Bekerja pada jarak yang jauh (dari 100 meter) membutuhkan persiapan, khususnya, keakuratan memfokuskan sinar laser adalah sangat penting. Ini dicapai untuk dua dari 18 perangkat yang diperiksa; diperlukan peralatan khusus, tetapi murah - semuanya dapat dibeli di Internet, dan total anggaran tidak akan melebihi $ 500.

Studi ini menyediakan tautan ke makalah penelitian sebelumnya tentang topik tersebut. Semuanya dimulai dengan upaya sederhana untuk memainkan perintah suara pada smartphone tanpa sepengetahuan pemiliknya. Ini cukup mudah dilakukan dengan menanamkan fungsionalitas tambahan dalam aplikasi yang tidak memerlukan hak khusus dalam sistem operasi. Langkah selanjutnya: sembunyikan sinyal suara dalam kebisingan sehingga bagi seseorang itu tampaknya merupakan kegagalan fungsi yang tidak dapat dipahami, dan seorang pembicara atau telepon yang pintar mengenali perintah itu. Serangan USG adalah level lain yang sama sekali tidak mengganggu seseorang. Kelemahan dari semua metode ini adalah rentang tindakan yang sangat terbatas, dan serangan laser memecahkan masalah ini sampai batas tertentu. Anda dapat mengirim perintah melalui jendela, dari gedung tetangga, dari mobil. Ya, pertama-tama Anda harus fokus secara akurat pada titik rentan dengan area koin rubel, dan tidak semua perangkat dapat diserang dari jarak jauh. Jadi, ponsel bereaksi terhadap radiasi yang lebih buruk daripada speaker pintar. Namun, Anda bisa mendekat - sehingga ada 20 meter yang tersisa ke target, atau meningkatkan daya laser.

Pernyataan di awal posting tentang kurangnya alat otorisasi untuk pemilik di asisten suara tidak sepenuhnya benar. Di perangkat rumah, kemampuan untuk mengenali pemilik bahkan oleh sifat pengucapan "kata kode" biasanya dimatikan, di smartphone itu dihidupkan secara default. Batasan ini dielakkan menggunakan generator Text-to-Speech. Faktanya, “brute force” dilakukan - suara-suara berbeda yang dihasilkan oleh komputer digunakan secara berurutan sampai kecocokan ditemukan. Studi ini menjelaskan cara untuk memotong dan otorisasi menggunakan kode PIN. Jika demikian, maka Anda dapat memecahkan perlindungan - misalnya, dalam voice assistant mobil (sistem terbaru dalam mobil Ford dan Tesla disebutkan), yang memerlukan kode pin untuk menghidupkan mesin atau membuka pintu. Dan ini sudah terlihat seperti serangan yang mungkin terjadi dalam praktek: Anda dapat bersinar dengan laser di dalam mobil yang diparkir di jalan untuk waktu yang lama tanpa menarik perhatian

petugas .

Selain sihir dengan laser, penelitian ini menunjukkan bahwa keamanan asisten suara kira-kira sesuai dengan keamanan protokol awal di Internet: pernah dianggap normal untuk menerima email melalui POP3 tanpa mengenkripsi data, meneruskan kata sandi dan nomor kartu kredit melalui koneksi yang tidak aman, dan menyimpan kata sandi pengguna dalam database di tempat terbuka. bentuk. Semuanya berubah setelah beberapa peretasan dan kebocoran serius, dan kemudian transisi untuk mengamankan koneksi HTTPS saja belum selesai. Misalkan akan sama dengan kontrol suara: pada awalnya tidak ada keamanan, karena tidak ada yang mencoba untuk merusak sistem tersebut. Atau coba, tetapi dengan metode yang tidak mungkin secara ilmiah. Lalu ada serangan praktis: pencurian mobil, pencurian suara dan sejenisnya. Dan hanya setelah itu teknologi perlindungan mulai dikembangkan. Penelitian laser adalah upaya untuk mulai mengembangkan metode pertahanan SEBELUM serangan praktis pada sistem kontrol suara menjadi mungkin.

Apa lagi yang terjadi:Amazon Ring

menemukan kerentanan pada bel pintu pintar selama pengaturan awal. Dalam mode ini, Anda harus menghubungkan ke perangkat dari ponsel cerdas Anda melalui titik akses yang tidak dilindungi dan mentransfer parameter dari jaringan Wi-Fi rumah "normal". Kata sandi dari titik akses ditransmisikan dalam teks yang jelas dan dapat diuping dalam jarak dekat.

Sejumlah kerentanan dalam bootloader

Das U-Boot universal memungkinkan Anda untuk mendapatkan

kendali penuh atas perangkat. Bootloader ini menggunakan banyak perangkat, seperti pembaca Amazon Kindle, Chromebook, dan lainnya.

Kerentanan anak di Office 2016 dan 2019 untuk Mac OS X. Pilihan "melarang eksekusi semua makro tanpa pemberitahuan" tidak melarang semua makro: kode XLM akan tetap berjalan tanpa sepengetahuan pengguna.

Serangkaian kerentanan serius lainnya pada driver Nvidia telah

ditutup . Penolakan layanan, kebocoran data, dan eksekusi kode arbitrer dimungkinkan.

Wakil wartawan

mengeluh tentang permintaan untuk mengiklankan situs web palsu yang menjanjikan pemilik iPhone kemungkinan jailbreak (dengan konsekuensi bagi korban dari memasang adware hingga mengambil kendali perangkat melalui manajemen perangkat seluler).

Blog Kaspersky Lab

membagikan hasil percobaan berdasarkan Terminator terbaru. Apakah mungkin melindungi ponsel dari pengawasan jika Anda membawanya dalam sekantong keripik? Spoiler: mungkin, tetapi dua sachet akan dibutuhkan.