Saya menulis tinjauan ini (atau, jika Anda mau, panduan untuk perbandingan) ketika saya diperintahkan untuk membandingkan beberapa perangkat dari vendor yang berbeda di antara mereka sendiri. Selain itu, perangkat ini milik kelas yang berbeda. Saya harus memahami arsitektur dan karakteristik semua perangkat ini dan menyusun "sistem koordinat" untuk perbandingan. Saya akan senang jika ulasan saya membantu seseorang:

- Memahami deskripsi dan spesifikasi perangkat enkripsi

- Bedakan karakteristik "kertas" dari yang sangat penting dalam kehidupan nyata

- Melampaui serangkaian vendor yang biasa dan sertakan produk apa pun yang cocok untuk menyelesaikan tugas

- Ajukan pertanyaan yang tepat dalam negosiasi.

- Buat Persyaratan Tender (RFP)

- Pahami karakteristik apa yang harus Anda korbankan jika beberapa model perangkat dipilih

Apa yang bisa ditaksir

Pada prinsipnya, pendekatan ini berlaku untuk semua perangkat mandiri yang cocok untuk mengenkripsi lalu lintas jaringan antara segmen Ethernet jarak jauh (enkripsi lintas situs). Yaitu, "kotak" dalam wadah terpisah (yah, bilah / modul untuk sasis juga termasuk di sini), yang terhubung melalui satu atau lebih port Ethernet ke jaringan Ethernet lokal (kampus) dengan lalu lintas tidak terenkripsi, dan melalui port lain (port) - untuk saluran / jaringan yang melaluinya lalu lintas terenkripsi dikirimkan ke segmen lain yang jauh. Solusi enkripsi seperti itu dapat digunakan dalam jaringan pribadi atau operator melalui berbagai jenis "transportasi" ("gelap" serat optik, peralatan pemisahan frekuensi, Ethernet yang diaktifkan, serta "pseudowires" yang diletakkan melalui jaringan dengan arsitektur routing yang berbeda, paling sering MPLS), menggunakan teknologi VPN atau tanpa itu.

Enkripsi Jaringan dalam Jaringan Ethernet Terdistribusi

Enkripsi Jaringan dalam Jaringan Ethernet TerdistribusiPerangkat itu sendiri dapat

dikhususkan (ditujukan khusus untuk enkripsi), atau multifungsi (hibrida,

konvergen ), yaitu, mereka juga melakukan fungsi lain (misalnya, firewall atau router). Vendor yang berbeda menghubungkan perangkat mereka ke kelas / kategori yang berbeda, tetapi itu tidak masalah - satu-satunya hal yang penting adalah apakah mereka dapat mengenkripsi lalu lintas lintas situs dan karakteristik apa yang mereka miliki.

Untuk jaga-jaga, saya mengingatkan Anda bahwa "enkripsi jaringan", "enkripsi lalu lintas", "enkripsi" adalah istilah informal, meskipun sering digunakan. Dalam tindakan hukum pengaturan Rusia (termasuk yang memperkenalkan GOST) Anda kemungkinan besar tidak akan bertemu dengan mereka.

Level Enkripsi dan Mode Transfer

Sebelum melanjutkan dengan deskripsi karakteristik itu sendiri, yang akan digunakan untuk evaluasi, Anda terlebih dahulu harus berurusan dengan satu hal penting, yaitu "level enkripsi". Saya perhatikan bahwa sering disebutkan baik dalam dokumen resmi vendor (dalam uraian, manual, dll.), Dan dalam diskusi informal (di negosiasi, di pelatihan). Artinya, seolah-olah setiap orang sangat sadar akan apa yang dipertaruhkan, tetapi secara pribadi menyaksikan beberapa kebingungan.

Jadi apa sebenarnya "level enkripsi" itu? Jelas bahwa ini adalah nomor level model jaringan referensi OSI / ISO tempat enkripsi dilakukan. Kami membaca GOST R ISO 7498-2–99 “Teknologi informasi. Interkoneksi sistem terbuka. Model referensi dasar. Bagian 2. Arsitektur Keamanan Informasi. " Dari dokumen ini dapat dipahami bahwa tingkat layanan kerahasiaan (salah satu mekanisme enkripsi yang tepat) adalah tingkat protokol, blok data layanan ("payload", data pengguna) yang dienkripsi. Seperti yang juga tertulis dalam standar, sebuah layanan dapat disediakan baik pada level yang sama, “sendiri”, dan dengan bantuan level yang lebih rendah (misalnya, ini paling sering diimplementasikan dalam MACsec).

Dalam praktiknya, dua mode transmisi informasi terenkripsi melalui jaringan dimungkinkan (IPsec langsung terlintas dalam pikiran, tetapi mode yang sama juga ditemukan dalam protokol lain). Dalam mode

transport (kadang-kadang juga disebut asli), hanya blok data

layanan yang dienkripsi, dan header tetap "terbuka", tidak terenkripsi (kadang-kadang bidang tambahan dengan informasi layanan dari algoritma enkripsi ditambahkan, dan bidang lainnya dimodifikasi, diceritakan ulang). Dalam mode

terowongan , seluruh blok data

protokol (mis., Paket itu sendiri) dienkripsi dan dienkapsulasi dalam blok data layanan dari tingkat yang sama atau lebih tinggi, yaitu, itu dibingkai oleh header baru.

Tingkat enkripsi itu sendiri, dalam kombinasi dengan beberapa jenis mode transmisi, tidak baik atau buruk, sehingga tidak dapat dikatakan, misalnya, bahwa L3 dalam mode transportasi lebih baik daripada L2 dalam mode terowongan. Sederhananya, banyak karakteristik bergantung padanya, sesuai dengan perangkat yang dievaluasi. Misalnya, fleksibilitas dan kompatibilitas. Untuk bekerja di jaringan L1 (relai bitstream), L2 (frame switching) dan L3 (packet routing) dalam mode transport, Anda memerlukan solusi yang mengenkripsi pada level yang sama atau lebih tinggi (jika tidak, informasi alamat akan dienkripsi dan data tidak akan sampai ke tujuannya) , dan mode terowongan memungkinkan Anda untuk mengatasi batasan ini (walaupun mengorbankan karakteristik penting lainnya).

Mode enkripsi Transport dan tunnel L2

Mode enkripsi Transport dan tunnel L2Sekarang mari kita beralih ke analisis karakteristik.

Performa

Untuk enkripsi jaringan, kinerja adalah konsep multidimensi yang kompleks. Itu terjadi bahwa model tertentu, unggul dalam satu karakteristik kinerja, lebih rendah dalam yang lain. Oleh karena itu, selalu berguna untuk mempertimbangkan semua komponen kinerja enkripsi dan dampaknya terhadap kinerja jaringan dan aplikasinya. Di sini Anda dapat menggambar analogi dengan mobil, yang tidak hanya kecepatan maksimumnya yang penting, tetapi juga waktu akselerasi menjadi "ratusan", konsumsi bahan bakar, dan sebagainya. Karakteristik kinerja perusahaan vendor dan pelanggan potensial mereka memberikan perhatian besar. Sebagai aturan, itu adalah kinerja yang berada di peringkat vendor perangkat enkripsi.

Jelas bahwa kinerja tergantung pada kompleksitas jaringan dan operasi kriptografi yang dilakukan pada perangkat (termasuk seberapa baik tugas-tugas ini dapat diparalelkan dan disalurkan melalui pipa), serta pada kinerja peralatan dan kualitas firmware. Oleh karena itu, dalam model lama, perangkat keras yang lebih produktif digunakan, kadang-kadang dimungkinkan untuk melengkapinya dengan prosesor tambahan dan modul memori. Ada beberapa pendekatan untuk mengimplementasikan fungsi kriptografi: pada unit pemrosesan sentral universal (CPU), sirkuit terintegrasi khusus khusus (ASIC), atau pada sirkuit terintegrasi logika terprogram (FPGA). Setiap pendekatan memiliki pro dan kontra. Sebagai contoh, CPU dapat menjadi penghambat enkripsi, terutama jika prosesor tidak memiliki instruksi khusus untuk mendukung algoritma enkripsi (atau jika mereka tidak digunakan). Sirkuit mikro khusus kurang fleksibel, tidak selalu mungkin untuk "memantulkan" mereka untuk meningkatkan kinerja, menambah fitur baru, atau menghilangkan kerentanan. Selain itu, penggunaannya menjadi menguntungkan hanya dengan volume output yang besar. Itu sebabnya "mean emas" telah menjadi begitu populer - penggunaan FPGA (FPGA dalam bahasa Rusia). Di FPGA inilah yang disebut akselerator crypto dibuat - modul perangkat keras khusus bawaan atau plug-in untuk mendukung operasi kriptografi.

Karena kita berbicara secara khusus tentang enkripsi

jaringan , logis bahwa kinerja solusi harus diukur pada nilai yang sama dengan perangkat jaringan lainnya - bandwidth, persentase kehilangan bingkai dan latensi. Nilai-nilai ini didefinisikan dalam RFC 1242. Omong-omong, tidak ada yang ditulis tentang variasi jitter ini yang sering disebutkan dalam RFC ini. Bagaimana mengukur nilai-nilai ini? Disetujui dalam standar apa pun (RFC tipe resmi atau tidak resmi) khusus untuk enkripsi jaringan, saya tidak menemukan metode. Akan logis untuk menggunakan metodologi untuk perangkat jaringan, yang diabadikan dalam standar RFC 2544. Banyak vendor mengikutinya - banyak, tetapi tidak semua. Misalnya, uji lalu lintas hanya dilayani dalam satu arah alih-alih keduanya, seperti yang

direkomendasikan oleh standar. Oh baiklah

Mengukur kinerja perangkat enkripsi jaringan masih memiliki karakteristik sendiri. Pertama, melakukan semua pengukuran dengan benar untuk sepasang perangkat: meskipun algoritma enkripsi simetris, penundaan dan kehilangan paket selama enkripsi dan dekripsi tidak harus sama. Kedua, masuk akal untuk mengukur delta, efek enkripsi jaringan pada total kinerja jaringan, membandingkan dua konfigurasi satu sama lain: tanpa dan tanpa perangkat enkripsi. Atau, seperti halnya perangkat hybrid yang menggabungkan beberapa fungsi selain enkripsi jaringan, dengan dan tanpa enkripsi. Efek ini mungkin berbeda dan tergantung pada skema koneksi perangkat enkripsi, pada mode operasi, dan akhirnya, pada sifat lalu lintas. Secara khusus, banyak parameter kinerja bergantung pada panjang paket, itulah sebabnya untuk membandingkan kinerja solusi yang berbeda, mereka sering menggunakan grafik ketergantungan parameter ini pada panjang paket, atau mereka menggunakan IMIX - distribusi lalu lintas berdasarkan panjang paket, yang secara kasar mencerminkan yang asli. Jika kita mengambil konfigurasi dasar yang sama untuk perbandingan tanpa enkripsi, kita dapat membandingkan solusi enkripsi jaringan yang diimplementasikan dengan cara yang berbeda, tanpa masuk ke perbedaan ini: L2 dengan L3, store-and-forward (store-and-forward) ) dengan cut-through, khusus dengan konvergen, GOST dengan AES dan sebagainya.

Diagram koneksi untuk pengujian kinerja

Diagram koneksi untuk pengujian kinerjaKarakteristik pertama yang kami perhatikan adalah "kecepatan" dari perangkat enkripsi, yaitu bandwidth dari antarmuka jaringannya, bit rate. Ini didefinisikan oleh standar jaringan yang didukung oleh antarmuka. Untuk Ethernet, angka biasanya adalah 1 Gb / dtk dan 10 Gb / dtk. Tetapi, seperti yang kita ketahui, dalam jaringan apa pun

throughput teoretis maksimum pada setiap levelnya selalu lebih kecil dari bandwidth: bagian dari band "dimakan" oleh interval antar-bingkai, header layanan, dan sebagainya. Jika suatu perangkat mampu menerima, memproses (dalam kasus kami, mengenkripsi atau mendekripsi) dan mentransmisikan lalu lintas dengan kecepatan penuh dari antarmuka jaringan, yaitu, dengan maksimum bandwidth teoretis untuk tingkat model jaringan ini, maka mereka mengatakan bahwa ia bekerja

dengan kecepatan garis . Untuk ini, perlu bahwa perangkat tidak kehilangan, tidak membuang paket pada ukuran berapa pun dan pada frekuensi berapa pun. Jika perangkat enkripsi tidak mendukung operasi pada kecepatan garis, maka bandwidth maksimumnya biasanya ditunjukkan dalam gigabit yang sama per detik (kadang-kadang dengan indikasi panjang paket - semakin pendek paket, semakin rendah bandwidth). Sangat penting untuk memahami bahwa bandwidth maksimum adalah

lossless maksimum (bahkan jika perangkat dapat "memompa" lalu lintas dengan sendirinya pada kecepatan yang lebih tinggi, tetapi pada saat yang sama kehilangan beberapa paket). Selain itu, Anda perlu memperhatikan fakta bahwa beberapa vendor mengukur total bandwidth antara semua pasangan port, sehingga angka-angka ini tidak banyak berarti jika semua lalu lintas terenkripsi melewati satu port tunggal.

Di mana pekerjaan dengan kecepatan garis (atau, jika tidak, tanpa kehilangan paket) sangat penting? Dalam saluran dengan bandwidth tinggi dan penundaan lama (misalnya, satelit), di mana Anda harus mengatur ukuran jendela TCP yang besar untuk mempertahankan kecepatan transmisi yang tinggi, dan di mana kehilangan paket secara dramatis mengurangi kinerja jaringan.

Tetapi tidak semua bandwidth digunakan untuk mentransfer data yang bermanfaat. Kita harus memperhitungkan apa yang disebut bandwidth

overhead (overhead). Ini adalah bagian dari bandwidth perangkat enkripsi (dalam persen atau dalam byte per paket), yang sebenarnya hilang (tidak dapat digunakan untuk mentransfer data aplikasi). Overhead muncul, pertama, karena peningkatan ukuran (penambahan, "isian") dari bidang data dalam paket jaringan terenkripsi (tergantung pada algoritma enkripsi dan mode operasinya). Kedua, karena peningkatan panjang header paket (mode terowongan, penyisipan layanan dari protokol enkripsi, penyisipan diri, dll., Tergantung pada protokol dan mode, cipher dan mode transmisi berfungsi) - biasanya overhead ini adalah yang paling signifikan, dan perhatikan sejak awal. Ketiga, karena fragmentasi paket ketika melebihi ukuran unit data maksimum (MTU) (jika jaringan dapat membagi paket dengan dua MTU melebihi, menduplikasi headernya). Keempat, karena kemunculan di jaringan lalu lintas layanan tambahan (kontrol) antara perangkat enkripsi (untuk bertukar kunci, memasang terowongan, dll.). Biaya overhead rendah adalah penting di mana kapasitas saluran terbatas. Ini sangat jelas pada lalu lintas dari paket kecil, misalnya, suara - overhead di sana dapat "makan" lebih dari setengah kecepatan saluran!

Throughput

ThroughputAkhirnya, masih ada

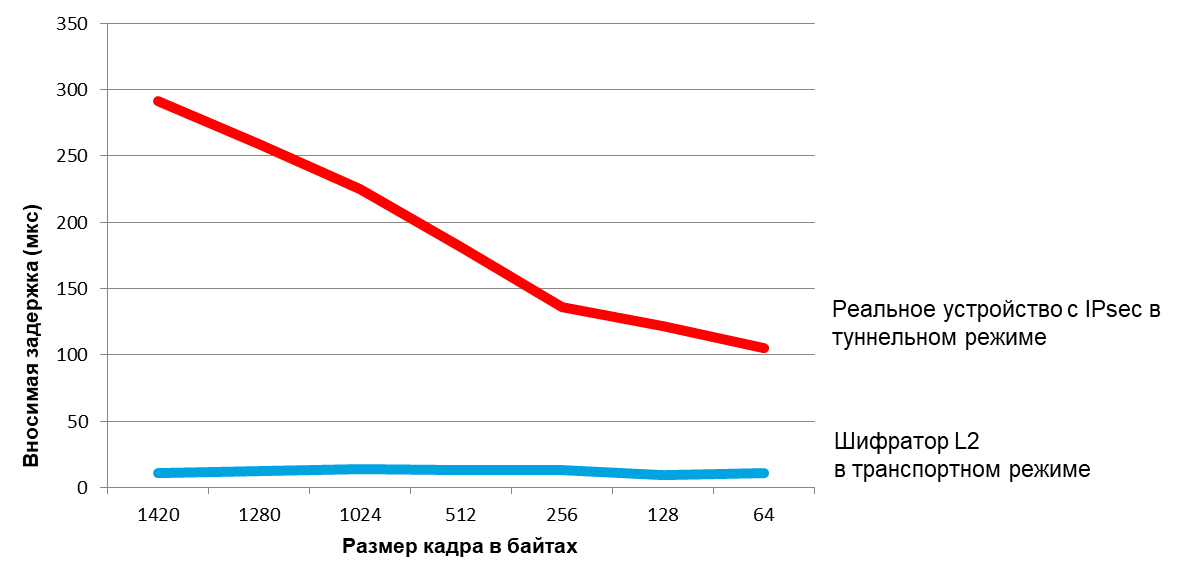

penundaan penyisipan - perbedaan (dalam sepersekian detik) dalam keterlambatan jaringan (waktu yang diperlukan data untuk beralih dari memasuki jaringan menjadi keluar) antara transfer data tanpa dan dengan enkripsi jaringan. Secara umum, semakin kecil latensi ("latensi") jaringan, semakin kritis penundaan yang diperkenalkan oleh perangkat enkripsi. Penundaan diperkenalkan oleh operasi enkripsi itu sendiri (tergantung pada algoritma enkripsi, panjang blok dan mode operasi sandi, serta pada kualitas implementasinya dalam perangkat lunak), serta pemrosesan paket jaringan dalam perangkat. Penundaan penyisipan tergantung pada mode pemrosesan paket (end-to-end atau "save-and-transmit") dan kinerja platform (implementasi "perangkat keras" pada FPGA atau ASIC, sebagai aturan, lebih cepat daripada "perangkat lunak" pada CPU). Enkripsi L2 hampir selalu memiliki penundaan penyisipan yang lebih rendah daripada enkripsi pada L3 atau L4: efeknya adalah bahwa perangkat yang mengenkripsi pada L3 / L4 sering terkonvergensi. Misalnya, untuk enkode Ethernet berkecepatan tinggi yang diimplementasikan pada FPGA dan enkripsi pada L2, penundaan karena operasi enkripsi semakin kecil - kadang-kadang ketika Anda mengaktifkan enkripsi pada sepasang perangkat, total penundaan yang diperkenalkan oleh mereka bahkan berkurang! Penundaan kecil penting jika sebanding dengan total keterlambatan dalam saluran, termasuk penundaan perambatan sinyal, yaitu sekitar 5 μs per kilometer. Artinya, kita dapat mengatakan bahwa untuk jaringan perkotaan (puluhan kilometer) mikrodetik dapat memecahkan banyak masalah. Misalnya, untuk replikasi basis data sinkron, perdagangan frekuensi tinggi, blockchain yang sama.

Keterlambatan penyisipan

Keterlambatan penyisipanSkalabilitas

Jaringan terdistribusi besar dapat mencakup ribuan node dan perangkat jaringan, ratusan segmen jaringan area lokal. Adalah penting bahwa solusi enkripsi tidak memaksakan batasan tambahan mereka pada ukuran dan topologi jaringan terdistribusi. Ini berlaku terutama untuk jumlah host dan alamat jaringan maksimum. Pembatasan tersebut dapat ditemui, misalnya, ketika menerapkan topologi multipoint yang dilindungi oleh jaringan enkripsi (dengan koneksi atau terowongan aman independen) atau enkripsi selektif (misalnya, dengan nomor protokol atau VLAN). Jika pada saat yang sama alamat jaringan (MAC, IP, VLAN ID) digunakan sebagai kunci dalam tabel, jumlah baris yang dibatasi, maka batasan ini muncul di sini.

Selain itu, jaringan besar sering memiliki beberapa tingkat struktural, termasuk jaringan inti, yang masing-masing memiliki skema pengalamatan sendiri dan kebijakan peruteannya sendiri. Untuk menerapkan pendekatan ini, format bingkai khusus (seperti Q-in-Q atau MAC-in-MAC) dan protokol routing sering digunakan. Agar tidak menghalangi pembangunan jaringan seperti itu, perangkat enkripsi harus benar menangani frame tersebut (yaitu, dalam hal ini, skalabilitas akan berarti kompatibilitas - lebih dari itu di bawah ini).

Fleksibilitas

Di sini kita berbicara tentang mendukung berbagai konfigurasi, diagram pengkabelan, topologi, dan banyak lagi. Misalnya, untuk jaringan yang diaktifkan berdasarkan teknologi Carrier Ethernet, ini berarti mendukung berbagai jenis koneksi virtual (E-Line, E-LAN, E-Tree), berbagai jenis layanan (baik pada port dan VLAN) dan teknologi transportasi yang berbeda (mereka sudah terdaftar di atas). Artinya, perangkat harus dapat bekerja baik dalam mode linear (point-to-point) dan multipoint, membuat terowongan terpisah untuk VLAN yang berbeda, dan memungkinkan pengiriman paket yang tidak berurutan di dalam saluran aman. Kemampuan untuk memilih berbagai mode operasi cipher (termasuk dengan atau tanpa otentikasi konten) dan berbagai mode transmisi paket memungkinkan Anda menyeimbangkan kekuatan dan kinerja tergantung pada kondisi saat ini.

Penting juga untuk mendukung jaringan pribadi, peralatan yang milik satu organisasi (atau disewa untuk itu), dan jaringan operator, segmen yang berbeda yang dikelola oleh perusahaan yang berbeda. Baik jika solusinya memungkinkan Anda untuk mengelola sumber daya Anda sendiri dan organisasi pihak ketiga (sesuai dengan model layanan yang dikelola).

Dalam jaringan operator, fungsi lain penting - mendukung multi-tenancy (dibagikan oleh pelanggan yang berbeda) dalam bentuk isolasi kriptografis dari pelanggan individu (pelanggan) yang lalu lintasnya melewati perangkat enkripsi yang sama. Sebagai aturan, ini membutuhkan penggunaan set kunci dan sertifikat yang terpisah untuk setiap pelanggan.Jika perangkat dibeli untuk skenario tertentu, maka semua fitur ini mungkin tidak terlalu penting - Anda hanya perlu memastikan bahwa perangkat mendukung apa yang Anda butuhkan sekarang. Tetapi jika solusi diperoleh "untuk pertumbuhan", untuk mendukung skenario masa depan juga, dan dipilih sebagai "standar perusahaan", maka fleksibilitas tidak akan berlebihan - terutama dengan mempertimbangkan batasan pada interoperabilitas perangkat vendor yang berbeda (lebih lanjut tentang ini di bawah).Kesederhanaan dan kenyamanan

Kemudahan servis juga merupakan konsep multi-faktor. Kira-kira dapat dikatakan bahwa ini adalah total waktu yang dihabiskan oleh spesialis dari kualifikasi tertentu yang diperlukan untuk mendukung solusi pada berbagai tahap siklus hidupnya. Jika tidak ada biaya, dan pemasangan, konfigurasi, operasi sepenuhnya otomatis, maka biayanya nol, dan kenyamanannya mutlak. Tentu saja, ini tidak terjadi di dunia nyata. Perkiraan yang masuk akal adalah model "simpul kawat"(bump-in-the-wire), atau koneksi transparan, di mana penambahan dan pemutusan perangkat enkripsi tidak memerlukan perubahan manual atau otomatis pada konfigurasi jaringan. Ini menyederhanakan pemeliharaan solusi: Anda dapat menghidupkan dan mematikan fungsi enkripsi dengan aman, dan jika perlu cukup "bypass" perangkat dengan kabel jaringan (yaitu, hubungkan langsung port-port dari peralatan jaringan yang terhubung). Benar, ada satu minus - penyerang dapat melakukan hal yang sama. Untuk menerapkan prinsip "node on the wire", perlu untuk memperhitungkan lalu lintas tidak hanya lapisan data , tetapi juga lapisan kontrol dan manajemen- perangkat harus transparan bagi mereka. Oleh karena itu, lalu lintas semacam itu hanya dapat dienkripsi bila tidak ada penerima jenis lalu lintas ini di jaringan antara perangkat enkripsi, karena jika dijatuhkan atau dienkripsi, maka konfigurasi jaringan dapat diubah ketika enkripsi dihidupkan atau dimatikan. Perangkat enkripsi juga dapat transparan untuk pensinyalan di tingkat fisik. Khususnya, ketika suatu sinyal hilang, ia harus mentransmisikan kehilangan ini (yaitu, mematikan transmiternya) bolak-balik ("untuk dirinya sendiri") ke arah sinyal.Dukungan juga penting dalam pemisahan kekuasaan antara departemen keamanan informasi dan TI, khususnya, departemen jaringan. Solusi enkripsi harus mendukung kontrol akses dan model audit organisasi. Perlunya interaksi antara berbagai departemen untuk melakukan operasi rutin harus diminimalkan. Oleh karena itu, keuntungan dalam hal kenyamanan adalah untuk perangkat khusus yang mendukung fungsi enkripsi eksklusif dan setransparan mungkin untuk operasi jaringan. Sederhananya, karyawan layanan SI seharusnya tidak memiliki alasan untuk menghubungi "networkers" untuk mengubah pengaturan jaringan. Dan mereka, pada gilirannya, seharusnya tidak perlu mengubah pengaturan enkripsi ketika melayani jaringan.Faktor lain adalah kemampuan dan kenyamanan kontrol. Mereka harus jelas, logis, menyediakan pengaturan ekspor-impor, otomatisasi, dan sebagainya. Segera Anda perlu memperhatikan opsi kontrol apa yang tersedia (biasanya lingkungan kontrol mereka sendiri, antarmuka web, dan baris perintah) dan dengan sekumpulan fungsi di masing-masing opsi (ada batasan). Fungsi penting - Dukungan untuk Keluar dari Band (out-of-band) manajemen, yaitu, melalui manajemen jaringan khusus dan di-band(in-band) manajemen, yaitu, melalui jaringan bersama di mana lalu lintas yang berguna dikirimkan. Kontrol harus memberi sinyal semua situasi darurat, termasuk insiden IS. Operasi rutin dan berulang harus dilakukan secara otomatis. Ini terutama berkaitan dengan manajemen kunci. Mereka harus dihasilkan / didistribusikan secara otomatis. Dukungan PKI merupakan nilai tambah yang besar.Kompatibilitas

Artinya, kompatibilitas perangkat dengan standar jaringan. Dan ini tidak hanya mengacu pada standar industri yang diadopsi oleh organisasi terkemuka seperti IEEE, tetapi juga protokol bermerek dari pemimpin industri, seperti, misalnya, Cisco. Ada dua cara utama untuk memastikan kompatibilitas: baik melalui transparansi , atau melalui dukungan protokol eksplisit (ketika perangkat enkripsi menjadi salah satu node jaringan untuk beberapa protokol dan memproses lalu lintas kontrol protokol ini). Kompatibilitas dengan jaringan tergantung pada kelengkapan dan kebenaran implementasi protokol kontrol. Penting untuk mendukung opsi yang berbeda untuk tingkat PHY (kecepatan, media transmisi, skema pengkodean), frame Ethernet dari berbagai format dengan MTU apa pun, protokol layanan L3 yang berbeda (terutama keluarga TCP / IP).Transparansi dipastikan melalui mekanisme mutasi (sementara mengubah konten header terbuka dalam lalu lintas antara enkripsi), melompati (ketika paket individu tetap tidak terenkripsi), dan lekukan awal enkripsi (ketika bidang paket yang dienkripsi tidak dienkripsi). Bagaimana transparansi dipastikan, oleh karena itu, selalu tentukan bagaimana dukungan untuk protokol tertentu disediakan. Seringkali dukungan dalam mode transparan lebih mudah dan dapat diandalkan.

Bagaimana transparansi dipastikan, oleh karena itu, selalu tentukan bagaimana dukungan untuk protokol tertentu disediakan. Seringkali dukungan dalam mode transparan lebih mudah dan dapat diandalkan.Interoperabilitas

Ini juga kompatibel, tetapi dalam arti yang berbeda, yaitu kemampuan untuk bekerja dengan model perangkat enkripsi lain, termasuk produsen lain. Banyak hal tergantung pada status standardisasi protokol enkripsi. Tidak ada standar enkripsi yang diterima secara umum pada L1.enkripsi L2 untuk jaringan Ethernet memiliki 802.1ae (MACsec) standar, tetapi tidak menggunakan melalui (end-to-end), dan antar-PN, Enkripsi "Hop-by-hop", dan dalam versi aslinya tidak cocok untuk digunakan dalam jaringan terdistribusi, sehingga ekstensi miliknya muncul yang mengatasi batasan ini (tentu saja, karena interoperabilitas dengan peralatan dari produsen lain). Benar, pada tahun 2018, dukungan untuk jaringan terdistribusi ditambahkan ke standar 802.1ae, tetapi masih belum ada dukungan untuk set algoritma enkripsi GOST. Oleh karena itu, protokol enkripsi L2 yang non-standar, sebagai suatu peraturan, dicirikan oleh efisiensi yang lebih besar (khususnya, overhead bandwidth yang lebih rendah) dan fleksibilitas (kemampuan untuk mengubah algoritma dan mode enkripsi).Pada level yang lebih tinggi (L3 dan L4) ada standar yang diakui, terutama IPsec dan TLS, maka semuanya tidak begitu sederhana. Faktanya adalah bahwa masing-masing standar ini adalah seperangkat protokol, yang masing-masing memiliki versi dan ekstensi yang berbeda, wajib atau opsional untuk implementasi. Selain itu, beberapa produsen memilih untuk menggunakan protokol enkripsi milik mereka sendiri dan L3 / L4. Oleh karena itu, dalam banyak kasus tidak layak untuk mengandalkan interoperabilitas penuh, tetapi penting bahwa setidaknya interaksi antara model yang berbeda dan generasi berbeda dari produsen yang sama dipastikan.Keandalan

Untuk membandingkan berbagai solusi, Anda dapat menggunakan waktu rata-rata antara kegagalan, atau faktor ketersediaan. Jika angka-angka ini tidak (atau tidak ada kepercayaan pada mereka), maka perbandingan kualitatif dapat dibuat. Keuntungannya adalah untuk perangkat dengan kontrol yang mudah (lebih sedikit risiko kesalahan konfigurasi), enkripsi khusus (untuk alasan yang sama), serta solusi dengan waktu minimum untuk mendeteksi dan menghilangkan kegagalan, termasuk cara cadangan panas node dan perangkat secara keseluruhan.Biaya

Dalam hal biaya, seperti halnya dengan sebagian besar solusi TI, ada baiknya membandingkan total biaya kepemilikan. Untuk menghitungnya, Anda tidak dapat menemukan kembali roda, tetapi gunakan teknik yang sesuai (misalnya, dari Gartner) dan kalkulator apa pun (misalnya, yang sudah digunakan dalam organisasi untuk menghitung TCO). Jelas bahwa untuk solusi enkripsi jaringan, total biaya kepemilikan terdiri dari biaya langsung untuk membeli atau menyewa solusi itu sendiri, infrastruktur untuk menempatkan peralatan dan biaya penyebaran, administrasi dan pemeliharaan (tidak masalah, sendiri atau dalam bentuk organisasi pihak ketiga), serta tidak langsungbiaya dari downtime (disebabkan oleh hilangnya produktivitas pengguna akhir). Mungkin hanya ada satu kehalusan. Dampak kinerja solusi dapat diperhitungkan dengan berbagai cara: baik sebagai biaya tidak langsung yang disebabkan oleh penurunan produktivitas, atau sebagai biaya langsung "virtual" untuk pembelian / peningkatan dan pemeliharaan alat-alat jaringan yang mengkompensasi penurunan kinerja jaringan karena penggunaan enkripsi. Bagaimanapun, pengeluaran yang sulit untuk dihitung dengan akurasi yang cukup lebih baik untuk “mengelompokkan” perhitungan: dengan cara ini akan ada lebih banyak kepercayaan pada nilai akhir. Dan, seperti biasa, dalam hal apa pun, masuk akal untuk membuat perbandingan berbagai perangkat oleh TCO untuk skenario spesifik penggunaannya - nyata atau khas.Daya tahan

Dan karakteristik terakhir adalah daya tahan solusi. Dalam kebanyakan kasus, daya tahan hanya dapat dinilai secara kualitatif dengan membandingkan berbagai solusi. Kita harus ingat bahwa perangkat enkripsi bukan hanya sarana, tetapi juga objek perlindungan. Mereka dapat terpapar berbagai ancaman. Di latar depan terdapat ancaman kerahasiaan, reproduksi, dan modifikasi pesan. Ancaman ini dapat diwujudkan melalui kerentanan cipher atau mode individualnya, melalui kerentanan dalam protokol enkripsi (termasuk pada tahap membangun koneksi dan menghasilkan / mendistribusikan kunci). Keuntungannya adalah untuk solusi yang memungkinkan perubahan algoritma enkripsi atau beralih mode cipher (setidaknya melalui pembaruan firmware), untuk solusi yang menyediakan enkripsi paling lengkap, bersembunyi dari penyerang tidak hanya data pengguna,tetapi juga alamat dan informasi layanan lainnya, serta solusi yang tidak hanya mengenkripsi, tetapi juga melindungi pesan dari reproduksi dan modifikasi. Untuk semua algoritma enkripsi modern, tanda tangan elektronik, pembuatan kunci dan lainnya, yang diabadikan dalam standar, kekuatannya dapat dianggap sama (jika tidak, Anda bisa saja tersesat di belantara kriptografi). Haruskah itu algoritma GOST? Semuanya sederhana di sini: jika skenario aplikasi mensyaratkan sertifikasi FSB untuk perlindungan informasi kriptografis (dan di Rusia ini yang paling sering terjadi) untuk sebagian besar skenario enkripsi jaringan,), maka kami hanya memilih di antara yang tersertifikasi. Jika tidak, maka masuk akal untuk mengecualikan perangkat tanpa sertifikat dari pertimbangan.Untuk semua algoritma enkripsi modern, tanda tangan elektronik, pembuatan kunci dan lainnya, yang diabadikan dalam standar, kekuatannya dapat dianggap sama (jika tidak, Anda bisa saja tersesat di belantara kriptografi). Haruskah itu algoritma GOST? Semuanya sederhana di sini: jika skenario aplikasi mensyaratkan sertifikasi FSB untuk perlindungan informasi kriptografis (dan di Rusia ini yang paling sering terjadi) untuk sebagian besar skenario enkripsi jaringan,), maka kami hanya memilih di antara yang tersertifikasi. Jika tidak, maka masuk akal untuk mengecualikan perangkat tanpa sertifikat dari pertimbangan.Untuk semua algoritma enkripsi modern, tanda tangan elektronik, pembuatan kunci dan lainnya, yang diabadikan dalam standar, kekuatannya dapat dianggap sama (jika tidak, Anda bisa saja tersesat di belantara kriptografi). Haruskah itu algoritma GOST? Semuanya sederhana di sini: jika skenario aplikasi mensyaratkan sertifikasi FSB untuk perlindungan informasi kriptografis (dan di Rusia ini yang paling sering terjadi) untuk sebagian besar skenario enkripsi jaringan,), maka kami hanya memilih di antara yang tersertifikasi. Jika tidak, maka masuk akal untuk mengecualikan perangkat tanpa sertifikat dari pertimbangan.jika skenario aplikasi mensyaratkan sertifikasi FSB untuk perlindungan informasi kriptografis (dan di Rusia ini yang paling sering terjadi) untuk sebagian besar skenario enkripsi jaringan,), maka kami hanya memilih di antara yang tersertifikasi. Jika tidak, maka masuk akal untuk mengecualikan perangkat tanpa sertifikat dari pertimbangan.jika skenario aplikasi mensyaratkan sertifikasi FSB untuk perlindungan informasi kriptografis (dan di Rusia ini yang paling sering terjadi) untuk sebagian besar skenario enkripsi jaringan,), maka kami hanya memilih di antara yang tersertifikasi. Jika tidak, maka masuk akal untuk mengecualikan perangkat tanpa sertifikat dari pertimbangan.Ancaman lain adalah ancaman peretasan, akses tidak sah ke perangkat (termasuk melalui akses fisik di luar dan di dalam case). Ancaman dapat diwujudkan melaluikerentanan implementasi - dalam perangkat keras dan kode. Oleh karena itu, keuntungannya adalah solusi dengan "permukaan serangan" minimal melalui jaringan, dengan pelindung yang terlindung dari akses fisik (dengan sensor kerusakan, dengan perlindungan suara dan pengaturan ulang informasi kunci secara otomatis saat membuka kasing), serta yang memungkinkan pembaruan firmware. ketika kerentanan dalam kode diketahui. Ada cara lain: jika semua perangkat yang dibandingkan memiliki sertifikat FSB, maka kelas sertifikat perlindungan informasi kriptografi yang menurutnya sertifikat tersebut dapat dianggap sebagai indikator ketahanan terhadap keretakan.Akhirnya, jenis ancaman lainnya adalah kesalahan dalam konfigurasi dan operasi, faktor manusia dalam bentuk paling murni. Di sini, keunggulan lain dari enkripsi khusus ditampilkan di atas solusi konvergen, yang sering berorientasi pada "networkers" yang berpengalaman, dan dapat menyebabkan kesulitan bagi spesialis keamanan informasi profil "biasa".Untuk meringkas

Pada prinsipnya, orang dapat menawarkan indikator integral tertentu untuk membandingkan perangkat yang berbeda, sepertidi mana p adalah bobot indikator, dan r adalah peringkat perangkat menurut indikator ini, dan salah satu karakteristik di atas dapat dibagi menjadi indikator "atom". Formula semacam itu bisa bermanfaat, misalnya, ketika membandingkan proposal tender sesuai dengan aturan yang telah disepakati sebelumnya. Tapi Anda bisa bertahan dengan tabel sederhana sepertiSaya akan dengan senang hati menjawab pertanyaan dan kritik yang membangun.