Presenter: Hadirin sekalian, pertunjukan ini sangat lucu dan sangat menarik, hari ini kita akan berbicara tentang hal-hal nyata yang diamati di Internet. Percakapan ini sedikit berbeda dari yang biasa kita lakukan di konferensi Black Hat karena kita akan berbicara tentang bagaimana penyerang menghasilkan uang dari serangan mereka.

Kami akan menunjukkan kepada Anda beberapa serangan menarik yang dapat menghasilkan keuntungan, dan berbicara tentang serangan yang benar-benar terjadi malam itu ketika kami melewati Jägermeister dan melakukan badai otak. Itu menyenangkan, tetapi ketika kami sedikit sadar, kami berbicara dengan orang-orang yang terlibat dalam SEO dan benar-benar mengetahui bahwa banyak orang menghasilkan uang dari serangan ini.

Saya hanya manajer tingkat menengah yang tidak punya otak, jadi saya menyerahkan kursi saya dan ingin memperkenalkan Anda dengan Jeremy dan Trey, yang jauh lebih pintar daripada saya. Saya harus memiliki pengantar yang cerdas dan lucu, tetapi tidak ada di sana, jadi saya akan menunjukkan slide ini sebagai gantinya.

Layar memperlihatkan slide yang mewakili Jeremy Grossman dan Trey Ford.

Jeremy Grossman, pendiri dan CTO WhiteHat Security, dinobatkan sebagai salah satu dari 25 CTO terbaik oleh InfoWorld pada 2007, salah satu pendiri Konsorsium Keamanan Aplikasi Web dan rekan penulis serangan skrip lintas situs.

Trey Ford adalah direktur departemen solusi arsitektur WhiteHat Security, memiliki 6 tahun pengalaman sebagai konsultan keamanan untuk perusahaan-perusahaan Fortune 500, dan salah satu pengembang standar keamanan data kartu pembayaran PCI DSS.

Saya pikir foto-foto ini menebus kurangnya humor saya. Bagaimanapun, saya harap Anda menikmati kinerja mereka, setelah itu Anda akan memahami bagaimana serangan ini digunakan di Internet untuk menghasilkan uang.

Jeremy Grossman: Selamat siang, terima kasih sudah datang. Ini akan menjadi percakapan yang sangat menyenangkan, meskipun Anda tidak akan melihat serangan zero-day atau teknologi keren baru. Kami hanya akan mencoba menceritakan dengan menarik tentang hal-hal nyata yang terjadi setiap hari dan memungkinkan orang jahat untuk "memasak" banyak uang.

Kami tidak berusaha membuat Anda terkesan dengan apa yang ditampilkan pada slide ini, tetapi cukup jelaskan apa yang dilakukan perusahaan kami. Jadi, White Hat Sentinel, atau "White Hat Sentinel" adalah:

- jumlah peringkat yang tidak terbatas - kontrol dan manajemen ahli situs klien, kemampuan untuk memindai situs terlepas dari ukuran dan frekuensi perubahan;

- cakupan luas - pemindaian resmi situs untuk mendeteksi kerentanan teknis dan pengujian pengguna untuk mendeteksi kesalahan logis di area bisnis yang belum terjangkau;

- penghapusan hasil positif palsu - gugus tugas kami memeriksa hasilnya dan menetapkan tingkat keparahan dan peringkat ancaman yang sesuai;

- pengembangan dan kontrol kualitas - sistem WhiteHat Satellite Appliance memungkinkan kami melayani sistem pelanggan dari jarak jauh melalui akses ke jaringan internal;

- peningkatan dan peningkatan - pemindaian yang realistis memungkinkan Anda memperbarui sistem dengan cepat dan efisien.

Jadi, kami melakukan audit terhadap semua situs di dunia, kami memiliki tim pentester aplikasi web terbesar, kami melakukan 600-700 tes evaluasi setiap minggu, dan semua data yang akan Anda lihat dalam presentasi ini diambil dari pengalaman kami melakukan jenis pekerjaan ini.

Pada slide berikutnya Anda melihat 10 jenis serangan paling umum di situs dunia. Menunjukkan persentase kerentanan terhadap serangan tertentu. Seperti yang Anda lihat, 65% dari semua situs rentan terhadap skrip lintas situs, 40% memungkinkan kebocoran informasi, 23% rentan terhadap spoofing konten. Selain skrip lintas situs, injeksi SQL dan kueri lintas situs palsu yang terkenal, yang tidak termasuk dalam sepuluh besar kami, adalah umum. Tetapi dalam daftar ini ada serangan dengan nama-nama esoteris, untuk deskripsi yang formulasi yang samar digunakan dan kekhususan yang terletak pada fakta bahwa mereka diarahkan terhadap perusahaan tertentu.

Ini adalah kelemahan dalam otentikasi, kelemahan dalam proses otorisasi, kebocoran informasi dan sebagainya.

Slide berikutnya berbicara tentang serangan terhadap logika bisnis. Jaminan Kualitas Tim QA biasanya mengabaikan mereka. Mereka menguji apa yang harus dilakukan perangkat lunak, bukan apa yang dapat dilakukan, dan kemudian Anda dapat melihat apa pun. Pemindai, semua Bohs Putih / Hitam / Abu-abu ini, (kotak putih / hitam / abu-abu), semua kotak multi-warna ini tidak dapat mendeteksi hal-hal ini dalam banyak kasus, karena mereka hanya terpaku pada konteks serangan apa yang mungkin terjadi atau apa yang terjadi Sepertinya saat itu terjadi. Mereka memiliki kecerdasan yang rendah dan tidak tahu apakah ada yang berhasil atau tidak.

Hal yang sama berlaku untuk sistem deteksi intrusi IDS dan firewall tingkat aplikasi WAF, yang juga gagal mendeteksi cacat dalam logika bisnis karena permintaan HTTP terlihat sangat normal. Kami akan menunjukkan kepada Anda bahwa serangan yang berkaitan dengan kekurangan logika bisnis muncul secara alami, tidak ada peretas, tidak ada metakarakter dan keanehan lainnya, mereka terlihat seperti proses alami. Yang paling penting, orang-orang jahat menyukai hal-hal semacam ini karena kekurangan logika bisnis menghasilkan uang bagi mereka. Mereka menggunakan XSS, SQL, CSRF, tetapi untuk melakukan serangan jenis ini menjadi lebih sulit, dan kami melihat bahwa selama 3-5 tahun terakhir mereka menjadi kurang. Tetapi mereka tidak akan menghilang dengan sendirinya, karena buffer overflows tidak akan pergi ke mana pun. Namun, orang jahat berpikir bagaimana menggunakan serangan yang lebih canggih, karena mereka berpikir bahwa "orang jahat" selalu berusaha menghasilkan uang dari serangan mereka.

Saya ingin menunjukkan trik nyata kepada Anda, dan Anda dapat membawanya ke gudang Anda untuk digunakan dengan cara yang benar untuk melindungi bisnis Anda. Tujuan lain dari presentasi kami adalah Anda mungkin bertanya-tanya tentang etika.

Polling dan polling online

Jadi, pada awal pembahasan tentang kekurangan logika bisnis, mari kita bicara tentang survei online. Jajak pendapat online adalah cara paling umum untuk mencari tahu atau mempengaruhi opini publik. Kami akan mulai dengan untung $ 0 dan kemudian mempertimbangkan hasil dari 5, 6, 7 bulan menggunakan skema penipuan. Mari kita mulai dengan survei yang sangat, sangat sederhana. Anda tahu bahwa jajak pendapat online dilakukan oleh setiap situs baru, setiap blog, setiap portal berita. Selain itu, tidak ada satu ceruk yang terlalu besar atau terlalu sempit, tetapi kami ingin melihat opini publik di bidang tertentu.

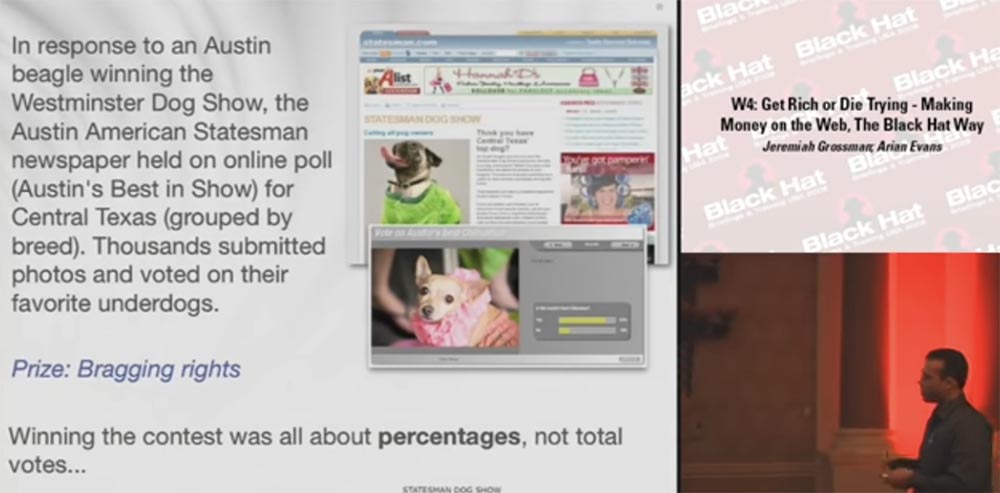

Saya ingin menarik perhatian Anda pada satu survei yang dilakukan di Austin, Texas. Sejak Austin Beagle memenangkan Westminster Dog Show, Austin American Statesman memutuskan untuk menjalankan Austin's Best in Show (best of breed) online untuk pemilik anjing di Texas tengah. Ribuan pemilik mengirim foto dan memilih favorit mereka. Seperti di banyak jajak pendapat lainnya, tidak ada hadiah selain hak untuk memamerkan hewan peliharaan Anda.

Untuk pemungutan suara, aplikasi sistem Web 2.0 digunakan. Anda mengklik "ya" jika Anda menyukai anjing dan mengetahui apakah itu anjing terbaik dalam ras atau tidak. Dengan demikian, Anda memilih beberapa ratus anjing yang diposting di situs sebagai kandidat untuk pemenang pertunjukan.

Dengan metode pemungutan suara ini, 3 jenis kecurangan dimungkinkan. Yang pertama adalah suara yang tak terhitung jumlahnya, ketika Anda memilih anjing yang sama lagi dan lagi. Ini sangat sederhana. Cara kedua adalah banyak suara negatif ketika Anda memberikan suara sangat besar beberapa kali terhadap anjing yang bersaing. Metode ketiga adalah bahwa pada menit terakhir kontes Anda menempatkan anjing baru, memilihnya, sehingga peluang untuk mendapatkan suara negatif sangat minim, dan Anda menang dengan mendapatkan 100% suara positif.

Selain itu, kemenangan ditentukan sebagai persentase, dan bukan dengan jumlah total suara, yaitu, Anda tidak dapat menentukan anjing mana yang mencetak jumlah maksimum peringkat positif, hanya persentase peringkat positif dan negatif untuk seekor anjing tertentu yang dihitung. Anjing dengan rasio positif / negatif terbaik menang.

Teman Hansen, teman Robert "RSnake" memintanya untuk membantu chihuahua-nya Tiny memenangkan kompetisi. Anda kenal Robert, dia dari Austin. Dia, sebagai seorang peretas super, mematikan proxy Burp dan mengambil jalan yang paling tidak resistan. Dia menggunakan teknik curang nomor 1, setelah mendorongnya melalui siklus sendawa beberapa ratus atau ribuan permintaan, dan ini membawa anjing 2.000 suara positif dan menempatkannya di posisi pertama.

Kemudian ia menggunakan teknik curang nomor 2 melawan saingannya Taini, yang dijuluki Chuchu. Pada menit-menit terakhir kontes, ia memberikan 450 suara melawan Chuchu, yang semakin memperkuat posisi Tiny di tempat pertama dengan rasio suara lebih dari 2: 1, namun, dalam persentase ulasan positif dan negatif, Tinyi masih kalah. Pada slide ini, Anda melihat wajah baru kejahatan dunia maya yang tidak disukai oleh hasil ini.

Ya, itu skenario yang menarik, tetapi saya pikir pacar saya tidak suka penampilan ini. Anda hanya ingin memenangkan kompetisi chihuahua di Austin, tetapi ada seseorang yang mencoba "meretas" Anda dan melakukan hal yang sama. Nah, sekarang saya menyampaikan kata itu kepada Trey.

Penciptaan permintaan buatan dan penghasilan untuk ini

Trey Ford: Konsep "defisit DoS buatan" mengacu pada beberapa skenario menarik yang berbeda ketika kita membeli tiket secara online. Misalnya, ketika memesan tempat khusus untuk penerbangan. Ini dapat berlaku untuk semua jenis tiket, misalnya, untuk beberapa acara olahraga atau konser.

Untuk mencegah pembelian berulang barang langka, seperti kursi di pesawat, benda fisik, nama pengguna, dll., Aplikasi memblokir objek selama periode waktu tertentu untuk mencegah konflik. Dan di sini ada kerentanan yang terkait dengan kemampuan untuk memesan sesuatu terlebih dahulu.

Kita semua tahu tentang batas waktu, kita semua tahu tentang akhir sesi. Tetapi kesalahan logis khusus ini memungkinkan kita untuk memilih tempat untuk penerbangan dan kemudian kembali untuk membuat pilihan lagi tanpa membayar apa pun. Tentunya banyak dari Anda sering terbang dalam perjalanan bisnis, tetapi bagi saya ini adalah bagian penting dari pekerjaan. Kami menguji algoritma ini di banyak tempat: Anda memilih penerbangan, memilih tempat, dan hanya setelah Anda siap Anda memasukkan informasi pembayaran. Yaitu, setelah Anda memilih tempat, tempat itu disediakan untuk Anda untuk jangka waktu tertentu - dari beberapa menit hingga beberapa jam, dan selama ini tidak ada orang lain yang dapat memesan tempat ini. Karena masa tunggu ini, Anda memiliki peluang nyata untuk memesan semua kursi di pesawat, cukup dengan kembali ke situs dan memesan tempat yang Anda inginkan.

Dengan demikian, opsi serangan DoS muncul: secara otomatis ulangi siklus ini untuk setiap tempat di pesawat.

Kami menguji ini dengan setidaknya dua maskapai terbesar. Anda dapat menemukan kerentanan yang sama dengan reservasi lainnya. Ini adalah peluang bagus untuk menaikkan harga tiket Anda bagi mereka yang ingin menjualnya kembali. Untuk ini, spekulan hanya perlu memesan tiket yang tersisa tanpa risiko kehilangan uang tunai. Dengan cara ini, Anda dapat "menghancurkan" e-commerce yang menjual produk-produk dengan permintaan tinggi - video game, konsol game, iPhone, dan sebagainya. Artinya, kelemahan yang ada dari reservasi online atau sistem reservasi memungkinkan penyerang menghasilkan uang untuk hal ini atau membahayakan pesaing.

Mengurai Captcha

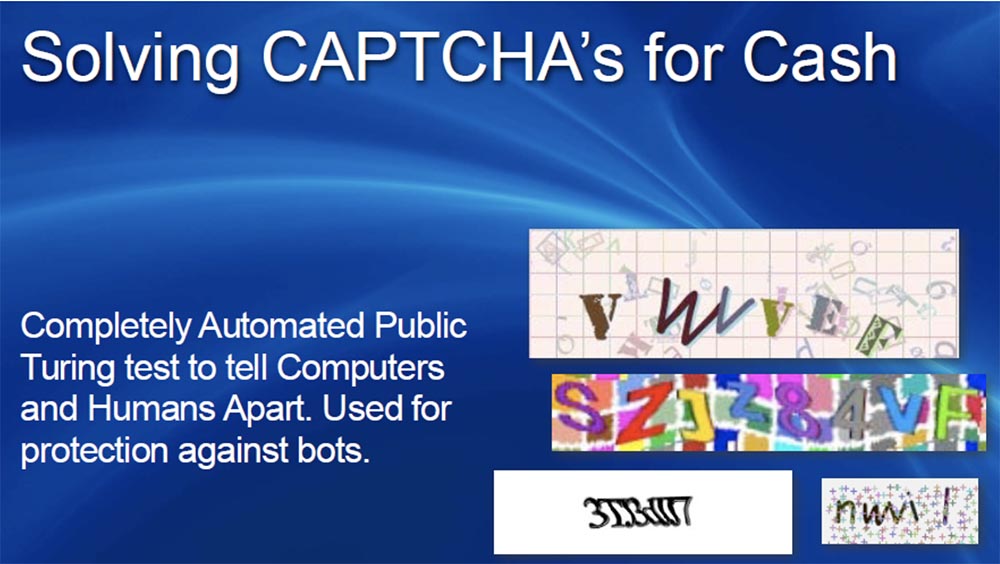

Jeremy Grossman: Sekarang mari kita bicara tentang captcha. Semua orang tahu gambar-gambar menjengkelkan ini yang menyumbat Internet dan digunakan untuk memerangi spam. Secara potensial, Anda juga bisa mendapat untung dari captcha. Captcha adalah tes Turing sepenuhnya otomatis yang memungkinkan Anda untuk membedakan orang nyata dari bot. Saya menemukan banyak hal menarik ketika mempelajari masalah menggunakan captcha.

Captcha pertama kali digunakan sekitar 2000-2001. Spammer ingin menghilangkan captcha untuk mendaftar di layanan email gratis Gmail, Yahoo Mail, Windows Live Mail, MySpace, FaceBook, dll. dan kirim spam. Karena captcha digunakan cukup luas, seluruh pasar layanan telah muncul yang menawarkan untuk menghindari captcha di mana-mana. Pada akhirnya, itu menghasilkan keuntungan - contohnya adalah spamming. Anda dapat mem-bypass captcha dalam 3 cara, mari kita lihat mereka.

Yang pertama adalah kelemahan dalam implementasi ide, atau kekurangan dalam penggunaan captcha.

Jadi, jawaban atas pertanyaan mengandung terlalu sedikit entropi, seperti "tulis, apa itu 4 + 1." Pertanyaan yang sama dapat diulang berkali-kali, sementara kisaran jawaban yang mungkin cukup kecil.

Efektivitas captcha diperiksa dengan cara ini:

- tes harus dilakukan dalam kondisi ketika orang dan server dihapus dari satu sama lain,

ujian seharusnya tidak sulit bagi seseorang; - pertanyaannya harus sedemikian rupa sehingga seseorang dapat menjawabnya dalam beberapa detik,

Hanya orang yang kepadanya pertanyaan diajukan harus menjawab; - jawaban atas pertanyaan haruslah sulit bagi komputer;

- pengetahuan tentang pertanyaan sebelumnya, jawaban atau kombinasinya seharusnya tidak memengaruhi prediktabilitas tes berikutnya;

- tes tidak boleh mendiskriminasi orang dengan gangguan penglihatan atau pendengaran;

- tes tidak boleh memiliki bias geografis, budaya atau bahasa.

Ternyata, menciptakan captcha "benar" cukup sulit.

Kelemahan kedua dari captcha adalah kemampuan untuk menggunakan OCR pengenalan karakter optik. Sepotong kode dapat membaca gambar captcha tidak peduli berapa banyak gangguan visual yang dikandungnya, melihat huruf atau angka apa yang membentuknya, dan mengotomatiskan proses pengenalan. Penelitian telah menunjukkan bahwa sebagian besar captcha dapat dengan mudah retak.

Saya akan mengutip kutipan dari Fakultas Ilmu Komputer Universitas Newcastle, Inggris. Mereka mengatakan tentang kemudahan cracking Microsoft CAPTCHA: "serangan kami mampu memastikan 92% keberhasilan segmentasi, ini menyiratkan bahwa skema captcha MSN dapat dipecahkan dalam 60% kasus dengan mensegmentasi gambar dengan pengelompokan gambar dengan pengakuan selanjutnya." Retas captcha Yahoo sama mudahnya: “Serangan kedua kami berhasil mensegmentasi 33,4%. Dengan demikian, sekitar 25,9% captcha dapat dipecahkan. Penelitian kami menunjukkan bahwa spammer tidak boleh menggunakan tenaga manusia murah untuk menyiasati captcha Yahoo, tetapi mereka harus bergantung pada serangan otomatis berbiaya rendah. "

Cara ketiga untuk memotong captcha disebut "Mechanical Turk", atau "Turk". Kami mengujinya terhadap Yahoo CAPTCHA segera setelah publikasi, dan hingga hari ini kami tidak tahu, dan tidak ada yang tahu, bagaimana cara mempertahankan diri terhadap serangan semacam itu.

Ini adalah kasus ketika Anda memiliki orang jahat yang akan menjalankan situs dewasa atau game online dari mana pengguna meminta beberapa jenis konten. Sebelum mereka dapat melihat gambar berikutnya, situs yang dimiliki oleh peretas akan membuat permintaan back-end ke sistem online yang Anda tahu, katakanlah Yahoo atau Google, ambil captcha dari sana dan selipkan ke pengguna. Dan segera setelah pengguna menjawab pertanyaan, peretas akan mengirimkan captcha tebakan ke situs target dan menunjukkan kepada pengguna gambar yang diminta dari situsnya. Jika Anda memiliki situs yang sangat populer dengan banyak konten menarik, Anda dapat memobilisasi pasukan orang yang secara otomatis akan mengisi captcha orang lain untuk Anda. Ini adalah hal yang sangat kuat.

Namun, tidak hanya orang yang berusaha menghindari captcha, teknik ini juga menggunakan bisnis. Robert "RSnake" Hansen dalam blognya pernah berbicara dengan satu "pemecah captcha" Rumania, yang mengatakan bahwa ia dapat memecahkan dari 300 hingga 500 captcha per jam pada tingkat 9 hingga 15 dolar untuk seribu captcha diselesaikan.

Dia dengan blak-blakan mengatakan bahwa anggota timnya bekerja 12 jam sehari, memecahkan sekitar 4.800 captcha selama waktu ini, dan tergantung pada seberapa sulitnya captcha, mereka dapat menerima hingga $ 50 per hari untuk pekerjaan mereka. Ini adalah posting yang menarik, tetapi yang lebih menarik adalah komentar yang ditinggalkan pengguna blog di bawah postingan ini. Sebuah pesan segera muncul dari Vietnam, di mana seorang Kwang Hung melaporkan pada kelompoknya yang terdiri dari 20 orang, yang setuju untuk bekerja dengan bayaran $ 4 untuk 1.000 tebak tebakan.

Pesan berikut dari Bangladesh: “Halo! Saya harap kamu baik-baik saja! Kami adalah perusahaan pemrosesan terkemuka dari Bangladesh. Saat ini, 30 operator kami dapat menyelesaikan lebih dari 100.000 captcha per hari. Kami menawarkan kondisi yang sangat baik dan tarif rendah - $ 2 per 1000 captcha tebakan dari Yahoo, Hotmail, Mayspace, Gmail, Facebook, dll. Kami menantikan kerjasama lebih lanjut. ”

Pesan lain yang menarik dikirim oleh Babu tertentu: "Saya tertarik dengan pekerjaan ini, silakan hubungi saya di telepon."

Jadi ini cukup menarik. Kita dapat mendiskusikan bagaimana legal atau ilegal kegiatan semacam itu, tetapi kenyataannya adalah orang benar-benar menghasilkan uang darinya.

Mendapatkan akses ke akun asing

Trey Ford: skenario berikutnya yang akan kita bicarakan adalah menghasilkan uang dengan mengambil alih akun orang lain.

Semua orang lupa kata sandi, dan untuk menguji keamanan aplikasi, pengaturan ulang kata sandi dan pendaftaran online adalah dua proses bisnis yang berbeda fokus. , . , , , .

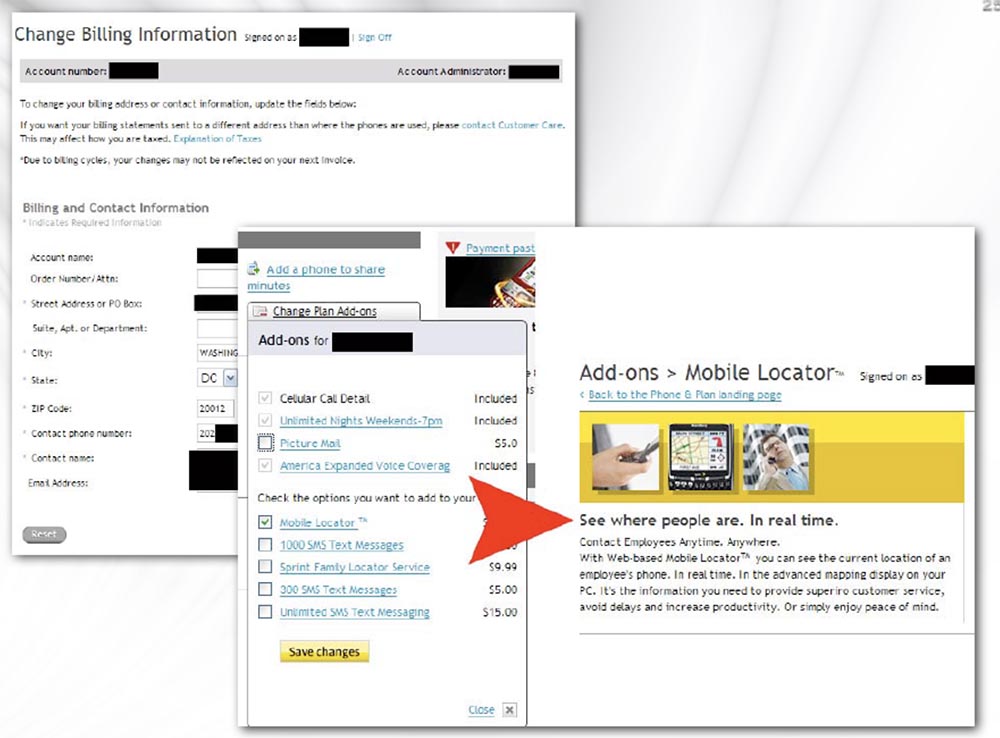

- Sprint. White Hat Sprint -. , , , – , , . - , , . , . – , , . -: GPS- .

, Sprint . , , . Sprint, . , : « , », : Lotus, Honda, Lamborghini, Fiat « ». , , , - ? , — .

: « »? , . (Stifliin) — «», , — , . , , . , , - , «i». , – , , . .

: « ?» — (Longmont), (North Hollywood), (Genoa) (Butte)? , – .

- Sprint , . , , . , , « ».

, GPS , . , .

, . , , .

, . , . , , , . , , , . , . , !

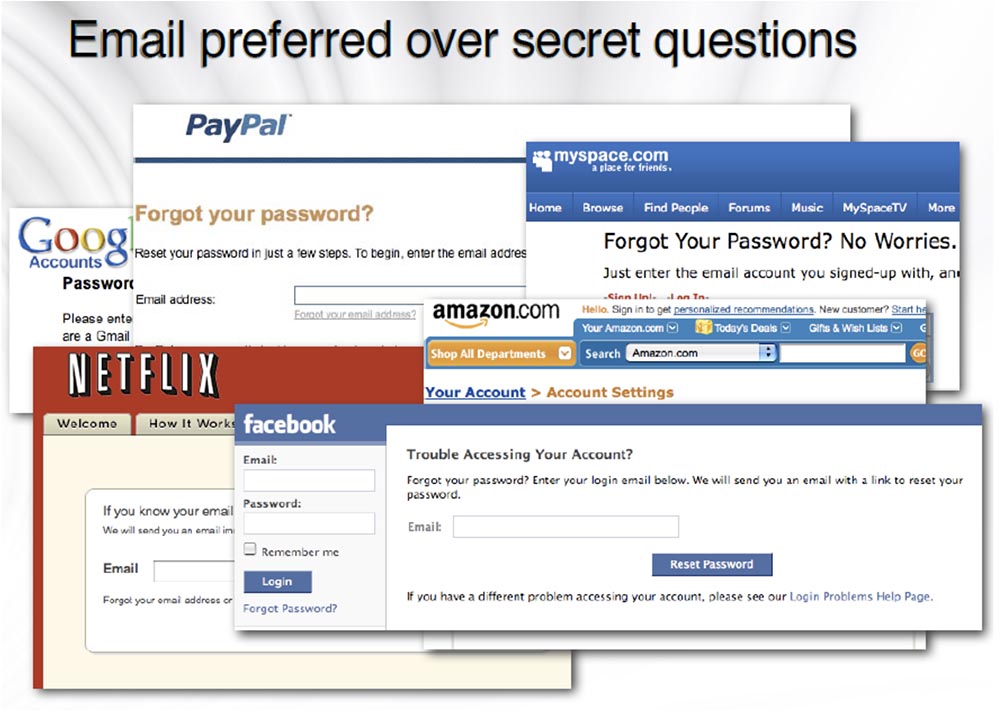

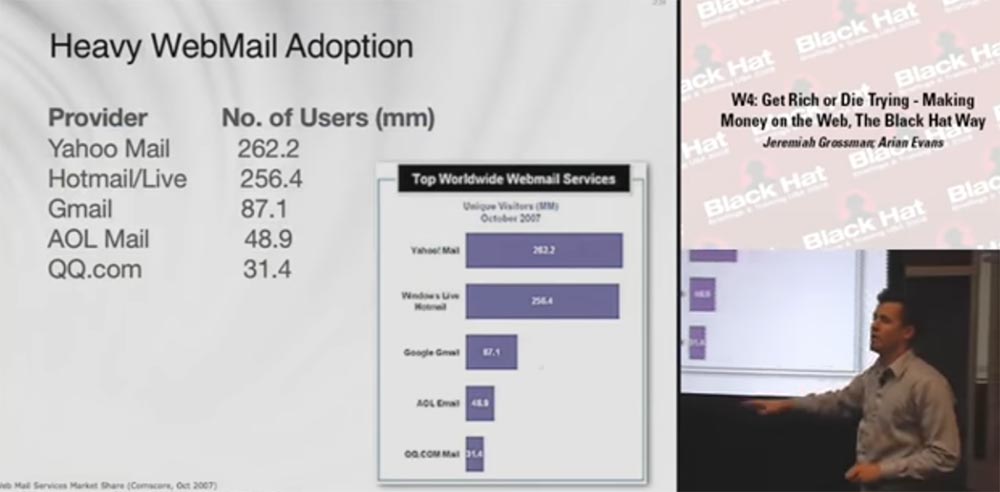

, . Gmail, Yahoo Mail, Hotmail, AOL Mail, -, , , . , , .

Jadi, di Cina, layanan online "Pemulihan Kata Sandi" didasarkan, tempat Anda membayar untuk meretas akun Anda. Untuk 300 yuan, ini sekitar $ 43, Anda dapat mencoba mengatur ulang kata sandi kotak surat asing dengan tingkat keberhasilan 85%. Untuk 200 yuan, atau $ 29, Anda akan berhasil mengatur ulang dengan kata sandi kotak surat 90% untuk layanan surat rumah Anda. Seribu yuan, atau $ 143, biaya meretas kotak surat perusahaan mana pun, tetapi keberhasilan tidak dijamin. Anda juga dapat menggunakan outsourcing untuk memecahkan kata sandi pada layanan 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN, dll.

Jadi, di Cina, layanan online "Pemulihan Kata Sandi" didasarkan, tempat Anda membayar untuk meretas akun Anda. Untuk 300 yuan, ini sekitar $ 43, Anda dapat mencoba mengatur ulang kata sandi kotak surat asing dengan tingkat keberhasilan 85%. Untuk 200 yuan, atau $ 29, Anda akan berhasil mengatur ulang dengan kata sandi kotak surat 90% untuk layanan surat rumah Anda. Seribu yuan, atau $ 143, biaya meretas kotak surat perusahaan mana pun, tetapi keberhasilan tidak dijamin. Anda juga dapat menggunakan outsourcing untuk memecahkan kata sandi pada layanan 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN, dll.Konferensi BLACK HAT USA. Kaya atau mati: hasilkan uang di Internet menggunakan Black Hat.

Bagian 2 (tautan akan tersedia besok)Sedikit iklan :)

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikan kepada teman Anda,

cloud VPS untuk pengembang mulai dari $ 4,99 ,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami ciptakan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Core) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana cara berbagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?