... jika tidak, perangkat Anda dapat menjadi simpul botnet jaringan untuk DDoS.

Beberapa hari yang lalu, ada berita tentang

Habr dan sumber daya lainnya bahwa server MTProxy menyerang penyedia cloud Iran Arvan Cloud.

Di satu sisi, berita itu tidak sepenuhnya benar. Tetapi di sisi lain, pendekatan yang cerdik dari para peretas mencapai saya!

Untuk waktu yang lama saya tidak bisa mengerti untuk tujuan apa mereka

mempublikasikan proxy gratis . Lagi pula, perlu untuk menjadi altruis bodoh untuk berbagi koneksi internet Anda untuk seluruh dunia. Dan di Rusia, atas tindakan pihak ketiga melalui proxy ini mereka dapat menempatkan pemilik proxy, seperti yang terjadi pada

pencipta Kate Mobile .

Dalam hal ini, saya tidak menganggap perangkat rusak yang digunakan tanpa sepengetahuan pemiliknya.Ternyata semua cerdik - sederhana!

Bagaimana cara kerjanya

- Organisasi peretas mengambil pesanan untuk DDoS dari beberapa sumber daya (paling sering situs).

- Nama domain dibuat di mana alamat IP dari server sebenarnya ditunjukkan sebagai catatan A dalam DNS. Dalam hal ini, TTL diatur ke minimum.

- Server proxy diluncurkan pada servernya (MTProxy, kaus kaki, dll.)

- Port proxy adalah port target pada server yang diserang.

- Mereka menerbitkan daftar "gratis" mereka dan sedang menunggu satu set "klien" di proxy.

- Pada saat yang tepat, peretas mengubah catatan pada jumlah domain yang diperlukan, yang didistribusikan sebagai proxy, ke alamat ip server yang diserang.

Klien proksi mulai mencoba membuat koneksi pada port yang ditentukan. Dan ini terjadi sampai pemilik perangkat memperhatikan bahwa proxy telah rusak.

Setelah serangan, peretas mengembalikan catatan domain mereka ke proxy yang sebenarnya.

Dengan demikian, seseorang mungkin tidak memperhatikan "menghilangnya" proxy, dan klien akan mempertahankan basis "klien" untuk serangan lebih lanjut.

Menimbang bahwa di Federasi Rusia Telegram digunakan oleh lebih dari 3 juta orang dan perangkat, maka ketika mereka memblokir, semua orang akan mulai menggunakan proxy. Berapa banyak perangkat yang dapat dialihkan untuk DDoS?

Bahkan

banjir SYN dapat dilakukan dengan baik.

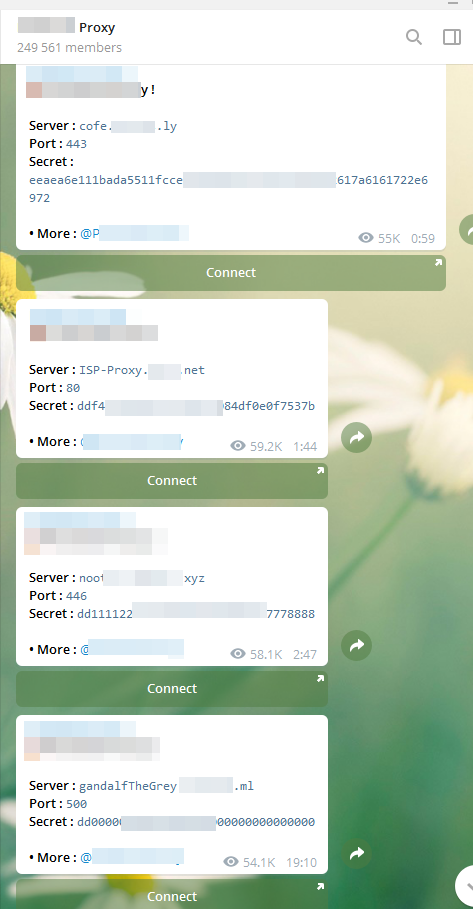

Ada banyak grup dalam telegram yang memberikan "proxy gratis".

Dan seperti yang Anda lihat, ada banyak freeloader.

Bahkan jika seseorang melihat bahwa proxy itu rusak, ia akan memilih yang baru dari saluran telegram yang sama dan tetap berada di jajaran botnet.

Apa itu berita palsu?

MTProxy sendiri tidak dapat menyerang karena alasan berikut:

- Itu tidak layak secara ekonomi. Makna para peretas untuk "menembak" sumber serangan. Dan jumlah mereka tidak cukup untuk melakukan serangan DDoS penuh.

- Durov tidak bodoh menggunakan MTProto untuk tujuan serendah itu. Bahkan jika ada beberapa tugas tersembunyi dari protokol ini, mereka tidak akan digunakan untuk menyerang beberapa penyedia kecil.

Siapa yang harus disalahkan?

Negara (dalam hal ini, Iran) berusaha mengendalikan kehidupan warganya dan memblokir sumber daya yang tidak sesuai dengan pola manajerial mereka.

Tetapi warga berusaha mendapatkan apa yang mereka butuhkan dan mencari cara untuk menghindari larangan. Dan peretas hanya menggunakan kebutuhan alami orang untuk tujuan mereka sendiri.

Ternyata pemerintah, berusaha "mengencangkan sekrup", itu sendiri menciptakan senjata terhadap dirinya dan warganya.

Satu-satunya cara untuk berhenti menggunakan Telegram adalah menciptakan sesuatu yang akan lebih keren dan lebih nyaman daripada itu. Tapi taktik pemerintah hanya untuk "melarang" dan tidak untuk "membuat lebih baik" ...

Karena itu, sebelum menggunakan proxy gratis, saya sangat merekomendasikan untuk memeriksa keandalannya! Atau beli / buat pribadi Anda sendiri ...