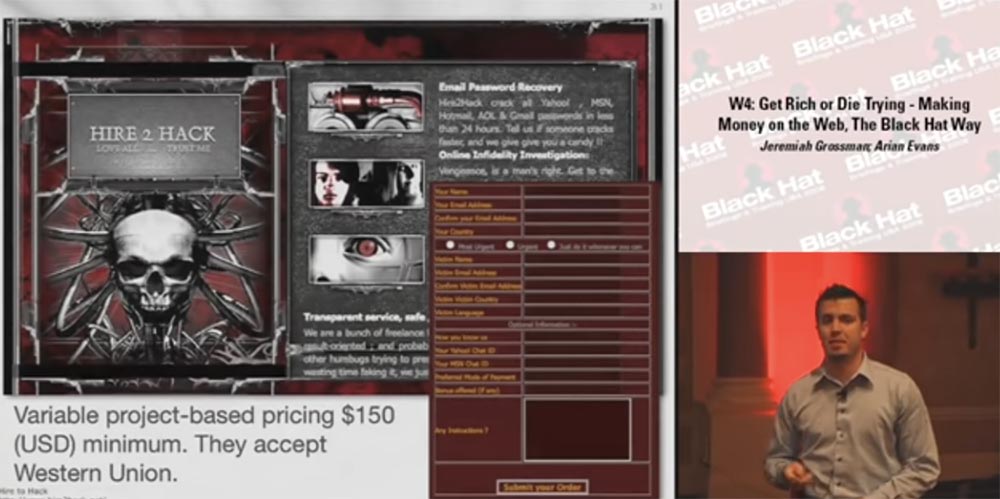

Konferensi BLACK HAT USA. Kaya atau mati: hasilkan uang di Internet menggunakan Black Hat. Bagian 1Ada situs bernama Hire2Hack, yang juga menerima aplikasi untuk "pemulihan" kata sandi. Di sini, biaya layanan mulai dari $ 150. Saya tidak tahu tentang yang lain, tetapi Anda harus memberi mereka informasi tentang diri Anda, karena Anda akan membayar mereka. Untuk mendaftar, Anda harus menentukan nama pengguna, email, kata sandi, dan sebagainya. Yang lucu adalah bahwa mereka menerima bahkan transfer Western Union.

Perlu dicatat bahwa nama pengguna adalah informasi yang sangat berharga, terutama ketika mereka terikat pada alamat email. Katakan, siapa di antara Anda yang menunjukkan nama asli Anda saat mendaftar kotak surat? Tidak ada yang menyenangkan!

Jadi, alamat email adalah informasi berharga, terutama jika Anda berbelanja online atau ingin melacak hubungan pasangan yang tergantung di situs kencan. Jika Anda seorang penjual, maka menggunakan alamat email Anda dapat memeriksa konsumen atau pelanggan Anda yang saat ini menggunakan layanan dari pesaing Anda.

Oleh karena itu, penyerang phishing membayar banyak uang untuk alamat pengguna yang sebenarnya. Selain itu, mereka menggunakan kata sandi dan jendela pemulihan masuk untuk menambang alamat email yang valid menggunakan serangan sementara. Banyak portal e-commerce dan media sosial besar melihat pencurian alamat email yang valid sebagai masalah yang dapat menyebabkan banyak kerusakan karena penelitian menarik telah dipublikasikan. Jadi kita harus bertarung di dua front - melawan serangan timing dan melawan kebocoran informasi semacam ini.

Mengubah kupon elektronik menjadi uang

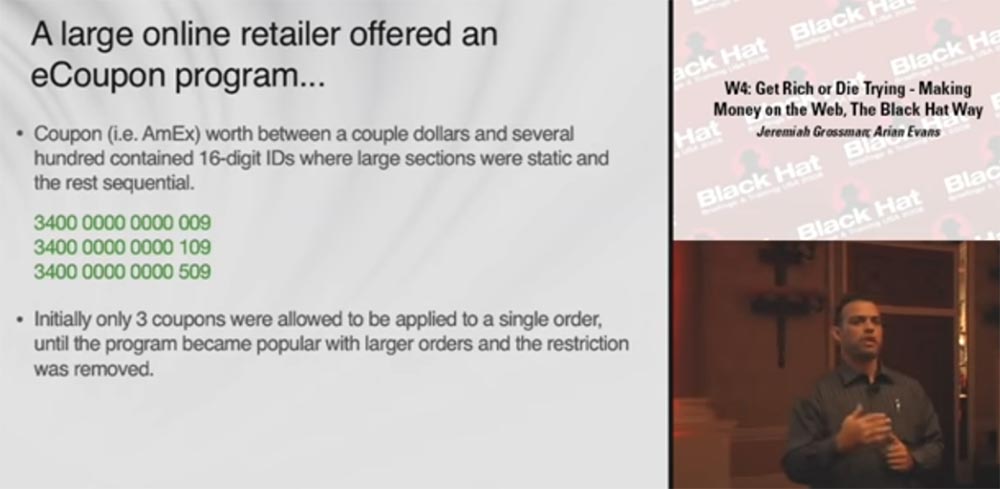

Jeremy Grossman: Jadi, kami melihat tiga metode penipuan online dan sekarang menaikkan suku. Cara selanjutnya adalah mengubah kupon elektronik eCoupon menjadi uang. Kupon ini digunakan untuk pembelian online. Pelanggan memasukkan ID uniknya, dan diskon berlaku untuk pembeliannya. Pedagang online utama menawarkan kepada pelanggan program diskon yang telah didukung oleh AmEx.

Banyak dari Anda tahu bahwa kupon menawarkan diskon beberapa hingga beberapa ratus dolar dan dilengkapi dengan 16 digit ID. Angka-angka ini sangat statis dan biasanya berjalan berurutan. Pada awalnya, hanya satu kupon yang diizinkan untuk diterapkan pada satu pesanan, tetapi kemudian, ketika program semakin populer, pembatasan ini dihapus, dan sekarang lebih dari 3 kupon dapat digunakan dengan satu pesanan.

Seseorang telah mengembangkan skrip yang mencoba mengidentifikasi ribuan kemungkinan kupon diskon yang valid. Penjual dikenal dengan pesanan bernilai lebih dari 50 ribu dolar, yang bukannya dibayar dengan 200 kupon atau lebih. Setuju, ini adalah hadiah Natal yang bagus!

Masalahnya tidak diketahui sejak lama, karena program ini bekerja dengan baik, semua orang menggunakan kupon dan semua orang senang. Ini berlanjut sampai sistem perencanaan beban program mendeteksi peningkatan 90% dalam beban prosesor pada saat orang "menggulir" nomor ID, memilih yang menawarkan diskon.

Pedagang meminta FBI untuk menyelidiki kasus ini, karena mereka mencurigai ada sesuatu yang salah. Tetapi masalahnya adalah bahwa barang dikirim ke alamat yang tidak ada, dan ini membingungkan mereka. Ternyata penyerang mengadakan konspirasi dengan layanan pengiriman, yang "mencegat" barang terlebih dahulu.

Dalam hal ini, hal yang menarik adalah kupon bukan mata uang, mereka hanya alat pemasaran. Namun, kesalahan dalam logika bisnis menyebabkan perlunya melibatkan Layanan Rahasia, yang juga dihadapkan dengan penipuan oleh layanan pengiriman yang menggunakan sistem untuk keuntungannya.

Penghasilan dari akun palsu

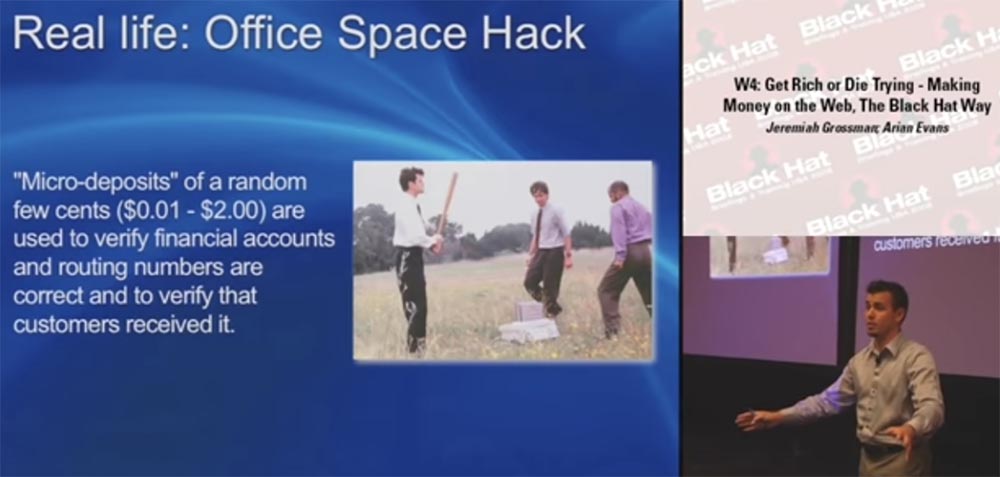

Trey Ford: Ini adalah salah satu kisah favorit saya. "Kehidupan Nyata: Meretas Ruang Kantor." Saya pikir Anda melihat film tentang peretas, "Office Space." Mari kita cari tahu ini. Berapa banyak dari Anda yang telah menggunakan perbankan online?

Yah, semua orang mengakui bahwa mereka menggunakan. Ada satu hal yang menarik - kemampuan membayar tagihan online melalui ACH. ACH Automatic Settlement Chamber berfungsi seperti ini. Misalkan saya ingin membeli mobil dari Jeremy dan akan mentransfer uang langsung dari akun saya ke akunnya. Sebelum saya melakukan pembayaran utama, lembaga keuangan saya harus memastikan bahwa semuanya baik-baik saja dengan kami. Oleh karena itu, pertama, sistem mentransfer sejumlah kecil, dari beberapa sen ke $ 2, untuk memeriksa apakah akun keuangan dan alamat perutean para pihak sudah tertib dan klien menerima uang ini. Setelah mereka yakin bahwa transfer ini telah selesai secara normal, mereka siap untuk meneruskan pembayaran penuh. Anda dapat berbicara tentang apakah ini legal, apakah memenuhi persyaratan perjanjian pengguna, tetapi beri tahu saya siapa di antara Anda yang memiliki akun PayPal? Berapa banyak orang yang memiliki beberapa ID PayPal? Ini mungkin cukup legal dan sesuai dengan Syarat & Ketentuan.

Sekarang bayangkan bahwa mekanisme ini dapat digunakan untuk menghasilkan banyak uang. Kita berbicara tentang menggunakan efek menciptakan, katakanlah, 80 ribu akun seperti itu dengan membuat skrip sederhana. Satu-satunya hal yang perlu Anda perhatikan adalah bahwa kami memulai cerita kami dengan menggunakan proksi lokal, skrip RSnake, alat peretas lain yang seharusnya membantu kami menghasilkan uang, tetapi sekarang kami akan kembali dan menunjukkan cara membuat peretasan jauh lebih mudah sehingga untuk menghasilkan uang Anda hanya bisa menggunakan satu browser.

Serangan khusus ini bersifat individu. Michael Largent, 22 tahun yang berbasis di California menggunakan skrip sederhana untuk membuat 58.000 akun broker palsu. Dia membukanya di sistem Schwab, eTrade dan beberapa lainnya, menugaskan nama-nama karakter kartun ke pengguna palsu dari akun ini.

Untuk masing-masing akun ini, ia hanya menggunakan terjemahan uji menggunakan sistem ACH, tanpa melakukan transfer dana penuh. Tetapi dia memiliki akun umum, tempat semua alat verifikasi ini berbondong-bondong, dan kemudian mentransfernya sendiri. Kedengarannya bagus - ini bukan uang banyak, tetapi secara total mereka menghasilkan penghasilan yang sangat besar. Begitulah cara dia menghasilkan uang, mengikuti ide film "Office Space". Yang paling menarik adalah tidak ada yang ilegal - ia mengumpulkan semua jumlah kecil ini, tetapi melakukannya dengan sangat cepat.

Dia menghasilkan $ 8.225 di Google Checkout, $ 50.225 lainnya di eTrade dan Schwab. Kemudian dia menarik uang ini ke kartu kredit dan mengambilnya. Ketika bank mengetahui bahwa ribuan rekening ini milik satu orang, pegawai bank memanggilnya dan bertanya mengapa dia melakukannya, apakah dia tidak mengerti bahwa dia mencuri uang? Michael menjawab mereka bahwa dia tidak mengerti dan tidak tahu bahwa dia melakukan sesuatu yang ilegal.

Ini adalah cara yang sangat baik untuk membangun hubungan baru dengan orang-orang dari Dinas Rahasia yang mengikuti Anda ke mana-mana dan ingin mempelajari lebih lanjut tentang Anda. Saya ulangi sekali lagi - hal paling lucu tentang skema ini adalah tidak ada yang ilegal di sini. Dia ditahan atas dasar Patriot Act, Patriotic Act. Siapa yang tahu apa itu Patriotic Act?

Itu benar, ini adalah hukum yang memperluas kekuatan layanan khusus di bidang memerangi terorisme. Orang ini menggunakan nama kartun dan komik, sehingga mereka bisa menahannya karena menggunakan nama pengguna palsu. Jadi mereka yang hadir yang menggunakan nama fiktif untuk kotak surat mereka harus berhati-hati - ini dapat dinyatakan ilegal!

Tuduhan Secret Service didasarkan pada empat poin: penipuan komputer, penipuan internet dan penipuan surat, tetapi tindakan menerima uang diakui sepenuhnya legal, karena ia menggunakan akun nyata. Saya tidak bisa mengatakan apakah itu dilakukan dengan benar atau tidak, secara etis atau tidak secara etis, tetapi pada dasarnya semua yang Michael lakukan sesuai dengan Syarat & Ketentuan yang diberikan di situs web, jadi mungkin itu hanya fungsi tambahan.

Meretas bank melalui ASP

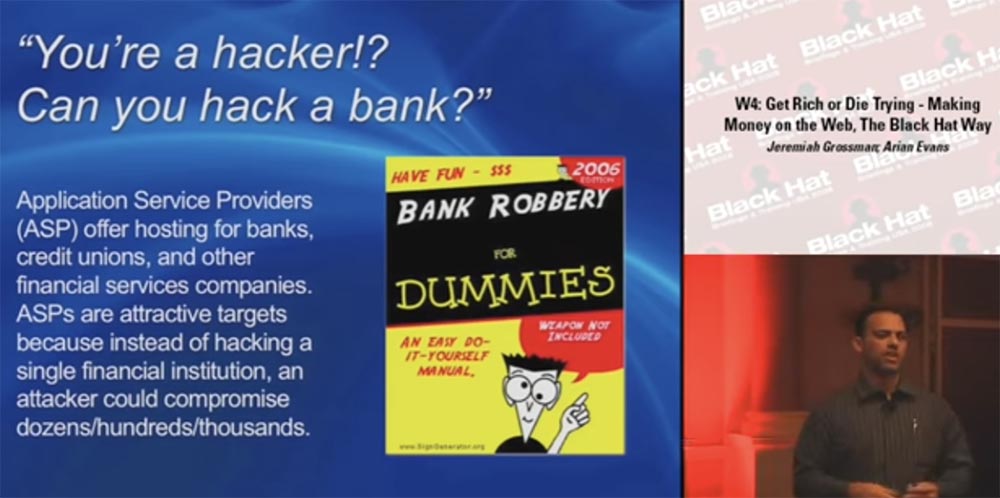

Jeremy Grossman: Anda tahu, saya sering bepergian, dan saya bertemu orang-orang yang secara teknis cerdas atau sebaliknya, sama sekali tidak berpengalaman dalam teknologi. Dan ketika kita berbicara tentang kehidupan, mereka bertanya di mana saya bekerja. Ketika saya menjawab bahwa saya terlibat dalam keamanan informasi, mereka bertanya apa itu. Saya jelaskan, dan kemudian mereka berkata: "Oh, jadi Anda bisa memecahkan bank!"

Jadi, ketika Anda mulai menjelaskan bagaimana Anda benar-benar dapat meretas bank, maksud Anda meretas melalui penyedia aplikasi keuangan ASP. Penyedia Layanan Aplikasi adalah perusahaan yang menyewakan perangkat lunak dan perangkat keras mereka sendiri kepada pelanggan mereka - bank, serikat kredit, dan perusahaan keuangan lainnya.

Layanan mereka digunakan oleh bank kecil dan perusahaan sejenis yang tidak menguntungkan secara finansial untuk memiliki "perangkat lunak" dan "perangkat keras" sendiri. Oleh karena itu, mereka menyewa fasilitas ASP, membayarnya setiap bulan atau setiap tahun.

ASP menikmati peningkatan perhatian peretas, karena alih-alih meretas satu bank, mereka dapat segera meretas 600 atau seribu bank. Jadi ASP adalah tujuan yang sangat menarik bagi orang jahat.

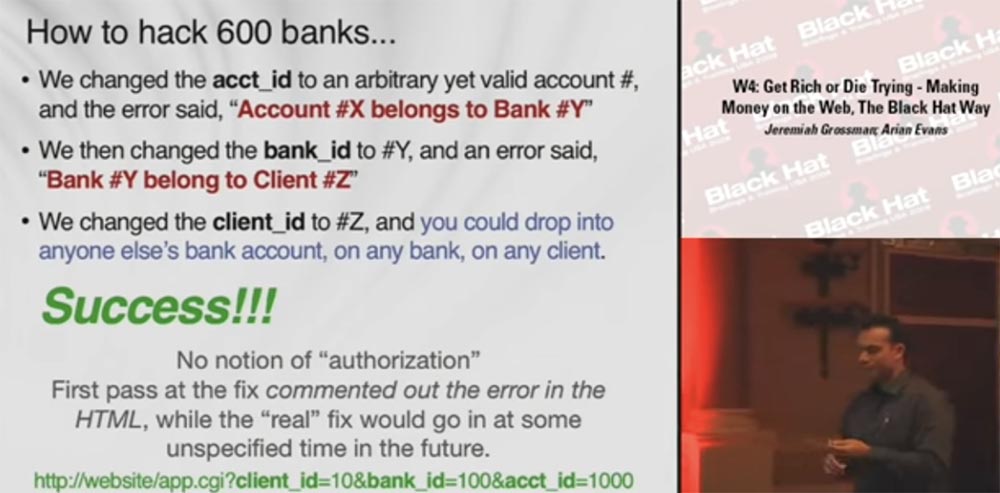

Jadi, perusahaan ASP melayani sejumlah besar bank berdasarkan tiga parameter URL paling penting: pengidentifikasi klien, client_ID, pengenal bank, bank_ID, dan pengenal akun, acct_ID. Setiap klien ASP memiliki pengenal uniknya sendiri yang berpotensi dapat digunakan di beberapa situs perbankan. Setiap bank dapat memiliki sejumlah akun pengguna untuk setiap aplikasi keuangan - sistem tabungan, sistem verifikasi akun, sistem pembayaran, dan sebagainya, dan setiap aplikasi keuangan memiliki ID sendiri. Selain itu, setiap akun klien dalam sistem aplikasi ini juga memiliki ID sendiri. Jadi, kami memiliki tiga sistem akun.

Jadi, bagaimana kita meretas 600 bank secara bersamaan? Pertama-tama, kita melihat di akhir baris URL jenis ini:

situs web / app.cgi? Client_id = 10 & bank_id = 100 & acct_id = 1000 dan mencoba untuk mengganti acct_id dengan nilai sewenang-wenang #X, setelah itu kita mendapatkan pesan kesalahan besar yang disorot merah dengan konten berikut: " Akun #X milik Bank #Y ”(akun #X milik bank #Y). Selanjutnya, kita ambil bank_id, ubah di browser menjadi #Y dan dapatkan pesan: "Bank #Y milik Klien #Z" (bank #Y milik klien #Z).

Akhirnya, kami mengambil client_id, menetapkannya #Z - dan hanya itu, kami masuk ke akun yang semula ingin kami masuki. Setelah kami berhasil memecahkan sistem, kami dapat masuk ke rekening bank lain, atau bank, atau rekening klien dengan cara yang sama. Kita bisa sampai ke setiap akun di sistem. Secara umum tidak ada tanda-tanda otorisasi. Satu-satunya hal yang mereka periksa adalah bahwa Anda login di bawah ID Anda, dan sekarang Anda dapat dengan bebas menarik uang, melakukan transfer, dan sebagainya.

Suatu hari, salah satu klien kami, bukan ASP, meneruskan informasi kami tentang kerentanan ini ke klien lain yang menggunakan ASP dan memberi tahu mereka bahwa ada masalah yang perlu diperbaiki. Kami memberi tahu mereka bahwa mungkin perlu untuk menulis ulang seluruh aplikasi untuk memasukkan otorisasi dan sistem akan memeriksa apakah klien memiliki hak untuk melakukan transaksi keuangan dan bahwa itu akan memakan waktu.

Dua hari kemudian, mereka mengirimi kami jawaban di mana mereka melaporkan bahwa mereka telah memperbaiki semuanya sendiri - mereka mengoreksi URL sehingga pesan kesalahan tidak lagi muncul. Tentu saja, itu keren, dan kami memutuskan untuk melihat kode sumber untuk melihat apa yang mereka lakukan dengan menggunakan teknik peretas "hebat" mereka. Jadi, semua yang dilakukan adalah berhenti menampilkan pesan kesalahan dalam format HTML. Secara umum, kami memiliki percakapan yang sangat menarik dengan klien ini. Mereka mengatakan bahwa karena mereka tidak dapat menyelesaikan masalah ini dengan cepat, mereka memutuskan untuk melakukannya untuk saat ini, berharap untuk sepenuhnya memperbaiki kerentanan di masa depan yang jauh.

Membalikkan pengiriman uang

Metode penipuan lain, yang akan saya diskusikan secara singkat, adalah transfer uang terbalik. Operasi ini dilakukan di banyak aplikasi perbankan. Saat mentransfer $ 10.000 dari akun A ke akun B, rumus operasi seharusnya berfungsi seperti ini:

A = A - ($ 10.000)

B = B + ($ 10.000)

Yaitu, $ 10.000 ditarik dari akun A dan ditambahkan ke akun B.

Menariknya, bank tidak memeriksa apakah Anda memasukkan jumlah transfer yang benar. Misalnya, Anda dapat mengganti angka positif dengan angka negatif, yaitu, mentransfer _10000 $ dari akun A ke akun B. Dalam hal ini, rumus transaksi akan terlihat seperti ini:

A = A - (- $ 10.000)

B = B + (- $ 10.000)

Artinya, alih-alih mendebit dana dari akun A, mereka akan didebit dari akun B dan dikreditkan ke akun A. Ini terjadi dari waktu ke waktu dan membawa hasil yang menarik. Di bagian bawah slide ini, Anda melihat tautan ke artikel penelitian

Breaking the Bank (Kerentanan dalam Numerik dalam Aplikasi Keuangan) .

Ini menjelaskan hal-hal serupa yang terjadi dengan kesalahan pembulatan. Artikel Corsaire ini memiliki banyak hal menarik yang telah melayani kami sebagai bahan untuk beberapa solusi kami sendiri.

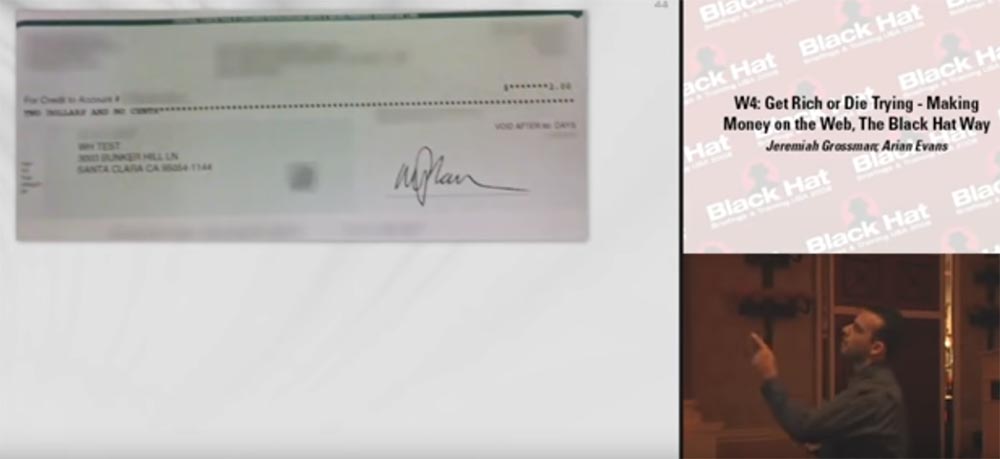

Namun kembali ke masalah sebelumnya. Kami menghubungi keamanan ASP dan menerima respons berikut: "Kontrol bisnis internal akan mencegah masalah seperti itu." Kami berkata, "baiklah, lihat situs web mereka." Beberapa minggu kemudian, ketika kami terus bekerja dengan klien kami, kami menerima cek ini dari mereka melalui surat:

Di sini dinyatakan bahwa ini adalah biaya tes $ 2 untuk WH perusahaan kami. Itulah cara kami menghasilkan uang!

Cek ini masih ada di mejaku. Untuk dua tes seperti itu, kita bisa mendapatkan sebanyak 4 dolar!

Tetapi beberapa bulan kemudian kami mendengar dari pelanggan tertentu bahwa $ 70.000 ditransfer secara ilegal ke salah satu negara Eropa Timur. Uang itu tidak dapat dikembalikan karena sudah terlambat, dan ASP kehilangan klien mereka. Hal-hal ini terjadi, tetapi yang tidak pernah kami pelajari, karena kami bukan penyelidik forensik, adalah berapa banyak klien lain yang menderita karena kerentanan ini. Karena semua yang ada dalam skema ini terlihat benar-benar legal lagi - Anda hanya perlu mengubah tampilan URL.

Berbelanja dari Toko TV

Trey Ford: Sekarang saya akan memberi tahu Anda tentang peretasan yang benar-benar teknis, jadi dengarkan baik-baik. Kita semua tahu stasiun televisi kecil bernama QVC, saya yakin Anda terkadang membeli sesuatu di telemarket ini.

Ketahuilah bahwa ketika Anda membeli sesuatu secara online, terlepas dari situsnya, jangan klik di mana pun, karena pesanan Anda akan segera mulai diproses! Mungkin Anda akan segera berubah pikiran dan menghentikan transaksi. Tetapi dalam beberapa hari Anda akan menerima melalui pos banyak sampah, yang harus segera Anda bayar.

Inilah Quintina Moore Perry, peretas bersertifikasi 33 tahun dari Greensboro, North Carolina. Saya tidak tahu bagaimana dia mencari nafkah lebih awal, tetapi saya dapat memberi tahu Anda bagaimana dia mulai menghasilkan uang setelah transaksi acak yang dia duga, meskipun dia segera membatalkan transaksi di situs tersebut.

Semua hal yang "dipesan" ini mulai datang ke alamat posnya dari QVC - tas wanita, peralatan rumah tangga, perhiasan, elektronik. Apa yang akan Anda lakukan jika Anda tidak memesan melalui pos? Itu benar, tidak ada apa-apa! Anda dapat melihat segera, orang-orang kami ...

Namun, Anda mendapatkan pengiriman gratis, dan pengiriman gratis bermanfaat! Setelah semua, paket sudah dikirim, Anda tidak perlu mengirimnya ke mana pun. Jika ini adalah proses bisnis standar, bagaimana bisa digunakan? Apa yang harus dilakukan dengan 1800 paket yang tiba di alamat suratnya dari Mei hingga November? Jadi, wanita ini memasang semua barang ini untuk dilelang di eBay, dan sebagai hasil menjual semua sampah ini, keuntungannya adalah $ 412.000! Bagaimana dia melakukannya - sangat sederhana! Dia mengatakan dalam surat bahwa seseorang memesan semua paket ini dengan QVC ke alamatnya, tetapi sangat sulit baginya untuk mengemasnya kembali dan mengirimkannya ke penerima, jadi biarkan mereka dikirim dalam kemasan asli QVC!

Seperti yang Anda lihat, ini adalah solusi yang sangat teknis! Namun, QVC khawatir tentang masalah ini setelah 2 orang yang membeli produk di eBay menerimanya dalam paket QVC. Pengadilan federal mendapati wanita ini bersalah atas penipuan surat.

Dengan demikian, hambatan teknis sederhana dengan pembatalan pesanan memungkinkan wanita ini untuk mendapatkan sejumlah besar uang.

37:40 mnt

Konferensi BLACK HAT USA. Kaya atau mati: hasilkan uang di Internet menggunakan Black Hat. Bagian 3Sedikit iklan :)

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikan kepada teman Anda,

cloud VPS untuk pengembang mulai dari $ 4,99 ,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami ciptakan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Core) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana cara berbagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?