Pada artikel ini, kami terus berbicara tentang bekerja dengan Windows Server Core 2019. Pada posting sebelumnya, kami

berbicara tentang bagaimana kami menyiapkan mesin virtual klien menggunakan contoh tarif

VDS Ultralight baru kami dengan Server Core untuk 99 rubel. Kemudian mereka

menunjukkan cara bekerja dengan Windows Server 2019 Core dan cara menginstal GUI di atasnya. Hari ini kita akan berbicara tentang mengelola dengan Windows Admin Center.

Foto: TASS

Foto: TASSUntuk alasan keamanan, sakit kepala itu mungkin untuk memisahkan peran server. Mulai beberapa mesin untuk memisahkan pengontrol domain dan server file secara fisik.

Untungnya, virtualisasi membantu kami, dan sekarang beberapa layanan dapat bekerja secara terpisah satu sama lain, yang, karena alasan keamanan, tidak dapat bekerja pada server yang sama. Virtualisasi membawa banyak kemudahan, menggunakan mesin virtual dari satu templat menghemat waktu spesialis, dan secara fisik, semuanya dalam satu kotak dengan perangkat keras yang kuat.

Ada lebih sedikit mesin, dan ada lebih banyak dan lebih banyak server, bahkan bagi saya, untuk "melihat" dua pengontrol domain telah terbentuk, sebuah server file, server untuk aplikasi Java dan sekelompok server web, jadi mari kita bicara tentang cara mengelola server Windows secara efisien, tanpa mengangkat tangan kiri Anda dari kopi.

- Menggunakan Powershell!

Tentu saja ya, tapi ... tidak. Produk diposisikan sebagai alat yang nyaman untuk mengelola infrastruktur raksasa. Jelas bahwa ini tidak sepenuhnya benar, untuk kasus seperti itu ada Powershell ISE dan skrip, jadi saya ingin mempertimbangkan kasus pengguna yang sangat berguna. Jika Anda memiliki pengalaman sendiri yang ingin Anda bagikan, kami dapat menambahkannya ke artikel ini.

TL; DR

Windows Admin Center lebih baik untuk mengelola komponen stok. Saat ini, hanya RSAT yang dapat mengelola peran yang sudah ada.

Menggunakan WAC, Anda dapat meningkatkan keamanan infrastruktur Anda jika Anda menggunakannya sebagai gateway.

Tabel ringkasan itu, dia tahu bagaimana dan tidak tahu bagaimana:

Manajemen sistemManajemen peranPratinjau - menginstal versi beta komponen untuk WAC, bukan bagian dari perakitan. Tidak perlu mendaftar semuanya, karena secara harfiah semua komponen dikontrol hanya dengan RSAT.

Nuansa

Powershell di Windows Admin Center tidak memiliki lingkungan skrip sendiri yang mirip dengan Powershell ISE.

Windows Admin Center tidak mendukung Powershell di bawah 5.0, pada mesin yang lebih lama Anda harus menginstal Powershell baru jika Anda ingin menggunakannya.

Kerugian utama Windows Admin Center dalam hal mikro adalah konsumsi RAM server. Ini menciptakan empat sesi masing-masing 50-60 megabita, dan setiap sesi tetap ada bahkan setelah Windows Admin Center tutup.

Masalah yang sama dengan Powershell melalui Enter-PSSession, itu juga menciptakan sesi baru, dan jika Anda hanya menutup jendela terminal, sesi dengan berat 70 megabyte akan tetap berada di server jauh jika Anda tidak menutupnya sebelum keluar menggunakan Exit-PSSession atau Remove-Pssession.

Saat menggunakan Windows Admin Center, Anda harus tahan dengan ini, itu akan mengambil sekitar 170 megabyte RAM, RSAT tidak menderita ini.

(Lihat wsmprovhost.exe)Sederhanakan pekerjaan

Kenyamanan manajemen maksimum tercapai jika workstation Anda tempat WAC diinstal berada dalam domain. Dibutuhkan kredensial pengguna yang masuk, menghubungkan ke server dilakukan dengan satu klik.

Anda dapat mengimpor daftar server menggunakan file txt, daftar nama server dengan umpan baris, seperti di RSAT.

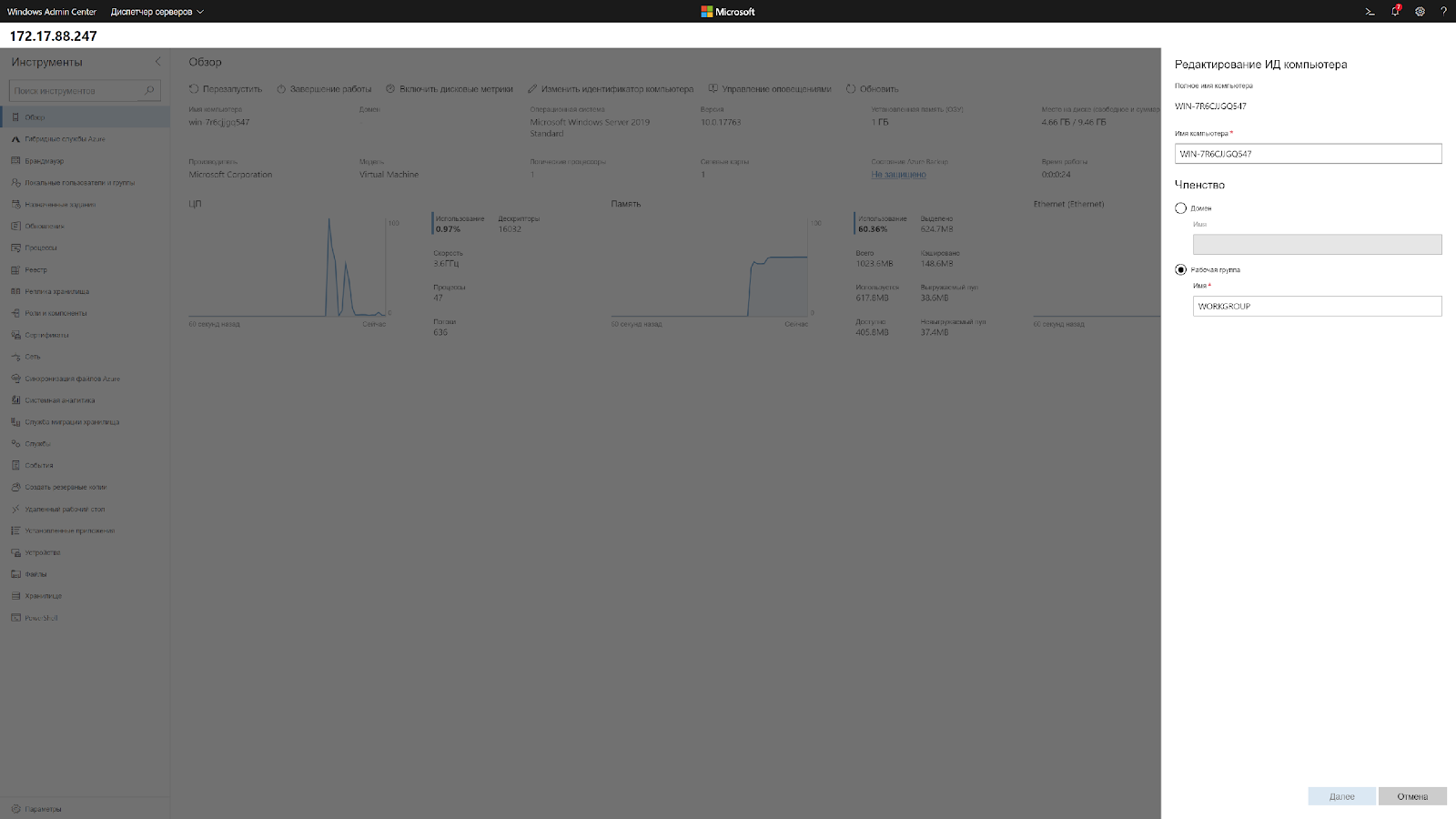

Apa yang juga menyenangkan, sebelumnya, untuk mengintegrasikan mesin virtual Server Core ke AD, saya harus melakukan ini melalui sconfig, yang berarti Anda perlu akses langsung ke layarnya. Dalam hal hosting, saya harus melakukan semua ini melalui VNC. Sekarang, ketika Anda pergi ke halaman utama, Anda dapat mengklik "Ubah ID Komputer" dan masukkan ke dalam domain.

By the way, untuk memasukkan Windows Server 2019 ke dalam domain, Sysprep tidak lagi diperlukan, karena Sysprep juga harus diselesaikan melalui VNC.

Untuk mengubah pengaturan jaringan sekarang Anda perlu membuat dua klik. Terhubung ke server dan ubah.

Itu keluar secepat melalui WinRM, hanya dengan satu tangan.

Tingkatkan keamanan

Saat ini ada empat jenis penyebaran. Lokal, sebagai gateway, instalasi di salah satu server produksi dan sebagai bagian dari cluster.

* Gambar dari situs web MicrosoftMenginstal sebagai gateway, pada server terpisah, adalah opsi paling aman dan direkomendasikan. Ini adalah analog dari skema VPN ketika akses ke manajemen hanya tersedia dari alamat IP atau bagian jaringan tertentu.

Setuju, itu jauh lebih nyaman untuk menyimpan video dan meme di satu tab dan Windows Admin Center di yang lain, daripada benar-benar kehilangan koneksi ke YouTube karena memasuki jaringan aman.

Bagaimana cara mengamankan semua server N Anda? Menggunakan skrip berikut:

Script ini akan mengubah aturan firewall standar sedemikian rupa sehingga Anda dapat menggunakan RDP dan WinRM hanya dari alamat IP tertentu, Anda perlu mengatur akses yang aman ke infrastruktur.

Powershell di Windows Admin Center tidak memiliki lingkungan skrip sendiri yang mirip dengan Powershell ISE, Anda hanya dapat memanggil skrip yang sudah jadi.

By the way, ini adalah apa yang tampak seperti RDP pada Windows Server Core.

Kesimpulan

Saat ini, Windows Admin Center tidak dapat menggantikan RSAT, namun, sudah berisi fungsi-fungsi yang tidak dimiliki RSAT. Snap-in lama ditambahkan, yang tidak nyaman untuk dikelola melalui browser.

Prioritas pengembangan aneh, yang paling aktif ditambahkan adalah fungsi terintegrasi dengan Azure, hosting dari Microsoft, bukan fungsi yang sangat berguna.

Sayangnya, untuk saat ini, Anda hanya dapat mengelola semua fungsi Windows Server dengan mudah dengan menghubungkannya melalui RDP.

Terlepas dari semua kelemahannya, Windows Admin Center memiliki SDK sendiri, yang dengannya Anda dapat menulis modul Anda sendiri dan mengelola perangkat lunak Anda sendiri melalui itu, yang suatu hari akan membuatnya lebih baik daripada RSAT.