24 November berakhir dengan Slurme Mega, intensif tingkat lanjut di Kubernetes. Mega berikutnya akan diadakan di Moskow pada 18-20 Mei.

Gagasan Slurm Mega: kita melihat di bawah kap cluster, kami menganalisis secara teori dan mempraktikkan seluk-beluk menginstal dan mengkonfigurasi cluster siap-produksi ("cara-tidak-begitu-mudah"), kami mempertimbangkan mekanisme untuk memastikan keamanan dan toleransi kesalahan aplikasi.

Mega Bonus: mereka yang lulus Slurm Basic dan Slurm Mega menerima semua pengetahuan yang diperlukan untuk lulus ujian CKA di CNCF dan diskon 50% untuk ujian.

Terima kasih khusus kepada Selectel untuk menyediakan cloud untuk latihan, terima kasih untuk setiap peserta yang bekerja di cluster penuh mereka sendiri, dan kami tidak perlu menambahkan 5 ribu tambahan untuk harga tiket untuk ini.

Saya tidak akan memberi tahu siapa Bondarev dan Selivanov, yang tertarik, baca di sini .

Slurm Mega. Hari pertama

Pada hari pertama Slurm Mega, kami memuat peserta dengan 4 topik. Pavel Selivanov berbicara tentang proses membuat gugus gagal-aman dari dalam, tentang karya Kubeadm, serta tentang pengujian dan pengelompokan klaster.

Istirahat kopi pertama. Biasanya "panggilan untuk guru", tetapi pada Slurm, sementara siswa minum kopi, guru terus menjawab pertanyaan.

Dan terlepas dari kenyataan bahwa awan "Break II" melayang di atas kepala Pavel Selivanov, bukan nasib untuk pergi untuk istirahat.

Sergei Bondarev dan Marcel Ibraev sedang mengantri untuk pergi ke departemen.

Selama istirahat, saya pergi ke Sergey Bondarev dan bertanya: "Apa yang akan Anda rekomendasikan untuk semua insinyur Kubernetes berdasarkan pengalaman Anda bekerja dengan kelompok klien kami?"

Sergey membuat rekomendasi sederhana: “ Memblokir akses dari Internet ke server API. Karena secara berkala ada ancaman keamanan yang memungkinkan pengguna yang tidak sah mengakses cluster. "

Setelah beberapa menit dan sebotol air mineral, Pavel Selivanov bergegas berperang sebuah bayangan topik "Masuk ke kluster menggunakan penyedia eksternal", yaitu LDAP (Nginx + Python) dan OIDC (Dex + Gangway).

Pada istirahat berikutnya, para insinyur Kubernet disarankan oleh Marcel Ibraev, Ketua Slerm, Administrator Kubernetes Bersertifikat: “ Saya akan mengatakan sesuatu yang sepele, tetapi mengingat seberapa sering saya menemukan ini, ada kecurigaan bahwa tidak semua orang mempertimbangkan hal ini. Jangan secara membabi buta percaya semua jenis How-To dari Internet, yang akan memberi tahu Anda betapa kerennya solusi ini atau itu. Dalam konteks Kubernetes, ini mengambil makna khusus. Bagi Kubernetes, sistem yang rumit dan menambahkan solusi untuknya yang tidak diuji secara khusus dalam proyek Anda dan pemasangan cluster Anda, dapat menimbulkan konsekuensi yang menyedihkan, walaupun faktanya mereka menulis tentang kesejukannya di Internet. Bahkan hanya Kubernetes sendiri, tanpa pendekatan yang seimbang, dapat membahayakan proyek Anda, "apa yang baik untuk Rusia, maka Jerman adalah kematian." Karena itu, kami menguji, memeriksa, menjalankan solusi apa pun sebelum menerapkannya di rumah. Hanya dengan cara ini Anda akan memperhitungkan semua nuansa yang mungkin timbul . "

Setelah makan siang, Sergey Bondarev bergabung dalam pertempuran. Topiknya adalah kebijakan Jaringan, yaitu pengantar untuk CNI dan Kebijakan Keamanan Jaringan.

Internet penuh dengan artikel tentang Kebijakan Jaringan. Ada pendapat di antara admin yang dapat Anda lakukan tanpa Kebijakan Jaringan, tetapi penjaga keamanan sangat menyukai alat ini dan membutuhkan Kebijakan Jaringan untuk diaktifkan.

Setir Kubernetes dari Sergey Bondarev dicegat oleh Pavel Selivanov dengan tema "Aplikasi yang aman dan mudah diakses di cluster." Dia memiliki topik favoritnya: PodSecurityPolicy, PodDisruptBudget, LimitRange / ResourceQuota.

Topik Mega yang dibicarakan Pavel di DevOpsConf: cara cepat dan mudah memecahkan gugus Kubernetes dan mendapatkan semua hak dalam 5 menit .

Setelah cerita, betapa mudahnya kluster Kubernet retak, admin skeptis mengatakan: "Ya, saya katakan, Kubernet Anda adalah omong kosong berlubang." Pavel menjelaskan bahwa adalah mungkin untuk mengkonfigurasi keamanan dalam sebuah cluster, dan ini tidak sulit, hanya pengaturan keamanan yang dinonaktifkan secara default. Detail dalam transkrip laporan .

- Siapa yang merusak kluster? Jadi dia merusak kluster! Saya dapat melihat dengan sempurna dari sini!

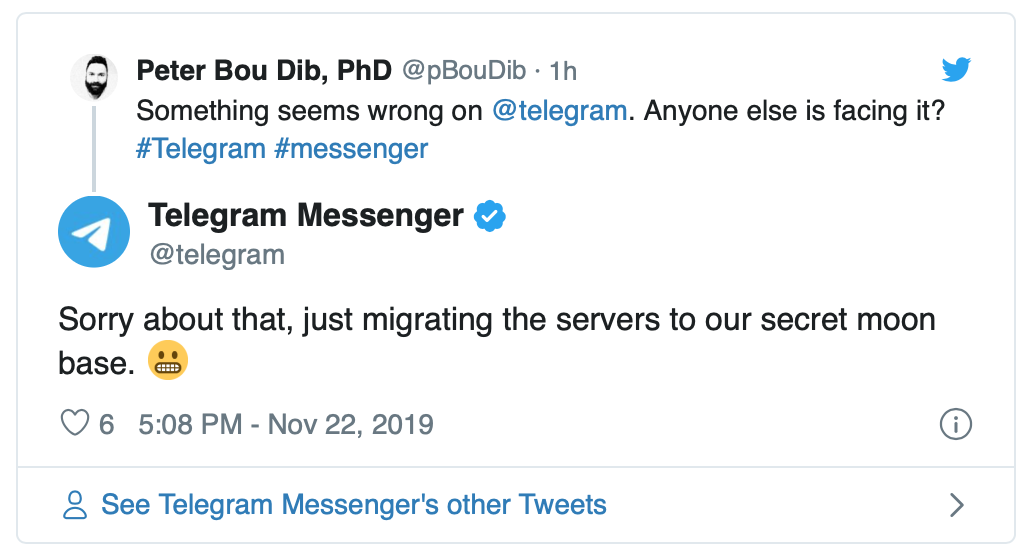

Semuanya sederhana dan mudah pada Slmerms, agar tidak bosan. Tapi kali ini Telegram memutuskan untuk menunjukkan kepada semua orang poin kelima:

, [22 . 2019 ., 16:52:52]: , ,

Pada hari yang cerah dan penuh dengan pengetahuan praktis ini, hari pertama berakhir. Pada hari kedua akan ada lebih banyak latihan, memulai cluster database menggunakan contoh PostgreSQL, memulai cluster RabbitMQ, mengelola rahasia di Kubernetes.

Slurm Mega. Hari kedua

Tuan rumah memulai hari kedua dengan pengumuman sigap: “Di pagi hari, seperti yang dikatakan Pavel kemarin, hardcore yang sesungguhnya menanti kita. Dalam bahasa ahli bedah, kami menggali ke dalam keberanian Kubernet! ”

Penghibur massal adalah cerita yang terpisah. Salah satu masalah Slurm adalah bahwa orang-orang dari informasi yang berlebihan terputus dan tertidur. Kami selalu mencari cara untuk melakukan sesuatu tentang hal itu, dan di Slurme terakhir, permainan kecil dengan penonton menunjukkan diri mereka dengan baik. Kali ini kami mempekerjakan orang yang terlatih khusus. Kami banyak mengobrol tentang "kontes menarik" dalam obrolan, tetapi faktanya tetap bahwa kami belum melihat peserta bersemangat seperti itu.

Marcel Ibraev datang untuk menyelamatkan - dan dia mulai mempelajari aplikasi Stateful di cluster. Yaitu, memulai cluster database menggunakan contoh PostgreSQL dan memulai cluster RabbitMQ.

Setelah makan siang, Sergey Bondarev melanjutkan ke K8S. Dan temanya adalah "Menjaga Rahasia." Dia dilindungi oleh Mulder dan Scully. Manajemen rahasia yang dipelajari di Kubernetes dan Vault. Dan juga "Kebenaran ada di luar sana."

Yang berlanjut hingga sore hari ketika Pavel Selivanov berbicara tentang Horizontal Pod Autoscaler

Slurm Mega. Hari ketiga

Tajam dan cepat di pagi hari, Sergey Bondarev mengejutkan penonton dengan cadangan dan pemulihan setelah kegagalan. Pencadangan dan pemulihan cluster menggunakan Heptio Velero dan lain-lain diverifikasi secara pribadi.

Sergey melanjutkan topik rotasi sertifikat tahunan dalam sebuah kelompok: memperbarui sertifikat pesawat kendali menggunakan kubeadm. Tepat sebelum makan siang, untuk membangkitkan selera peserta atau mengusirnya sepenuhnya, Pavel Selivanov mengangkat topik penyebaran aplikasi.

Kami memeriksa templating dan alat penyebaran, dan pada saat yang sama strategi penyebaran.

Pavel Selivanov mengatakan topik baru: Service Mesh, instalasi Istio. Topiknya ternyata sangat kaya sehingga bisa dilakukan secara terpisah secara intensif. Kami membahas rencana, mengikuti pengumuman.

Yang utama semuanya bekerja dengan benar. Karena sudah waktunya untuk berlatih:

membangun CI / CD untuk secara bersamaan meluncurkan penyebaran aplikasi dan pembaruan klaster. Dalam proyek pelatihan, semuanya bekerja dengan baik. Dan hidup terkadang penuh kejutan.

Semoga Slurm menyertai Anda!