Hari ini kami akan menjelaskan alur kerja nyata yang digunakan oleh Tim Tanggap Insiden Varonis untuk menyelidiki serangan brute force (selanjutnya disebut sebagai serangan brute force) melalui NTLM. Serangan-serangan ini sangat umum, dan tim kami sering menjumpainya dengan pelanggan di seluruh dunia.

Penemuan

Jika Anda melihat salah satu lansiran ini di dasbor Varonis, Anda mungkin terkena serangan brute force melalui NTLM:

- Penyemprotan kata sandi dari satu sumber

- Penghitungan akun melalui NTLM

- Banyak penguncian akun

Anda juga dapat mencari semua upaya otentikasi yang gagal di dasbor Varonis untuk menemukan kegiatan mencurigakan yang perlu diselidiki.

1. Investigasi awal di antarmuka Varonis

Klik Analytics di dasbor Varonis.

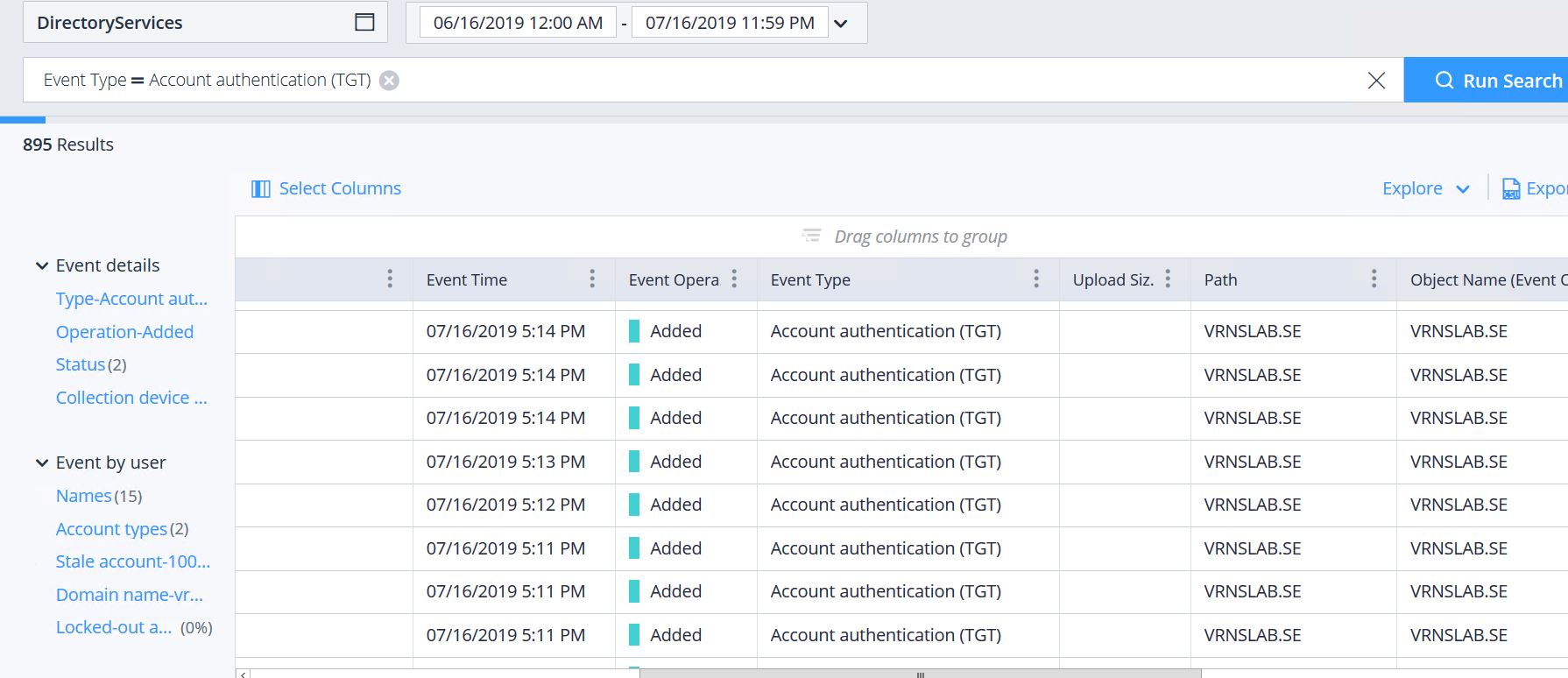

Di daftar turun Server, pilih DirectoryServices.

Untuk jenis filter berdasarkan Jenis Acara, pilih "Otentikasi Akun". Akibatnya, Anda akan mendapatkan pilihan acara yang terkait dengan upaya masuk untuk jangka waktu tertentu.

Cari upaya login yang gagal untuk pengguna yang tidak dikenal yang dapat mengindikasikan serangan kamus dengan nama akun umum seperti "administrator" atau "layanan". Varonis menampilkan akun seperti "Abstrak / Tidak Ada" (dalam bidang yang disorot Nama Pengguna (Peristiwa)) karena tidak ada di Direktori Aktif dan tidak dapat dicocokkan.

Di kolom "Nama Perangkat", Anda kemungkinan besar akan melihat nama mesin yang disamarkan yang digunakan untuk permintaan otentikasi. Anda mungkin tidak akan tahu mesin ini, dan namanya tidak akan mematuhi kebijakan penamaan perangkat perusahaan. Penyerang sering menggunakan nama perangkat seperti "workstation" atau "mstsc" dengan harapan menyembunyikan aktivitas mereka. Terkadang mereka membiarkan nama perangkat benar-benar kosong.

Jika Anda telah menentukan bahwa serangan brute force melalui NTLM benar-benar memiliki tempatnya, Anda perlu mempelajari log lebih dalam.

Cari semua upaya login yang gagal melalui NTLM menggunakan filter berikut:

- deskripsi acara 'mengandung' NTLM

- event Status = Gagal

- Jenis acara = Otentikasi TGT

Cari semua otentikasi yang berhasil dengan nama perangkat yang digunakan oleh penjahat cyber untuk memverifikasi bahwa saat ini tidak ada tanda-tanda langsung kompromi akun yang sukses. Catat nilai bidang "Hostname Perangkat Pengumpulan" untuk acara yang dianalisis. Ini adalah nama pengontrol domain yang akan memulai tahap penyelidikan selanjutnya.

2. Mempersiapkan Audit NTLM

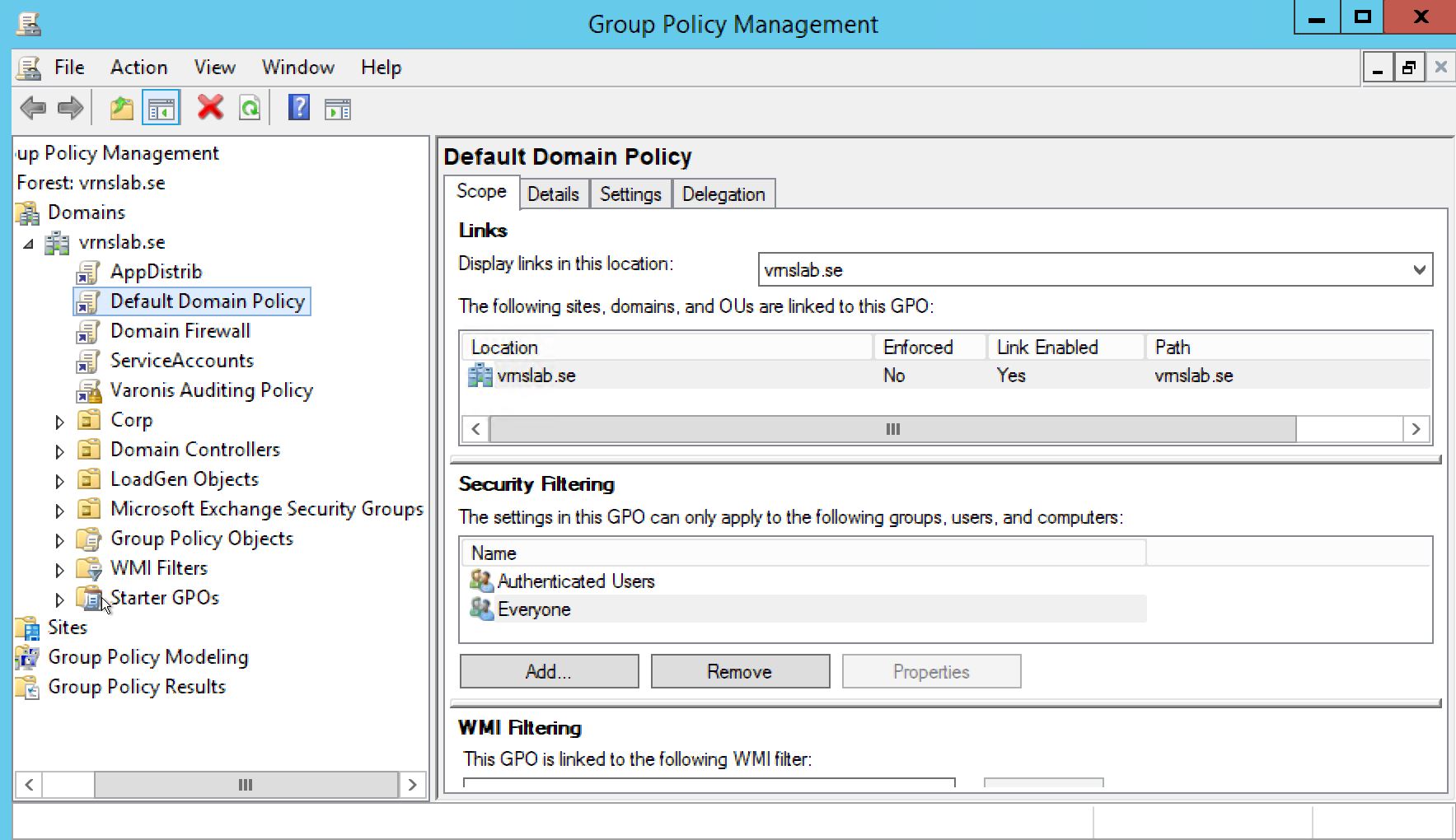

Sorot Kebijakan Domain Default sehingga nanti kami dapat menerima acara dari semua pengontrol domain.

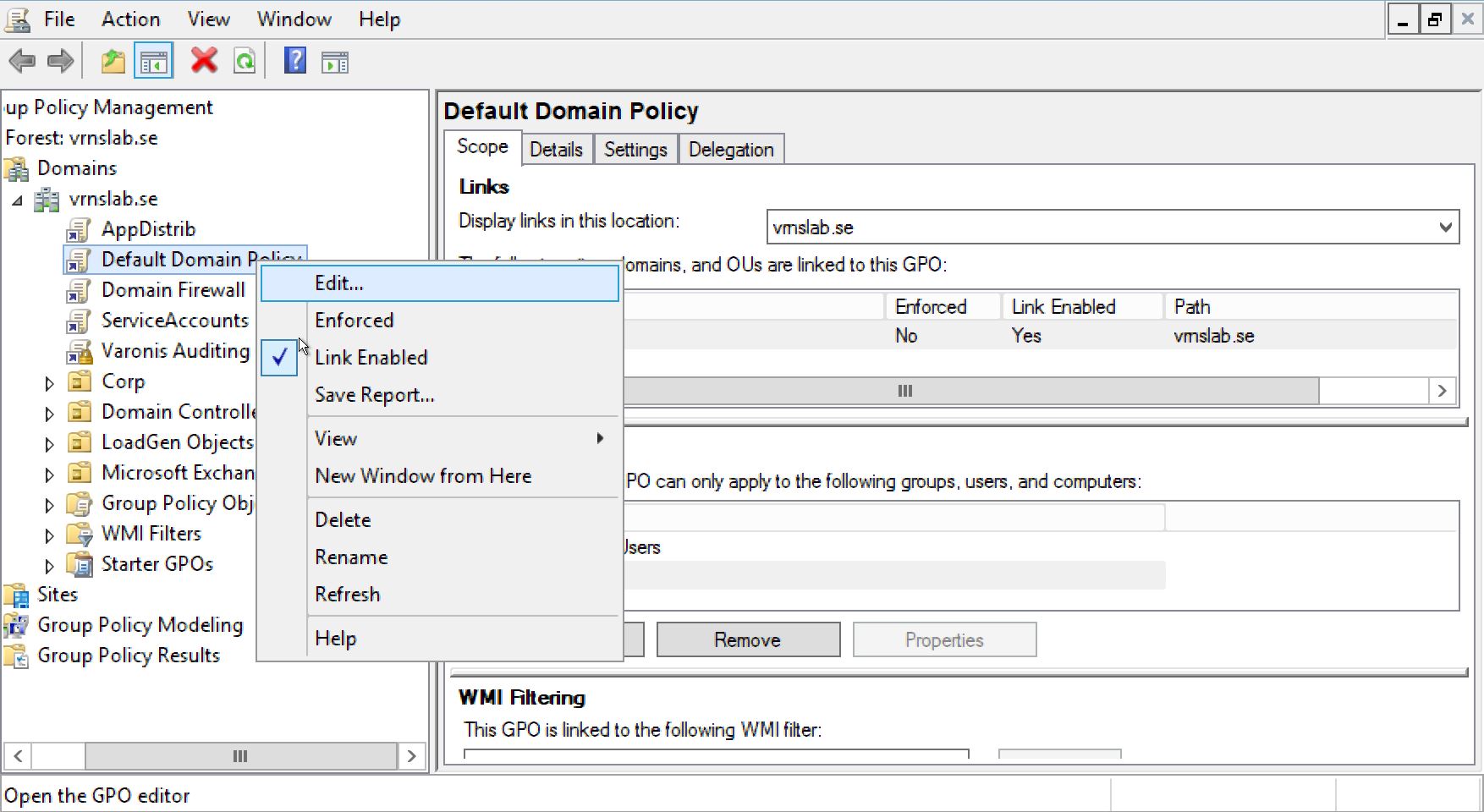

Klik kanan pada Kebijakan Domain Default dan pilih Edit.

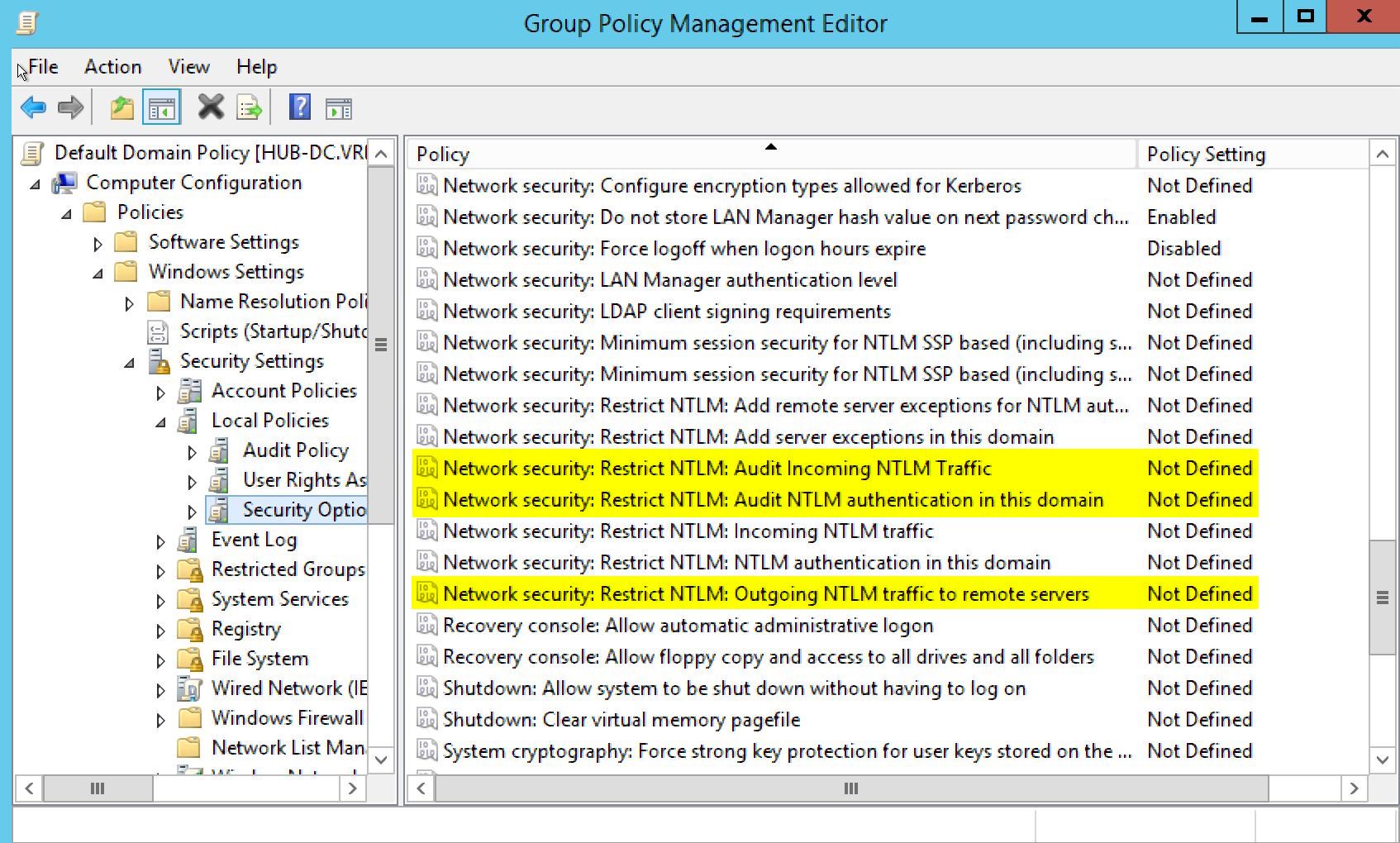

Jendela Editor Manajemen Kebijakan Grup terbuka. Memperluas hierarki, pilih Opsi Keamanan.

Ubah nilai berikut:

- Keamanan jaringan: Batasi NTLM: Audit Lalu Lintas Masuk = Aktifkan audit untuk semua akun

- Keamanan jaringan: Batasi NTLM: Audit otentikasi NTLM di domain ini = Aktifkan semua

- Keamanan jaringan: Batasi NTLM: Lalu lintas NTLM keluar ke server jauh = Audit semua

Jalankan perintah gpupdate / force untuk menerapkan perubahan.

3. Investigasi Log NTLM

Pergi ke pengontrol domain yang diidentifikasi melalui kolom "Nama Pengumpulan Perangkat Host" di langkah 1.

Jalankan Event Viewer (perintah eventvwr dalam cmd) dan rentangkan hierarki ke Application and Services Logs> Microsoft> Windows> NTLM> Operational. Klik kanan pada log yang ditentukan, pilih Properties dan tambah ukuran log hingga setidaknya 20 MB (ukuran default adalah 1 MB).

Acara dengan ID Peristiwa = 8004 sebagian besar akan dikaitkan dengan upaya otentikasi berbahaya.

Lihat di log menggunakan nama perangkat atau pengguna yang kami lihat di langkah 1. Dalam acara yang ditemukan, perhatikan bidang "Nama Saluran Aman". Ini adalah nama perangkat yang diserang.

Pemberitahuan pentingDalam log peristiwa NTLM, Anda hanya akan melihat peristiwa baru yang mulai berdatangan sejak audit dihidupkan dalam paragraf 2

4. Obat

Setelah kami mengidentifikasi nama perangkat yang diserang, kami dapat mengetahui bagaimana penyerang mengirimkan upaya otentikasi ini. Dalam log firewall, periksa koneksi selama upaya otentikasi berbahaya. Pada perangkat target, Anda dapat menggunakan perintah netstat atau utilitas Wireshark. Jadi, kami mencari alamat IP dan port yang digunakan penyerang untuk mengirim permintaan otentikasi.

Segera setelah kami menerima informasi ini, kami dapat mengambil tindakan untuk mencegah aktivitas yang bermusuhan - memblokir alamat IP atau menutup port.

Pemberitahuan pentingAda kemungkinan infeksi pada perangkat yang diserang. Berhati-hatilah!

Akhirnya, untuk menyelesaikan penyelidikan, kita perlu memeriksa semua tindakan untuk mengotentikasi akun pengguna pada perangkat yang diserang, serta aktivitas pada sumber data yang diamati dari perangkat yang diserang dan pemberitahuan lainnya yang datang dari perangkat yang diserang. Kita perlu melihat log Varonis dan NTLM untuk memastikan upaya otentikasi dihentikan, dan terus memantau aktivitas baru.

Tim Varonis di Rusia melakukan analisis cybersecurity gratis dan audit risiko infrastruktur TI. Untuk melakukan ini, tinggalkan

permintaan di situs atau

hubungi kami dengan cara yang mudah.