Sementara Enterprise besar sedang membangun pesan tambahan dari penyerang dan peretas internal potensial, phishing dan email spam tetap menjadi sakit kepala sederhana bagi perusahaan. Jika Marty McFly tahu bahwa pada tahun 2015 (dan bahkan lebih pada tahun 2020), orang bahkan tidak akan menciptakan hoverboard, tetapi bahkan tidak akan belajar untuk sepenuhnya menyingkirkan junk mail, ia mungkin akan kehilangan kepercayaan pada kemanusiaan. Apalagi, spam saat ini tidak hanya menjengkelkan, tetapi seringkali berbahaya. Dalam sekitar 70% kasus, selama implementasi killchain, penjahat cyber menyusup ke infrastruktur dengan bantuan malware yang terkandung dalam lampiran atau melalui tautan phishing dalam email.

Baru-baru ini, jelas ada kecenderungan penyebaran teknik sosial sebagai cara untuk menembus infrastruktur organisasi. Membandingkan statistik 2017 dan 2018, kami mengamati peningkatan hampir 50 persen dalam jumlah kasus ketika malware dikirim ke komputer karyawan secara tepat melalui lampiran atau tautan phishing di badan pesan.

Secara umum, seluruh jajaran ancaman yang dapat diimplementasikan menggunakan e-mail dapat dibagi menjadi beberapa kategori:

- spam yang masuk

- dimasukkannya komputer organisasi dalam botnet yang mengirim spam keluar

- lampiran berbahaya dan virus di dalam tubuh pesan (perusahaan kecil paling sering menderita serangan besar-besaran seperti Petya).

Untuk melindungi dari semua jenis serangan, Anda bisa menggunakan beberapa SZI, atau mengikuti jalur model layanan. Kita sudah

bicara tentang Unified Cybersecurity Services Platform - inti dari ekosistem MSS Solar dari layanan cybersecurity terkelola. Antara lain, itu termasuk teknologi virtual Secure Email Gateway (SEG). Sebagai aturan, berlangganan layanan ini diperoleh oleh perusahaan kecil, di mana semua fungsi IT dan IS ditugaskan untuk satu orang - administrator sistem. Spam adalah masalah yang selalu ada di depan pengguna dan manajemen, dan Anda tidak dapat menyelesaikannya. Namun, seiring berjalannya waktu, bahkan kepemimpinan menjadi jelas bahwa itu tidak bekerja untuk "menyelesaikan" administrator sistemnya - ia membutuhkan terlalu banyak waktu.

2 jam untuk mem-parsing email - agak banyak

Situasi serupa dialamatkan kepada kami oleh salah satu pengecer. Sistem pelacakan waktu menunjukkan bahwa setiap hari karyawannya menghabiskan sekitar 25% dari waktu mereka (2 jam!) Pada analisis kotak surat.

Setelah menghubungkan server email pelanggan, kami mengkonfigurasi instance SEG sebagai gateway dua arah untuk email masuk dan keluar. Kami mulai memfilter berdasarkan kebijakan yang telah ditentukan. Kami menyusun Daftar Hitam berdasarkan analisis data yang diberikan oleh pelanggan dan daftar kami sendiri dari alamat yang berpotensi berbahaya yang diterima oleh tenaga ahli JSOC Solar sebagai bagian dari layanan lain, misalnya, memantau insiden keamanan informasi. Setelah itu, semua surat dikirim ke penerima hanya setelah dibersihkan, dan berbagai email spam tentang "diskon besar" berhenti menuangkan ton ke server email pelanggan, membebaskan ruang untuk kebutuhan lain.

Tetapi ada situasi ketika surat yang sah secara keliru diklasifikasikan sebagai spam, misalnya, yang diterima dari pengirim yang tidak dipercaya. Dalam hal ini, kami telah memberikan hak keputusan kepada pelanggan. Tidak banyak pilihan untuk apa yang harus dilakukan: segera hapus atau karantina. Kami memilih cara kedua penyimpanan spam di SEG itu sendiri. Kami memberikan akses administrator sistem ke konsol web, di mana ia dapat setiap saat menemukan surat penting, misalnya, dari pihak lawan, dan memberikannya kepada pengguna.

Singkirkan parasit

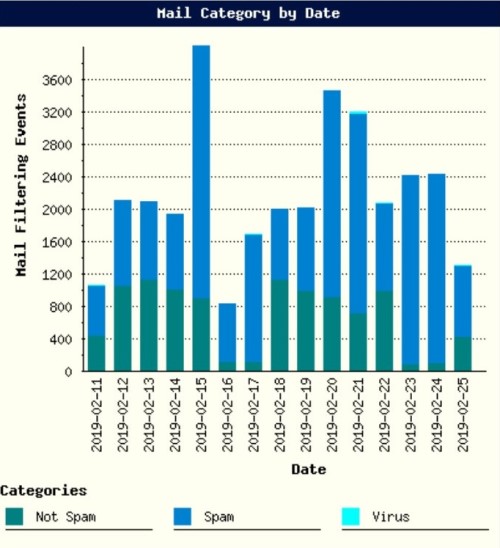

Layanan perlindungan email mencakup laporan analitis yang bertujuan untuk mengontrol keamanan infrastruktur dan efektivitas pengaturan yang digunakan. Selain itu, laporan ini memungkinkan Anda untuk memprediksi tren. Sebagai contoh, kami menemukan bagian yang sesuai "Spam oleh Penerima" atau "Spam oleh Pengirim" dalam laporan dan melihat siapa yang alamatnya jumlah pesan terblokir terbesar tiba.

Saat menganalisis laporan semacam itu, peningkatan tajam jumlah total surat dari salah satu pelanggan tampak mencurigakan bagi kami. Dia memiliki infrastruktur kecil, jumlah suratnya rendah. Dan tiba-tiba, setelah hari kerja, jumlah spam yang diblokir hampir dua kali lipat. Kami memutuskan untuk melihat lebih dekat.

Kami melihat bahwa jumlah surat keluar telah meningkat, dan di semua bidang "Pengirim" ada alamat dari domain yang hanya terhubung ke layanan perlindungan surat. Tapi ada satu peringatan: di antara alamat yang benar-benar waras, bahkan mungkin ada, jelas ada yang aneh. Kami melihat IP dari mana surat-surat dikirim, dan, seperti yang diharapkan, ternyata itu bukan milik ruang alamat yang dilindungi. Tampaknya, penyerang mengirim spam atas nama pelanggan.

Dalam hal ini, kami membuat rekomendasi kepada pelanggan tentang konfigurasi yang benar dari catatan DNS, khususnya SPF. Pakar kami menyarankan untuk membuat data TXT yang berisi aturan "v = spf1 mx ip: 1.2.3.4/23 -all", yang berisi daftar alamat lengkap yang diizinkan mengirim surat atas nama domain yang dilindungi.

Sebenarnya, mengapa ini penting: spam atas nama perusahaan kecil yang tidak dikenal itu tidak menyenangkan, tetapi tidak kritis. Situasinya sangat berbeda, misalnya, di industri perbankan. Menurut pengamatan kami, ada tingkat kepercayaan korban dalam email phishing yang meningkat berkali-kali jika diduga dikirim dari domain bank lain atau rekanan yang diketahui korban. Dan ini membedakan tidak hanya karyawan bank, di sektor lain - sektor energi yang sama - kita dihadapkan dengan tren yang sama.

Kami membunuh virus

Tetapi spoofing bukanlah masalah yang umum, seperti infeksi virus. Dan bagaimana mereka paling sering menangani epidemi virus? Mereka memasang antivirus dan berharap "musuh tidak akan lewat." Tetapi jika semuanya begitu sederhana, maka, mengingat biaya antivirus yang agak rendah, semua orang pasti sudah lama lupa tentang masalah malware. Sementara itu, kami terus menerima permintaan dari seri "membantu memulihkan file, semuanya telah dienkripsi, pekerjaan sepadan, data telah hilang". Kami tidak bosan mengulangi kepada pelanggan bahwa antivirus bukan obat mujarab. Selain fakta bahwa basis data anti-virus mungkin tidak diperbarui dengan cukup cepat, kami sering menemukan malware yang dapat mem-bypass tidak hanya anti-virus, tetapi juga kotak pasir.

Sayangnya, hanya sedikit karyawan organisasi yang mengetahui phishing dan email jahat dan dapat membedakannya dari korespondensi biasa. Rata-rata, setiap pengguna ke-7 yang tidak menjalani peningkatan kesadaran rutin cocok untuk rekayasa sosial: membuka file yang terinfeksi atau mengirim datanya ke penjahat cyber.

Meskipun vektor sosial serangan, secara umum, terus meningkat sedikit demi sedikit, tahun lalu tren ini menjadi sangat nyata. Email phishing menjadi semakin seperti milis biasa tentang promosi, acara mendatang, dll. Di sini Anda dapat mengingat serangan Diam pada sektor keuangan - karyawan bank menerima surat yang diduga berisi kode promosi untuk berpartisipasi dalam konferensi industri populer iFin, dan persentase orang-orang yang menyukai trik ini sangat tinggi, walaupun, ingat, kita berbicara tentang sektor perbankan - yang paling canggih dalam hal keamanan informasi.

Sebelum Tahun Baru terakhir, kami juga mengamati beberapa situasi yang agak aneh, ketika karyawan perusahaan industri menerima surat phishing berkualitas tinggi dengan "daftar" promosi Tahun Baru di toko online populer dan dengan kode promosi untuk diskon. Karyawan tidak hanya mencoba mengikuti tautan, tetapi juga mengirim surat kepada kolega dari organisasi terkait. Karena sumber daya yang dirujuk dalam email phising diblokir, karyawan mulai meninggalkan permintaan untuk akses ke layanan TI secara besar-besaran. Secara umum, keberhasilan buletin harus melampaui semua harapan para penyerang.

Dan baru-baru ini, sebuah perusahaan yang "dienkripsi" meminta bantuan dari kami. Semuanya dimulai dengan fakta bahwa staf akuntansi menerima surat yang diduga dari Bank Sentral Federasi Rusia. Akuntan mengklik tautan dalam surat itu dan mengunduh penambang WannaMine, yang, seperti WannaCry yang terkenal, mengeksploitasi kerentanan EternalBlue. Yang paling menarik adalah sebagian besar antivirus mampu mendeteksi tanda tangannya sejak awal 2018. Tetapi, antivirusnya dinonaktifkan, atau database tidak diperbarui, atau tidak ada sama sekali - dalam hal apa pun, penambang sudah ada di komputer, dan tidak ada yang mencegahnya menyebar lebih jauh ke seluruh jaringan, memuat CPU server dan AWS 100% .

Pelanggan ini, setelah menerima laporan dari kelompok forensik kami, melihat bahwa virus tersebut awalnya menembus melalui surat dan meluncurkan proyek percontohan untuk menghubungkan layanan perlindungan email. Hal pertama yang kami siapkan adalah antivirus mail. Pada saat yang sama, pemindaian malware dilakukan terus-menerus, dan pembaruan tanda tangan pertama kali dilakukan setiap jam, dan kemudian pelanggan beralih ke mode dua kali sehari.

Perlindungan penuh terhadap infeksi virus harus berlapis. Jika kita berbicara tentang penularan virus melalui email, kita perlu menyingkirkan surat-surat semacam itu di pintu masuk, melatih pengguna untuk mengenali rekayasa sosial, dan kemudian mengandalkan antivirus dan kotak pasir.

SEG Ya waspada

Tentu saja, kami tidak mengklaim bahwa solusi Gateway Email Aman adalah obat mujarab. Serangan yang ditargetkan, termasuk phishing yang ditargetkan, sangat sulit untuk dicegah karena setiap serangan seperti itu "diasah" untuk penerima tertentu (organisasi atau orang). Tetapi untuk perusahaan yang berusaha memberikan tingkat keamanan dasar, ini banyak, terutama dengan pengalaman dan keahlian yang diterapkan dengan benar pada tugas tersebut.

Paling sering, ketika penargetan phishing diterapkan, lampiran jahat tidak termasuk dalam badan pesan, jika tidak, sistem anti-spam akan segera memblokir email semacam itu dalam perjalanan ke penerima. Tetapi mereka menyertakan tautan ke sumber daya web yang telah disiapkan sebelumnya dalam teks surat itu, dan kemudian semuanya kecil. Pengguna mengikuti tautan, dan kemudian setelah beberapa pengalihan dalam hitungan detik, ia berada di urutan terakhir dari seluruh rantai, yang pembukaannya akan memuat malware di komputernya.

Bahkan lebih canggih: pada saat menerima surat, tautannya dapat tidak berbahaya dan hanya setelah beberapa waktu, ketika sudah dipindai dan dilewati, akan mulai mengarahkan ulang ke malware. Sayangnya, spesialis Solar JSOC, bahkan dengan mempertimbangkan kompetensinya, tidak akan dapat mengkonfigurasi gateway email untuk “melihat” malware melalui seluruh rantai (meskipun perlindungan dapat digunakan untuk secara otomatis mengganti semua tautan dalam huruf SEG sehingga yang terakhir memindai tautan tidak hanya pada saat pengiriman surat, dan pada setiap transisi).

Sementara itu, agregasi dari beberapa jenis keahlian, termasuk data yang diperoleh oleh JSOC CERT kami, dan OSINT, membantu mengatasi bahkan dengan pengalihan biasa. Ini memungkinkan Anda untuk membuat daftar hitam tingkat lanjut, yang bahkan dapat memblokir pesan dengan banyak penerusan.

Menggunakan SEG hanyalah batu bata kecil di dinding yang ingin dibangun oleh organisasi mana pun untuk melindungi asetnya. Tetapi tautan ini perlu dimasukkan dengan benar ke dalam gambaran besar, karena bahkan SEG dengan penyetelan yang tepat dapat membuat pertahanan penuh.

Ksenia Sadunina, Konsultan, Presale Ahli, Produk dan Layanan, Solar JSOC