Selamat datang di seri artikel baru, kali ini pada topik investigasi insiden, yaitu, analisis malware menggunakan forensik Check Point. Sebelumnya, kami menerbitkan

beberapa tutorial video tentang cara bekerja di Smart Event, tetapi kali ini kami akan melihat laporan forensik tentang peristiwa tertentu di berbagai produk Titik Periksa:

Mengapa forensik insiden yang dicegah penting? Sepertinya saya menangkap virus, sudah baik, mengapa harus menghadapinya? Seperti yang ditunjukkan oleh praktik, disarankan tidak hanya untuk memblokir serangan, tetapi juga untuk memahami cara kerjanya: apa titik masuknya, kerentanan apa yang digunakan, proses apa yang terlibat, apakah registri dan sistem file terpengaruh, keluarga virus apa, potensi kerusakan apa, dll. . Ini dan data berguna lainnya dapat diperoleh dalam laporan komprehensif forensik Titik Periksa (baik dalam teks maupun dalam bentuk grafik). Mendapatkan laporan seperti itu secara manual sangat sulit. Kemudian data ini dapat membantu mengambil tindakan yang diperlukan dan mengecualikan kemungkinan keberhasilan serangan semacam itu di masa depan. Hari ini kita akan meninjau laporan forensik Jaringan SandBlast Check Point.

Jaringan sandblast

Menggunakan kotak pasir untuk meningkatkan keamanan perimeter jaringan sudah lama menjadi hal yang lumrah dan merupakan komponen yang harus dimiliki seperti IPS. Pada Titik Periksa, bilah Emulasi Ancaman bertanggung jawab atas fungsionalitas kotak pasir, yang merupakan bagian dari teknologi SandBlast (ada juga Ekstraksi Ancaman di tempat yang sama). Kami telah menerbitkan kursus

Check Point SandBlast

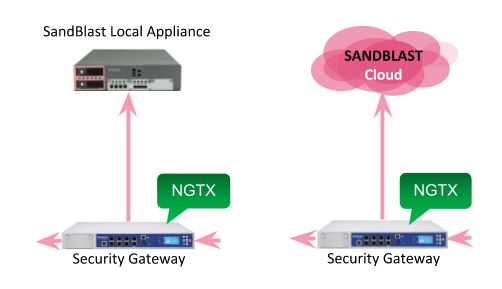

singkat untuk Gaia versi 77.30 (Saya sangat merekomendasikan untuk melihatnya jika Anda tidak mengerti tentang apa ini). Dari sudut pandang arsitektur, sejak saat itu tidak ada yang berubah secara mendasar. Jika Anda memiliki Check Point Gateway di perimeter jaringan, maka Anda dapat menggunakan dua opsi integrasi dengan kotak pasir:

- SandBlast Local Appliance - alat SandBlast tambahan ditempatkan di jaringan Anda, di mana file dikirim untuk analisis.

- SandBlast Cloud - file dikirim untuk analisis ke cloud Check Point.

Kotak pasir dapat dianggap sebagai garis pertahanan terakhir pada batas jaringan. Ini menghubungkan hanya setelah analisis dengan cara klasik - antivirus, IPS. Dan jika alat tanda tangan tradisional seperti itu tidak memberikan hampir semua analitik, maka kotak pasir dapat "memberi tahu" secara terperinci mengapa file itu dikunci dan apa tepatnya yang berbahaya. Laporan forensik semacam itu dapat diperoleh dari kotak pasir lokal dan cloud.

Periksa laporan forensik titik

Misalkan Anda, sebagai spesialis keamanan informasi, datang untuk bekerja dan membuka dasbor di SmartConsole. Segera, Anda melihat insiden dalam 24 jam terakhir dan perhatian Anda tertarik pada peristiwa Emulasi Ancaman - serangan paling berbahaya yang tidak diblokir oleh analisis tanda tangan.

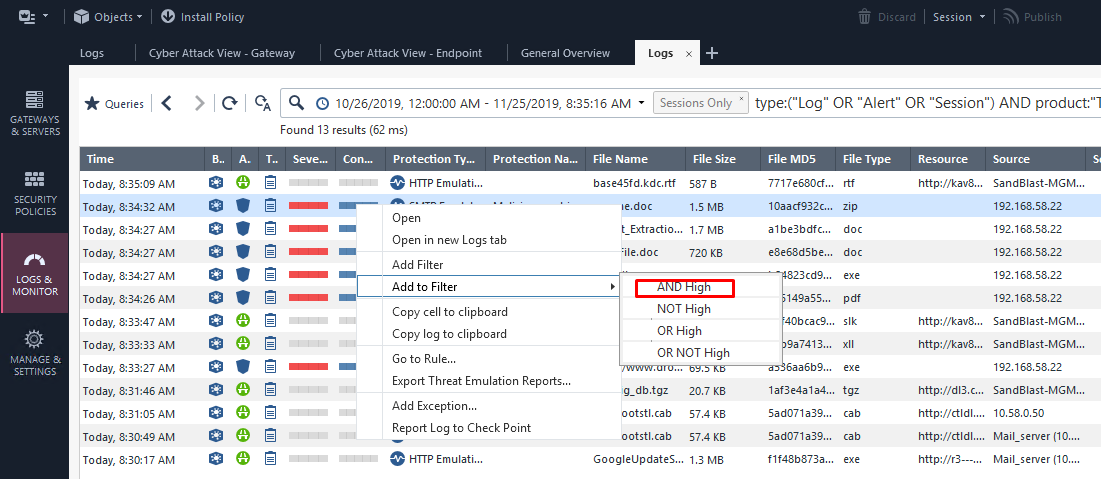

Anda dapat "jatuh" ke dalam peristiwa ini (menelusuri) dan melihat semua log pada bilah Ancaman Emulasi.

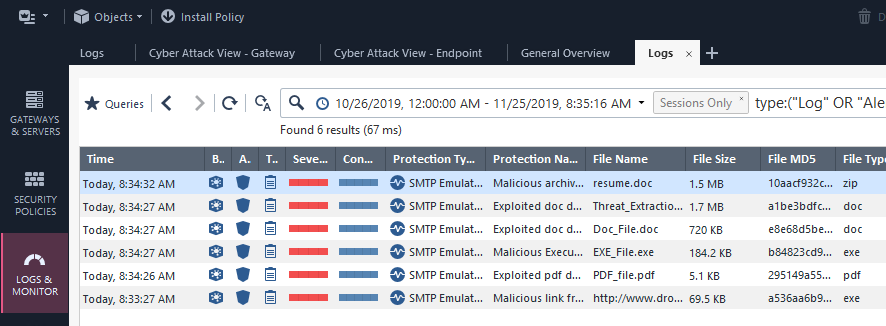

Setelah itu, Anda juga dapat memfilter log berdasarkan tingkat kekritisan ancaman (Tingkat Permasalahan), serta Tingkat Keyakinan (keandalan operasi):

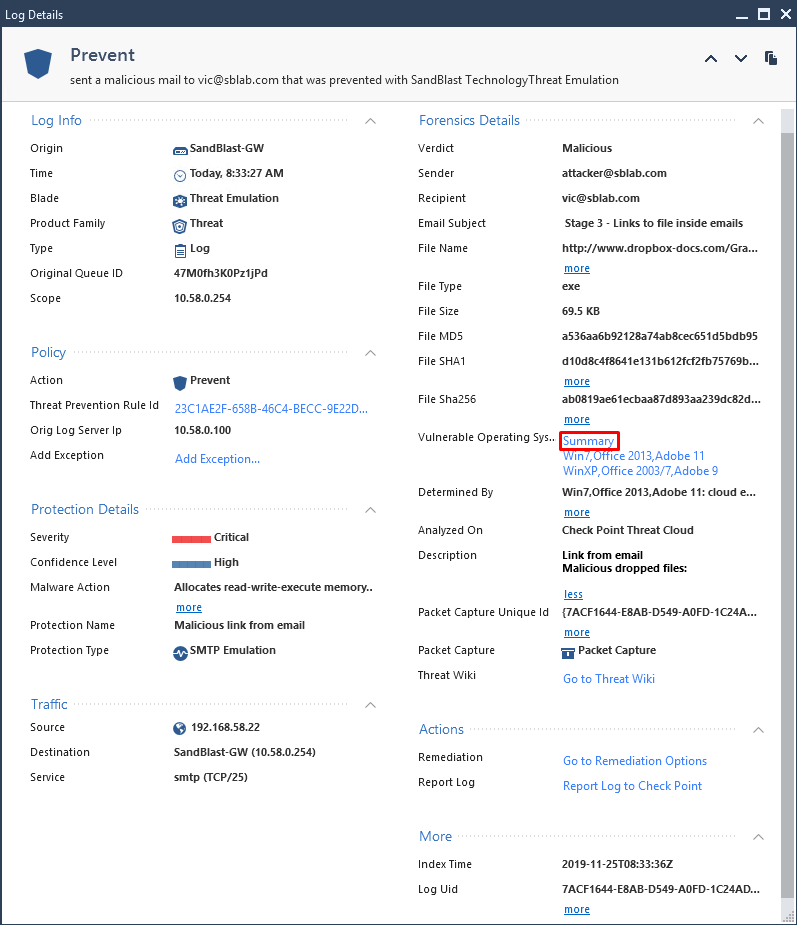

Setelah membuka acara yang menarik bagi kami, Anda dapat berkenalan dengan informasi umum (src, dst, severity, pengirim, dll.):

Dan di sana Anda dapat melihat bagian

Forensik dengan laporan

Ringkasan yang tersedia. Dengan mengkliknya, analisis terperinci dari malware dalam bentuk halaman HTML interaktif akan terbuka di depan kami:

(Ini adalah bagian dari halaman.

Yang asli dapat dilihat di sini )

Dari laporan yang sama, kami dapat mengunduh malware asli (dalam arsip yang dilindungi kata sandi), atau langsung menghubungi tim respons Titik Periksa.

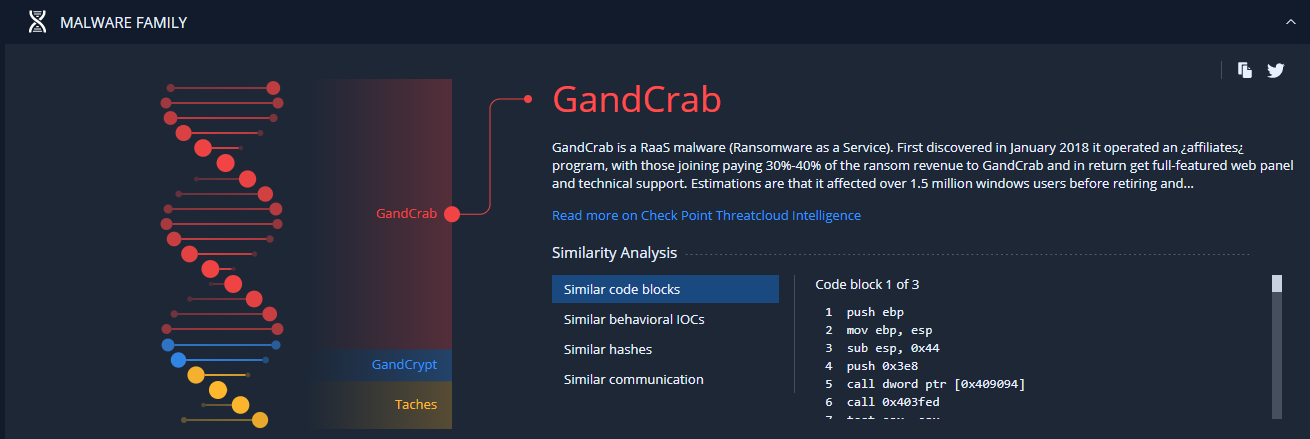

Sedikit lebih rendah, Anda dapat melihat animasi yang indah, yang dalam istilah persentase menunjukkan jenis kode berbahaya yang sudah diketahui yang dimiliki oleh contoh kita (termasuk kode itu sendiri dan makro). Analitik ini disediakan dengan menggunakan pembelajaran mesin di Check Point Threat Cloud.

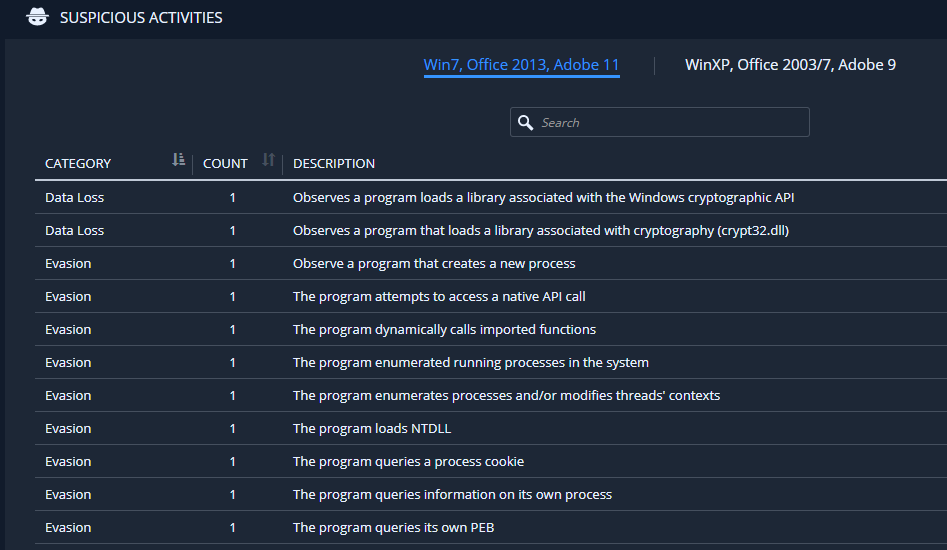

Kemudian Anda dapat melihat aktivitas seperti apa di kotak pasir yang diizinkan menyimpulkan bahwa file ini berbahaya. Dalam hal ini, kami melihat penggunaan teknik memotong dan upaya untuk mengunduh enkripsi:

Anda mungkin memperhatikan bahwa dalam hal ini emulasi dilakukan dalam dua sistem (Win 7, Win XP) dan versi perangkat lunak yang berbeda (Office, Adobe). Di bawah ini adalah video (tayangan slide) dengan proses membuka file ini di kotak pasir:

Contoh video:

Pada akhirnya, kita bisa melihat secara detail bagaimana serangan itu berkembang. Baik dalam bentuk tabel atau dalam bentuk grafis:

Di sana kita dapat mengunduh informasi ini dalam format RAW dan file pcap untuk analisis terperinci tentang lalu lintas yang dihasilkan di Wireshark:

Kesimpulan

Menggunakan informasi ini dapat secara signifikan memperkuat perlindungan jaringan Anda. Memblokir host distribusi virus, menutup kerentanan, memblokir kemungkinan umpan balik dari C&C, dan banyak lagi. Jangan abaikan analitik ini.

Dalam artikel berikut, kami juga akan meninjau laporan Agen SandBlast, SnadBlast Mobile, serta CloudGiard SaaS. Jadi tunggu saja (

Telegram ,

Facebook ,

VK ,

TS Solution Blog )!