Belum lama ini, kami mengimplementasikan solusi pada server terminal Windows. Seperti biasa, mereka melemparkan pintasan untuk koneksi ke desktop karyawan, dan berkata - bekerja. Tetapi pengguna diintimidasi dalam hal Keamanan Cyber. Dan saat terhubung ke server, melihat pesan seperti: “Apakah Anda mempercayai server ini? Tepat? ”, Mereka takut dan menoleh ke kami - apakah semuanya baik-baik saja, bisakah Anda mengklik OK? Kemudian diputuskan untuk melakukan semuanya dengan indah, sehingga tidak ada pertanyaan dan panik.

Jika pengguna Anda masih mendatangi Anda dengan ketakutan yang sama, dan Anda sudah lelah mencentang kotak “Jangan tanya lagi” - selamat datang di kucing.

Langkah nol. Masalah Pelatihan dan Kepercayaan

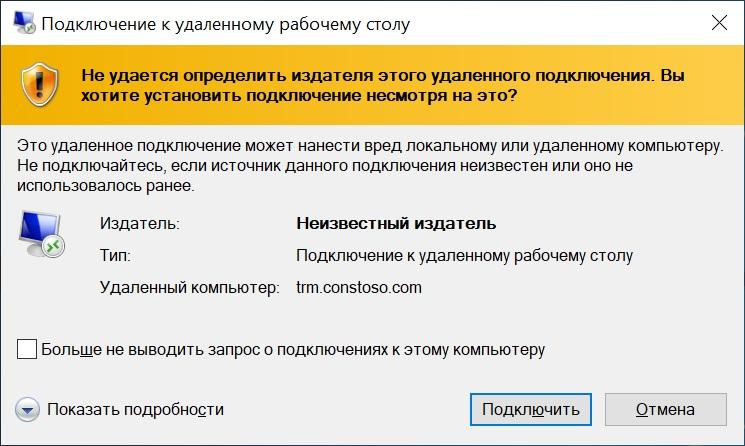

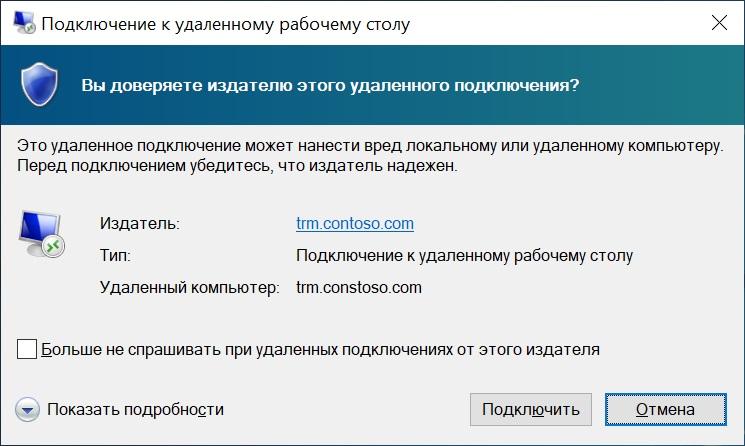

Jadi, pengguna kami menusuk file yang disimpan dengan ekstensi .rdp dan menerima permintaan seperti itu:

Koneksi "berbahaya" .

Untuk menghilangkan jendela ini, utilitas khusus yang disebut RDPSign.exe digunakan. Dokumentasi lengkap tersedia, seperti biasa, di situs web resmi , dan kami akan menganalisis contoh penggunaan.

Pertama kita perlu mengambil sertifikat untuk menandatangani file. Itu bisa:

- Publik

- Dikeluarkan oleh otoritas internal Otoritas Sertifikat.

- Benar-benar ditandatangani sendiri.

Yang paling penting, sertifikat harus dapat ditandatangani (ya, Anda dapat memilih

Akuntan EDS), dan PC klien mempercayainya. Di sini saya akan menggunakan sertifikat yang ditandatangani sendiri.

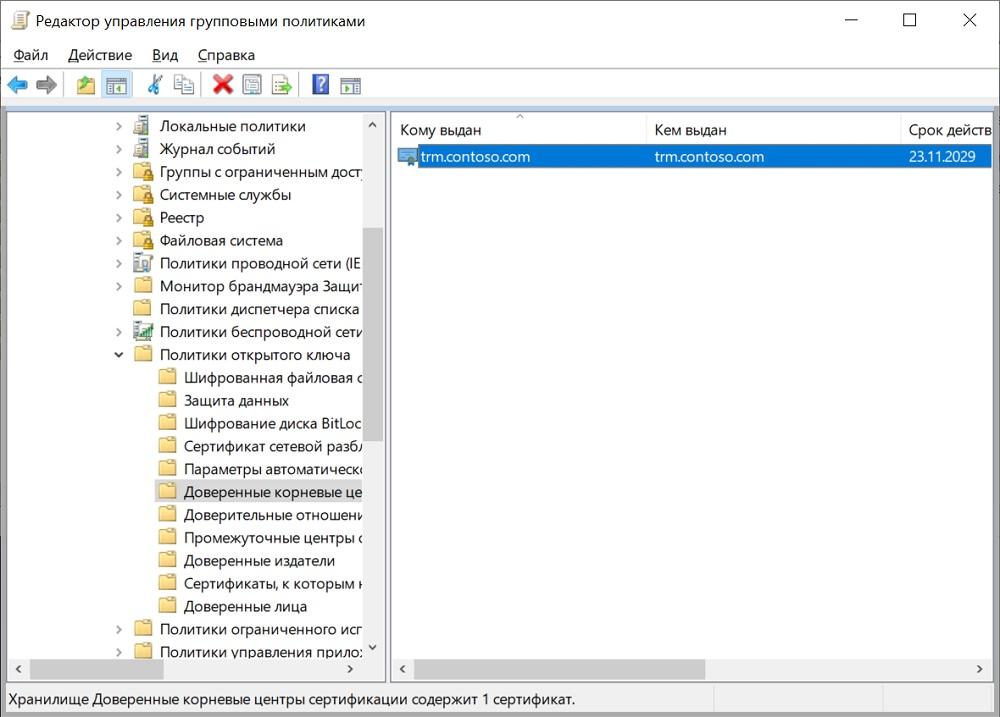

Biarkan saya mengingatkan Anda bahwa kepercayaan pada sertifikat yang ditandatangani sendiri dapat diatur menggunakan kebijakan grup. Sedikit lebih detail - di bawah spoiler.

Cara membuat sertifikat tepercaya menggunakan sihir GPOPertama, Anda perlu mengambil sertifikat yang ada tanpa kunci pribadi dalam format .cer (ini dapat dilakukan dengan mengekspor sertifikat dari snap-in Sertifikat) dan memasukkannya ke dalam folder jaringan yang dapat diakses oleh pengguna untuk membaca. Setelah itu, Anda dapat mengonfigurasi kebijakan grup.

Impor sertifikat dikonfigurasi di bagian: Konfigurasi Komputer - Kebijakan - Konfigurasi Windows - Pengaturan Keamanan - Kebijakan Kunci Publik - Otoritas Sertifikasi Root Tepercaya. Selanjutnya, klik kanan untuk mengimpor sertifikat.

Kebijakan yang disesuaikan.

PC Klien sekarang akan mempercayai sertifikat yang ditandatangani sendiri.

Jika masalah dengan kepercayaan diselesaikan, kami melanjutkan langsung ke masalah tanda tangan.

Langkah pertama. File yang ditandatangani menyapu

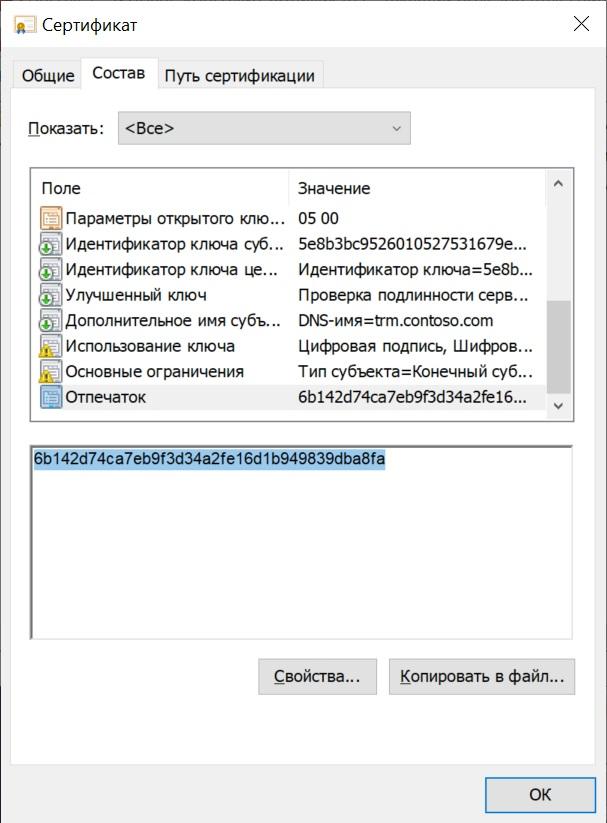

Ada sertifikat, sekarang Anda perlu tahu sidik jarinya. Cukup buka di snap-in "Sertifikat" dan salin ke tab "Komposisi".

Kami membutuhkan sidik jari.

Lebih baik segera membawanya ke bentuk yang tepat - hanya huruf kapital dan tanpa spasi, jika ada. Ini bisa dilakukan dengan mudah di konsol PowerShell dengan perintah:

("6b142d74ca7eb9f3d34a2fe16d1b949839dba8fa").ToUpper().Replace(" ","")

Setelah menerima sidik jari dalam format yang diinginkan, Anda dapat dengan aman menandatangani file rdp:

rdpsign.exe /sha256 6B142D74CA7EB9F3D34A2FE16D1B949839DBA8FA .\contoso.rdp

Di mana. \ Contoso.rdp adalah jalur absolut atau relatif ke file kami.

Setelah file ditandatangani, tidak mungkin lagi untuk mengubah beberapa parameter melalui antarmuka grafis seperti nama server (apakah valid, apa lagi maksud penandatanganan?) Dan jika Anda mengubah pengaturan dengan editor teks, tanda tangan "terbang".

Sekarang, ketika Anda mengklik dua kali pada pintasan, pesannya akan berbeda:

Pesan baru Warna kurang berbahaya, sudah berkembang.

Mari kita singkirkan dia juga.

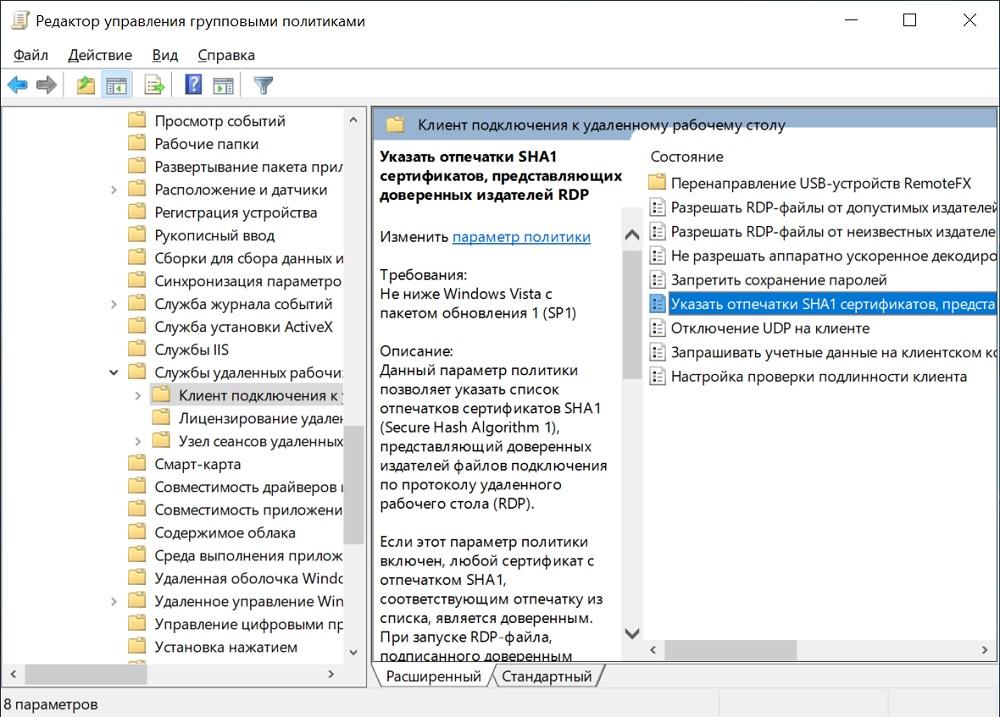

Langkah Dua Dan lagi, masalah kepercayaan

Untuk menghilangkan pesan ini, kita perlu Kebijakan Grup. Kali ini, jalannya terletak pada Konfigurasi Komputer - Kebijakan - Template Administratif - Komponen Windows - Layanan Desktop Jarak Jauh - Klien Koneksi Desktop Jarak Jauh - Menentukan sidik jari sertifikat SHA1 yang mewakili penerbit RDP tepercaya.

Kami membutuhkan kebijakan.

Dalam politik, cukup menambahkan sidik jari yang sudah akrab bagi kita dari langkah sebelumnya.

Perlu dicatat bahwa kebijakan ini mengesampingkan kebijakan "Izinkan file RDP dari penerbit yang valid dan pengaturan RDP default pengguna".

Kebijakan yang disesuaikan.

Voila, sekarang tidak ada pertanyaan aneh - hanya permintaan kata sandi masuk. Hmm ...

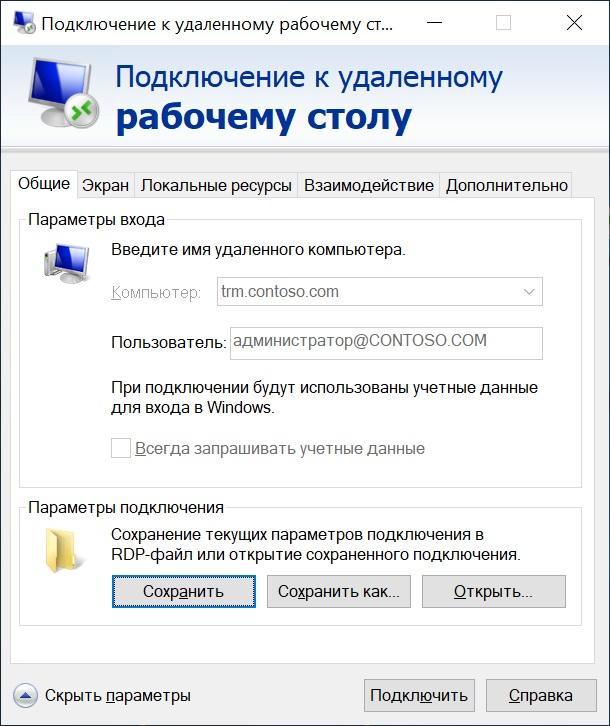

Langkah Tiga Login server transparan

Memang, jika kita sudah diizinkan ketika memasuki komputer domain, lalu mengapa kita perlu memasukkan kembali nama pengguna dan kata sandi yang sama? Kami akan mentransfer kredensial ke server "secara transparan". Dalam hal RDP sederhana (tanpa menggunakan RDS Gateway), kami akan membantu kami ... Benar, kebijakan grup.

Kami pergi ke bagian: Konfigurasi Komputer - Kebijakan - Template Administratif - Sistem - Transfer Kredensial - Mengizinkan transfer kredensial default.

Di sini Anda dapat menambahkan server yang diperlukan ke daftar atau menggunakan wildcard. Akan terlihat seperti TERMSRV / trm.contoso.com atau TERMSRV / * .contoso.com.

Kebijakan yang disesuaikan.

Sekarang, jika Anda melihat pintasan kami, itu akan terlihat seperti ini:

Jangan mengubah nama pengguna.

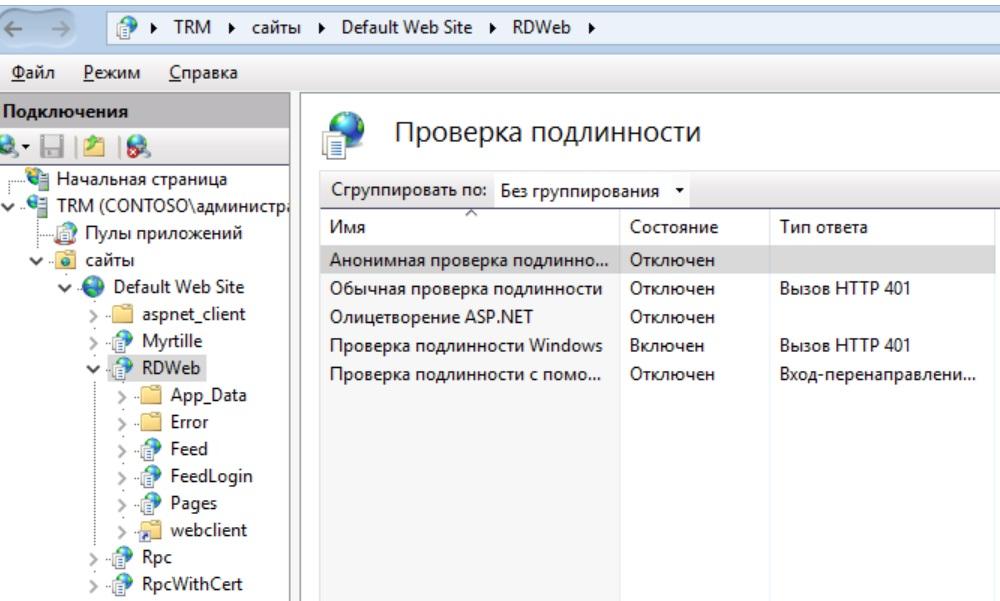

Jika Anda menggunakan RDS Gateway, Anda juga harus mengizinkan transfer data. Untuk melakukan ini, di IIS Manager, di "Metode Otentikasi", nonaktifkan otentikasi anonim dan aktifkan otentikasi Windows.

IIS yang dikonfigurasi.

Jangan lupa untuk me-restart layanan web ketika selesai:

iisreset /noforce

Sekarang semuanya baik-baik saja, tidak ada pertanyaan dan permintaan.