Apakah ada "virus" untuk Mac? Singkatnya, ya daripada tidak. Ingin tahu mengapa jawaban yang agak aneh?

Sejumlah besar orang menyebut virus sebagai malware. Jika Anda melakukan pendekatan secara formal, maka hanya program yang dapat menyebar secara independen yang

dapat disebut virus .

Tetapi ada nuansa - malware saat ini sering kompleks dan dapat terdiri dari beberapa komponen - beberapa bertanggung jawab untuk infeksi, yang lain untuk distribusi, dan yang lainnya untuk beban yang berguna bagi penyerang. Virus juga dapat dikelompokkan berdasarkan berbagai karakteristik, misalnya, sesuai dengan metode distribusi atau beban berbahaya.

Oleh karena itu, saya mengusulkan untuk tidak masuk ke polemik tentang apakah itu virus atau bukan virus, tetapi untuk mencoba memahami apakah malware mengancam bunga poppy kami dan jika ya, lalu yang mana dan bagaimana ia menginfeksi sistem.

Ceritanya

Tentunya banyak yang tersiksa oleh pertanyaan kapan virus pertama kali muncul untuk komputer Apple. Virus 1,2,3 dan ElkCloner dianggap sebagai yang pertama. Mereka ditulis kembali

pada tahun 1981 .

Virus dengan nama sederhana Virus dibuat sebagai pemeriksaan konsep. Gagasan utamanya adalah untuk menulis sebuah program yang dapat didistribusikan secara independen, tetapi tidak mempengaruhi aplikasi lain. Dua versi pertama didistribusikan secara independen, tetapi mempengaruhi pengoperasian sistem atau perangkat lunak lain. Karena itu, ada tiga versi.

Beberapa tahun setelah 1981,

virus lain muncul . Pada akhir 80-an dan 90-an, beberapa lusinan malware diciptakan.

Seperti yang Anda ketahui, saat itu komputer Apple belum menggunakan prosesor Intel. Dan secara umum, dunia komputer sangat berbeda dari yang ada sekarang - komputer pribadi, dan terlebih lagi, tidak semua orang memiliki akses ke Internet, dan ancaman komputer diperlakukan dengan cara yang sama sekali berbeda. Dibandingkan dengan mainframe, yang diakses secara fisik secara bergantian, komputer pribadi memiliki model ancaman yang sama sekali berbeda. Misalnya, satu komputer di jaringan dapat mencoba menyerang yang lain.

Wreckers awal melakukan lebih karena penasaran atau haus akan ketenaran. Selanjutnya, itu menjadi sarana untung (sebut saja penghasilan tidak mengubah bahasa). Mari kita lihat bagaimana keadaan hari ini.

Waktu kita (2016 -...)

Cryptographer (ransomware)Keranger - 2016Itu didistribusikan bersama dengan klien torrent Transmisi, situs yang diretas dan kode berbahaya diperkenalkan ke installer resmi. Aplikasi yang dimodifikasi telah ditandatangani, sehingga perlindungan dalam bentuk GateKeeper tidak dapat berfungsi. Ini mungkin enkripsi pertama crypto untuk macOS.

Pintu belakangEleanor - 2016Virus ini menyebar dengan kedok aplikasi EasyDoc Converter.app yang biasa di luar AppStore. Aplikasi harus mengonversi dokumen dari satu format ke format lain, tetapi melakukan apa saja, tetapi bukan itu. Secara khusus, ini menginstal backdoor di komputer pengguna, yang berfungsi melalui jaringan Tor. Nama layanan Tor baru diposting di pastebin.com, dari mana penyerang mendapatkannya.

Keydnap - 2016Backdoor menarik lainnya didistribusikan sebagai arsip zip. Di dalamnya ada file “screenshot.jpg“ (dengan spasi di akhir ekstensi). Sebenarnya, file ini bukan gambar, tetapi file yang dapat dieksekusi. Hal lain yang menarik - pintu belakang ini memiliki metode distribusi kedua. Yakni, melalui Transmisi klien torrent. Ya, tidak ada kesalahan. Aplikasi yang sama sebelumnya digunakan untuk mendistribusikan ransomware Keranger.

Mokes - 2016Pintu belakang Mokes terkenal karena fakta bahwa meskipun ditemukan, itu tidak mungkin untuk menemukan vektor infeksi yang tepat. Hanya ada spekulasi bahwa itu didistribusikan melalui email phising.

Komplex - 2016Didistribusikan melalui email sebagai aplikasi yang disamarkan sebagai file pdf. Ketika "membuka" aplikasi ini, beban berbahaya diluncurkan, tetapi dokumen pdf juga dibuka untuk menyamar. Fungsi utama diturunkan untuk memuat file lain dan menjalankan perintah. Dengan demikian, malware ini kemungkinan besar digunakan untuk menyebarkan program jahat lainnya. Bagian pertama dari pintu belakang ditemukan pada tahun 2016, dan bagian kedua, lebih fungsional, pada tahun 2017.

Iklan (adware)FakeFileOpener - 2016Metode infeksi sudah cukup tua. Saat Anda masuk ke situs khusus, sebuah pesan ditampilkan kepada pengguna yang menyatakan bahwa komputernya terinfeksi dan Anda perlu mengunduh aplikasi yang akan membersihkannya.

Faktanya, aplikasi MacFileOpener telah diunduh, yang mendaftarkan diri sebagai penangan untuk sejumlah besar tipe file. Akibatnya, aplikasi tidak harus membuat jenis setan apa pun atau menciptakan apa pun. Ketika pengguna mencoba membuka file apa pun yang terdaftar sebagai malware, sistem operasi meluncurkan malware.

Aplikasi yang menampilkan iklan berbahaya tidak hanya dan tidak terlalu banyak oleh iklan itu sendiri. Mereka sering memasang sertifikat root dalam sistem, berkat itu mereka dapat melihat lalu lintas terenkripsi. Dan lalu lintas dapat berisi kata sandi, informasi kartu kredit, cookie sesi, dan rahasia lainnya.

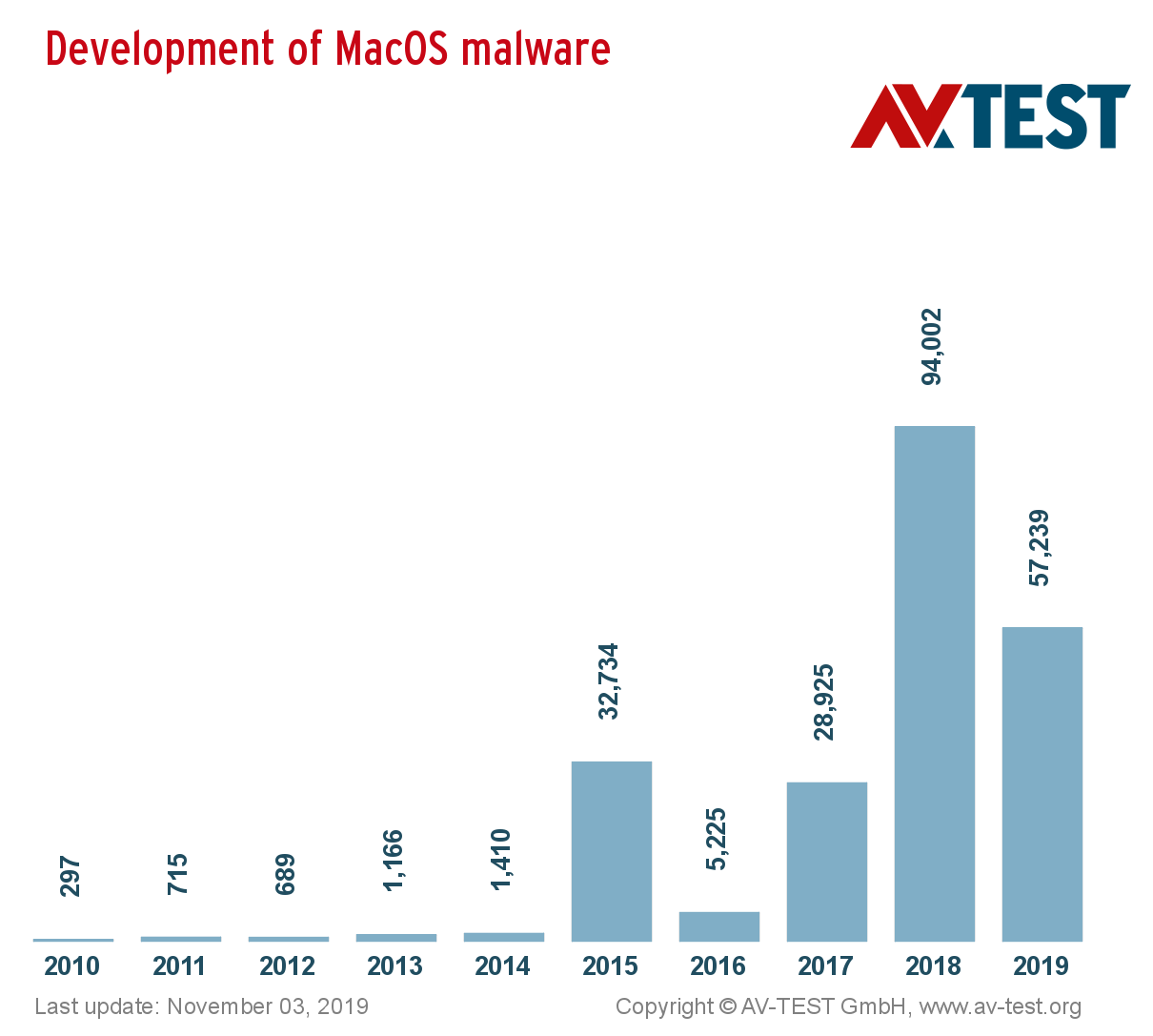

Statistik

Menggali arsip berita dan mencari semua malware adalah kesenangan yang meragukan, oleh karena itu saya akan membatasi diri pada statistik portal av-test.org. Menurut intelijen,

ribuan malware dibuat di bawah bunga poppy.

Berita buruk

Untuk paruh pertama tahun 2019,

malware baru muncul dan beberapa yang lama dihidupkan kembali.

Dok - 2017 -> 2019Seperti versi aslinya, itu didistribusikan sebagai arsip zip melalui email. Arsip berisi file instalasi .pkg. Saat memulai, pengguna menerima pesan palsu yang mengatakan bahwa paket rusak dan tidak dapat dimulai. Dengan demikian kewaspadaan tumpul. Malware memotong lalu lintas dan mengirimkan data ke penyerang melalui jaringan.

CookieminerPada awal 2019, CookieMiner muncul. Dia mencuri cookie dan kata sandi cryptocurrency dari Google Chrome. Selain itu, penambang cryptocurrency dan backdoor juga dipasang di sistem.

Para ahli mengatakan bahwa CookieMiner berbasis atau ditulis berdasarkan DarthMiner, yang muncul pada Desember 2018. DarthMiner didistribusikan dengan kedok crack untuk produk Adobe.

Malware LazarusMalware berikutnya dikaitkan dengan kelompok terorganisir Lazarus (APT), yang telah ditujukan pada penukar mata uang kripto sejak 2018. Pintu belakang mereka didistribusikan menggunakan dokumen Word yang disiapkan khusus. Di dalamnya ada skrip VBA yang bisa berjalan di Windows atau macOS. Dan dokumen ini jauh dari satu-satunya. Dilihat dari nama metode, dokumen itu adalah bagian dari kampanye jahat yang telah berjalan lama yang disebut Operasi Troy.

OSX.Siggen - WhatsApp palsu dengan trojanPada bulan April, malware OSX.Siggen terdeteksi, yang didistribusikan dengan kedok aplikasi WhatsApp untuk komputer. Pengguna mengunduhnya dari pesan domain-whatsapp.com. Malware berjalan pada versi macOS dimulai dengan 10.8, yang dirilis pada 2012. Untuk bersembunyi dari mata pengguna, aplikasi menggunakan mekanisme standar untuk menonaktifkan ikon di Dock. Saat berjalan, OSX.Siggen memberikan akses jarak jauh penyerang ke komputer korban. Mungkin komputer yang terinfeksi menjadi bagian dari botnet.

OSX.Loudminer - penambang lintas platformContoh lain tentang cara mengunduh perangkat lunak yang retak tidak aman. Malware ini berukuran sekitar 2,5 GB. Karena itu didistribusikan bersama dengan versi retak dari program audio populer Ableton Live. Dalam aplikasi berbahaya ini, ada upaya untuk menyembunyikan "dari penuntutan" - jika Activity Monitor berjalan di komputer (menunjukkan proses yang sedang berjalan dan aktivitasnya), maka skrip menunda aktivitasnya selama 15 menit. Untuk kesalahan menginstal pengguna jahat, pengguna akan membayar dengan sumber daya perangkat kerasnya, yang akan bekerja untuk kepentingan penyerang.

KeyStealDaemon - pencurian kata sandi melalui kerentanan

Saya tidak menemukan informasi tentang bagaimana malware ini didistribusikan (atau mungkin saya tidak mencarinya). Tetapi ini tidak terlalu penting. Adalah penting bahwa malware ini mengeksploitasi kerentanan CVE-2019-8526, yang ditemukan pada bulan Februari dan

diperbaiki pada bulan Maret . Kerentanan memungkinkan proses yang tidak terbatas untuk membaca penyimpanan kata sandi yang aman (KeyChain).

Malware muncul di virustotal pada bulan Juni dan, tampaknya, aktif pada waktu itu. Tapi dia hanya bisa melakukan pekerjaan kotor pada sistem tanpa pembaruan atau menggunakan versi macOS yang tidak lagi didukung yang tidak ada perbaikan (dan mungkin tidak akan). Ya, sistem Apple juga memiliki kelemahan keamanan dan perusahaan secara teratur memperbaikinya. Oleh karena itu,

Anda perlu menginstal pembaruan tidak hanya di Windows.

OSX / Linker - Kerentanan Zero Day dalam Aksi

Pada akhir Mei, satu peneliti menggambarkan kerentanan yang belum ditembus yang menghindari Gatekeeper, komponen sistem yang memvalidasi aplikasi dan mencegah yang tidak ditandatangani untuk dimulai. Dia melaporkan kerentanan terhadap Apple pada bulan Februari, tetapi perusahaan tidak berhasil memperbaiki kesalahan dalam waktu 90 hari (standar de facto tertentu, meskipun, misalnya, Zero Day Initiative memberikan perusahaan pengembangan

120 hari ).

Pada pertengahan Juni, penyerang mengambil kerentanan. Untuk mengaktifkan malware, pengguna hanya perlu me-mount file .dmg. Salah satu umpan pertama adalah penginstal palsu dari plugin Adobe Flash Player (saya tidak tahu siapa yang masih menggunakan flash dan untuk apa. Jika Anda tahu, bagikan dalam komentar :)) Adobe Flash karena alasan tertentu sangat populer di kalangan distributor periklanan malware.

OSX / CrescentCore - Adware mengubah triknya

Pengembang malware ini berusaha melindunginya dari paparan. Untuk melakukan ini, malware berisi dua file di dalam bundel: satu dengan daftar perangkat lunak virtualisasi, yang lain dengan daftar antivirus. Idenya sederhana - jika antivirus terdeteksi dari daftar atau aplikasi diluncurkan di dalam mesin virtual, maka ambil tindakan (misalnya, jangan terus bekerja) agar tidak terdeteksi.

Aktivitas berbahaya - meluncurkan tugas yang tidak perlu yang terbuka di browser windows dengan iklan atau peringatan palsu tentang infeksi virus.

Riwayat medis

Jika Anda menganalisis malware, Anda dapat mengidentifikasi tren utama dalam infeksi, kelangsungan hidup malware dan tujuannya.

InfeksiPaling sering, infeksi poppy terjadi dengan partisipasi langsung pengguna. Untuk kecurangan berlaku

- pop-up palsu

- perangkat lunak bajakan (bisa berupa program sendiri dan celah untuknya)

- situs web yang terinfeksi (program yang paling sering diketahui sudah terinfeksi)

Bertahan hidupBeberapa program malware menggunakan metode unik untuk meluncurkan sendiri, misalnya, mengaitkan dengan ekstensi file untuk dipanggil ketika pengguna membuka file. Tetapi paling sering, tiga metode digunakan.

- Luncurkan daemon atau layanan (mereka mulai saat startup sistem)

- ekstensi browser

- aplikasi memuat saat pengguna masuk (Item Startup)

TujuanHanya ada dua tujuan utama untuk malware - uang atau data. Anda bisa mendapatkan semua ini dengan cara langsung:

- (uang) iklan, klik, pembelian kembali

- (data) file, korespondensi

baik ke arah lain:

- (umum) login, kata sandi, eksekusi kode

Kesimpulan

Sangat sering, pengguna jahat meminta pengguna untuk aktif agar dapat berjalan. Menurut Patrick Wardle (Patrick Wardle), ini adalah konsekuensi dari fakta bahwa malware untuk mac belum cukup berkembang. Terlepas dari bagaimana malware untuk bunga poppy akan berkembang, saya akan memberikan pengguna rekomendasi berikut:

- Hati-hati, lepaskan stereotip tentang keamanan perangkat apel.

- Perbarui perangkat lunak secara berkala - dan sistem operasi, dan aplikasi yang diinstal. Memperbarui selalu berisiko melanggar sesuatu, tetapi risiko kehilangan waktu, uang, dan data juga ada. Atau, perbarui setelah beberapa minggu, ketika pengguna lain menyapu. Tapi jangan ditunda, kalau tidak mungkin sudah terlambat.

- Jangan menginstal perangkat lunak yang tidak perlu. Perangkat lunak tambahan adalah peluang tambahan untuk serangan, cara tambahan untuk menangkap infeksi.

Terima kasih atas perhatian anda Semua kesehatan dan semoga berhasil! Selamat datang di komentar.