Gambar: Unsplash

Gambar: UnsplashPara ahli di Pusat Keamanan Teknologi Positif (Pusat Pakar Keamanan PT) menemukan sampel menarik penyebaran malware di segmen Internet Cina. Perangkat lunak ini digunakan, antara lain, untuk melakukan serangan MITM, dan fitur utamanya adalah kombinasi dari berbagai teknik untuk menghindari deteksi. Kami memutuskan untuk mengurai mereka untuk menunjukkan bagaimana pengembang perangkat lunak jahat menyembunyikan aktivitasnya.

Bagaimana semuanya dimulai

Sistem analisis lalu lintas jaringan telah menarik perhatian kita pada fakta bahwa aplikasi jahat secara teratur meminta gambar dengan konten tambahan yang disertakan di dalamnya. Unduhan dilakukan dari sumber yang sah untuk menyimpan gambar - imgsa.baidu.com. Selain itu, ternyata, itu adalah gambar dengan tingkat kelucuan yang luar biasa :) Dan betapa menghujat setelah ini upaya penyerang untuk menggunakannya untuk menyembunyikan berbagai beban berbahaya tampak menghujat!

Fig. 1. Gambar digunakan untuk menyembunyikan fakta pengiriman muatan

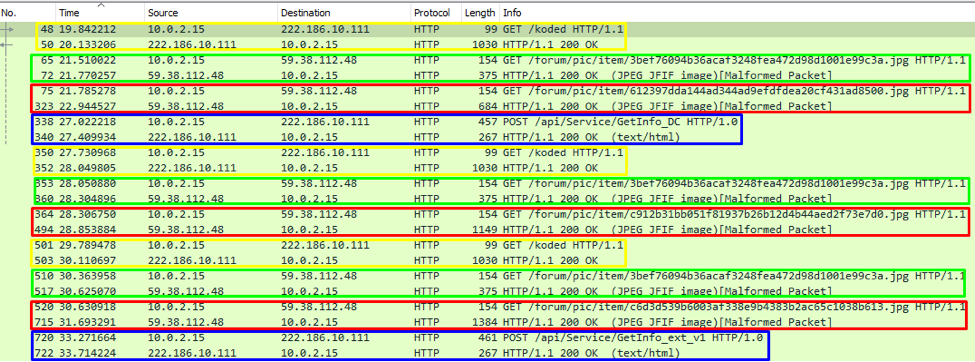

Fig. 1. Gambar digunakan untuk menyembunyikan fakta pengiriman muatanUntuk mulai dengan, untuk mengumpulkan data awal dan membandingkan sampel, kami mengorganisir pencarian sampel yang serupa - dan menemukan beberapa. Ini dimungkinkan berkat data karakteristik dalam interaksi jaringan dan database ekstensif lalu lintas berbahaya kami. Secara khusus, pola yang jelas dapat dilihat dalam lalu lintas jaringan, pola yang terdiri dari pengulangan tindakan yang sama oleh aplikasi jahat.

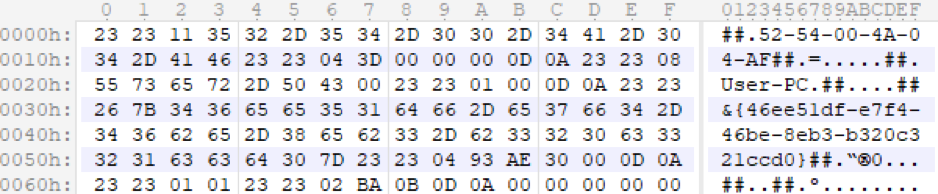

Fig. 2. Lalu lintas jaringan dengan pola yang ditandai

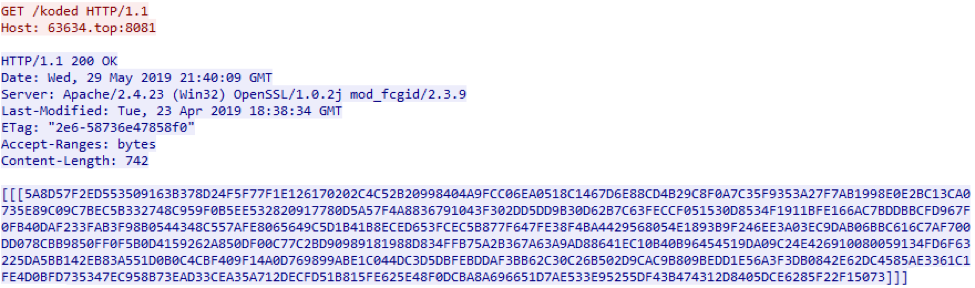

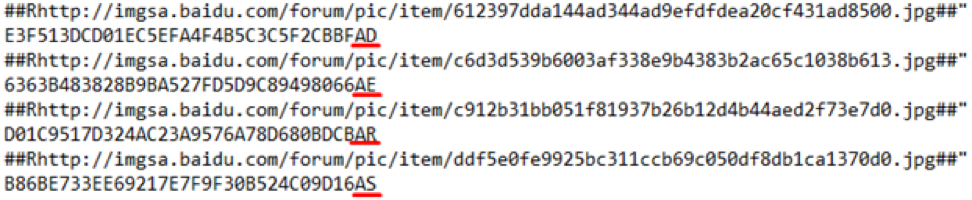

Fig. 2. Lalu lintas jaringan dengan pola yang ditandaiKami memeriksa permintaan pertama, sebagai tanggapannya, server mengembalikan konfigurasi terenkripsi (Gbr. 3) yang berisi alamat gambar yang berisi muatan. Data ini disimpan di

hxxp://63634[.]top:8081/koded .

Fig. 3. Konfigurasi terenkripsi

Fig. 3. Konfigurasi terenkripsiDekripsi data

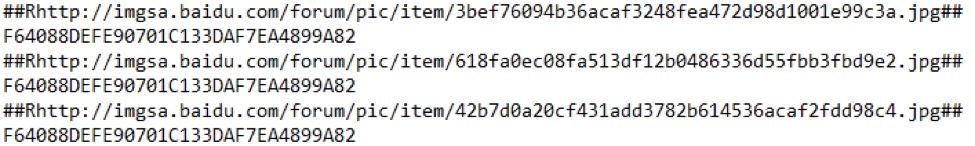

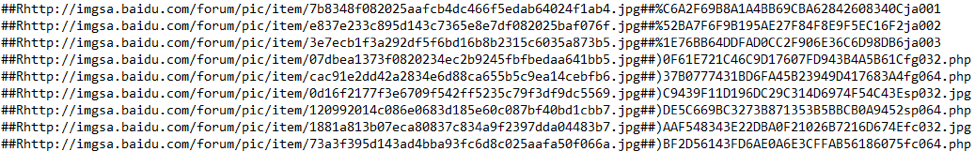

Data yang diterima didekripsi oleh algoritma DES dalam mode buku kode elektronik dengan kunci 0x6a 0x5f 0x6b 0x2a 0x61 0x2d 0x76 0x62 yang terkandung dalam tubuh program jahat. Setelah dekripsi, plaintext adalah string (Gbr. 4), yang masing-masing berisi tautan ke gambar. Berdasarkan kesetaraan hash MD5, ini adalah gambar yang sama. Rupanya, untuk stabilitas skema pengiriman, para penyerang menemukan data yang sama di alamat yang berbeda.

Fig. 4. Contoh konfigurasi bootloader yang didekripsi

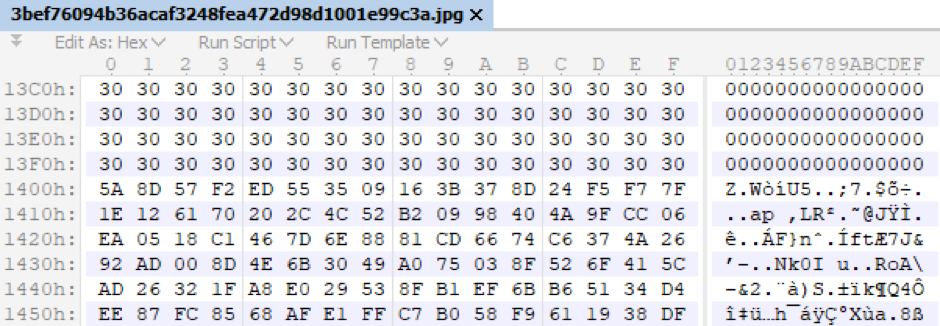

Fig. 4. Contoh konfigurasi bootloader yang didekripsiMenggunakan data yang diperoleh, langkah selanjutnya adalah pengunduh berbahaya memulai pengunduhan gambar. Ini memotong 5120 byte pertama (itik dan anak anjing) dari itu dan hanya menggunakan payload (Gbr. 5), yang mengikuti segera mulai dari byte 5121.

Fig. 5. Contoh payload.

Fig. 5. Contoh payload.Setelah mendekripsi data, kami mendapatkan konfigurasi format berikutnya, mirip dengan apa yang diperoleh pada langkah pertama. Itu adalah satu bagian lagi dari tautan gambar, tetapi kali ini semua hash MD5 berbeda dan ada dua sufiks karakter di akhir setiap baris:

Fig. 6. Kumpulan tautan kedua dan sufiks yang mencurigakan

Fig. 6. Kumpulan tautan kedua dan sufiks yang mencurigakanAlgoritma berbahaya

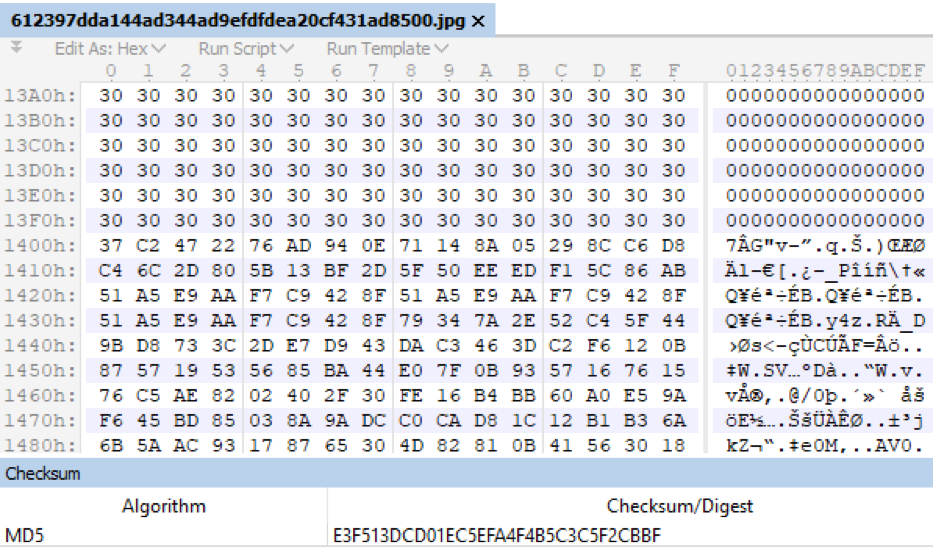

Sekarang ini adalah modul payload nyata. Ternyata, dua karakter di akhir setiap baris digunakan untuk memilih gambar tertentu, yaitu, muatan tertentu. Pertama, garis dengan akhiran "AD" digunakan (Gbr. 7). Pilihan ini sudah ditentukan pada tahap pembuatan program jahat. Artinya, urutan beban ditentukan sebelumnya dalam bentuk sufiks dua digit.

Fig. 7. Memilih tautan dengan akhiran "AD"

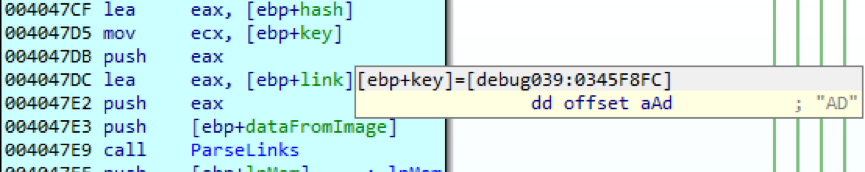

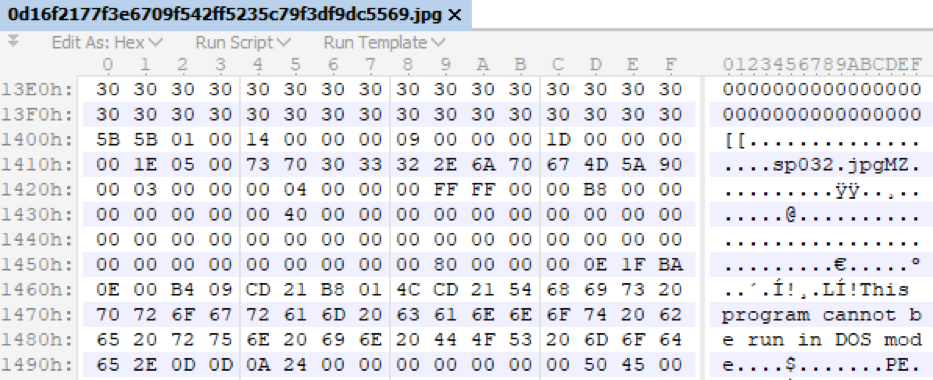

Fig. 7. Memilih tautan dengan akhiran "AD"Gambar yang diunduh sudah mengandung modul jahat, ini bisa dikatakan setidaknya berdasarkan ukurannya. Data masih disamarkan sebagai gambar dan terletak pada offset yang sama yaitu 5120 byte. Setelah membuang byte tambahan, ekstrak loader, memeriksa jumlah hash dan kemudian mendekripsi modul yang disebut TkRep.dll ke dalam file PE.

Fig. 8. Contoh modul terenkripsi dalam tubuh gambar dan jumlah hash-nya

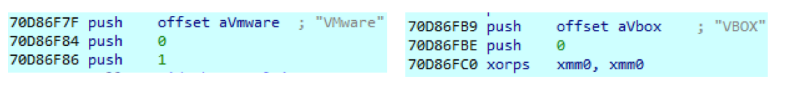

Fig. 8. Contoh modul terenkripsi dalam tubuh gambar dan jumlah hash-nyaPerpustakaan ini dimuat ke proses berbahaya dan pertama-tama memeriksa lingkungan di mana modul ini berjalan:

Fig. 9. Memeriksa lingkungan virtualisasi

Fig. 9. Memeriksa lingkungan virtualisasiCek di antara proses yang berjalan untuk keberadaan proses dengan nama devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe - serta keberadaan alat antivirus.

Fig. 10. Verifikasi Proses

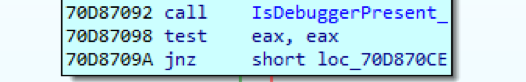

Fig. 10. Verifikasi ProsesMelakukan pemeriksaan debug standar.

Fig. 11. Memeriksa awal proses dalam konteks debugger

Fig. 11. Memeriksa awal proses dalam konteks debuggerMemeriksa pipa terbuka yang tercantum dalam tabel.

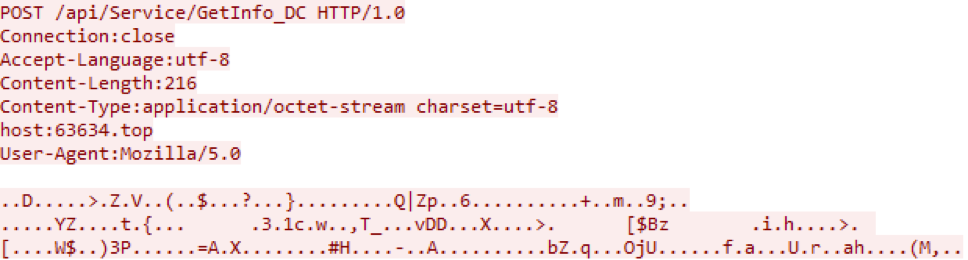

Langkah selanjutnya adalah mendaftarkan simpul yang terinfeksi pada server jahat, mengirim informasi terenkripsi tentang simpul yang terinfeksi dengan permintaan POST ke protokol HTTP (Gbr. 12).

Fig. 12. Permintaan pendaftaran di server penjahat cyber

Fig. 12. Permintaan pendaftaran di server penjahat cyberPerlu dicatat bahwa respons dari server selalu berisi data yang sama, dan terlebih lagi, hanya kode respons server yang diperhitungkan oleh klien.

Bagaimana malware menyembunyikan aktivitasnya

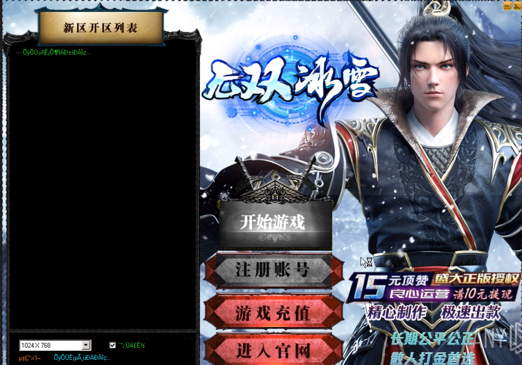

Sesuai dengan urutan muatan yang diberikan, kami melanjutkan ke studi berikut ini. Sufiksnya adalah "AR". Klien, sesuai dengan skema yang ada, mengunduh rangkaian gambar berikutnya dengan beban terenkripsi dari layanan penyimpanan gambar Baidu Images, mendekripsi modul dan memulainya dalam proses baru dengan nama acak. Menurut pendapat kami, fungsi ini berfungsi untuk membuat aplikasi jahat terlihat tidak berbahaya. Seringkali ini adalah klien dari game online (Gbr. 13). Dan ini adalah teknik penyamaran lainnya.

Fig. 13. Antarmuka game online

Fig. 13. Antarmuka game onlineSetelah manuver yang mengganggu ini, proses jahat berlanjut ke tahap perbaikan pada simpul yang terinfeksi. Untuk melakukan ini, ia menggunakan fungsionalitas yang mirip dengan fungsionalitas program rootkit. Secara khusus, pengenalan driver amannya sendiri ke dalam sistem.

Dan inilah yang terjadi. Dari konfigurasi yang didekripsi, beban dengan akhiran "AE" dipilih. Ini adalah perpustakaan TaskReportDLL.dll. Ini memiliki fungsi yang sama dengan perpustakaan TkRep.dll dari tahap sebelumnya - kirim informasi tentang sistem dan periksa ketersediaan peralatan pelindung.

Kemudian pustaka RealWorkDll.dll diunduh. Di antara fungsi-fungsi RealWorkDll.dll, penting untuk mengunduh driver, yang sebagian dilindungi oleh VMPROTECT, dan file PE yang akan diinstal oleh driver ini pada sistem.

Fig. 14. Jalan ke database driver

Fig. 14. Jalan ke database driverKemudian file PE yang digunakan untuk menginstal driver dihapus, dan tahap perbaikan ini selesai.

Pencarian di baris basis data driver membawa kami ke rootkit [.] Com mirror mirror repositori, di mana

turunan dari FUTo rootkit dengan nama yang sesuai di jalur “objfre_wxp_x86” ditemukan (Gbr. 14). Di blog perusahaan kami, rootkit ini

dianggap kembali pada tahun 2006 .

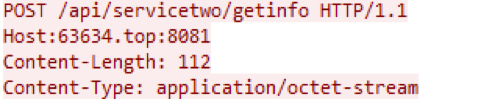

Mari kita pertimbangkan secara lebih rinci pekerjaan dalam sistem driver SDriverBlogx86 yang diinstal oleh modul RealWorkDll.dll. Pada tahap pertama, data pendaftaran klien masuk ke jaringan. POST digunakan sebagai permintaan, tetapi sekarang pada nomor port 8081 (Gbr. 15). Rupanya, port ini digunakan untuk menerima data jika aktivitas pada sistem yang terinfeksi telah mencapai tahap aktivasi rootkit "FUTo".

Fig. 15. Permintaan C2 dari driver yang diinstal di sistem

Fig. 15. Permintaan C2 dari driver yang diinstal di sistemAkses ke server penjahat cyber berlangsung dalam bentuk terenkripsi, data sebelum enkripsi adalah informasi tentang sistem. Pemisah bidang data, format presentasi, dan jumlah bidang adalah sama untuk semua modul (Gbr. 16).

Fig. 16. Informasi sistem untuk mengidentifikasi simpul yang terinfeksi

Fig. 16. Informasi sistem untuk mengidentifikasi simpul yang terinfeksiLebih lanjut, mekanisme operasi driver yang tertanam dalam sistem bertepatan dengan bootloader yang memulai - satu-satunya perbedaan adalah bahwa tautan ke gambar kali ini diminta dari port rootkit dan jalur penyimpanan konfigurasi berubah dari / koded ke / qqwe. Mungkin ini terkait dengan layanan qq.com dan wechat.com.

Daftar modul yang proses terima berisi daftar file PE. Namun dalam kasus ini, alih-alih sufiks dua huruf untuk memilih beban, kunci di akhir baris berisi nama file:

Fig. 17. Konfigurasi yang diterima oleh driver diperbaiki di sistem

Fig. 17. Konfigurasi yang diterima oleh driver diperbaiki di sistemSetelah memuat gambar, payload juga terletak di offset 5120 byte. Struktur payload untuk driver yang diinstal mencakup kunci dari daftar sebelumnya dalam bentuk nama file, dan kemudian file PE itu sendiri. Berbeda dengan langkah-langkah sebelumnya, payload tidak dienkripsi di sini.

Fig. 18. Muatan diterima oleh rootkit yang diinstal dalam sistem

Fig. 18. Muatan diterima oleh rootkit yang diinstal dalam sistemDi antara semua payload yang diterima pada tahap ini, perlu dicatat modul untuk melakukan serangan MITM. Hash-nya sama dengan

b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a , gambar dengan itu disimpan

di alamat ini .

Modul yang dihasilkan memeriksa proses dengan nama devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe, serta proses ZhuDongFangYu, 360Safe, 360Tray.

Dalam proses bekerja dengan bantuan permintaan GET, sertifikat server.crt, server.key, server.der, startcom.crt diunduh.

Fig. 19. Permintaan sertifikat

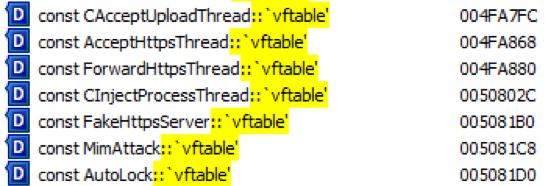

Fig. 19. Permintaan sertifikatNama-nama kelas dari modul untuk melakukan serangan MITM tidak meninggalkan keraguan tentang niat para penyerang (Gbr. 20).

Fig. 20. Nama kelas dari modul untuk melakukan serangan MITM

Fig. 20. Nama kelas dari modul untuk melakukan serangan MITMKesimpulan

Malware ini terdiri dari bootloader, file penyamaran, driver rootkit, dan modul untuk memimpin pria dalam serangan tengah. Untuk pengiriman payload rahasia, perangkat lunak menggunakan teknik penyambungan data dengan gambar JPEG. Untuk server perintah, penyerang mendaftarkan nama di zona domain atas, menawar, serta atas dasar platform cloud.

Berikut adalah beberapa metode untuk menutupi aktivitas yang digunakan oleh pengembang perangkat lunak berbahaya:

- menyamar sebagai aplikasi hukum,

- menutupi lalu lintas untuk gambar,

- docking sebagai rootkit.

Ancaman yang dianggap terdeteksi oleh sistem analisis lalu lintas jaringan

PT Network Attack Discovery sebagai Spy.GmFUToMitm.

IOC1953db709a96bc70d86f7dfd04527d3d0cb7c94da276ddf8f0ef6c51630a2915

1ab1b2fe3ce0fd37a0bb0814a2cac7e974f20963800f43d2f5478fc88c83a3da

1c8dbaf0a5045e2b4a6787635ded8f51d8e89a18e398c0dd79b1b82a968df1a0

9b7082ac4165b25a3b22f2aafdd41ea5f3512a76693f6a6b3101873a9cded961

9cee3f6d6e39adfa0d4712541c070b9c2423275698be0c6cd6cd8239d8793250

b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a

df3e7b04d988cf5634ec886321cb1ac364a46181e7a63f41f0788753e52dcf34

eb67c1d69eb09e195b8333e12c41a0749e7e186c9439f1e2c30f369712ce2c12

63634.topanli.bidshangdai.bidb-blog.oss-cn-beijing.aliyuncs.com Penulis : Dmitry Makarov, Evgeny Ustinov, Teknologi Positif