Jika Anda memiliki ponsel Samsung, Anda mungkin telah memperhatikan frasa "Diamankan oleh Knox" pada layar boot. Apa artinya itu? Di bawah potongan - deskripsi platform keamanan seluler yang dimuat di sebagian besar ponsel cerdas dan tablet Samsung. Ini adalah ulasan berbahasa Rusia pertama tentang mekanisme apa yang umumnya ada dalam solusi Knox.

Pendahuluan

Pada tahun 2019, Samsung Electronics merayakan 50 tahun, dan tahun ini juga ditandai dengan tanggal putaran lain - 10 tahun sejak rilis perangkat Galaxy pertama - GT-I7500. Seperti inilah model ini:

Dengan standar saat ini, ponsel ini memiliki karakteristik yang sangat sederhana: layar 3,2 inci dan prosesor dengan frekuensi clock hanya 528 MHz, menjalankan salah satu versi pertama dari OS Android. Sebenarnya, pada tahun 2009 model itu tidak unik: ada perangkat di OS Android terbuka dengan karakteristik perangkat keras yang serupa pada platform ARM di pasar. Jelas bahwa kesuksesan membutuhkan "sorotan" yang membedakan perusahaan dari yang lain.

Tidak diragukan lagi, keterbukaan sistem operasi memengaruhi keberhasilan OS Android: menurut

perkiraan IDC

, pada Oktober 2019 ia diinstal pada 87% smartphone yang terjual, dan jumlah ini terus bertambah. Tapi dulu, dan sekarang, masalah keamanan Android adalah salah satu topik yang sering dibahas.

Samsung memperkenalkan platform Knox sebagai respons terhadap tantangan di bidang keamanan informasi perangkat seluler. Edisi pertama Knox (nama lama adalah "AMAN" atau "Samsung untuk Perusahaan") dirilis pada 2012 bersama dengan Galaxy S3.

Versi mayoritas terbaru dari platform (3.0) dirilis dengan Galaxy S9 pada tahun 2018. Versi saat ini pada saat penulisan adalah 3.4. Nama Knox berasal dari Fort Knox, salah satu kepemilikan emas paling aman di dunia.

Apa itu Knox? Sekarang dengan nama ini (atau lebih tepatnya sebuah merek) dipahami segala sesuatu yang terhubung di Samsung dengan keamanan seluler. Ini termasuk pengelola kata sandi

Samsung Pass ,

Folder Aman , layanan pembayaran

Samsung Pay , dan seluruh keluarga

solusi perusahaan , tetapi ini didasarkan pada platform Knox.

Fitur penting dari platform Samsung Knox adalah bahwa ia didasarkan pada mekanisme perangkat keras. Samsung, sebagai produsen komponen perangkat keras, dapat mengontrol seluruh proses produksi, perakitan, dan konfigurasi perangkat, dan, karenanya, merancang mekanisme keamanan berdasarkan kemampuan perangkat keras.

Ini mencakup prinsip-prinsip berikut:

- Keamanan sistem dibangun di atas akar perangkat keras trust (HW Root of Trust).

- Pemantauan keamanan perangkat harus dimulai saat boot.

- Pemantauan keselamatan wajib dan teratur selama operasi perangkat.

- Sistem harus memiliki mekanisme yang memungkinkan sistem pihak ketiga untuk membuktikan integritasnya.

- Nilai utama perangkat adalah data pengguna. Perlindungan mereka adalah prioritas sistem.

Perhatian khusus dalam pengembangan platform Knox diberikan pada persyaratan khusus perusahaan untuk keamanan perangkat. Ponsel telah menjadi alat yang berfungsi: tidak hanya pekerjaan kantor yang biasa untuk semua orang (mail, messenger, office suite), tetapi juga pilihan yang lebih eksotis: telepon sebagai mesin kasir, pemindai di gudang, atau bahkan panduan di museum. Bagi perusahaan, kemampuan untuk mengelola pekerjaan mobile ini penting.

Platform Knox juga memecahkan masalah ini:

- Data perusahaan pada perangkat harus dikelola dengan mudah.

- Perangkat perusahaan harus memiliki mekanisme pemantauan dan kontrol terpusat.

- Barang-barang di atas tidak boleh diimplementasikan dengan merugikan privasi pengguna akhir.

Rincian lebih lanjut tentang platform perangkat Samsung Knox.

Membangun lingkungan yang tepercaya

Sebelum mempelajari mekanisme individu, beberapa kata harus dikatakan tentang dasar dari semua mekanisme perangkat keras untuk melindungi platform Knox - Arsitektur Pengukuran Integritas (TIMA) berbasis TrustZone. Ini didasarkan pada ARM TrustZone Framework.

Ada 2 "dunia" (area) dalam paradigma TrustZone:

- Aman

- Dunia Normal atau Tidak Aman (Dunia "Normal" atau "Tidak Aman")

Pemisahan mereka dilakukan pada tingkat perangkat keras dan dikendalikan oleh komponen terpisah yang disebut Monitor. Ini terlihat seperti ini:

Sumber: www.arm.com

Sumber: www.arm.comFungsionalitas ponsel dibagi antara dua area ini sebagai berikut:

Dunia Aman:

- Komputasi sensitif (misalnya, enkripsi).

- Perlindungan informasi penting.

- Memantau status kernel OS yang berjalan di Dunia Normal.

- Akses ke memori dan perangkat yang ditandai sebagai Aman (hanya dapat diakses dari Dunia Aman).

Dunia Normal:

- Menjalankan OS utama dan semua aplikasi pengguna.

- Aplikasi yang berjalan di Dunia Aman adalah yang paling istimewa, dan dapat mengakses sumber daya dari kedua lingkungan (Dunia Aman dan Dunia Normal). Dalam kondisi normal, aplikasi dari Dunia Normal tidak dapat mengakses sumber daya Dunia Aman secara langsung.

Dari dasar-dasarnya, mari beralih ke mekanisme perlindungan sendiri di platform Knox.

Akar Kepercayaan Perangkat Keras

Sudah pada saat produksi di pabrik, selama instalasi perangkat lunak (software), kunci kriptografi dibuat pada perangkat seluler. Pertimbangkan 2 kunci utama:

- Kunci Perangkat Keras Unik Perangkat (DUHK) atau Kunci Perangkat Keras Unik Perangkat. Kunci simetris yang unik untuk setiap perangkat, yang dibuat langsung pada perangkat menggunakan generator nomor acak perangkat keras. Informasi yang dienkripsi dengan kunci ini hanya dapat didekripsi pada perangkat yang sama. DUHK hanya tersedia untuk modul enkripsi perangkat keras dan tidak tersedia untuk perangkat lunak apa pun di perangkat. Menggunakan DUHK, kunci kriptografi yang tersisa pada perangkat dienkripsi. Ketika kita mengatakan bahwa suatu komponen terkait dengan suatu perangkat, paling sering itu adalah penggunaan kunci ini.

- Device Root Key (DRK) atau Device Root Key. Unik untuk setiap perangkat sepasang kunci asimetris (RSA), ditandatangani oleh sertifikat root (X.509) Samsung. DRK dilindungi oleh DUHK dan hanya tersedia dari Secure World. Ini secara unik mengidentifikasi perangkat dan mengkonfirmasi bahwa itu dibuat oleh Samsung.

Dengan pendekatan di atas, kunci sulit untuk dikompromikan atau dipalsukan, data yang dienkripsi terikat erat ke perangkat keras, mereka tidak dapat ditransfer dan dibaca pada perangkat lain.

Pembuatan perangkat di Samsung Electronics, Gumi, Korea Selatan

Pembuatan perangkat di Samsung Electronics, Gumi, Korea SelatanUnduh perangkat

Boot Aman

Proses boot perangkat terdiri dari rantai bootloader, yang masing-masing memeriksa tanda tangan dari komponen berikutnya, dan kemudian memulainya. Jika verifikasi gagal, proses pengunduhan terganggu. Mekanisme ini disebut Boot Aman. Dalam kerjanya, ia menggunakan Kunci Boot Aman Samsung (SSBK), pasangan kunci asimetris dalam penyimpanan perangkat keras.

Secure Boot memastikan bahwa perangkat melakukan booting hanya menggunakan bootloader Samsung tepercaya. Jika salah satu bootloader terganggu, maka perangkat mulai berhenti, mencegah potensi kompromi perangkat.

Boot Tepercaya

Amankan Boot dengan memverifikasi tanda tangan menyelesaikan masalah bootloader pihak ketiga, tetapi tidak menyelesaikan masalah versi lama yang tidak relevan yang berpotensi membawa sejumlah kerentanan yang diketahui. Karenanya, mekanisme Boot Tepercaya telah dikembangkan, bekerja di atas Boot Aman. Ia memeriksa relevansi versi bootloader. Hasil tes ditulis ke memori yang dilindungi di TrustZone Secure World dan dapat digunakan untuk pemeriksaan di masa mendatang.

Knox Verified Boot (KVB)

Ketika OS mulai memuat, mekanisme lain yang disebut Knox Verified Boot diaktifkan. KVB adalah perpanjangan dari mesin

Android Verified Boot (AVB) . Selain metrik standar yang dikendalikan oleh AVB, KVB juga memperhitungkan hasil yang diperoleh oleh Boot Tepercaya dan Boot Aman (mis. Integritas dan relevansi bootloader). Karena eksekusi semua operasi KVB di bootloader, pemeriksaan ini dapat diandalkan dan aman (prosedur dilakukan di luar objek yang diperiksa).

Komponen Knox Verified Boot cukup baru dan didukung oleh perangkat yang dimulai dengan Samsung S10 yang menjalankan Android P atau lebih baru.

Secara grafis, proses boot perangkat yang dilindungi oleh mekanisme Knox dapat direpresentasikan sebagai berikut:

Knox, Garansi, Bit Hardware, Bendera

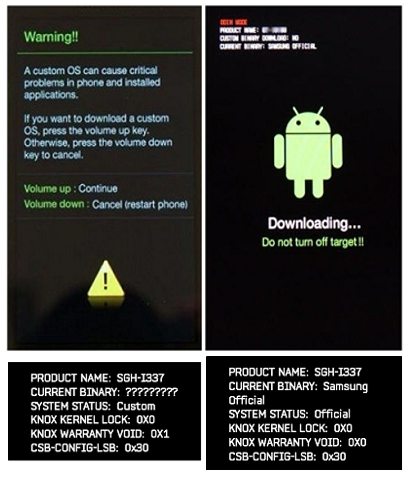

Knox Warranty Bit adalah fitur keamanan yang memungkinkan Anda untuk merekam fakta menginstal versi perangkat lunak sistem yang tidak resmi pada perangkat. Perangkat dengan Bit Garansi yang diaktifkan tidak dapat menggunakan beberapa fungsi, misalnya, Knox Workspace. Bendera tidak dapat dikembalikan ke keadaan semula. Ini memastikan bahwa perangkat Samsung sebelumnya hanya diluncurkan dengan OS tepercaya.

Fig. Firmware khusus di sebelah kiri, KNOX GARANSI BISA 0x1

Fig. Firmware khusus di sebelah kiri, KNOX GARANSI BISA 0x1Kunci perangkat keras kembali ke versi perangkat lunak lama (Pencegahan Rollback)

Versi komponen bootable yang lebih lama mungkin mengandung kerentanan. Pencegahan rollback - fungsi yang memblokir kembalinya ke versi OS yang lebih lama. Versi bootloader minimum yang dimungkinkan untuk firmware disimpan di area yang dilindungi. Versi OS kernel sekecil mungkin disimpan dalam bootloader itu sendiri. Dengan pembaruan sistem reguler, versi minimum dari bootloader dan OS yang diijinkan bertambah. Kembali ke versi sebelumnya atau sebelumnya tidak dimungkinkan.

Tidak mungkin untuk kembali dari Android P ke Android O.

Tidak mungkin untuk kembali dari Android P ke Android O.Integritas Lingkungan Tepercaya

Setelah startup, integritas sistem harus diperiksa secara teratur. Ada beberapa mekanisme untuk ini di Knox.

Komponen Pengukuran Kernel Berkala (PKM)

PKM secara berkala memonitor OS untuk modifikasi pada komponen-komponennya sejak boot. Sebagai bagian dari verifikasi, checksum kernel dan status subsistem SE untuk Android dilacak (kita akan membicarakannya sedikit kemudian). PKM bekerja untuk Dunia Aman. Dengan demikian, setiap modifikasi tidak normal dari kernel OS akan terdeteksi.

Komponen Perlindungan Kernel Real-time (RKP)

Boot Tepercaya melindungi dari pemuatan kernel yang dimodifikasi, tetapi kernel mungkin diserang saat perangkat sedang berjalan. Diperlukan pemantauan konstan terhadap integritas kode dan data penting. RKP adalah pemantauan keamanan yang terletak di lingkungan yang terisolasi - baik di ARM TrustZone Secure World, atau dalam hypervisor "tipis" yang dilindungi oleh ekstensi perangkat keras virtualisasi.

RKP menggunakan metode khusus untuk memantau manajemen memori di Dunia Normal, memotong permintaan kritis dan mengevaluasi dampaknya sebelum dieksekusi. Mekanisme perlindungan kernel waktu nyata melengkapi pemeriksaan integritas kernel berkala (PKM).

Dengan demikian, Perlindungan Kernel Real-Time adalah jaminan perlindungan terhadap eksekusi kode berbahaya di tingkat kernel OS.

Pemeriksaan Integritas Lingkungan Tepercaya

Perangkat seluler tidak berfungsi secara terpisah, biasanya mereka adalah bagian dari beberapa sistem yang lebih besar, misalnya, mereka adalah klien server, node komputasi, dll. Dan agar sistem bekerja secara stabil dan aman, harus dipastikan bahwa semua komponennya “sehat” dan mereka adalah apa yang mereka katakan. Ini adalah tugas yang agak sulit, dalam kerangka platform Knox, diselesaikan dengan menggunakan mekanisme sertifikasi jarak jauh.

Sertifikasi perangkat jarak jauh (Knox Attestation)

Sertifikasi jarak jauh memungkinkan sistem pihak ketiga untuk membuat kesimpulan tentang keadaan perangkat akhir. Parameter berikut diperiksa, khususnya:

- pengukuran dikumpulkan selama proses boot Boot Tepercaya;

- log pelanggaran keamanan dari mekanisme PKM dan RKP sejak reboot terakhir;

- Status Bit Garansi Knox

- Berbagai pengidentifikasi perangkat, seperti IMEI.

Pesan sertifikasi dihasilkan di ARM TrustZone Secure World. Itu benar bahkan jika OS di Dunia Normal terganggu.

Selain memeriksa parameter individu, sertifikasi juga mengevaluasi keadaan sistem secara keseluruhan. Hanya ketika pengukuran yang dikumpulkan oleh Boot Tepercaya sesuai dengan nilai referensi dan nilai Bit Jaminan Knox tidak diubah, sertifikasi dianggap lulus.

Pesan sertifikasi tidak dapat dipalsukan karena ditandatangani menggunakan Samsung Attestation Key (SAK), yang berasal dari kunci root Samsung. Server jarak jauh dapat memverifikasi integritas pesan menggunakan kunci root Samsung. Tanda tangan berisi "aditif" kriptografi yang dihasilkan di sisi server (nomor acak yang hanya digunakan sekali) untuk mencegah penyerang menggunakan pesan validasi lama pada perangkat yang sudah dikompromikan.

Sistem pihak ketiga dapat memutuskan tindakan lebih lanjut berdasarkan hasil sertifikasi, tergantung pada kebijakan keamanan. Misalnya, Anda dapat memutuskan koneksi dari perangkat, menghapus konten di ruang kerja yang aman, meminta lokasi perangkat, dan melakukan banyak tindakan lainnya.

Perlindungan data

Data adalah nilai inti dari perangkat seluler dan membutuhkan mekanisme perlindungan terpisah.

Enkripsi Penyimpanan Internal

Enkripsi penuh dari memori internal adalah prasyarat untuk semua perangkat berbasis Android OS dari versi 7. Knox mengembangkan konsep ini dengan menyimpan kunci dalam penyimpanan kunci perangkat keras yang aman.

Peningkatan Keamanan (SE) untuk Android

Samsung Knox menggunakan ekstensi Peningkatan Keamanan untuk Android (Peningkatan Keamanan untuk Android, SE untuk Android), yang menambahkan Kontrol Akses Wajib (MAC) ke OS.

SE untuk Android menyediakan dua tingkat perlindungan MAC:

- Perlindungan Kernel

- Perlindungan middleware Android

Sasaran SE untuk Android termasuk mengisolasi data dan aplikasi, membatasi hak proses sistem, termasuk yang dijalankan atas nama pengguna super.

Knox Containerisasi

Satu kasus penggunaan khusus untuk SE untuk mesin Android adalah wadah Knox.

Wadah membagi aplikasi dan data menjadi dua ruang independen: area reguler dan area terlindungi. Data dari area yang dilindungi disimpan dalam bentuk terenkripsi dalam memori internal. Kunci enkripsi, pada gilirannya, dienkripsi menggunakan kunci DUHK, mis. mereka terikat ke perangkat tertentu. Jika perangkat terganggu (Knox Warranty Bit, Boot Tepercaya, dll.), Akses ke wadah diblokir.

Penting untuk dicatat bahwa aplikasi yang dipasang di wadah berfungsi, pada kenyataannya, di lingkungan normal. Akibatnya, aplikasi yang ditulis untuk Android berjalan dalam wadah tanpa adaptasi atau perubahan pada kode sumber.

Teknologi containerisasi digunakan di beberapa produk Samsung, seperti Secure Folder dan Knox Workspace.

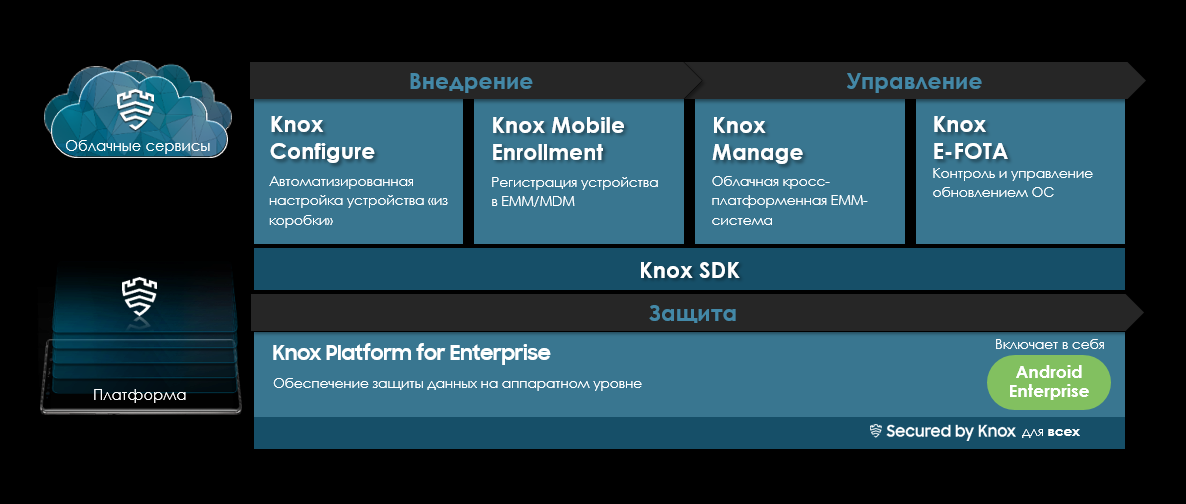

Peluang Bisnis

Semua mekanisme di atas sangat penting saat menggunakan perangkat seluler di lingkungan perusahaan. Masalah ini patut mendapat pertimbangan terpisah, jadi di sini kami membatasi diri pada gambar:

Sumber tambahan pada topik:

Diposting oleh: Vladimir Karacharov,

Manajer, Penjualan Pra / Pasca B2B

Tim pengembangan bisnis

Samsung R&D Institute Rusia