Zero-click atau zero-touch adalah serangan jarak jauh pada perangkat yang tidak memerlukan tindakan tambahan dari pengguna. Ini dapat dilakukan melalui udara (OTA, over-the-air): cukup bahwa korban berada dalam jangkauan saluran komunikasi nirkabel yang diinginkan. Kami akan berbicara tentang serangan seperti itu di artikel ini.

Alih-alih memperkenalkan

Asli

Serangan 0-klik tidak memerlukan tindakan apa pun dari pengguna. Serangan 1-klik membutuhkan beberapa jenis tindakan. Secara umum, hampir semua serangan pada aplikasi server dapat dikaitkan dengan 0-klik, tetapi artikel kami bukan tentang perangkat lunak server. Munculnya serangan 1-klik dan 0-klik dikaitkan dengan penyebaran besar-besaran perangkat seluler, pertumbuhan jangkauan jaringan dan jumlah titik Wi-Fi. Karena penjelajahan internet yang aktif, perangkat seluler menyimpan banyak informasi pribadi dan rahasia. Tujuan utama penyerang adalah data pengguna ini, yang sekarang disimpan bukan di server atau komputer di rumah, tetapi tepat di sakunya.

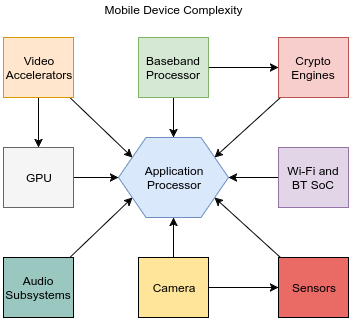

Selama 10 tahun terakhir, semua informasi dan komunikasi kami telah berpindah dari desktop ke ponsel yang kuat dengan banyak perangkat keras pintar. Dengan demikian, permukaan serangan (permukaan serangan) telah sangat meningkat.

Dulu firewall menyediakan keamanan relatif bagi pengguna. Tetapi sekarang jelas bahwa semua orang berada di bawah ancaman peretasan, dan yang paling penting - serangan itu tidak terlihat.

Bagaimana ini mungkin?

- Saat mentransmisikan data yang dibentuk secara khusus ke perangkat korban melalui saluran transmisi data nirkabel (GSM, LTE, Wi-Fi, Bluetooth, NFC, dll. - garis bawahi yang diperlukan).

- Kerentanan dapat bekerja saat memproses data ini langsung pada chip (baseband, Wi-Fi SoC, Bluetooth SoC, NFC SoC, dll.).

- Atau data dapat bergerak sedikit lebih jauh, dan kerentanan akan bekerja ketika memproses data pada program target (panggilan, SMS, MMS, pengirim pesan instan, klien email, dll.), Yang bertanggung jawab untuk menyiapkan data ini untuk pengguna.

- Selanjutnya, muatan dalam eksploitasi melakukan tindakan tertentu untuk Pasca Eksploitasi.

Dalam hal ini, korban harus melakukan 0 klik, sentuhan, atau transisi! Serangan seperti itu sulit dicegah, dan tidak mungkin menyalahkan korban karena mengikuti tautan phishing dari pesan atau membuka semacam dokumen. Dalam beberapa sumber, serangan yang sama disebut "sepenuhnya jauh" atau "kurang interaksi" - tidak ada istilah tunggal.

"Kemudahan" serangan semacam itu adalah bahwa penyerang tidak perlu melakukan sesi rekayasa sosial untuk meyakinkan pengguna untuk mengklik tautan atau membuka dokumen. Semuanya terjadi tanpa disadari, dan pengguna mungkin tidak mengerti sama sekali bahwa serangan telah terjadi. Jika Anda mengikuti jalur klasik melalui serangan pada aplikasi pengguna, maka hampir semuanya sudah diplester dengan berbagai mitigasi keamanan. Dan jika Anda pergi dari sisi SoC yang berbeda, maka ada kemungkinan besar untuk memenuhi suatu sistem tanpa mitigasi keamanan, yang, tentu saja, menyederhanakan pekerjaan penyerang.

Itu bisa apa saja:

- Layanan data saat berkomunikasi dengan menara sel (perintah OTA)

- Paket Level Tautan

- Respons Otentikasi

- Pesan SMS

- Pesan MMS

- Pesan suara

- Konferensi video

- Pesan ke messenger favorit Anda (Skype, WhatsApp, Viber, FaceTime, Telegram, dll.)

- Panggilan

- dll.

Semua hal di atas dapat menyebabkan kerentanan dipicu baik dalam firmware chip atau dalam kode program yang bertanggung jawab untuk pemrosesan. Sayangnya, bahkan kode yang bertanggung jawab untuk tahap awal pengolahan data mengandung kerentanan.

Sebagai bonus, kami merekomendasikan sebuah artikel oleh Natalie Silvanovich dari Google Project Zero "Permukaan Serangan Sepenuhnya Jarak Jauh dari iPhone" .

Apakah ada contoh nyata?

Ketertarikan pada serangan semacam itu di kalangan penelitian telah muncul baru-baru ini, dan sekarang mereka mulai populer. Dari karya-karya di bidang ini, berikut ini dapat dibedakan (daftar tidak mengaku lengkap):

Di area Wi-Fi:

Di daerah Baseband:

- "Fuzzing the Phone in Your Phone" , CHARLIE MILLER, COLLIN MULLINER (2009)

- "Semua baseband Anda adalah milik kami", Ralf-Philipp Weinmann (2010)

- "The Baseband Apocalypse", Ralf-Philipp Weinmann (2011)

- "Serangan Baseband: Eksploitasi Remote Korupsi Memori di Tumpukan Protokol Seluler" , Ralf-Philipp Weinmann (2012)

- "Breaking Band: rekayasa balik dan mengeksploitasi baseband shannon" , Nico Golde, Daniel Komaromy (2016)

- "Path of Least Resistance: Baseband Seluler untuk Eskalasi Prosesor Aplikasi pada Perangkat Mediatek" , György Miru (2017)

- "Jalan-jalan dengan Shannon Walkthrough dari eksploitasi baseband pwn2own" , Amat Cama (2018)

- "Eksploitasi Baseband Smartphone Modern" , Marco Grassi, Muqing Liu, Tianyi Xie (2018)

Catatan operasi prosesor baseband:

Saat menggunakan baseband menggunakan stasiun basis berbahaya, perlu dicatat bahwa, dimulai dengan 3G, sebagian besar paket harus diautentikasi dengan kunci khusus. Kutipan dari "Eksploitasi Baseband Smartphone Modern" : "Ini karena awalnya jaringan 2G (generasi kedua) menganggap BTS (stasiun pangkalan) sebagai komponen tepercaya, di luar jangkauan penyerang. Jadi ponsel akan mempercayai orang yang menyamar sebagai BTS. Ini memungkinkan untuk membangun BTS palsu dan meluncurkan serangan di udara. Hanya stasiun pangkalan yang mengautentikasi ponsel, tetapi tidak sebaliknya. Setelah munculnya SDR, menjadi jelas bahwa sekarang BTS tidak dapat dipercaya lagi. Saat ini sangat murah untuk membangun BTS palsu dan menyerang ponsel. Untuk alasan ini di jaringan 3G dan yang lebih baru pendekatannya berubah. Sekarang ponsel, dengan memanfaatkan kunci dalam kartu SIM, biasanya akan mengotentikasi 3G atau stasiun pangkalan yang lebih baru. Ini menghilangkan banyak permukaan serangan di 3G dan jaringan yang lebih baru, yang perlu memotong otentikasi. "

Karena kenyataan bahwa sebagian besar baseband modern mendukung 3G dan 4G dan jaringan menggunakan standar baru (mereka lebih prioritas), penyerang membutuhkan teknik tambahan yang memungkinkan menurunkan metode koneksi default (hingga 2G) di modem klien.

Kemungkinan nuansa, dan semuanya dari implementasi chip tertentu.

Di bidang Bluetooth:

Di bidang pesan instan:

Setelah menganalisis pekerjaan di atas, kita dapat memahami bahwa selain kerentanan langsung dari eksekusi kode jarak jauh, untuk keberhasilan serangan serius, sebagai suatu peraturan, kerentanan tambahan diperlukan yang meningkatkan hak istimewa dalam sistem (dalam kasus pesan instan) atau mengarah pada transfer eksekusi kode dari chip periferal (Wi-Fi) , baseband, dll.) pada prosesor utama (Application Processor). Hanya dengan mengumpulkan rantai kerentanan, kompromi lengkap perangkat dapat dicapai.

Insiden klik-nol sebenarnya sulit untuk diperbaiki. Namun, jika Anda beralih ke 1-klik, Anda segera mengingat serangan itu menggunakan kode Pegasus berbahaya, penyelidikan "Penyelaman yang sangat dalam ke rantai Eksploitasi iOS ditemukan di alam liar" dan CVE-2019-11932 baru -baru ini di WhatsApp, mengarah ke RCE.

Kompetisi Mobile Pwn2own 2019

Penyelenggara kompetisi pwn2own menunjukkan minat pada serangan tersebut, meskipun sebelumnya hanya ada browser dan OS. Mereka pertama kali muncul di 2015, dan pada 2019 di PWN2OWN TOKYO ada kategori seperti:

- Jarak Pendek: serangan terjadi ketika berinteraksi melalui Wi-Fi, Bluetooth, NFC;

- Pesan: serang saat melihat atau menerima pesan MMS atau SMS;

- Baseband: serangan terjadi ketika berinteraksi dengan stasiun pangkalan.

Dan di antara perangkat target adalah:

- Xiaomi Mi 9

- Samsung Galaxy S10

- Huawei P30

- Google Pixel 3 XL

- Apple iPhone XS Max

- Oppo F11 Pro (hanya baseband)

Tergantung pada kategori dan tujuannya, hadiah berkisar dari $ 30.000 hingga $ 150.000.

Menurut hasil, kami memiliki gambar berikut:

- Samsung Galaxy S10 telah diretas melalui NFC. Kerentanan UaF dalam JavaScript JIT;

- Samsung Galaxy S10 telah diretas melalui baseband. Overflow kerentanan pada stack;

- Xiaomi Mi9 diretas melalui NFC. Kerentanan XSS.

Ya, tidak semua serangan adalah klik nol, tetapi trennya signifikan.

Pasar Eksploitasi

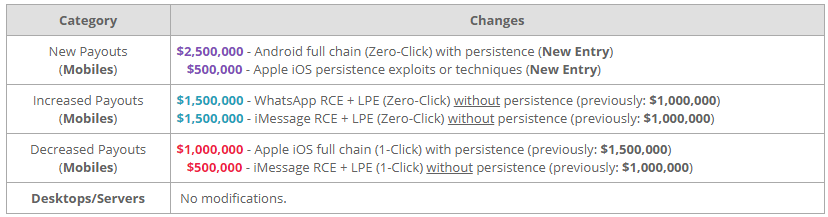

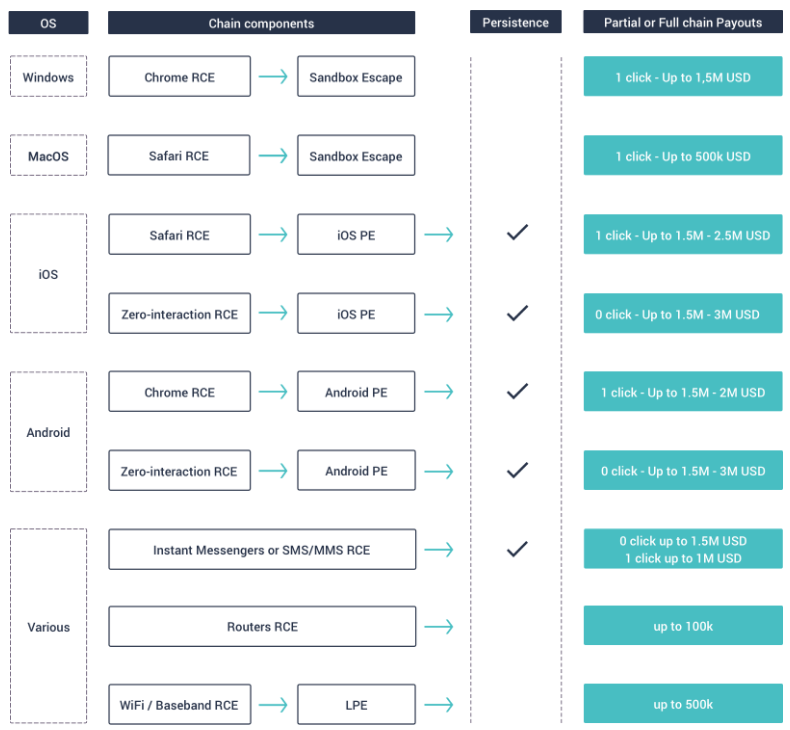

Broker eksploitasi juga tertarik pada klik nol, yang menawarkan hingga $ 3 juta untuk rantai eksploitasi tersebut.

Dan label harga dari broker lain.

Rekomendasi

Satu-satunya hal yang dapat diberitahukan dan apa yang dapat dilakukan oleh pengguna biasa adalah menempatkan semua pembaruan secara tepat waktu agar OS, firmware, dan aplikasi selalu terbarui. Ini akan meminimalkan kemungkinan serangan yang berhasil.

Kesimpulan

Serangan zero-klik sulit untuk diimplementasikan dan, sebagai suatu peraturan, membutuhkan pemenuhan sejumlah kondisi, yang tidak memberikan mereka distribusi yang luas. Namun, mereka dapat menimbulkan kerusakan besar, namun tetap tidak terdeteksi.

PS Terima kasih veneramuholovka untuk bantuan dalam mempersiapkan bahan untuk artikel ini!