Kami melanjutkan serangkaian artikel tentang Kesadaran Keamanan atau, secara sederhana, tentang melatih karyawan kami untuk menghadapi serangan phishing. Seringkali pelatihan seperti itu diterapkan pada lutut, tetapi itu hanya bisa benar-benar efektif jika berkembang menjadi proses terintegrasi penuh di tingkat seluruh organisasi. Dengan surat-surat kebahagiaan yang teratur (juga keserakahan, kegelisahan, keingintahuan dan atribut phishing lainnya). Kami berbicara tentang bagaimana kami membayangkannya dan bagaimana kami sudah mengimplementasikannya di bawah potongan.

Pertama, pengulangan singkat materi, bagi mereka yang belum membaca artikel sebelumnya. Pada 2016, ada lonjakan serangan phishing di seluruh dunia. Penyerang menyadari bahwa lebih mudah untuk menyerang karyawan perusahaan daripada mencoba menerobos peralatan pertahanan perimeter, karena orang, tidak seperti mesin, memiliki sistem yang sangat rentan - jiwa.

Vektor psikologis spesifik diletakkan di setiap serangan phishing:

- Ketakutan. Vektor ini bertujuan untuk membentuk dalam benak manusia gambar dari ancaman khusus terhadap kehidupan dan kesejahteraan (30 ribu dihapuskan dari akun Anda, anak dibawa pergi dengan ambulans, dll). Sangat sering digunakan dalam surel phishing massal.

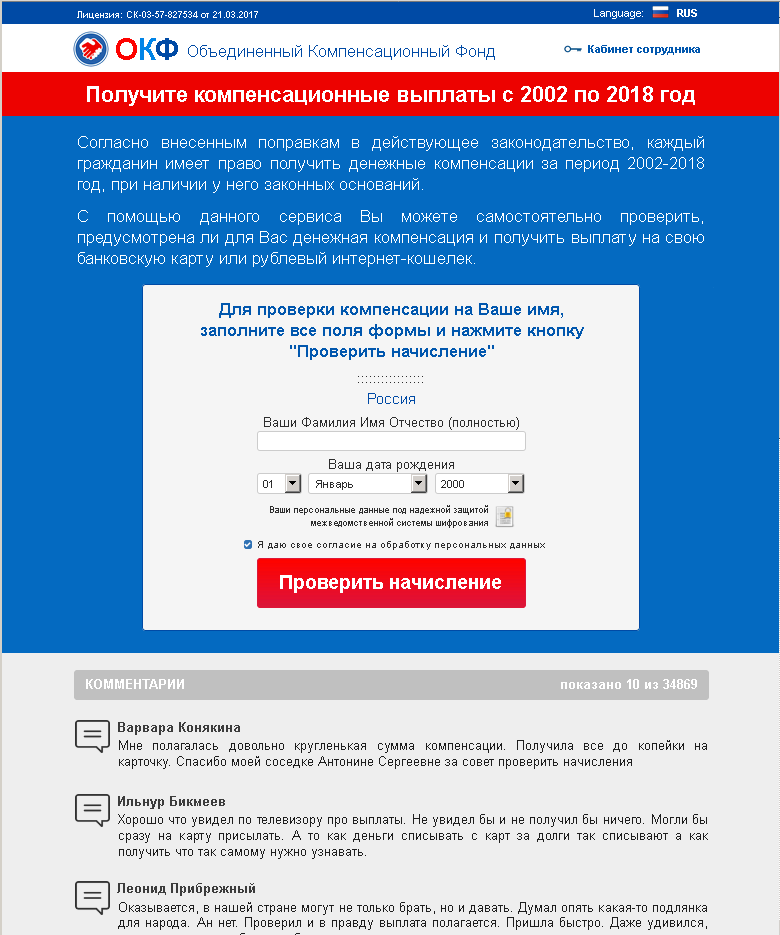

- Keserakahan. Salah satu vektor serangan paling populer yang bertujuan keinginan yang tidak moderat untuk mendapat untung.

Dalam praktik kami, ada kasus ketika dokumen dikirim ke klien dengan hyperlink ke halaman phishing, di mana ia diusulkan untuk menerima pembayaran kompensasi, tetapi sebelum itu membayar biaya dengan memasukkan data pribadi Anda, termasuk informasi kartu bank.

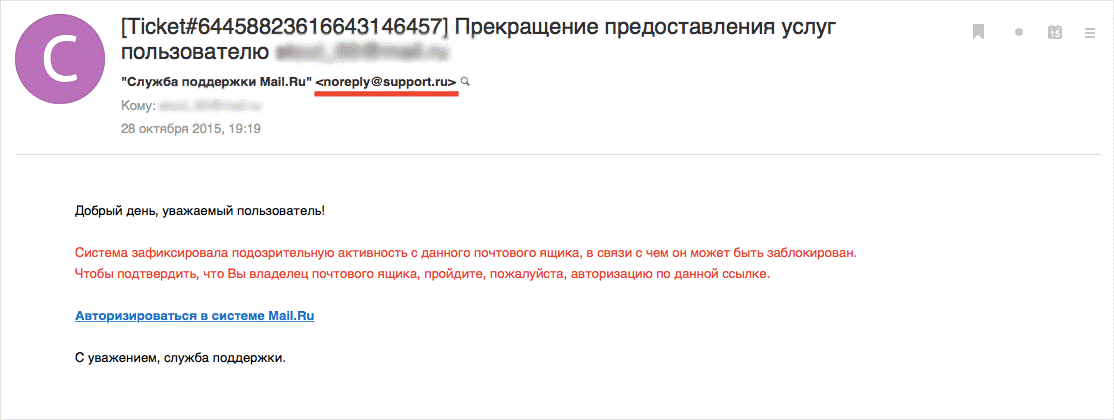

Seperti inilah bentuk surat itu:

Saat mengklik tautan, halaman

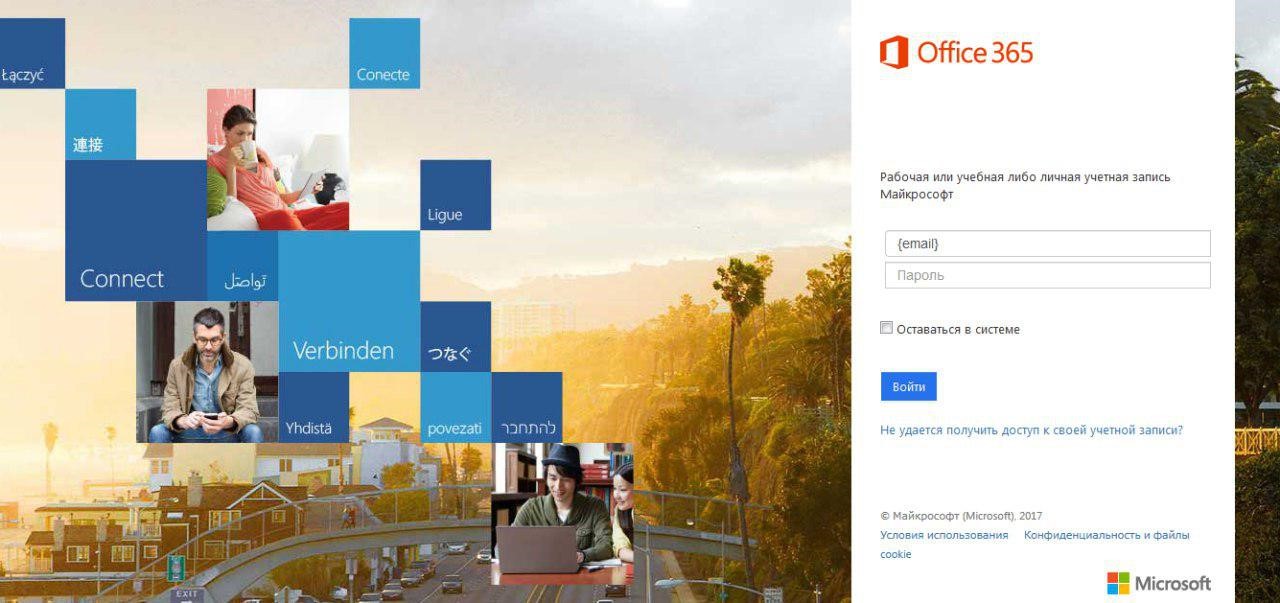

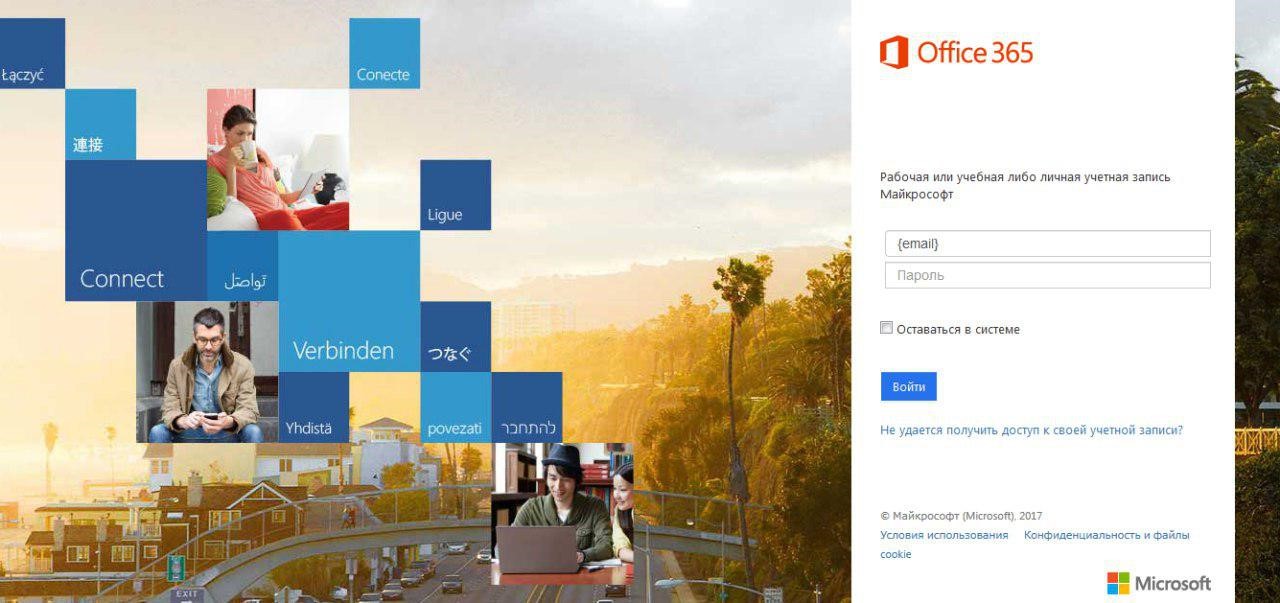

- Ketidakpedulian. Vektor berikut dapat dibedakan menjadi kategori yang terpisah, karena ia terus digunakan di situs phishing di mana seseorang berada. Situs phishing semacam itu adalah halaman palsu dari sumber daya populer dan biasanya memerlukan nama pengguna dan kata sandi. Untuk tujuan pelatihan, kami telah menerapkan halaman jenis ini:

Cara paling sederhana untuk menggunakan vektor ini adalah mengganti string asli dengan yang paling mirip, misalnya, rtk-solar.ru alih-alih rt-solar.ru. Homoglyphs juga sangat sering digunakan. Homoglyph adalah salah satu dari dua atau lebih grapheme, tanda atau mesin terbang dengan bentuk yang entah itu identik atau tidak dapat dibedakan dengan inspeksi visual cepat. Misalnya, bahasa Rusia "a" dan bahasa Inggris "a" adalah homoglif. Contoh-contoh homoglyph lainnya:

Sumber: https://helpugroup.ru/kak-legko-i-prosto-sgenerirovat-sotni-fishingovyh-domainov

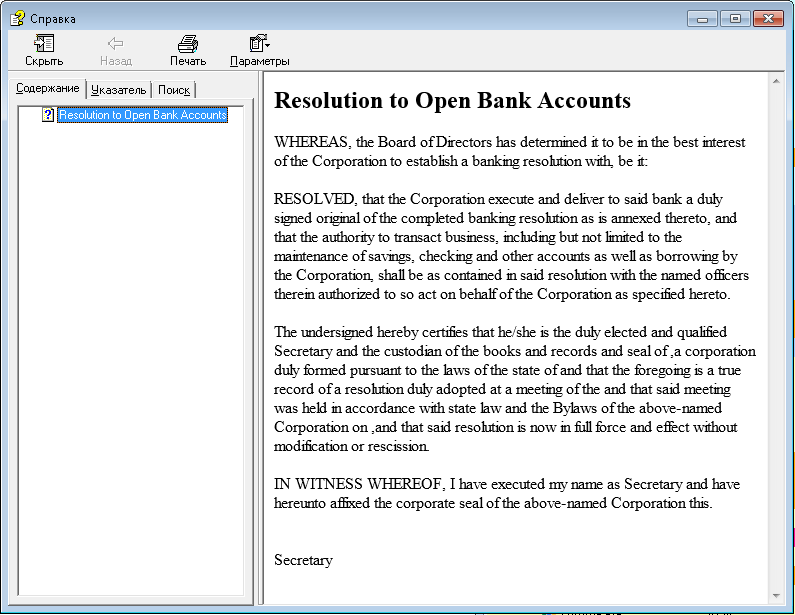

Ada juga katalis serangan tambahan. Jadi kapan terakhir kali Anda memeriksa keandalan tautan atau lampiran dalam surat yang diterima dari atasan Anda? Dan jika surat itu masih berisi kata-kata "mendesak", "hari ini", "cepat", maka dengan probabilitas 97% karyawan yang menerima ini akan melupakan segala sesuatu di dunia dan menjadi mangsa yang mudah bagi penyerang. Sebagai contoh, salah satu klien menerima phishing, di mana, sesegera mungkin, mereka harus mulai melaksanakan perintah Bank Sentral Federasi Rusia.

Surat itu berisi arsip, setelah dibuka yang dilihat pengguna sebagai berikut:

Sementara itu, malware mengunduh dan mengunduh ke komputer di latar belakang ...

Vektor serangan lain dapat ditemukan

dalam klasifikasi serangan anti-phishing digital.Jika keberadaan serangan phishing dianggap sebagai masalah No. 1, anehnya, masalah No. 2 berlawanan dengan masalah No. 1. Kenapa begitu Karena layanan keamanan informasi perusahaan memahami dan melihat masalah, tetapi, sebagai suatu peraturan, menyelesaikannya dengan cara yang ketinggalan zaman. Misalnya, mereka biasanya mengirim karyawan ke kursus pelatihan selama beberapa hari.

Kursus penuh waktu memiliki masalah utama - tidak mungkin untuk memahami bagaimana pengguna mempraktikkan pengetahuan mereka.

Jadi bagaimana cara membangun pelatihan karyawan yang efektif?

Bagian teoretis. Materi pelatihan harus:

• selalu up to date.

• berada dalam format audio-video-teks dan memiliki interaktivitas (kualitas persepsi dan asimilasi informasi oleh karyawan secara langsung tergantung pada ini)

• memiliki bagian tes untuk menguji pengetahuan yang diperoleh.

Bagian praktis. Pengembangan keterampilan adalah elemen wajib dari program. Dan yang terbaik dari semuanya, jika itu terjadi dalam "kondisi pertempuran", yaitu di tempat kerja dan dalam sistem surat yang dipasang di perusahaan.

Untuk menerapkan sistem pelatihan semacam itu di dalam perusahaan akan membutuhkan:

• sorot server besi / virtual.

• membeli domain dan mengkonfigurasi mx- / ptr-record.

• periksa alamat IP dalam daftar hitam.

• Menyebarkan server email tempat Anda ingin mengkonfigurasi kebijakan SPF, DKIM dan DMARK.

Setelah itu, kami akan sepenuhnya yakin bahwa surat-surat itu akan menjangkau pengguna akhir. Tapi bukan itu saja! ©

Langkah selanjutnya adalah menyiapkan pelaporan tentang tindakan pengguna yang tidak aman. Anda perlu melacak pengguna mana yang membuka pesan, mengikuti tautan dari pesan jahat, dan yang membuka lampiran.

Saat mengirim lampiran jahat, penipu perlu beberapa tindakan sederhana dari pengguna, yang juga harus dapat dilacak. Inilah mereka:

- Izinkan makro adalah teknik peluncur malware klasik dan lama.

- Nonaktifkan mode terproteksi, aktifkan pengeditan - misalnya, untuk mengaktifkan objek yang dieksploitasi atau tertanam.

- Konfirmasikan permintaan DDE - cara kerja serangan seperti itu dijelaskan secara rinci dalam sebuah artikel tentang Peretas.

Dalam serangan nyata, permintaan penipuan untuk tindakan tersebut terlihat, misalnya, seperti ini:

Sumber: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Sumber: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEBAtau seperti ini:

Sumber: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Sumber: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEBSetelah bagian teknis diimplementasikan, hal yang paling sulit tetap ada - Anda perlu mengatur dengan benar isi dari templat surat. Situasi ideal adalah ketika administrator sistem memantau statistik dan contoh serangan digital terhadap perusahaan lain dan merancang serangan simulasi sesuai dengan contoh paling berbahaya. Hanya dalam kasus ini, lingkungan pelatihan untuk orang-orang akan mendekati kenyataan.

Teori demi teori, tetapi bagaimana dalam praktiknya? Beberapa kata tentang pengalaman kami

Jika Anda mengumpulkan semua materi, ternyata untuk membangun sistem pelatihan anti-phishing Anda sendiri membutuhkan sejumlah besar sumber daya yang tidak dapat dialokasikan oleh setiap perusahaan. Menanggapi permintaan dari pelanggan kami, kami telah menerapkan platform Kesadaran Keamanan, yang merupakan bagian dari ekosistem MSS Solar dari layanan keamanan siber yang dikelola.

Untuk menguji dan melatih keterampilan, platform ini memungkinkan Anda untuk mensimulasikan serangan digital paling berbahaya dan realistis terhadap karyawan. Sumber utama pola serangan tersebut adalah sampel yang diterima oleh pusat pemantauan dan respons serangan cyber Solar JSOC sebagai bagian dari layanan keamanan informasinya sendiri dan selama pertukaran data serangan cyber dengan vendor pihak ketiga dan penyedia layanan. Klasifikasi psikologis dan analisis mendalam tentang serangan nyata memungkinkan Anda untuk melatih keterampilan karyawan secara sistematis.

Konten pendidikan dan verifikasi platform diperbarui setiap bulan. Spesialis layanan keamanan pelanggan mengelola parameter operasi platform: mereka memilih grup pengguna, frekuensi pelatihan dan pelatihan keterampilan, melakukan proses ini secara manual atau sepenuhnya otomatis. Manajer keamanan menerima laporan terperinci dengan statistik lengkap tentang tingkat pengetahuan, tindakan berbahaya, dan peringkat karyawan. Sistem mengakumulasi dan menampilkan data tentang kerentanan yang terdeteksi dalam sistem operasi, browser, plug-in, klien email, dan aplikasi kantor untuk karyawan yang berperilaku tidak aman. Ini membantu memprioritaskan proses manajemen kerentanan.

Tentu saja, platform hanyalah satu cara untuk menyelesaikan masalah. Tetapi topik itu penting dan tidak mungkin terlewati.

Dan sekarang pertanyaannya adalah untuk Anda: bagaimana Anda melawan phishing di perusahaan Anda?