Pada pertengahan September,

diketahui tentang kebocoran hampir 2TB data, yang berisi informasi tentang pengoperasian sistem tindakan pencarian operasional (SORM) dalam jaringan satu operator telekomunikasi Rusia. Kebocoran ini disebabkan oleh utilitas cadangan rsync yang tidak dikonfigurasi dengan benar. Kesalahan semacam itu adalah penyebab umum dari masalah perusahaan besar. Pada artikel ini, kami akan menganalisis tujuh kesalahan keamanan jaringan yang paling populer: kami akan menjelaskan bagaimana mereka dapat dideteksi dan dihilangkan.

Alasan umum untuk keberhasilan pengembangan serangan dalam jaringan adalah kesalahan dalam mengkonfigurasi saluran komunikasi atau sistem pemrosesan dan penyimpanan data, serta pelanggaran peraturan IS. Semua ini mengurangi efektivitas peralatan pelindung yang digunakan dan meningkatkan kemungkinan penyerang untuk masuk dan mengembangkan serangan. Selama proyek untuk menyelidiki insiden dan menganalisis lalu lintas, tim kami dari

PT Expert Security Center secara rutin menemukan kesalahan tipikal dalam konfigurasi sistem informasi dan pelanggaran peraturan SI perusahaan. Mari kita lihat apa kesalahan ini.

7 kesalahan keamanan jaringan yang umum

Seperti yang ditunjukkan oleh praktik kami, di 9 dari 10 organisasi, terlepas dari ukuran dan cakupan kegiatannya, kesalahan berikut paling sering dijumpai:

- Transfer kredensial melalui jaringan dalam teks yang jelas.

- Pesan email tidak terenkripsi.

- Menggunakan utilitas untuk akses jarak jauh.

- Menggunakan protokol broadcast LLMNR dan NetBios.

- Kesalahan konfigurasi jaringan.

- TOR, terowongan VPN, dan alat lainnya untuk menyembunyikan aktivitas jaringan.

- Penyalahgunaan sistem (cryptocurrency miners, torrents).

Penyebab kesalahan adalah kurangnya perhatian pada keamanan informasi, dengan tidak adanya atau pelanggaran peraturan SI dan TI dalam organisasi, kesalahan dalam konfigurasi sistem, dan dalam jaringan perusahaan besar karena sulit untuk mengontrol konfigurasi yang benar.

Selanjutnya, kita akan berbicara tentang setiap kesalahan, konsekuensi apa yang dapat mereka tunjukkan, menunjukkan bagaimana mereka dapat diidentifikasi dan memberikan rekomendasi untuk penghapusannya.

Hapus transfer kredensial melalui jaringan

Penggunaan protokol jaringan masih ditemukan di mana kredensial pengguna ditransmisikan dalam teks biasa - ini adalah HTTP, protokol surat tanpa enkripsi, LDAP, dan Telnet. Menurut

penelitian kami , penyimpanan informasi penting dalam bentuk terbuka pada sumber daya jaringan ditemukan di 44% organisasi tempat kami melakukan analisis keamanan. Dalam kasus jaringan yang dikompromikan, penyerang dapat dalam mode pasif mencegat kredensial, mengkonsolidasikan kehadirannya di infrastruktur dan meningkatkan hak istimewanya.

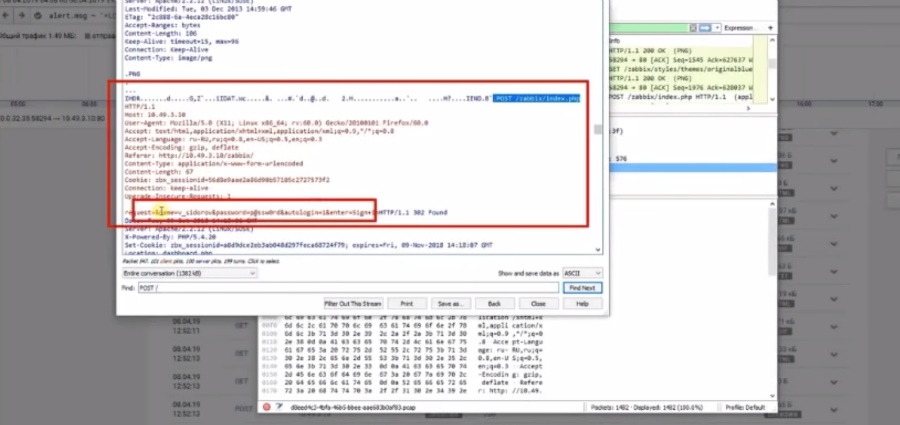

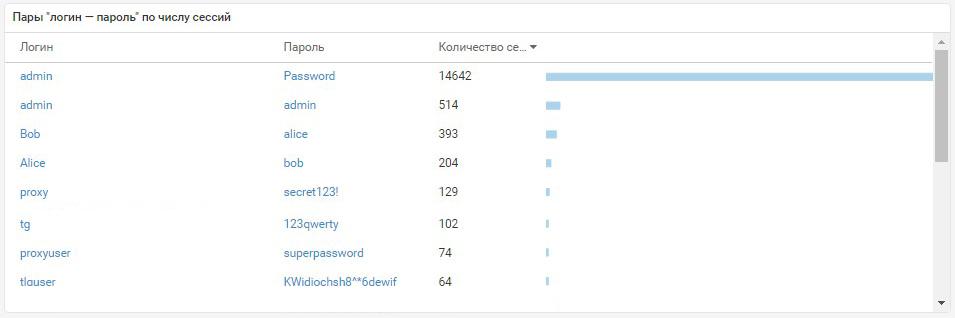

Contoh kredensial terbang yang diidentifikasi dengan PT NADDalam video tersebut,

Contoh kredensial terbang yang diidentifikasi dengan PT NADDalam video tersebut, kami menunjukkan cara menggunakan sistem analisis lalu lintas

PT Network Attack Discovery untuk memeriksa apakah kredensial ditransmisikan melalui jaringan dalam teks yang jelas. Untuk melakukan ini, kami memfilter sesi jaringan di PT NAD berdasarkan kata sandi. Ini memungkinkan kami menemukan fakta transfer kredensial untuk aplikasi web, dalam kasus kami, sistem pemantauan Zabbix. Memiliki akun istimewa di server Zabbix, penyerang paling sering mendapatkan kemampuan untuk mengeksekusi perintah dari jarak jauh pada semua sistem yang terhubung ke pemantauan. Juga dalam demonstrasi, kami melihat contoh analisis lalu lintas untuk menggunakan protokol jaringan terbuka (LDAP, FTP, HTTP, POP3, SMTP, Telnet) dan mengekstraksi akun pengguna dari itu.

Ada beberapa cara untuk menghilangkan transfer kredensial secara jelas.

- Server WEB: beralih dari HTTP ke HTTPS . Untuk beralih ke protokol HTTPS yang aman, Anda harus mengonfigurasi sertifikat SSL dan meneruskan dari alamat HTTP ke HTTPS. Anda dapat mengkonfigurasi sertifikat yang ditandatangani sendiri pada sumber daya internal organisasi dengan mengkonfigurasi ulang otoritas sertifikasi internal. Untuk sumber daya yang tersedia untuk umum, yang terbaik adalah menggunakan sertifikat tepercaya yang dikeluarkan oleh otoritas sertifikasi tepercaya.

- Protokol LDAP : Mengkonfigurasi klien untuk menggunakan otentikasi melalui Kerberos atau menggunakan versi protokol yang aman. Untuk mengkonfigurasi otentikasi melalui Kerberos, Anda harus mengonfigurasi klien untuk menggunakan mekanisme otentikasi SASL GSSAPI atau GSS-SPNEGO.

- Untuk mengkonfigurasi otentikasi TLS aman, Anda perlu mengaktifkan LDAPS di server sesuai dengan instruksi . Selanjutnya, konfigurasikan klien untuk menggunakan TLS (LDAPS) saat menghubungkan ke server LDAP.

- Protokol surat: konfigurasikan klien dan server untuk menggunakan TLS . Alih-alih POP3S, IMAP, dan SMTP standar, kami menyarankan Anda mengonfigurasi klien dan server organisasi Anda untuk menggunakan analog POP3S, IMAPS, dan SMTPS mereka yang aman sesuai dengan instruksi server email Anda. Perlu dicatat bahwa ketika TLS dihidupkan secara paksa, surat mungkin tidak dikirim ke server yang tidak mendukung enkripsi.

- Protokol Telnet: Beralih ke SSH . Anda harus sepenuhnya meninggalkan penggunaan protokol Telnet dan menggantinya dengan protokol SSH yang aman.

- FTP: tingkatkan ke SFTP atau FTPS . FTPS adalah versi SSL FTP yang memerlukan sertifikat SSL untuk operasinya. SFTP adalah protokol transfer file yang paling sering menggunakan SSH. Akibatnya, itu memerlukan lebih sedikit konfigurasi pada server yang sudah menggunakan SSH.

Pesan Email Tidak Terenkripsi

Kesalahan umum berikutnya adalah penggunaan protokol surat terbuka dalam perjalanan dari server organisasi ke server surat eksternal. Ini mengarah pada fakta bahwa surat-surat yang dikirimkan dalam bentuk aman dalam jaringan nantinya dapat ditransmisikan melalui Internet dalam bentuk terbuka. Akibatnya, penyerang, yang memiliki akses ke lalu lintas jaringan eksternal (misalnya, melalui penyedia Internet), dapat dengan mudah menerima informasi apa pun dari surat.

Untuk mencari surat keluar tanpa pengaman yang dikirim ke jaringan eksternal,

kami menggunakan filter PT NAD menggunakan protokol SMTP, sumber, dan alamat tujuan. Untuk mengecualikan koneksi terenkripsi, kami menambahkan filter menggunakan perintah STARTTLS. Akibatnya, sebuah surat ditemukan dengan lampiran, dikirim dalam teks yang jelas.

Detail lebih lanjut tentang video

Kemungkinan solusi untuk kesalahan:

- Konfigurasikan server untuk memaksa TLS saat mengirim surat (tetapi dalam hal ini surat mungkin tidak dikirim ke server yang tidak mendukung enkripsi).

- Konfigurasikan penggunaan S / MIME , standar untuk mengirim pesan terenkripsi dan ditandatangani secara digital. Membutuhkan pengaturan klien surat dan sertifikat S / MIME. Lebih detail di sini .

- Terapkan PGP . Penggunaan PGP secara paksa juga akan mengecualikan pengiriman surat secara jelas, tetapi ini membutuhkan konfigurasi tambahan pada klien dan transfer kunci publik ke penerima. Opsi ini lebih cocok untuk digunakan dalam kasus khusus.

Menggunakan Utilitas Akses Jarak Jauh

Karyawan sering menggunakan alat akses jarak jauh (RAT), misalnya, TeamViewer, Admin Ammyy, RMS, dan lainnya. Jika ini diizinkan oleh kebijakan IS internal, maka dalam kasus ketika penyerang menggunakan alat yang sama, akan sulit untuk membedakan penggunaan tidak sah mereka dari yang sah.

Konektivitas dapat dideteksi melalui TeamViewer menggunakan sistem analisis lalu lintas. Dalam kasus kami, kami menemukan dua sesi jaringan seperti itu. Jika organisasi tidak mengizinkan penggunaan utilitas kendali jarak jauh, maka spesialis keamanan informasi harus melakukan penyelidikan untuk menentukan sumber kegiatan.

Mekanisme lain untuk mendeteksi kasus penggunaan RAT adalah aturan yang telah ditentukan. Dalam video dengan bantuan mereka, kami menemukan fakta menggunakan utilitas Remote Admin.

Rekomendasi untuk menyelesaikan pelanggaran:

- Monitor penggunaan utilitas manajemen jarak jauh. Penting untuk mengembangkan peraturan IS yang melarang penggunaan utilitas secara tidak sah untuk manajemen jarak jauh, serta memantau kepatuhannya. RAT juga dapat dinonaktifkan pada tingkat beberapa fitur keamanan jaringan, seperti NGFW.

- Bedakan hak pengguna lokal di workstation. Jika pengguna tidak diberikan hak administratif berlebihan yang memungkinkan, antara lain, pemasangan program pada komputer kerja, pemanfaatan utilitas tidak akan mungkin.

- Memperkenalkan kebijakan daftar putih untuk perangkat lunak. Metode solusi yang paling dapat diandalkan, tetapi memakan waktu. Masukkan daftar perangkat lunak "putih" di organisasi dan pastikan bahwa semua node menggunakan perangkat lunak hanya dari daftar ini, serta memantau relevansi daftar. Untuk mengonfigurasi, Anda dapat menggunakan utilitas AppLocker, yang disertakan dengan Windows. Lebih detail di sini .

Menggunakan LLMNR dan NetBios Broadcast Protocols

Masalah lain dengan pengaturan jaringan untuk organisasi adalah penggunaan protokol LLMNR dan NetBios palsu. Protokol-protokol ini memungkinkan, melalui permintaan siaran di segmen jaringan L2 lokal, untuk menyelesaikan nama-nama komputer tetangga tanpa menggunakan server DNS. Protokol-protokol ini juga secara otomatis digunakan ketika DNS tidak tersedia. Dalam kasus penyusup menembus jaringan internal perusahaan, ia akan dapat melakukan serangan "man in the middle" (Eng. Man in the middle, MITM). Seorang penyerang dapat menanggapi permintaan siaran dan dengan demikian mengarahkan permintaan korban ke server yang dikendalikan oleh penyerang. Melakukan serangan ini akan memungkinkan Anda untuk mencegat data otentikasi.

Kami

mencoba mengidentifikasi penggunaan protokol ini menggunakan widget "Protokol Aplikasi" di PT NAD. Kami menemukan bahwa, di samping protokol yang biasa, protokol LLMNR dan NBNS digunakan. Menambahkannya ke filter, kami juga menemukan semua klien yang mengirim permintaan menggunakan protokol ini.

Untuk memperbaiki kesalahan ini, Anda perlu:

1.

Nonaktifkan LLMNR . Untuk melakukan ini, Anda harus terlebih dahulu mengkonfigurasi DNS pada klien. Anda dapat menonaktifkan LLMNR menggunakan kebijakan grup Matikan Nama Resolusi Multicast di Konfigurasi Komputer -> Template Administratif -> Jaringan -> bagian Klien DNS. Untuk menonaktifkan nilai kebijakan harus diatur ke "Diaktifkan".

Dengan mengklik gambar akan terbuka dalam ukuran penuh

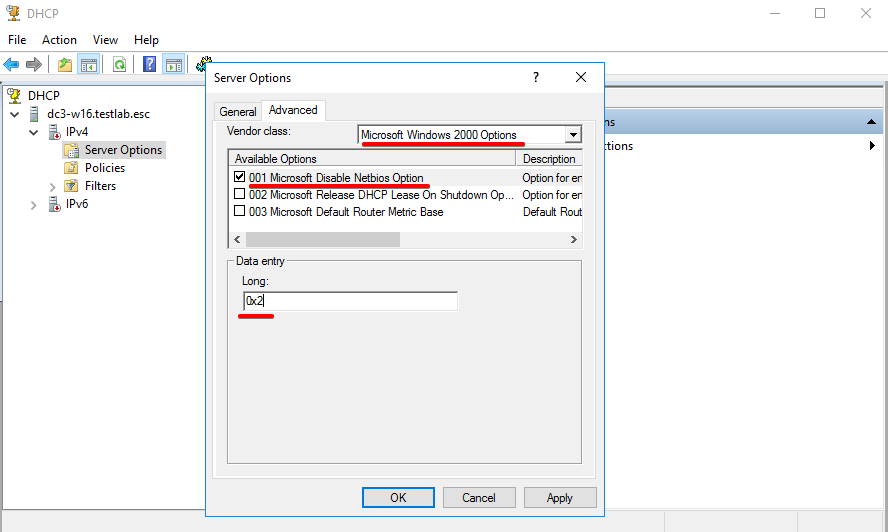

Dengan mengklik gambar akan terbuka dalam ukuran penuh2.

Nonaktifkan NetBios . Untuk melakukan ini, gunakan snap-in dhcpmgmt.msc. Opsi Server: Tab Lanjut -> Opsi Microsoft Windows 2000 -> Microsoft Nonaktifkan Opsi Netbios. Atur nilainya menjadi 0x2.

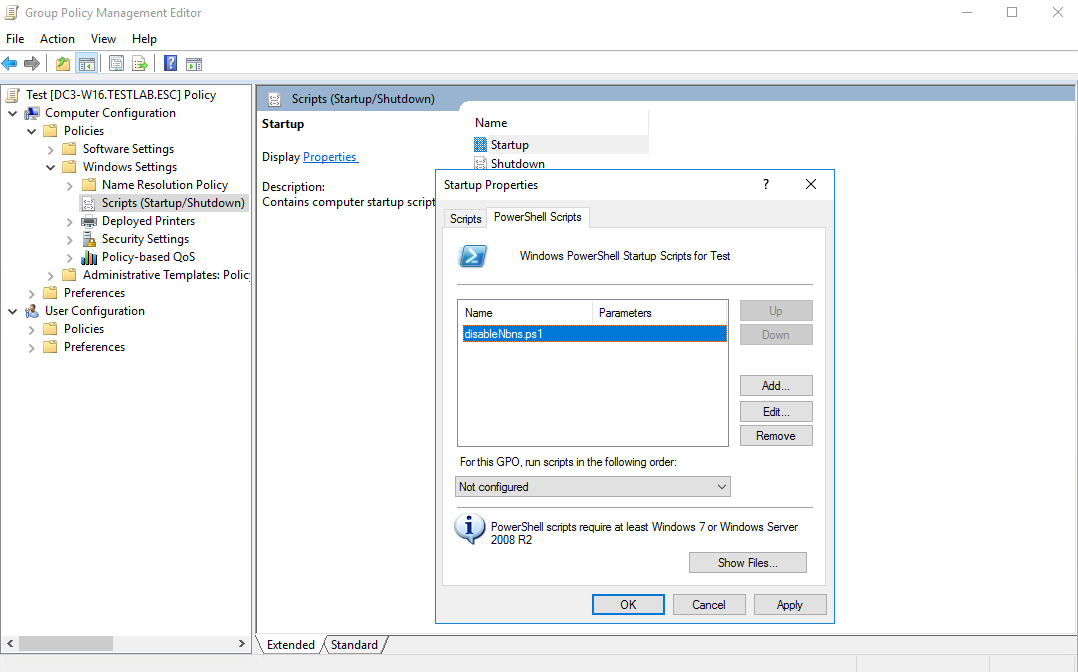

3. Anda juga dapat menonaktifkan dukungan NetBIOS dengan menjalankan skrip PowerShell pada node menggunakan kebijakan grup Skrip di Konfigurasi Komputer -> Kebijakan-> bagian Pengaturan Windows. Anda perlu menambahkan skrip PowerShell startup dengan konten berikut:

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces" Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Skrip ini untuk semua adapter jaringan di cabang registri

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces menetapkan nilai parameter NetbiosOptions menjadi 2.

Jika infrastruktur berisi node yang menjalankan Windows XP atau Windows 2000, menonaktifkan NetBIOS dapat mempengaruhi kinerjanya.

Kesalahan konfigurasi jaringan

Kesalahan paling umum yang terkait dengan konfigurasi jaringan yang salah:

- Hubungan "kepercayaan" yang tidak perlu antara subnet . Ini termasuk masalah kontrol akses antar subnet, di mana akses jaringan yang tidak sah antara subnet organisasi internal menjadi mungkin. Akibatnya, seorang penyerang yang berkompromi dengan sebagian kecil jaringan dapat dengan mudah mengambil kendali atas simpul-simpul kunci dari keseluruhan jaringan.

- Akses node infrastruktur ke server DNS eksternal . Saat menggunakan sistem nama domain internal, kueri DNS harus diproses hanya pada server DNS organisasi sendiri. Jika DNS pada klien tidak dikonfigurasi dengan benar, dalam kasus permintaan ke server DNS publik, ada risiko kebocoran nama domain internal, serta mem-bypass penyaringan alamat yang diketahui dari server perintah malware.

- Port jaringan dan port layanan yang terbuka untuk jaringan eksternal "luar" tanpa perlu untuk ini (misalnya, database) . Akibatnya, seorang penyerang memiliki peluang besar untuk melakukan serangan. Misalnya, karena penyimpanan informasi dalam basis data yang tidak aman, data pasien ambulans dari Wilayah Moskow bocor ke jaringan.

Untuk mengidentifikasi kesalahan seperti itu, kami

menggunakan tab Koneksi Jaringan PT NAD. Semua komunikasi disajikan dalam bentuk grafik. Kami mencoba menemukan koneksi dari subnet DMZ ke subnet pengguna. Untuk melakukan ini, atur filter dengan subnet. Akibatnya, kami menemukan koneksi jaringan yang tidak diinginkan, serta peristiwa yang memicu - pemindaian dengan nmap, yang berfungsi sebagai indikator kecerdasan jaringan.

Kami juga mencoba menemukan koneksi dari jaringan eksternal ke subnet DMZ. Kami menganalisis protokol aplikasi - melihat penggunaan aktif dari protokol layanan, serta acara - upaya untuk mengeksploitasi kerentanan EthernalBlue yang menyebabkan epidemi WannaCry yang sensasional.

Selanjutnya, kami memeriksa operasi DNS yang benar. Untuk melakukan ini, filter lalu lintas sesuai dengan protokol dan pilih alamat IP bukan dari jaringan lokal sebagai penerima. Akibatnya, kami menemukan kueri DNS ke server Google yang berasal dari segmen pengguna.

Kesalahan dapat diperbaiki sebagai berikut:

- Konfigurasikan Daftar Kontrol Akses (ACL) pada peralatan jaringan untuk distribusi hak akses yang benar antar subnet. ACL adalah seperangkat aturan yang mengizinkan atau menolak untuk lalu lintas jaringan (dalam konteks peralatan jaringan). Dalam kebanyakan kasus, daftar akses digunakan untuk penyaringan paket di perbatasan Internet dan jaringan pribadi, namun, penyaringan juga mungkin diperlukan di perbatasan DMZ dan subnet lainnya.

- Konfigurasikan firewall . Firewall juga harus dikonfigurasi tidak hanya di perbatasan dengan jaringan eksternal, tetapi juga antara subnet internal organisasi.

- Cegah perubahan pada pengaturan jaringan pengguna . Untuk melakukan ini, konfigurasikan pengaturan dalam Kebijakan Grup Windows: "Konfigurasi Pengguna -> Template Administratif -> Jaringan -> Koneksi Jaringan".

Lalu lintas bersembunyi

Alat penyembunyian lalu lintas dapat berupa VPN, Tor, proxy enkripsi, dan terowongan terenkripsi lainnya. Penggunaan yang tidak sah dan tidak terkendali dapat menyebabkan penurunan efektivitas peralatan pelindung dalam organisasi; kehilangan kendali atas konten yang dikirimkan dalam lalu lintas yang disalurkan; seorang penyerang dapat memasukkan terowongan terenkripsi ke jaringan internal organisasi jika komputer di rumah karyawan yang dikompromikan.

Untuk mengidentifikasi penggunaan alat-alat ini, filter berikut cocok: sesuai dengan daftar reputasi tor-relay, yang berisi alamat saat ini dari node jaringan Tor, serta filter menggunakan protokol TLS, karena Tor ditutupi di bawahnya. Sertifikat TLS yang digunakan dalam sesi "mencurigakan" secara otomatis dihasilkan, yang merupakan indikator koneksi jaringan Tor.

Untuk mendeteksi VPN dan terowongan lainnya, Anda dapat menggunakan filter kata kunci PPTP (Point-to-Point Protocol), dan untuk mendeteksi lalu lintas SOCKS5, gunakan filter yang sudah kita ketahui berdasarkan protokol. Jadi kami menemukan sesi VPN dengan host eksternal dan banyak koneksi SOCKS5.

Kami telah mempertimbangkan metode untuk menyelesaikan masalah ini sebelumnya, membantu mengatasi:

- Diferensiasi hak pengguna lokal.

- Kebijakan daftar putih perangkat lunak.

- Mengkonfigurasi firewall.

- Menutup port jaringan.

Penyalahgunaan sistem

Penyalahgunaan sistem mencakup penggunaan penambang cryptocurrency, klien Bittorent, dan game online. Terlepas dari kenyataan bahwa ini tidak menimbulkan ancaman langsung terhadap keamanan, ini meningkatkan beban pada sistem komputer dan saluran transfer informasi, dan juga mengandung risiko menginstal malware.

Daftar reputasi penambang

akan membantu mengidentifikasi penambang, yang mencakup alamat kumpulan penambangan terkenal, serta node blockchain dari berbagai cryptocurrency. Akibatnya, kami melihat sejumlah besar permintaan DNS, yang menunjukkan operasi penambang kripto. Indikator lain dari operasi penambang crypto adalah aturan yang dikerjakan.

Bahkan lebih mudah dengan Bittorent dan game online - kami akan menggunakan filter Bittorent untuk mencari lalu lintas torrent, dan untuk game online, gunakan server game online populer. Ini membantu menghitung karyawan yang menggunakan waktu kerja mereka tidak seperti yang diinginkan majikan.

Penanggulangan hampir sama seperti pada paragraf di atas:

- Bedakan hak pengguna lokal.

- Kebijakan daftar putih perangkat lunak.

- Perbarui antivirus dan databasenya.

Untuk meringkas

Di sebagian besar perusahaan, kami melihat masalah dengan pemasangan jaringan korporat yang luas dan ketidakpatuhan terhadap konfigurasi, kebijakan, dan peraturan IS. Hal ini disebabkan oleh pertumbuhan jaringan yang konstan dan perubahan di dalamnya, serta perubahan dalam aturan dan kebijakan itu sendiri. Berikut adalah panduan umum untuk menghindari banyak kesalahan:

- Minimalkan penggunaan protokol terbuka.

- Untuk mengontrol diferensiasi akses jaringan.

- Gambarkan hak pengguna.

Pada saat yang sama, sudah ada alat di pasar yang dapat memonitor aktivitas jaringan dalam suatu organisasi dan mendeteksi secara tepat kesalahan konfigurasi dan aktivitas jahat. Salah satu sistem tersebut adalah

PT Network Attack Discovery .

Diposting oleh Alexey Lednev, Spesialis Senior. Pusat Pakar Keamanan PT