Pada artikel sebelumnya, kami berkenalan dengan tumpukan rusa dan mengatur file konfigurasi Logstash untuk parser log, dalam artikel ini kita akan beralih ke hal yang paling penting dari sudut pandang analitik, apa yang ingin Anda lihat dari sistem dan untuk apa semuanya dibuat - ini adalah grafik dan tabel yang digabungkan ke dalam

dashboard . Hari ini kita akan melihat lebih dekat pada

sistem visualisasi

Kibana , mempertimbangkan cara membuat grafik, tabel, dan sebagai hasilnya, membangun dashboard sederhana berdasarkan log dari firewall Check Point.

Langkah pertama dalam bekerja dengan kibana adalah membuat

pola indeks , secara logis, ini adalah basis data indeks yang disatukan menurut prinsip tertentu. Tentu saja, ini hanya pengaturan sehingga Kibana lebih mudah mencari informasi pada semua indeks pada saat yang sama. Ini ditentukan dengan mencocokkan string, misalnya, "checkpoint- *" dan nama indeks. Misalnya, “pos pemeriksaan-2019.12.05” akan cocok dengan polanya, tetapi hanya “pos pemeriksaan” tidak ada lagi. Perlu disebutkan secara terpisah bahwa tidak mungkin untuk mencari informasi tentang pola indeks yang berbeda pada saat yang sama, sedikit kemudian dalam artikel selanjutnya kita akan melihat bahwa permintaan API dibuat dengan nama indeks atau hanya dengan satu baris pola, gambar dapat diklik:

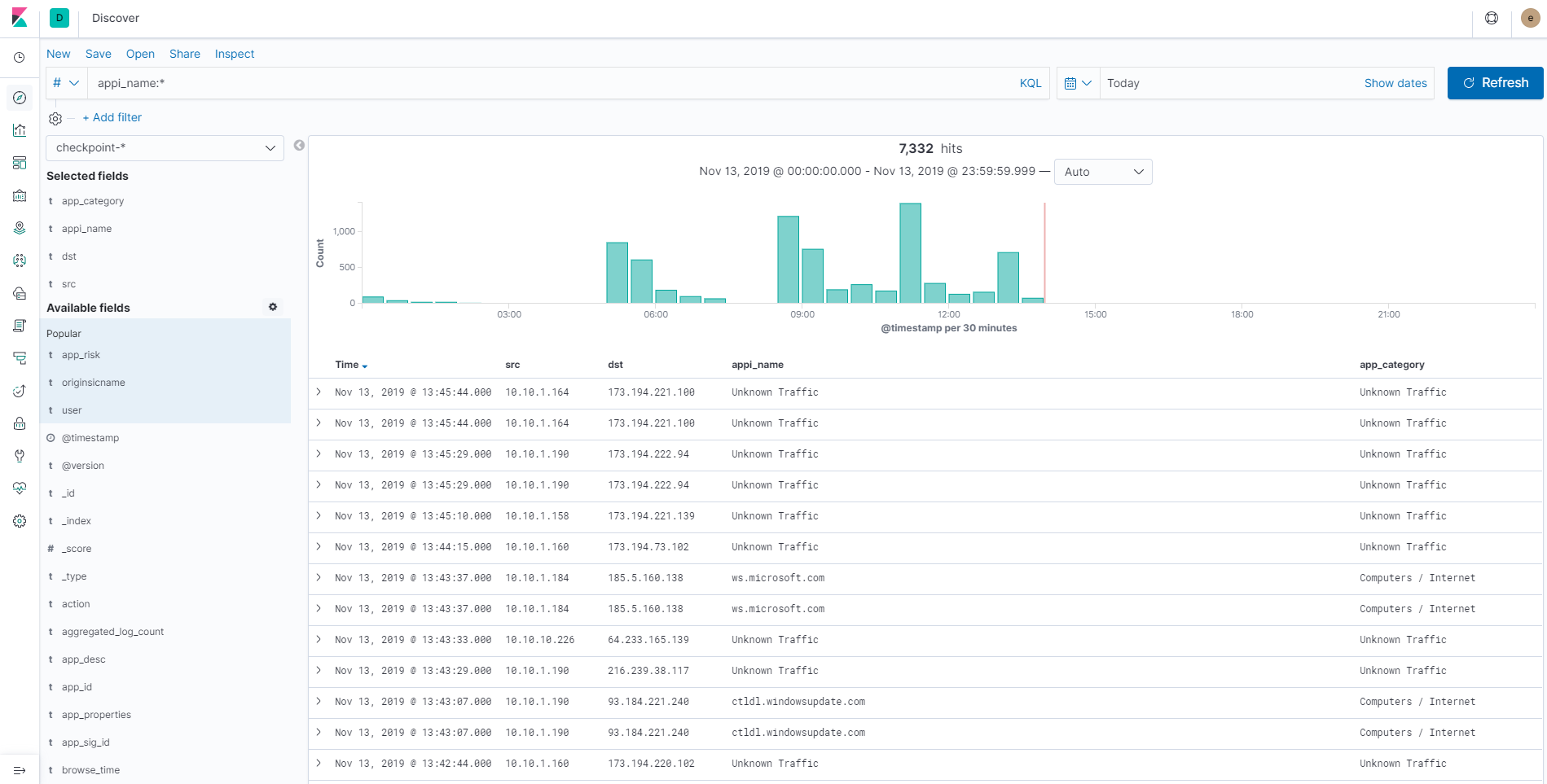

Setelah itu, kami memeriksa di menu Temukan bahwa semua log diindeks, dan pengurai yang benar dikonfigurasi. Jika ada ketidakkonsistenan ditemukan, misalnya, mengubah tipe data dari string ke integer, Anda perlu mengedit file konfigurasi Logstash, sebagai akibatnya, log baru akan direkam dengan benar. Agar log lama mengambil bentuk yang diinginkan sebelum perubahan, hanya proses pengindeksan ulang yang membantu, dalam artikel selanjutnya operasi ini akan dipertimbangkan secara lebih rinci. Pastikan semuanya beres, gambar dapat diklik:

Log sudah ada di tempatnya, yang berarti Anda bisa mulai membuat dasbor. Berdasarkan analitik dashboard dari produk keamanan, Anda dapat memahami keadaan keamanan informasi dalam suatu organisasi, melihat dengan jelas kerentanan dalam kebijakan saat ini, dan selanjutnya mengembangkan cara untuk menghilangkannya. Mari kita bangun dasbor kecil menggunakan beberapa alat visualisasi. Dasbor akan terdiri dari 5 komponen:

- tabel untuk menghitung jumlah total log berdasarkan blade

- Tabel tanda tangan kritis IPS

- Diagram Pie Acara Pencegahan Ancaman

- bagan situs yang paling banyak dikunjungi

- diagram untuk menggunakan aplikasi yang paling berbahaya

Untuk membuat bentuk visualisasi, Anda harus pergi ke menu

Visualisasikan , dan pilih bentuk yang diinginkan yang ingin kami buat! Mari kita mulai.

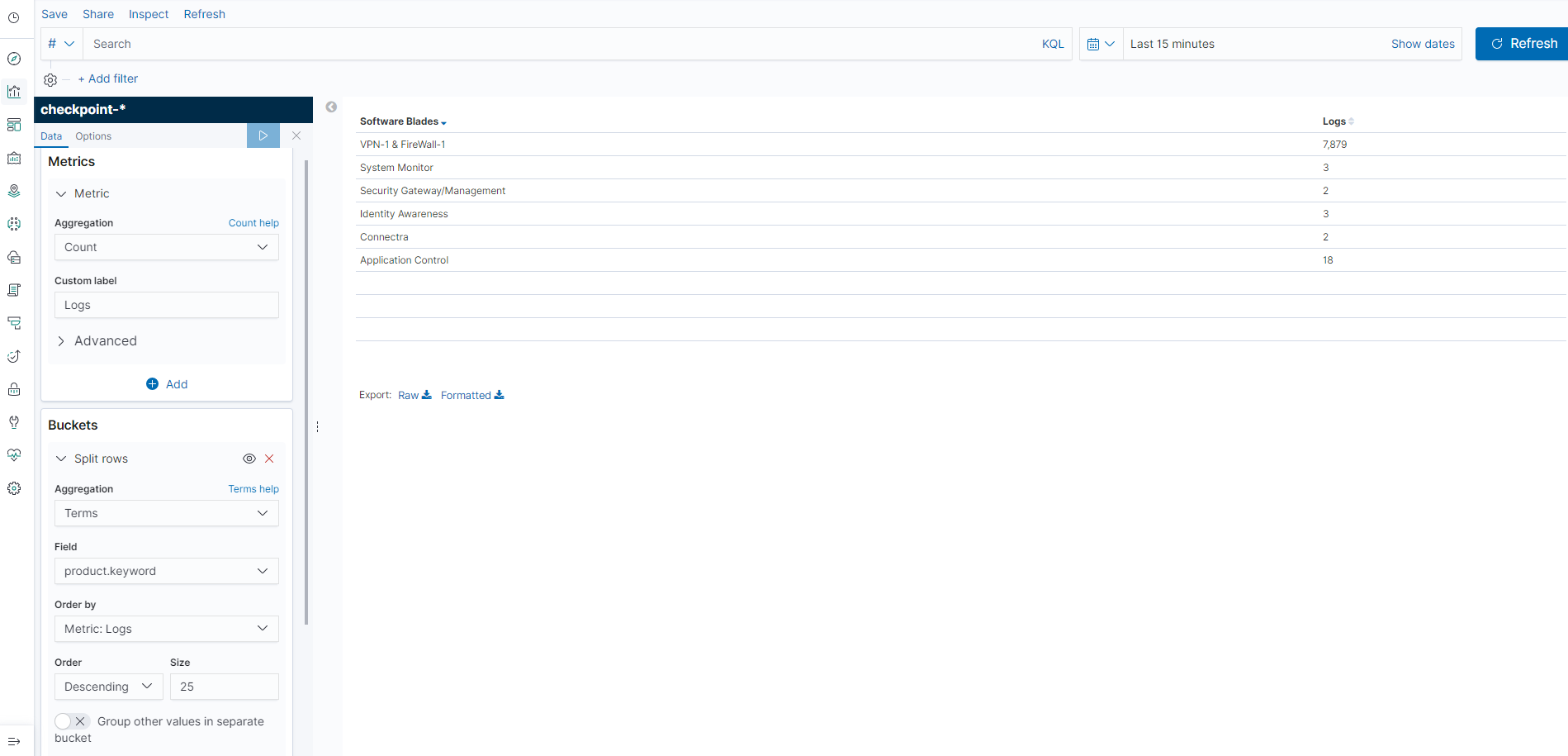

Tabel untuk menghitung jumlah total log berdasarkan blade

Untuk melakukan ini, pilih bentuk

Tabel Data , jatuh ke snap-in untuk membuat grafik, letakkan pengaturan bentuk di sebelah kiri, dan di sebelah kanan bagaimana akan terlihat di pengaturan saat ini. Pertama, saya akan menunjukkan bagaimana tabel selesai akan terlihat, setelah itu kita akan melalui pengaturan, gambar dapat diklik:

Pengaturan bentuk yang lebih rinci, gambar dapat diklik:

Mari kita menganalisis pengaturannya.

Metrik awalnya dikonfigurasi, ini adalah nilai yang digunakan untuk menggabungkan semua bidang. Metrik dihitung berdasarkan nilai yang diekstraksi dengan satu atau lain cara dari dokumen. Nilai biasanya diekstraksi dari

bidang dokumen, tetapi juga dapat dihasilkan menggunakan skrip. Dalam hal ini, masukkan

Agregasi: Hitung (jumlah total log).

Setelah itu, kami membagi tabel menjadi segmen (bidang) dimana metrik akan dipertimbangkan. Penyetelan bucket menjalankan fungsi ini, yang pada gilirannya terdiri dari 2 opsi penyetelan:

- baris terpecah - tambahkan kolom dan kemudian bagikan tabel menjadi baris

- tabel split - pembagian menjadi beberapa tabel sesuai dengan nilai-nilai bidang tertentu.

Dalam

kotak, Anda dapat menambahkan beberapa divisi untuk membuat beberapa kolom atau tabel, batasan di sini lebih logis. Secara agregasi, Anda dapat memilih berdasarkan segmentasi metode apa yang akan terjadi: rentang ipv4, rentang tanggal, Ketentuan, dll. Pilihan yang paling menghibur adalah

Ketentuan dan

Persyaratan Penting , pembagian ke dalam segmen dilakukan sesuai dengan nilai bidang indeks tertentu, perbedaan di antara mereka adalah jumlah nilai yang dikembalikan, dan tampilan mereka. Karena kami ingin membagi tabel dengan nama bilah, pilih bidang - kata kunci

produk dan atur ukurannya dalam jumlah 25 nilai yang dikembalikan.

Alih-alih string, elasticsearch menggunakan 2 tipe data -

teks dan

kata kunci . Jika Anda ingin melakukan pencarian teks lengkap, Anda harus menggunakan jenis teks, hal yang sangat nyaman saat menulis layanan pencarian Anda, misalnya, Anda mencari penyebutan kata dalam nilai bidang (teks) tertentu. Jika Anda hanya menginginkan pencocokan tepat, Anda harus menggunakan jenis kata kunci. Selain itu, tipe data kata kunci harus digunakan untuk bidang yang memerlukan pengurutan atau agregasi, yaitu, dalam kasus kami.

Akibatnya, Elasticsearch menghitung jumlah log untuk waktu tertentu dengan agregasi berdasarkan nilai di bidang produk. Dalam Label Kustom kami menetapkan nama kolom yang akan ditampilkan dalam tabel, mengatur waktu kami mengumpulkan log, mulai menggambar - Kibana mengirim permintaan ke elasticsearch, menunggu respons, dan kemudian memvisualisasikan data yang diterima. Meja sudah siap!

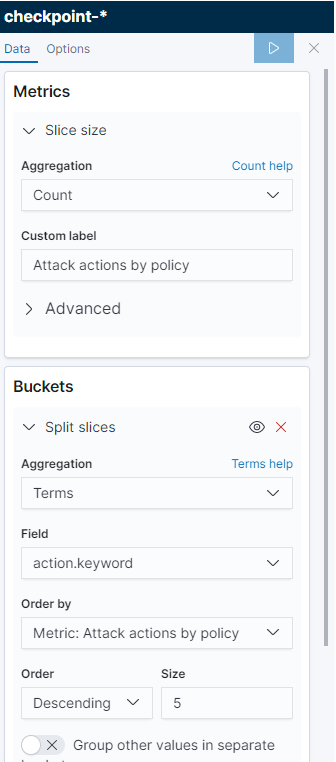

Diagram Pie Acara Pencegahan Ancaman

Yang menarik adalah informasi, dan berapa banyak umumnya dalam persentase

mendeteksi dan

mencegah reaksi terhadap insiden keamanan informasi dalam kebijakan keamanan saat ini. Untuk kasus ini, diagram lingkaran sangat cocok. Pilih di Visualisasikan -

Bagan Pie . Juga dalam metrik kami menetapkan agregasi dengan jumlah log. Dalam kotak, atur Ketentuan => tindakan.

Tampaknya semuanya benar, tetapi sebagai hasilnya, nilai untuk semua bilah ditampilkan, Anda hanya perlu memfilter untuk bilah yang bekerja di bawah Pencegahan Ancaman. Oleh karena itu, kita harus mengkonfigurasi

filter untuk mencari informasi hanya pada blade yang bertanggung jawab atas insiden keamanan informasi - produk: ("Anti-Bot" ATAU "Anti-Virus Baru" ATAU "Pelindung DDoS" ATAU "SmartDefense" ATAU "Emulasi Ancaman"). Gambar dapat diklik:

Dan pengaturan yang lebih rinci, gambar dapat diklik:

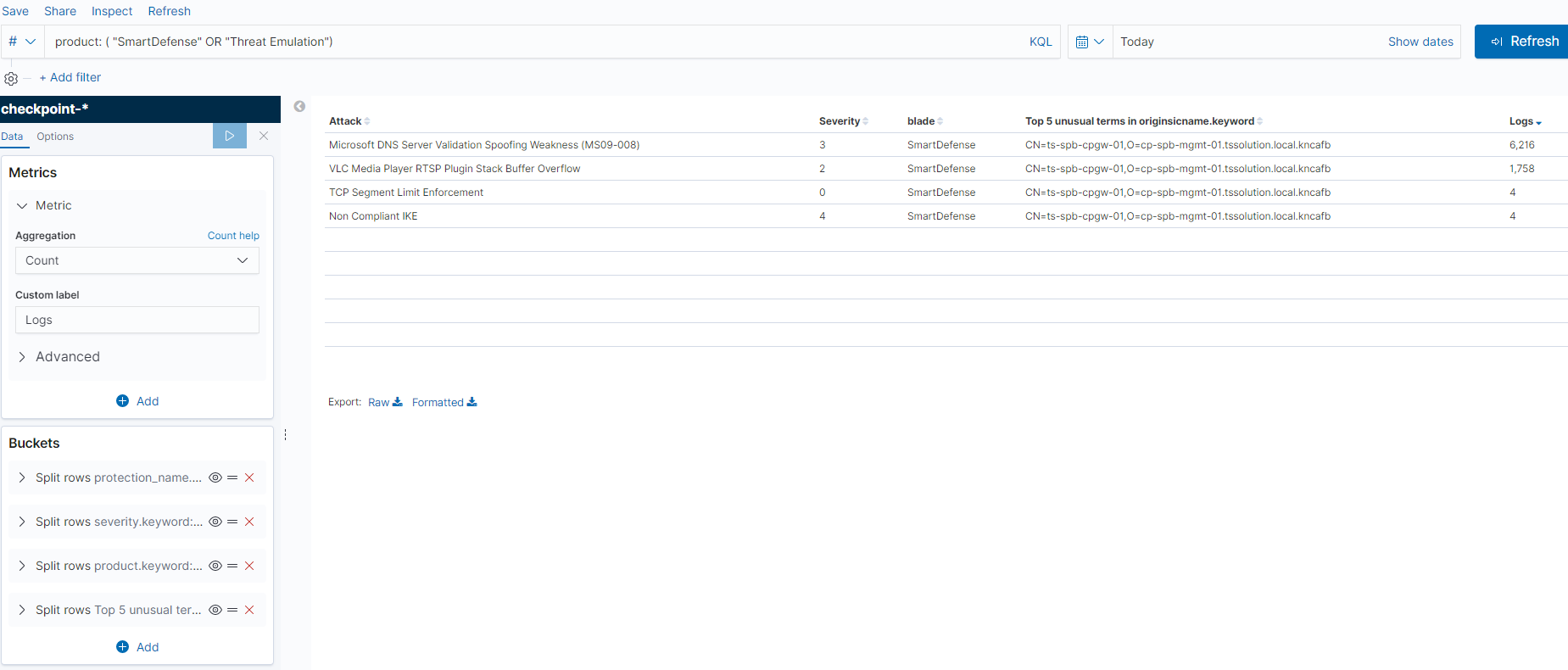

Tabel Acara IPS

Lebih jauh, sangat penting dari sudut pandang keamanan informasi untuk melihat dan memverifikasi peristiwa pada

IPS dan bilah

Emulasi Ancaman , yang

tidak diblokir oleh kebijakan saat ini, untuk kemudian beralih tanda tangan untuk mencegah, atau jika lalu lintas valid, jangan periksa tanda tangan. Kami membuat tabel seperti untuk contoh pertama, hanya dengan perbedaan yang kami buat beberapa kolom: protections.keyword, severity.keyword, product.keyword, originsicname.keyword. Pastikan untuk mengonfigurasi filter untuk mencari informasi hanya pada blade yang bertanggung jawab atas insiden keamanan informasi - produk: ("SmartDefense" ATAU "Emulasi Ancaman"). Gambar dapat diklik:

Pengaturan lebih rinci, gambar dapat diklik:

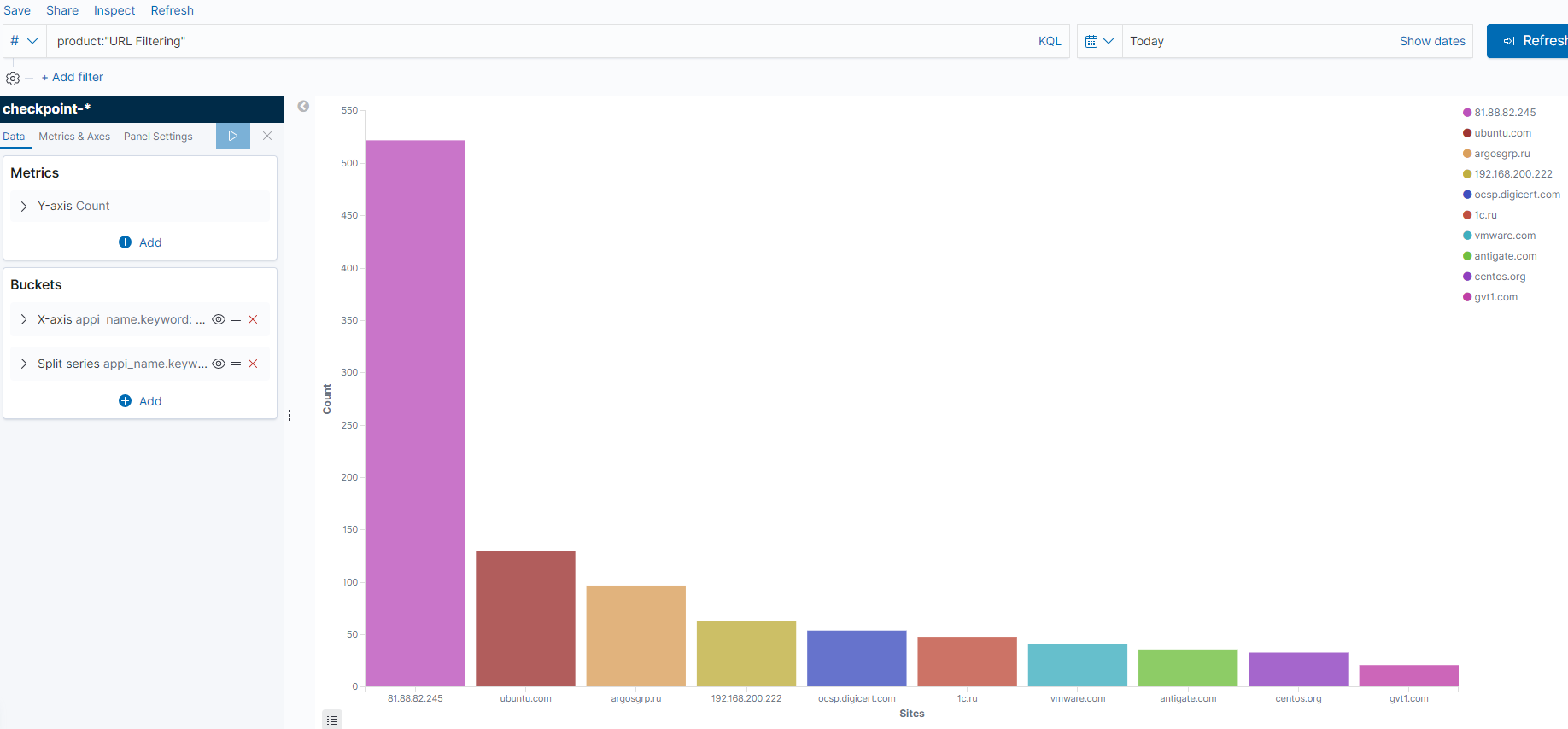

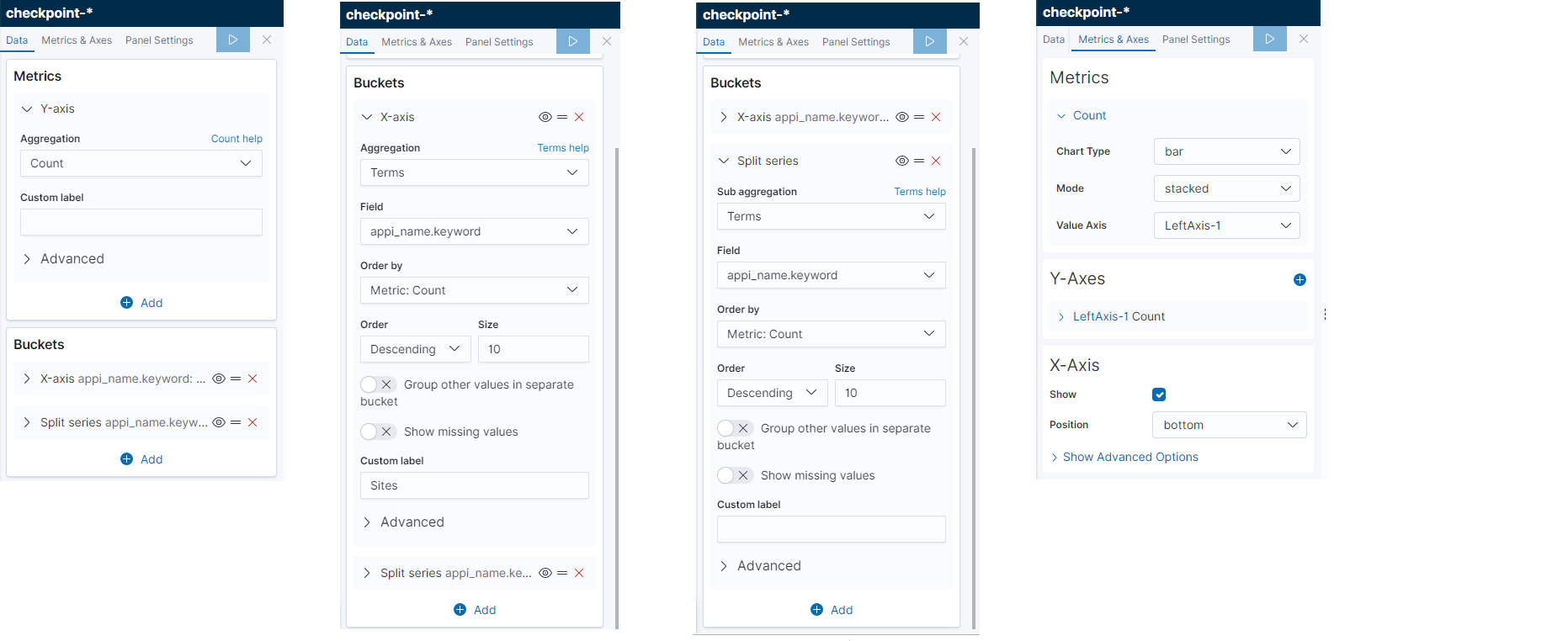

Bagan untuk situs paling populer yang dikunjungi

Untuk melakukan ini, buat bentuk -

Bilah Vertikal . Kami juga menggunakan penghitungan metrik (sumbu Y), dan pada sumbu X kami akan menggunakan nama situs yang dikunjungi sebagai appi_name sebagai nilai. Ada sedikit trik di sini, jika Anda menjalankan pengaturan dalam versi saat ini, maka semua situs akan ditandai pada grafik dalam satu warna, untuk menjadikannya berwarna, kami menggunakan pengaturan tambahan - “split series”, yang memungkinkan Anda untuk membagi kolom jadi menjadi beberapa nilai lebih, tergantung dari bidang yang dipilih tentu saja! Pembagian ini dapat digunakan sebagai satu kolom multi-warna sesuai dengan nilai-nilai dalam mode bertumpuk, atau dalam mode normal untuk membuat beberapa kolom sesuai dengan nilai tertentu dari sumbu X. Dalam hal ini, kami menggunakan nilai yang sama dengan sumbu X, ini memungkinkan untuk membuat semua kolom berwarna, dari kanan atas mereka akan ditunjukkan oleh warna. Dalam filter yang kami set - produk: "Penyaringan URL" untuk melihat informasi hanya di situs yang dikunjungi, gambar dapat diklik:

Pengaturan:

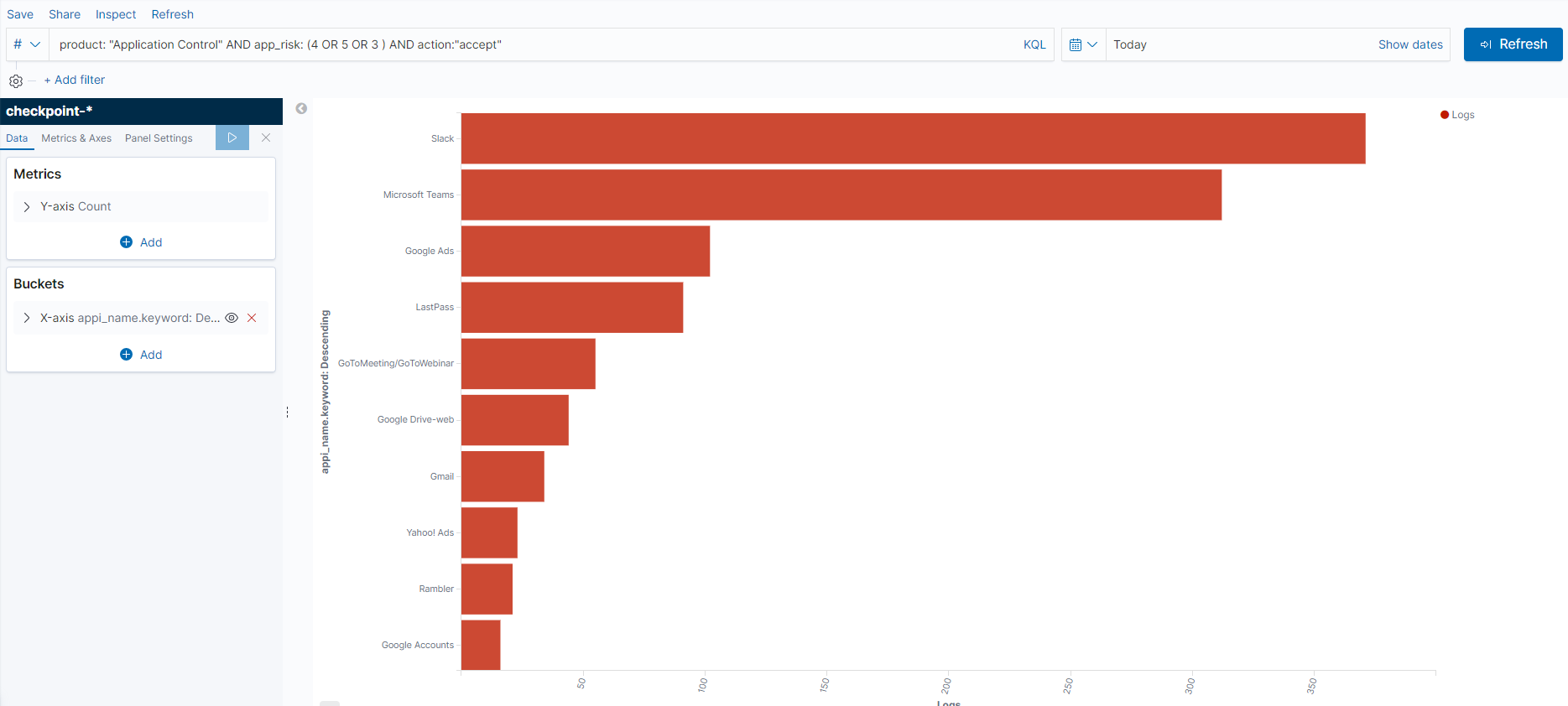

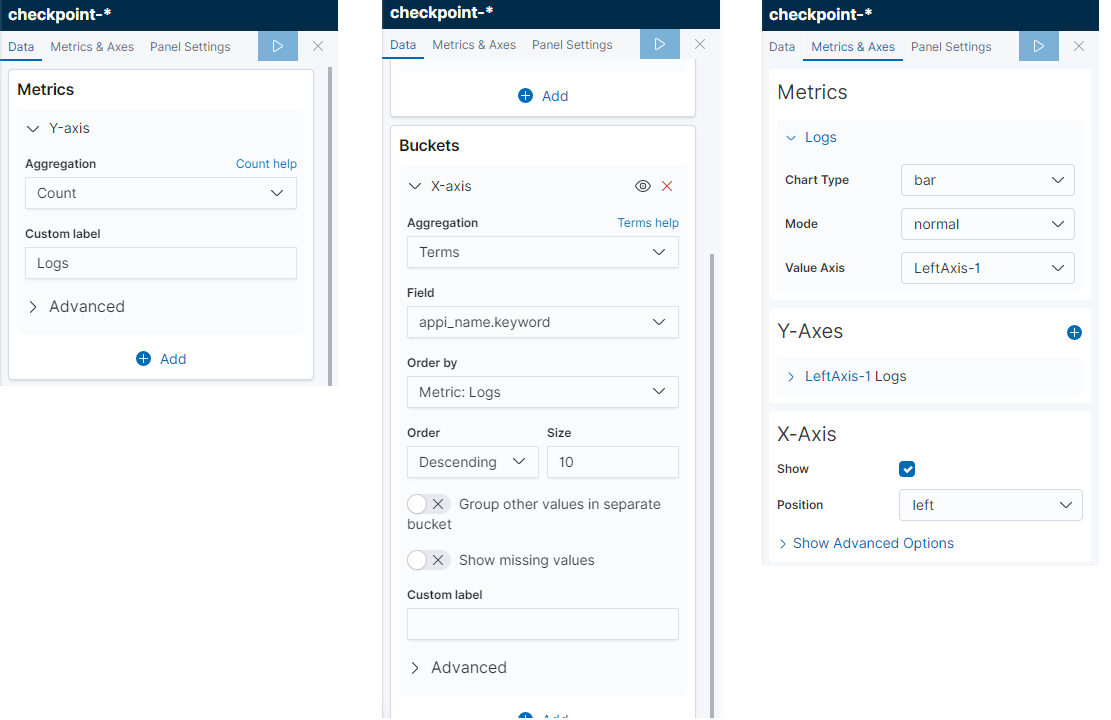

Bagan untuk menggunakan aplikasi yang paling berbahaya

Untuk melakukan ini, buat bentuk - Bilah Vertikal. Kami juga menggunakan jumlah metrik (sumbu Y), dan pada sumbu X kami akan menggunakan nama aplikasi yang digunakan, "appi_name", sebagai nilai. Yang paling penting adalah tugas filter - produk: "Kontrol Aplikasi" DAN app_risk: (4 ATAU 5 ATAU 3) DAN tindakan: "terima". Kami menyaring log oleh bilah kontrol Aplikasi, kami hanya mengambil situs-situs yang dikategorikan sebagai situs-situs dengan risiko Kritis, Tinggi, Sedang dan hanya jika akses ke situs-situs ini diizinkan. Gambar dapat diklik:

Pengaturan, dapat diklik:

Dasbor

Melihat dan membuat dasbor ada di item menu terpisah -

Dasbor . Semuanya sederhana di sini, dasbor baru dibuat, visualisasi ditambahkan padanya, semuanya diletakkan di tempatnya!

Kami membuat dasbor, yang menurutnya memungkinkan untuk memahami situasi dasar dari keamanan informasi dalam organisasi, tentu saja, hanya pada level Titik Periksa, gambar dapat diklik:

Berdasarkan grafik ini, kita dapat memahami tanda tangan kritis mana yang tidak diblokir pada firewall, ke mana pengguna pergi, aplikasi apa yang paling berbahaya yang mereka gunakan.

Kesimpulan

Kami memeriksa kemungkinan visualisasi dasar di Kibana dan membangun dasbor, tetapi ini hanya sebagian kecil. Selanjutnya dalam kursus, kami akan secara terpisah mempertimbangkan konfigurasi peta, bekerja dengan sistem elasticsearch, berkenalan dengan permintaan API, otomatisasi, dan banyak lagi!

Jadi tunggu saja (

Telegram ,

Facebook ,

VK ,

TS Solution Blog ),

Yandex.Zen .