Sesuai dengan persyaratan FSB Rusia, penggunaan skema tanda tangan GOST R 34.10-2001 untuk menghasilkan tanda tangan elektronik setelah 31 Desember 2018 tidak diperbolehkan. Namun, tambalan yang sesuai untuk Check Point dengan kriptografi CryptoPro, yang mendukung algoritma baru, tidak dirilis pada 2018. Untuk memenuhi persyaratan regulator dan tiba-tiba tidak ditinggalkan tanpa saluran komunikasi yang aman, banyak perusahaan yang menggunakan peralatan Check Point dengan dukungan untuk enkripsi GOST, tanpa menunggu patch baru, mengeluarkan sertifikat untuk gateway sesuai dengan algoritma GOST R 34.10 / 11-2001.Publikasi ini membahas situasi di mana firewall Titik Periksa (ME) sudah diperbarui ke versi R77.30 dan kit distribusi CryptoPro CSP 3.9 untuk Check Point SPLAT / GAiA diinstal pada mereka. Dalam hal ini, Anda dapat menyimpan sertifikat node yang dikeluarkan menggunakan algoritma GOST R 34.10 / 11-2012, yang, ketika menggunakan instalasi kluster Titik Periksa ME (penyebaran HA Penuh Terdistribusi / Standalone), memungkinkan memperbarui kriptografi pada peralatan tanpa gangguan dalam komunikasi. Dalam praktiknya, sebuah situasi cukup umum ketika banyak situs yang secara geografis terpencil membangun terowongan VPN dengan cluster pusat. Karenanya, agar tidak memperbarui sejumlah besar situs sekaligus, tambalan baru memungkinkan menggunakan kedua algoritma GOST R 34.10 / 11-2001 dan algoritma GOST R 34.10 / 11-2012 baru pada peralatan.

Cara yang disarankan vendor untuk beralih ke kriptografi baru adalah sebagai berikut:

- Migrasi (ekspor) database server SMS;

- Instal Server SMS Baru;

- Instalasi CryptoPro CSP 4.0;

- Migrasi basis data (impor) ke server SMS yang diperbarui.

- Fresh Install GW, yang dikelola melalui SMS;

- Menginstal CryptoPro CSP 4.0 di semua GW.

Metode ini tidak memungkinkan Anda untuk menyimpan sertifikat gateway yang dikeluarkan sesuai dengan GOST R 34.10 / 11-2001, apalagi, itu membutuhkan lebih banyak waktu.

Kami akan mempertimbangkan

skema pembaruan alternatif , yang kami lakukan pada sejumlah besar peralatan. Stand kecil disusun untuk implementasinya:

SMS

SMS - Check Point Gateway Management Server (Server Manajemen Utama)

Gateway terkendali: FW1-Node-1, FW1-Node-2

GW1-2 - Titik Periksa (gateway Keamanan), anggota cluster GW-Cluster, mode cluster: ClusterXL Ketersediaan Tinggi

SMS-GW - Check Point Gateway Server (Server Manajemen Utama), Check Point Gateway (Security gateway), Penyebaran Standalone

HOST1-2 - Mesin yang digunakan untuk memeriksa aliran lalu lintas antar gateway

Karena sumber daya yang terbatas dari stasiun induk, opsi upgrade penyebaran Standalone Full HA tidak diperlihatkan dalam stand ini, namun, itu identik dengan upgrade Standalone Deployment dengan satu-satunya perbedaan bahwa urutan tindakan yang perlu dipertimbangkan perlu diulang untuk gateway Standalone Sekunder.

Skema pembaruan terdiri dari 2 langkah:

- pembaruan kriptografi pada gateway mandiri;

- perbarui SMS dan GW cluster.

Mari kita pertimbangkan langkah-langkah ini secara lebih rinci.

1. Pembaruan kriptografi pada Standalone gateway (SMS + GW):

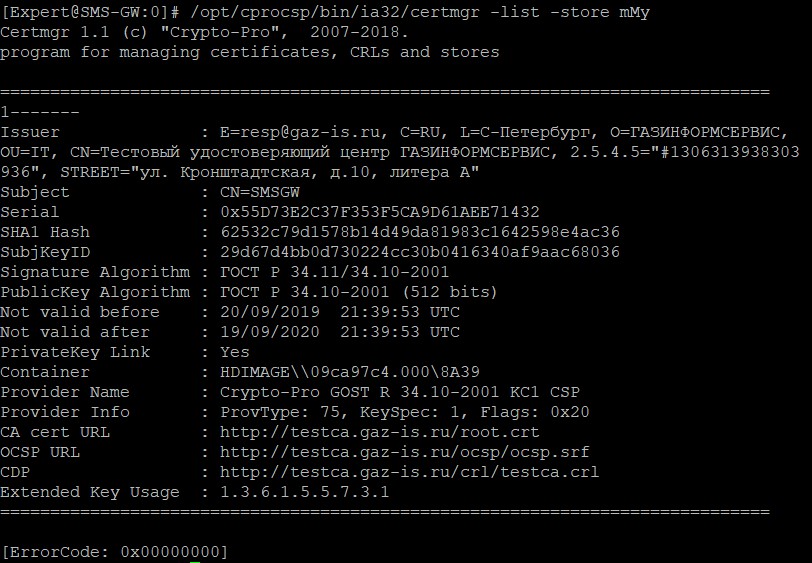

Periksa bahwa sertifikat saat ini diinstal (untuk memastikan bahwa setelah memperbarui kriptografi, sertifikat akan tetap sama):

1. Hal pertama yang harus dilakukan adalah menghapus CryptoPro 3.9.

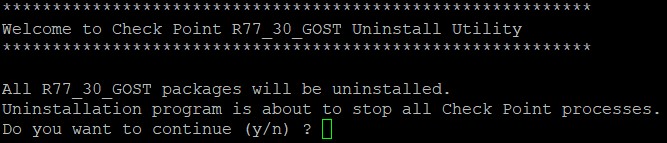

Perintah untuk menghapus (dieksekusi dalam shell perintah / bin / bash (ahli)):

/opt/CPUninstall/R77.30_GOST/UnixUninstallScript

Lalu kita mendapatkan peringatan berikut:

Setelah skrip selesai, Anda harus me-restart gateway.

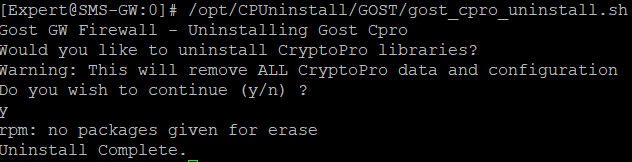

Setelah mem-boot ulang, Anda harus menjalankan perintah berikut untuk menghapus perpustakaan yang mungkin tersisa:

/opt/CPUninstall/GOST/gost_cpro_uninstall.sh

Selanjutnya, jika file instalasi CryptoPro 3.9 tetap berada di gateway, Anda perlu mengganti nama direktori / var / gost_install menjadi / var / gost_install_39 atau menghapus isinya.

2. Selanjutnya, Anda perlu menyalin file yang diperlukan untuk menginstal tambalan GOST baru ke direktori / var / gost_install. Anda disarankan untuk menyalin arsip dengan pustaka crypto (berisi direktori rpm dan kis) di sepanjang path / var / gost_install dan unzip, dan salin patch di sepanjang path / var / gost_install / hf dan juga unzip.

3. Meluncurkan instalasi Crypto PRO 4.0:

/var/gost_install/hf/UnixInstallScript

Di akhir eksekusi skrip, Anda akan menerima pesan berikut, setelah itu Anda harus me-restart gateway:

4. Selanjutnya, Anda perlu menginstal lisensi CryptoPro:

/opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>

Anda juga perlu terhubung menggunakan konsol, yang merupakan bagian dari kit distribusi untuk menginstal CryptoPro, dan menginstal kebijakan.

Segera setelah reboot, terowongan dibangun di atas sertifikat yang dikeluarkan sesuai dengan GOST R 34.10 / 11-2001. Untuk melakukan ini, periksa sertifikat mana yang diinstal, setel ulang IKE SA dan IPsec SA (menggunakan utilitas TunnelUtil, yang disebut dengan perintah vpn tu) dan verifikasi bahwa terowongan sedang dibangun kembali:

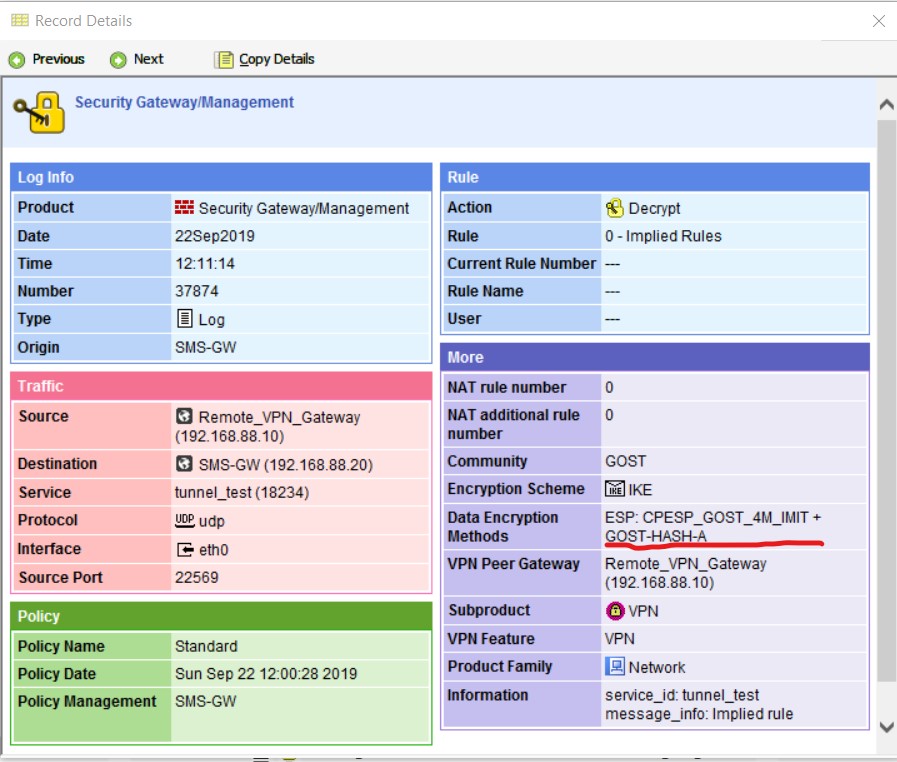

Seperti yang Anda lihat - terowongan sedang dibangun kembali, periksa jenis rekaman apa yang dapat dilihat di SmartView Tracker:

Seperti yang Anda lihat, Metode Enkripsi Data sama dengan sebelum pembaruan CryptoPro di gateway.

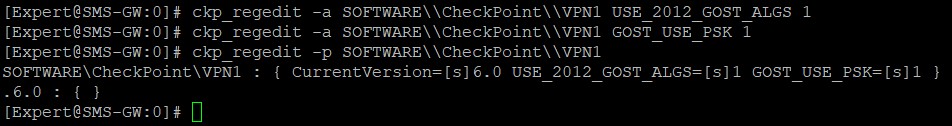

5. Selanjutnya, untuk menggunakan algoritma GOST 2012 pada node yang diperbarui, perlu untuk mengeksekusi perintah yang terkandung dalam README_GOST_2012_SIG_USAGE.txt dalam kit distribusi untuk menginstal CryptoPro 4.0:

ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 USE_2012_GOST_ALGS 1 ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 GOST_USE_PSK 1

6. Dalam ReadMe yang sama Anda dapat menemukan yang berikut:

Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

Artinya, di versi baru tambalan, menginstal SiteKey (dan memperbarui mereka nanti) juga diperlukan untuk gateway yang berdiri sendiri.

Untuk menghasilkan kunci situs, jalankan perintah berikut:

/opt/cprocsp/bin/ia32/cp-genpsk.sh <Cluster_Name> Net 6:

SiteKey adalah kombinasi dari Bagian 0 dan Bagian 1:

HM25MEKFK9HTLPU0V0THZPPEXBXZ

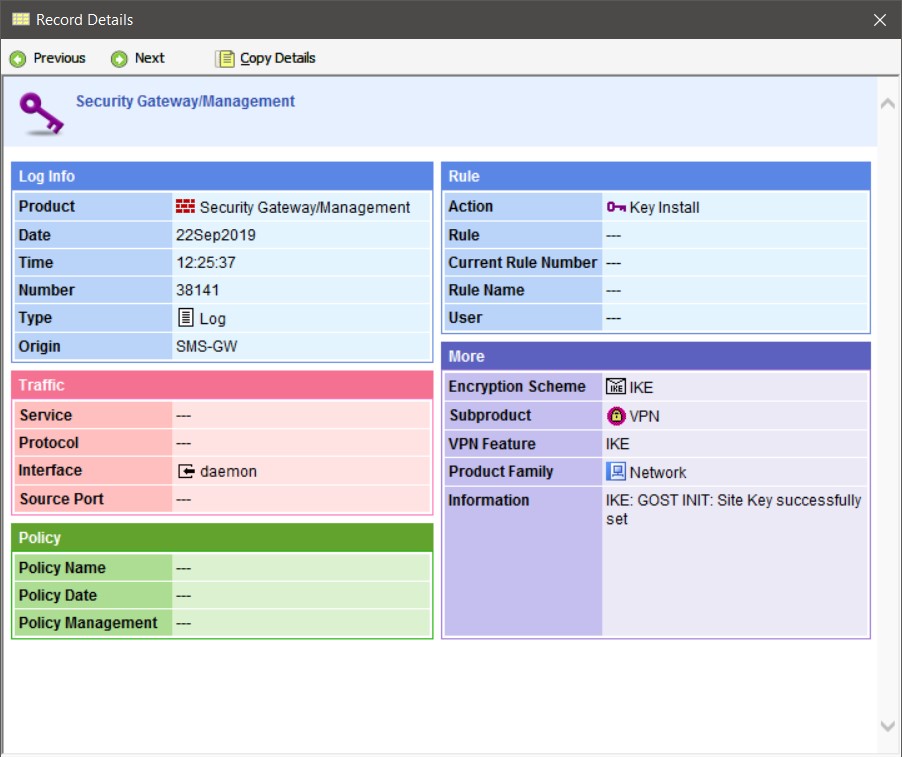

Setelah instalasi, entri berikut akan muncul di SmartView Tracker:

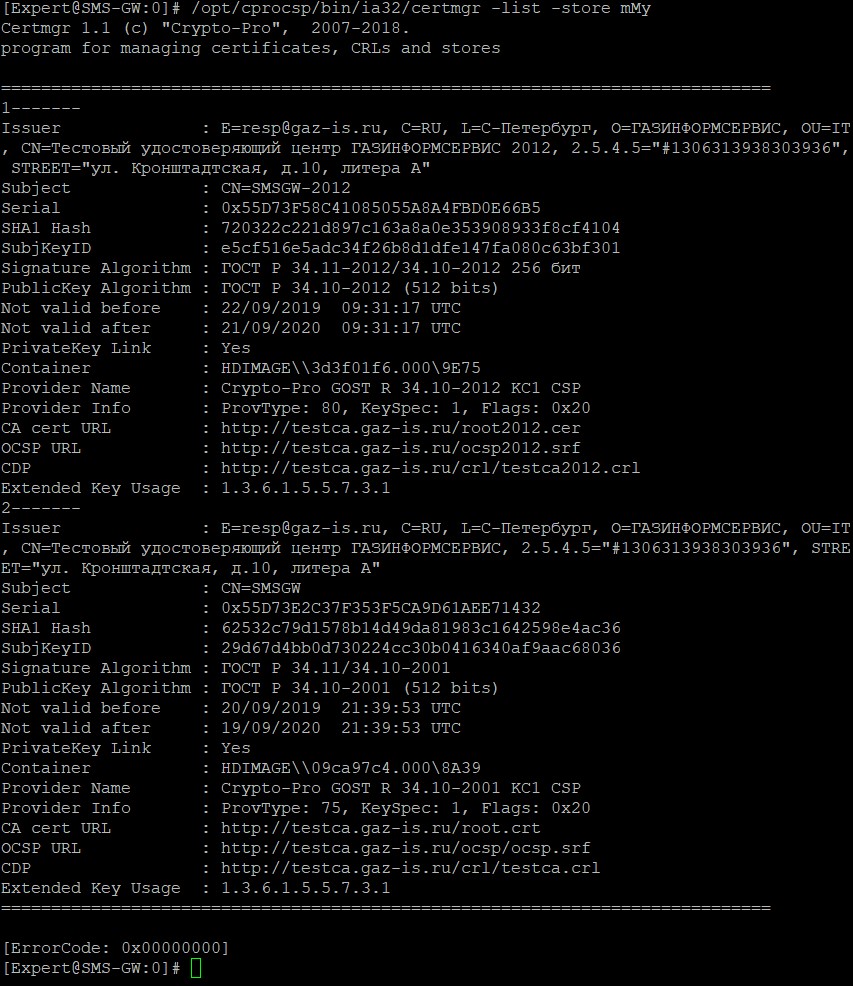

7. Setelah ini, tetap hanya menerbitkan sertifikat GOST 2012 (setelah sebelumnya menginstal sertifikat root CA sesuai dengan GOST baru), prosedurnya tidak berbeda dengan bagaimana sertifikat dikeluarkan untuk GOST sebelumnya, oleh karena itu tidak dipertimbangkan di sini. Verifikasi bahwa kedua sertifikat diinstal pada node:

Pada titik ini, pembaruan gateway Standalone selesai.

2. Memperbarui SMS dan GW cluster

Prosedur untuk memperbarui kriptografi pada SMS dan node cluster tidak berbeda dari yang ditunjukkan pada paragraf satu, oleh karena itu, hanya hasil pembaruan akan disajikan di sini.

Urutan tindakan:

- Penghapusan CryptoPro 3.9;

- Menghapus file instalasi lama, menyalin ke gateway GW1-2 dan file instalasi SMS CryptoPro 4.0;

- Instalasi CryptoPro 4.0;

- Instalasi lisensi CryptoPro;

- Dimasukkannya algoritma 2012 GOST;

- Pembuatan dan pemasangan SiteKey;

- Masalah dan pemasangan sertifikat yang dikeluarkan sesuai dengan algoritma baru.

Di tangkapan layar, Anda dapat melihat bahwa 2 sertifikat dipasang di salah satu gateway cluster:

Setelah pembaruan, karena sertifikat yang diterbitkan sesuai dengan GOST R 34.10 / 11-2001 dan GOST R 34.10 / 11-2012 dipasang pada gateway, hingga kriteria yang cocok untuk gateway jarak jauh dipasang atau sertifikat yang diterbitkan sesuai dengan GOST R 34.10 dihapus / 11-2001 - terowongan akan dibangun di atas sertifikat lama. Karenanya, agar tidak menghapus sertifikat lama yang valid, kami akan menetapkan Kriteria Pencocokan:

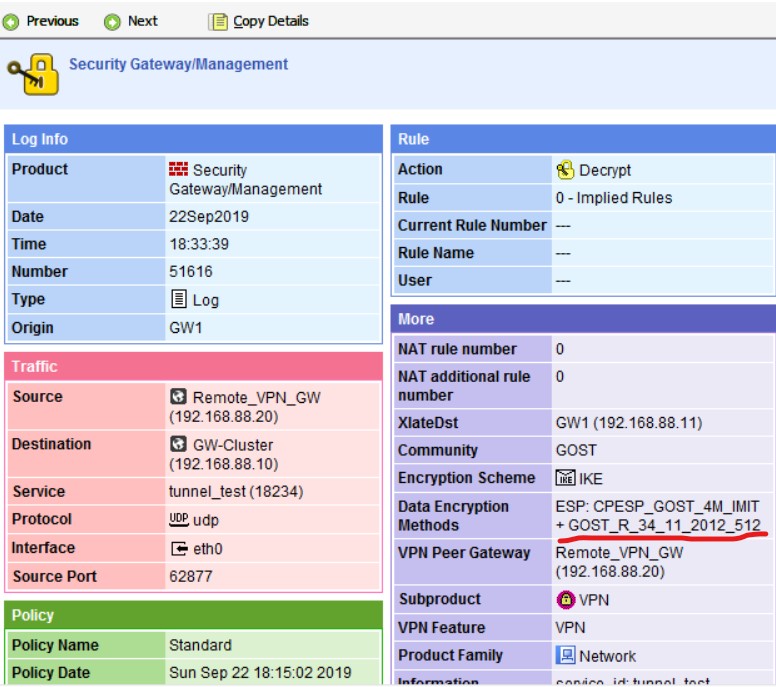

Setelah itu, di SmartView Tracker kita melihat bahwa terowongan sedang dibangun menggunakan sertifikat baru:

Pada ini, pembaruan kriptografi dapat dianggap lengkap.

Metode yang kami usulkan memungkinkan kami untuk mengoptimalkan proses pembaruan kriptografi pada firewall, menerapkannya tanpa gangguan dalam komunikasi.

Artem Chernyshev,Insinyur Senior, Layanan informasi Gazin