Open Security Collaborative Development adalah inisiatif internasional terbuka dari spesialis keamanan komputer yang bertujuan untuk memecahkan masalah umum, menyebarkan pengetahuan dan meningkatkan keamanan komputer secara umum.

Itu dibuat pada musim gugur 2019 oleh proyek-proyek gratis ramah dari bidang Keamanan Informasi. Pengembangan bersama diatur dalam bentuk sprint dua minggu. Sprint pertama didedikasikan untuk Mendeteksi Ancaman secara umum dan meningkatkan aturan proyek Sigma pada khususnya.

Kenapa sigma

Proyek Sigma adalah format tanda tangan umum untuk sistem SIEM. Ini memiliki konverter yang menghasilkan permintaan pencarian untuk berbagai sistem SIEM dan seperangkat aturan penemuan dari mana permintaan ini dihasilkan.

Seiring waktu, perangkat aturan proyek Sigma telah menjadi perangkat aturan deteksi ancaman berbasis komunitas terbesar dan paling matang. Di dalamnya, Anda dapat menemukan aturan deteksi ancaman ("aturan korelasi") untuk ancaman baru (misalnya, eksploitasi untuk BlueKeep ), alat pengujian penetrasi ( Empire , Cobalt Strike ), perilaku jahat ( mencuri Token ), dan banyak lagi. Sebagian besar aturan terikat pada MITER ATT & CK .

Bahkan jika Anda tidak menggunakan Sigma Converter, Anda bisa mendapatkan manfaat dari serangkaian aturan deteksi ancaman yang diperbarui. Sebagian besar tim keamanan canggih telah mendaftar untuk pembaruan ke proyek Sigma di GitHub . Ini adalah waktu yang tepat untuk mendaftar jika Anda belum melakukannya.

Ada celah dan masalah dalam proyek ini, sementara pada saat yang sama ada banyak studi yang layak (seperti Berburu untuk Windows Privilege Escalation / Lateral Movement / Credentials Dumping ) di domain publik, yang materialnya belum ditambahkan ke repositori proyek. Inilah yang kami putuskan untuk fokus pada sprint pertama.

Bagaimana itu?

Sekitar 50 orang mengkonfirmasi partisipasi mereka dalam sprint. Rencananya cukup sederhana:

- Sprint dua minggu dimulai pada 21 Oktober 2019

- Peserta memilih tugas dari simpanan atau menyediakan / mengembangkan analitik lain

- Peserta mengandalkan manual yang menggambarkan alur kerja

- Hasilnya akan diperiksa dan ditambahkan ke repositori proyek Sigma di GitHub

Beberapa hari kemudian, pada 24 Oktober 2019, kami mengadakan lokakarya di konferensi hack.lu, mempresentasikan inisiatif OSCD, menjelaskan apa yang kami lakukan dan mengapa. Meskipun sebagian besar peserta terhubung dengan pekerjaan dari jarak jauh, kami sangat berhasil memeriksa waktu di lokakarya, karena dimungkinkan untuk membahas aturan yang dikembangkan dalam mode diskusi langsung.

Hari berikutnya, kami melaporkan hasil pertama di lokakarya EU MITER ATT & CK di Luksemburg:

Dan kami mencapai hasil yang diharapkan (x2), meskipun pada kenyataan bahwa pada akhir sprint jumlah peserta yang sebenarnya berkurang menjadi 30 orang.

Hasil

Selama sprint dua minggu, peserta:

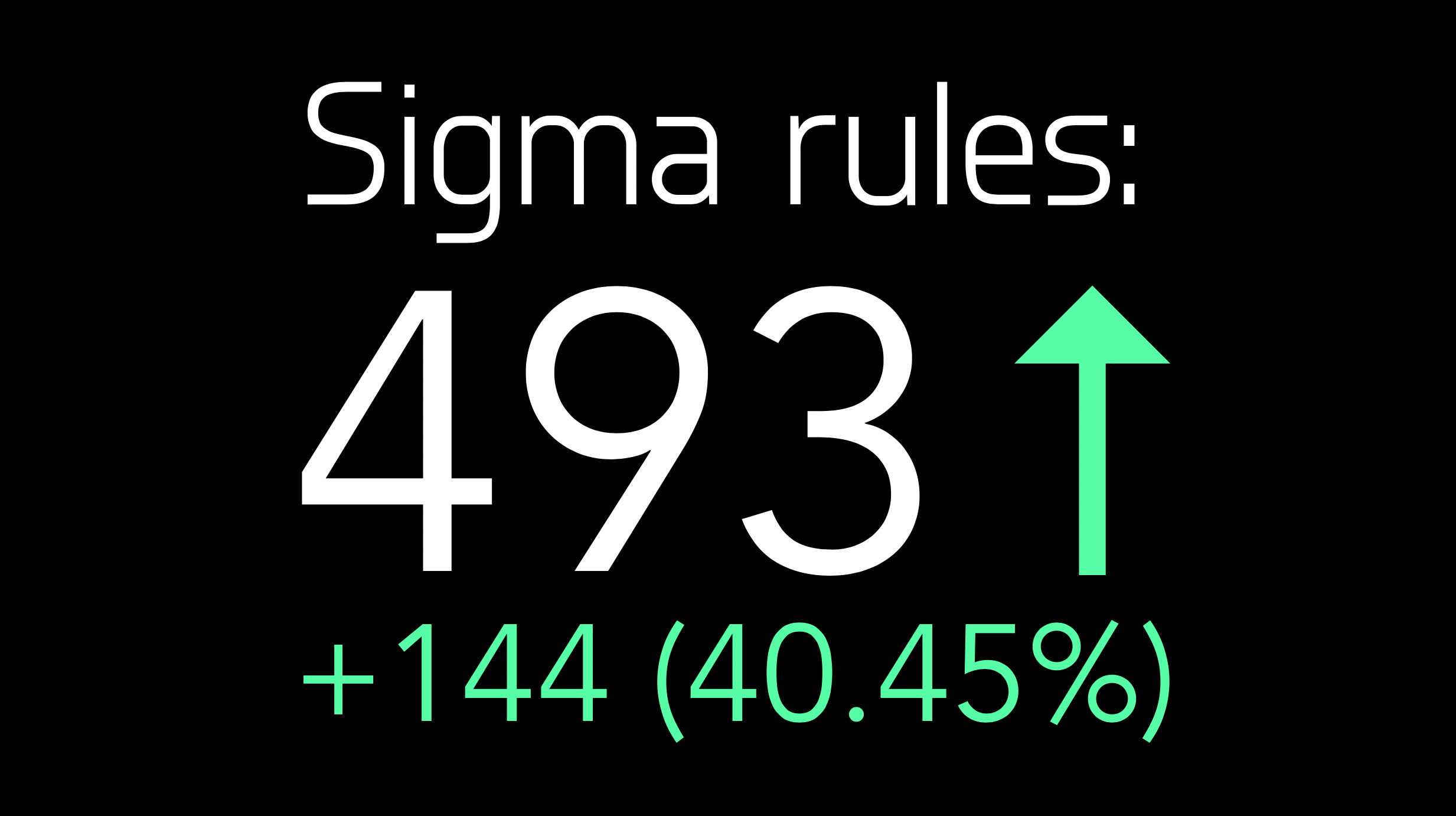

- menambahkan 144 aturan sigma baru

- ditingkatkan 19 yang ada

- menghapus dua aturan yang ada (didekomposisi dan ditata logika di lain, lebih kontekstual)

Dengan demikian, kami telah meningkatkan aturan proyek Sigma lebih dari 40% .

Daftar aturan tambahan tersedia di deskripsi Permintaan Tarik di cabang master repositori Sigma di GitHub.

Backlog

Meskipun kami mencapai banyak hal dalam sprint pertama, masih ada banyak tugas yang tidak dapat diselesaikan oleh pasukan kami dalam dua minggu. Kami memutuskan untuk merinci backlog dan mentransfernya ke masalah repositori Sigma untuk diproses lebih lanjut oleh komunitas:

Kami yakin bahwa solusi bersama untuk masalah ini (dan lainnya, dari jenis yang sama) adalah solusi paling realistis dan cepat untuk masalah penerbitan "Alat Keamanan Ofensif", yang telah dibahas dengan hangat dalam beberapa minggu terakhir.

Kami berusaha untuk memastikan bahwa Aturan Deteksi kami mencakup tingkat TTP The Pyramid of Pain , sehingga kami dapat mendeteksi perilaku jahat, alat apa pun yang digunakan. 'Alat Keamanan Ofensif' adalah teman terbaik kami dalam meneliti dan mengembangkan jenis aturan ini.

Ucapan Terima Kasih

OSCD Sprint pertama tidak akan terjadi tanpa Alexandre Dulonua dan tim konferensi hack.lu. Mereka memberikan dukungan informasi, sebuah slot di konferensi untuk lokakarya OSCD, membantu memperoleh visa dan akomodasi. Kami sangat berterima kasih kepada mereka untuk ini.

Last but not least, peserta sprint yang melakukan semua pekerjaan:

- Thomas Packe, @blubbffiction ( Proyek Sigma ) DE

- Teymur Kheirkharov, @HeirhabarovT ( BI.ZONE SOC ) RU

- Daniel Bohannon, @danielhbohannon ( FireEye ) AS

- Alexey Potapov ( PT ESC ) RU

- Kirill Kiryanov ( PT ESC ) RU

- Egor Podmokov ( PT ESC ) RU

- Anton Kutepov ( PT ESC ) RU

- Alexey Lednev ( PT ESC ) RU

- Anton Tyurin ( PT ESC ) RU

- Eva Maria Anhouse ( BSI ) DE

- Jan Hazenbusch ( BSI ) DE

- Diego Perez, @darkquassar (Peneliti Independen) AR

- Mikhail Larin ( Jet CSIRT ) RU

- Alexander Akhremchik ( Jet CSIRT ) RU

- Dmitry Lifanov ( Jet CSIRT ) RU

- Alexey Balandin, @ Kriks87 ( Jet CSIRT ) RU

- Roman Rezvukhin ( CERT-GIB ) RU

- Alina Stepchenkova ( CERT-GIB ) RU

- Timur Zinnyatullin ( grup teknologi Angara ) RU

- Gleb Sukhodolsky ( grup teknologi Angara ) RU

- Victor Sergeev, @stvetro ( Help AG ) AE

- Ilyas Ochkov , @CatSchrodinger (Peneliti Independen) RU

- James Pembeton, @ 4A616D6573 ( Hydro Tasmania ) AU

- Denis Beyu ( GKU TO CITITO ) RU

- Mateus Otter, @ sn0w0tter ( Relativitas ) PL

- Jacob Winesetl, @mrblacyk ( Tieto SOC ) PL

- Tom Kern ( NIL SOC ) SI

- Sergey Soldatov, @SVSoldatov ( Kaspersky MDR ) RU

- Ian Davis ( Tieto SOC ) CZ

Terima kasih untuk semuanya. Sampai jumpa di sprint berikutnya !

Selamat Natal dan Tahun Baru!