Artikel ini ditulis beberapa tahun yang lalu ketika pemblokiran messenger Telegram secara aktif didiskusikan oleh komunitas dan memuat pemikiran saya tentang hal ini. Dan meskipun hari ini topik ini hampir dilupakan, saya berharap bahwa mungkin masih akan menarik bagi seseorang

Teks ini muncul sebagai hasil dari pemikiran saya tentang topik keamanan digital, dan untuk waktu yang lama saya ragu apakah itu layak diterbitkan. Untungnya, ada sejumlah besar spesialis yang memahami semua masalah dengan benar, dan saya tidak dapat memberi tahu mereka sesuatu yang baru. Namun, selain mereka, masih ada sejumlah besar publisitas dan blogger lain yang tidak hanya keliru, tetapi juga menghasilkan sejumlah besar mitos dengan artikel mereka.

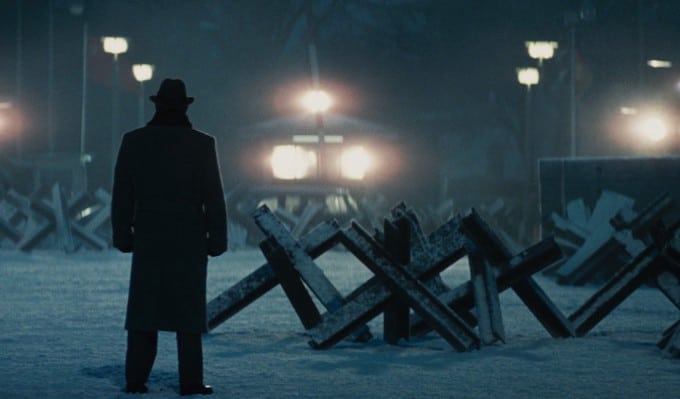

Bukan rahasia lagi bagi siapa pun bahwa belakangan ini, hasrat serius telah berkobar di teater digital operasi militer. Tentu saja, ada dalam pikiran kita salah satu topik modernitas Rusia yang paling banyak dibicarakan, yaitu pemblokiran messenger Telegram.

Penentang pemblokiran ini disajikan sebagai konfrontasi antara seseorang dan negara, kebebasan berbicara dan kontrol total atas seseorang. Pendukung, sebaliknya, dipandu oleh pertimbangan keselamatan publik dan perang melawan struktur kriminal dan teroris.

Pertama, bayangkan cara kerja Telegram messenger. Kita dapat pergi ke halaman utama mereka dan membaca bagaimana posisi mereka. Salah satu keuntungan utama menggunakan solusi khusus ini adalah penekanan tanpa kompromi pada keselamatan pengguna akhir. Tapi apa sebenarnya yang dimaksud dengan ini?

Seperti di banyak layanan publik lainnya, data Anda dikirimkan dalam bentuk terenkripsi, tetapi hanya ke server pusat, di mana mereka berada dalam bentuk yang sepenuhnya terbuka dan admin mana pun, jika Anda benar-benar ingin, akan dengan mudah melihat semua korespondensi Anda. Meragukannya? Kemudian pikirkan tentang bagaimana fungsi sinkronisasi antar perangkat diimplementasikan. Jika data itu rahasia, bagaimana mereka bisa sampai ke perangkat ketiga? Bagaimanapun, Anda tidak memberikan kunci klien khusus untuk dekripsi.

Misalnya, seperti yang dilakukan di layanan email ProtonMail, di mana untuk bekerja dengan layanan ini Anda perlu memberikan kunci yang disimpan di mesin lokal Anda dan yang digunakan oleh browser untuk mendekripsi pesan di kotak surat Anda.

Tapi tidak sesederhana itu. Selain obrolan biasa, ada juga yang rahasia. Di sini, korespondensi benar-benar dilakukan hanya antara dua perangkat dan tidak ada pembicaraan tentang sinkronisasi apa pun. Fungsi ini hanya tersedia pada klien seluler, dan tangkapan layar obrolan diblokir pada tingkat aplikasi, dan obrolan dihancurkan setelah waktu yang ditentukan. Dari sudut pandang teknis, aliran data masih melewati server pusat, tetapi tidak disimpan di sana. Selain itu, pelestarian itu sendiri tidak ada gunanya, karena hanya klien yang memiliki kunci dekripsi, dan lalu lintas terenkripsi tidak memiliki nilai khusus.

Skema ini akan berfungsi selama klien dan server secara jujur mengimplementasikannya dan sementara perangkat tidak memiliki semua jenis program, tanpa sepengetahuan Anda mengirim tangkapan layar layar Anda ke pihak ketiga. Jadi mungkin alasan ketidaksukaan terhadap Telegram dari lembaga penegak hukum harus dicari dalam obrolan rahasia? Dalam hal ini, menurut saya, terletak akar kesalahpahaman dari sebagian besar orang. Dan kami tidak akan dapat sepenuhnya memahami alasan kesalahpahaman ini sampai kami mengetahui enkripsi apa yang secara umum dan dari siapa ia dirancang untuk melindungi data Anda.

Bayangkan bahwa seorang penyerang ingin menyampaikan pesan rahasia kepada teman-temannya. Sedemikian pentingnya sehingga sangat membingungkan dan meyakinkan. Apakah Telegram adalah pilihan yang baik dari sudut pandang seorang spesialis keamanan informasi? Tidak, tidak. Saya menegaskan bahwa menggunakan salah satu messenger instan populer untuk ini adalah pilihan terburuk yang dapat Anda pilih.

Masalah utama adalah penggunaan sistem pesan di mana korespondensi Anda akan dicari terlebih dahulu. Dan bahkan jika itu terlindungi dengan baik, fakta keberadaannya dapat membahayakan Anda. Ingat bahwa koneksi klien masih melalui server pusat dan setidaknya fakta pengiriman pesan antara dua pengguna masih dapat dibuktikan. Karena itu, tidak masuk akal untuk menggunakan e-mail, jejaring sosial dan layanan publik lainnya.

Lalu, bagaimana cara mengatur korespondensi yang memenuhi semua persyaratan keamanan? Sebagai bagian dari tinjauan kami, kami secara sadar akan menolak semua metode ilegal atau kontroversial untuk menunjukkan bahwa masalah tersebut dapat diselesaikan secara eksklusif dalam kerangka hukum. Tidak diperlukan spyware, hacker, atau perangkat lunak yang sulit dijangkau.

Hampir semua alat termasuk dalam seperangkat utilitas standar yang datang dengan sistem operasi GNU / Linux, dan larangan mereka akan berarti larangan komputer seperti itu.

Jaringan Internet di seluruh dunia menyerupai web server yang besar, dengan sistem operasi GNU / Linux biasanya berjalan di atasnya dan aturan perutean paket antara server-server ini. Sebagian besar server ini tidak tersedia untuk koneksi langsung, namun, di samping itu, masih ada jutaan server dengan alamat yang sepenuhnya dapat diakses yang melayani kita semua, melewati sejumlah besar lalu lintas melalui kita. Dan tidak seorang pun akan mencari korespondensi Anda di tengah-tengah semua kekacauan ini, terutama jika itu tidak menonjol dengan latar belakang umum.

Mereka yang ingin mengatur saluran komunikasi rahasia hanya akan membeli VPS (mesin virtual di cloud) dari salah satu dari ratusan pemain di pasar. Harga masalah ini, karena tidak sulit untuk diverifikasi, adalah beberapa dolar sebulan. Tentu saja, ini tidak dapat dilakukan secara anonim, dan dalam hal apa pun, mesin virtual ini akan terikat pada alat pembayaran Anda, dan oleh karena itu pada identitas Anda. Namun, sebagian besar hosters tidak peduli apa yang Anda jalankan pada perangkat keras mereka sampai Anda melebihi batas dasar mereka, seperti jumlah lalu lintas atau koneksi yang dikirim ke port 23.

Meskipun ada kesempatan seperti itu, sama sekali tidak menguntungkan baginya untuk membelanjakan beberapa dolar yang ia hasilkan untuk Anda untuk juga memantau Anda.

Dan bahkan jika dia ingin atau akan dipaksa untuk melakukan ini, dia harus terlebih dahulu memahami jenis perangkat lunak apa yang digunakan khusus oleh Anda dan, berdasarkan pengetahuan ini, membuat infrastruktur pelacakan. Secara manual, ini tidak akan sulit, tetapi mengotomatisasi proses ini akan sangat sulit. Untuk alasan yang sama, menjaga semua lalu lintas yang melewati server Anda tidak akan menguntungkan secara ekonomi hanya jika Anda tidak masuk ke dalam bidang pandang struktur terkait yang ingin melakukan ini sebelumnya.

Langkah selanjutnya adalah membuat saluran aman dengan salah satu dari banyak cara yang ada.

- Cara termudah adalah membuat koneksi ssh aman ke server. Beberapa klien terhubung melalui OpenSSH dan berkomunikasi, misalnya, menggunakan perintah dinding. Murah dan ceria.

- Meningkatkan server VPN dan menghubungkan banyak klien melalui server pusat. Atau, cari program obrolan untuk jaringan lokal dan pergi.

- Simple FreeBSD NetCat tiba-tiba memiliki fungsi bawaan untuk obrolan anonim primitif. Mendukung enkripsi sertifikat dan banyak lagi.

Tidak perlu menyebutkan bahwa dengan cara yang sama, selain pesan teks sederhana, Anda dapat mentransfer file apa pun. Setiap metode ini diimplementasikan dalam 5-10 menit dan secara teknis tidak sulit. Pesan akan terlihat seperti lalu lintas terenkripsi sederhana, yang sebagian besar di Internet.

Pendekatan ini disebut steganografi - untuk menyembunyikan pesan di mana mereka bahkan tidak berpikir untuk mencarinya. Dengan sendirinya, ini tidak menjamin keamanan korespondensi, tetapi mengurangi kemungkinan deteksi menjadi nol. Selain itu, jika server Anda juga berlokasi di negara lain, proses pengumpulan data mungkin tidak dapat dilakukan karena alasan lain. Dan bahkan jika seseorang tetap mendapatkan akses ke sana, maka korespondensi Anda hingga saat ini kemungkinan besar tidak akan dikompromikan, karena, tidak seperti layanan publik, itu tidak disimpan secara lokal di mana saja (ini, tentu saja, tergantung pada apa yang Anda pilih metode komunikasi).

Namun, mereka mungkin keberatan dengan apa yang saya cari di tempat yang salah, badan intelijen dunia telah memikirkan semuanya untuk waktu yang lama, dan semua protokol enkripsi telah lama memiliki lubang untuk penggunaan internal. Ini adalah pernyataan yang sangat masuk akal, mengingat sejarah masalah ini. Apa yang harus dilakukan dalam kasus ini?

Semua sistem enkripsi yang mendasari kriptografi modern memiliki beberapa sifat - kekuatan kriptografi. Diasumsikan bahwa setiap sandi dapat dipecahkan - itu hanya masalah waktu dan sumber daya. Idealnya, perlu untuk memastikan bahwa proses ini sama sekali tidak bermanfaat bagi cracker, tidak peduli betapa pentingnya data tersebut. Atau butuh waktu begitu lama sehingga pada saat peretasan, data akan kehilangan arti pentingnya.

Pernyataan ini tidak sepenuhnya benar. Itu benar ketika datang ke protokol enkripsi yang paling umum digunakan saat ini. Namun, di antara berbagai macam cipher, ada satu yang benar-benar tahan retak dan pada saat yang sama sangat mudah dimengerti. Secara teori tidak mungkin untuk retak jika semua kondisi terpenuhi.

Gagasan di balik sandi Vernam sangat sederhana - urutan kunci acak dibuat terlebih dahulu yang akan mengenkripsi pesan. Selain itu, setiap kunci hanya digunakan sekali untuk mengenkripsi dan mendekripsi satu pesan. Dalam kasus paling sederhana, kami membuat string panjang byte acak dan mengkonversi setiap byte pesan melalui operasi XOR dengan byte yang sesuai di kunci dan mengirimkannya lebih lanjut pada saluran yang tidak dienkripsi. Sangat mudah untuk melihat bahwa sandi itu simetris dan kunci untuk enkripsi dan dekripsi adalah sama.

Metode ini memiliki kelemahan, dan jarang digunakan, tetapi keuntungan yang dicapai adalah jika kedua belah pihak sepakat sebelumnya tentang kunci dan kunci ini tidak dikompromikan, Anda dapat yakin bahwa data tidak akan dibaca.

Bagaimana cara kerjanya? Kunci tersebut dibuat sebelumnya dan ditransmisikan antara semua peserta melalui saluran alternatif. Itu dapat ditransmisikan pada pertemuan pribadi di wilayah netral, jika ada kesempatan untuk sepenuhnya mengecualikan pencarian yang mungkin, atau cukup mengirimkannya melalui pos ke USB flash drive. Kami masih hidup di dunia di mana tidak ada kemampuan teknis untuk memeriksa semua media penyimpanan yang melintasi perbatasan, semua hard drive, dan telepon.

Setelah semua peserta dalam korespondensi menerima kunci, dibutuhkan waktu lama hingga sesi komunikasi dimulai, yang membuatnya lebih sulit untuk menangkal sistem ini.

Satu byte di kunci hanya digunakan sekali untuk mengenkripsi satu karakter pesan rahasia dan dekripsi oleh peserta lain. Kunci yang digunakan dapat dihancurkan secara otomatis oleh semua peserta dalam korespondensi setelah transfer data. Setelah ditukar dengan kunci rahasia, Anda dapat mengirim pesan dengan volume total sama dengan panjangnya. Fakta ini biasanya dikutip sebagai kerugian dari sandi ini, yang jauh lebih menyenangkan ketika kunci memiliki panjang yang terbatas dan tidak tergantung pada ukuran pesan. Namun, orang-orang ini melupakan kemajuan, dan jika selama Perang Dingin ini adalah masalah, hari ini tidak. Berdasarkan fakta bahwa kemungkinan media modern hampir tidak terbatas dan dalam kasus yang paling sederhana kita berbicara tentang gigabytes, maka saluran komunikasi yang aman dapat beroperasi tanpa batas.

Secara historis, sandi Vernam, atau enkripsi menggunakan notes satu kali, banyak digunakan selama Perang Dingin untuk mengirimkan pesan rahasia. Meskipun ada beberapa kasus ketika, secara tidak sengaja, pesan yang berbeda dienkripsi dengan kunci yang sama, yaitu, prosedur enkripsi dilanggar dan ini memungkinkan mereka untuk didekripsi.

Apakah sulit untuk menggunakan metode ini dalam praktek? Agak sepele, dan otomatisasi proses ini dengan bantuan komputer modern berada di luar jangkauan amatir pemula.

Jadi mungkin tujuan pemblokiran adalah untuk merusak messenger Telegram tertentu? Jika demikian, maka lagi oleh. Klien Telegram di luar kotak mendukung server proxy dan protokol SOCKS5, yang memungkinkan pengguna untuk bekerja melalui server eksternal dengan alamat IP yang tidak diblokir. Tidaklah sulit menemukan server SOCKS5 publik untuk sesi singkat, dan meningkatkan server sendiri di VPS-ke Anda bahkan lebih mudah.

Meskipun pukulan terhadap ekosistem messenger masih akan terjadi, karena bagi sebagian besar pengguna pembatasan ini akan membuat penghalang yang tidak dapat diatasi dan popularitasnya di antara populasi akan menurun.

Jadi untuk meringkas. Semua hype di sekitar Telegram adalah hype dan tidak lebih. Memblokirnya untuk alasan keamanan publik secara teknis buta huruf dan tidak ada gunanya. Setiap struktur yang sangat tertarik pada korespondensi aman dapat mengatur saluran mereka menggunakan beberapa teknik pelengkap, dan, yang paling menarik, ini dilakukan dengan sangat sederhana selama setidaknya ada beberapa jenis akses ke jaringan.

Bagian depan keamanan informasi saat ini tidak melewati pengirim pesan instan, melainkan melalui pengguna jaringan biasa, bahkan jika mereka tidak menyadarinya. Internet modern adalah kenyataan yang harus diperhitungkan dan di mana hukum yang tampaknya tak tergoyahkan baru-baru ini berhenti beroperasi. Pemblokiran telegram adalah contoh lain dari perang pasar informasi. Bukan yang pertama dan tentu saja bukan yang terakhir.

Beberapa dekade yang lalu, sebelum perkembangan besar-besaran Internet, masalah utama yang dihadapi semua jenis jaringan agen adalah pembentukan saluran komunikasi yang aman di antara mereka sendiri dan koordinasi pekerjaan mereka dengan pusat. Kontrol ketat atas stasiun radio swasta selama Perang Dunia Kedua di semua negara yang berpartisipasi (pendaftaran masih diperlukan hari ini), plat nomor Perang Dingin (beberapa masih berlaku), kaset mini di bagian bawah boot - semua ini terlihat konyol di babak baru peradaban. Seperti inersia kesadaran, memaksa mesin negara untuk secara kaku memblokir segala fenomena di luar kendalinya. Itulah sebabnya memblokir alamat IP tidak boleh dianggap sebagai solusi yang dapat diterima, dan hanya menunjukkan kurangnya kompetensi pada orang yang membuat keputusan seperti itu.

Masalah utama waktu kita bukanlah penyimpanan atau analisis data korespondensi pribadi oleh pihak ketiga (ini adalah kenyataan objektif di mana kita hidup hari ini), tetapi kenyataan bahwa orang-orang sendiri siap untuk menyediakan data ini. Setiap kali Anda mengakses Internet dari peramban favorit Anda, lusinan skrip mencermati Anda, mencatat bagaimana dan di mana Anda mengklik dan halaman mana yang Anda kunjungi. Saat memasang aplikasi lain untuk telepon pintar, sebagian besar mempertimbangkan jendela permintaan untuk memberikan hak istimewa kepada program sebagai penghalang yang mengganggu sebelum menggunakannya. Tidak memperhatikan fakta bahwa program yang tidak berbahaya merayapi buku catatan Anda dan ingin membaca semua pesan Anda. Keamanan dan privasi dengan sukarela ditukar dengan kegunaan. Dan seseorang sendiri sering sepenuhnya secara sukarela berpisah dengan informasi pribadinya, dan karena itu dengan kebebasannya, dengan demikian mengisi basis data organisasi-organisasi swasta dan negara dunia dengan informasi berharga tentang kehidupannya. Dan mereka pasti akan menggunakan informasi ini untuk tujuan mereka sendiri. Dan juga dalam perlombaan demi keuntungan mereka akan menjualnya kembali kepada semua orang, mengabaikan standar moral dan etika.

Saya berharap bahwa informasi yang disajikan dalam artikel ini akan memungkinkan Anda untuk melihat masalah keamanan informasi dan, mungkin, mengubah beberapa kebiasaan Anda saat bekerja di jaringan. Dan para ahli akan menyeringai dan melanjutkan.

Damai ke rumah Anda.