Darren Kitchen: Selamat siang, kita berada di sela-sela konferensi DefCon di paviliun kelompok peretas Hack 5, dan saya ingin memperkenalkan salah satu peretas favorit saya, DarkMatter, dengan pengembangan barunya yang disebut WiFi Kraken.

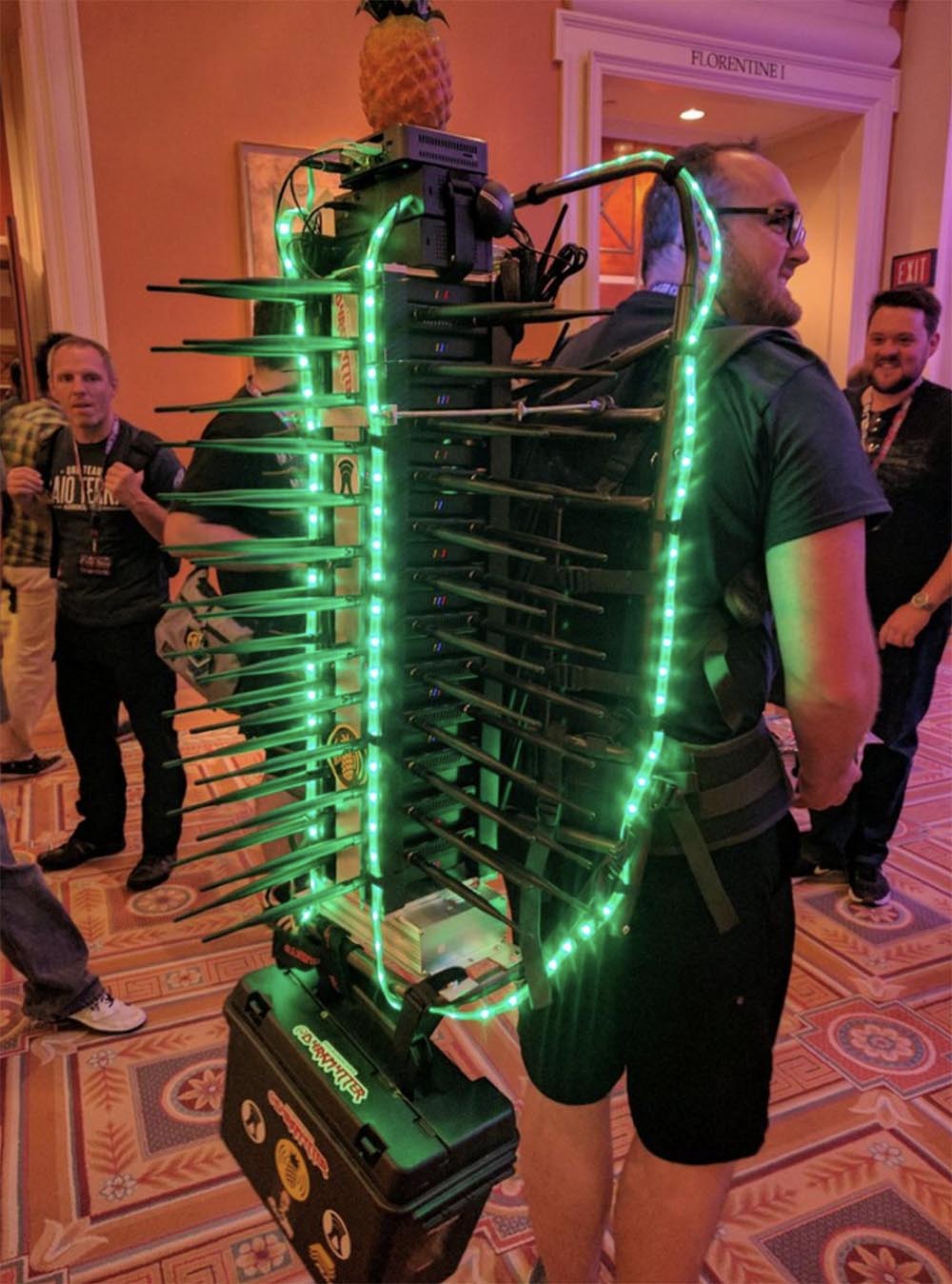

Terakhir kali kami bertemu, Anda memiliki tas punggung besar dengan "Kaktus" di atasnya dengan nanas, dan secara umum itu adalah waktu yang gila!

Catatan Penerjemah: Mike meletakkan nanas sungguhan di perangkat Cactusnya - petunjuk WiFi Pineapple, perangkat peretas untuk mencegat komunikasi nirkabel, lihat foto dari konferensi BlackHat-2017.

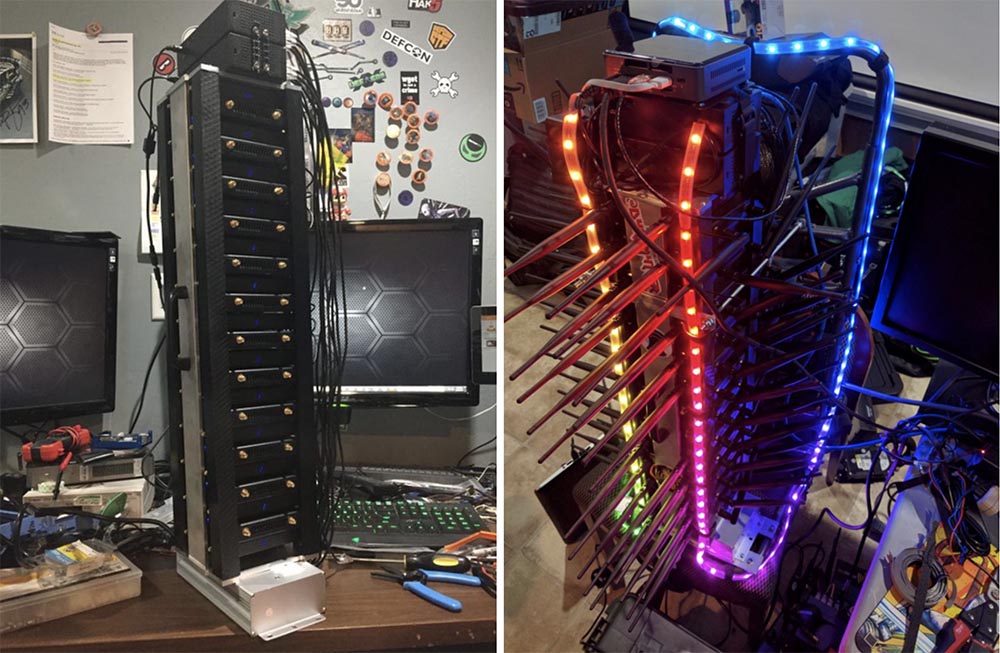

Mike Spicer: Ya, masa yang benar-benar gila! Jadi, proyek ini berjalan di bawah tagar WiFi Kraken dan mewakili generasi teknologi baru di bidang pemantauan jaringan nirkabel. Ketika saya membuat WiFi Cactus, saya memperoleh banyak keterampilan dan memutuskan untuk menghidupkan pengetahuan ini, menggunakannya untuk mencapai tujuan praktis dalam proyek baru. Hari ini saya perkenalkan Anda dengan Kraken!

Darren Kitchen: dan apa ini Kraken? Untuk apa dan untuk apa tujuan pengembangan ini?

Mike Spicer: tujuannya adalah untuk dapat menangkap semua data sekaligus, semua 50 saluran komunikasi nirkabel WiFi di kisaran 2,4 -5 gigahertz, dan secara bersamaan.

Darren Kitchen: mengapa Anda tidak menggunakan satu saluran radio saja untuk mencegat semua data?

Catatan Penerjemah: Mike Spicer adalah pencipta WiFi Cactus, perangkat untuk memantau 50 saluran nirkabel yang digunakan oleh perangkat seluler yang terletak dalam radius 100 m. WiFi Cactus pertama kali disajikan kepada publik pada konferensi BlackHat pada 27 Juli 2017. Tautan sumber:

https: //blog.adafruit.com/2017/08/02/wificactus-when-you-need-to-know-about-hackers-wearablewednesday/

Mike Spicer:

Mike Spicer: Ini cukup bermasalah. Lihatlah situasi di mana kita berada sekarang - di ruangan ini dapat dengan mudah ada 200-300 orang dengan banyak perangkat yang berkomunikasi pada saluran yang berbeda. Jika saya hanya mendengarkan satu saluran, saya dapat melewatkan beberapa informasi penting yang dikirimkan pada waktu itu di saluran lain. Jika Anda mencoba mendengarkan semua saluran, Anda harus menghabiskan banyak waktu untuk berpindah dari satu saluran ke saluran lainnya. Cactus memecahkan masalah ini dengan memungkinkan Anda mendengarkan semua saluran ini secara bersamaan.

Darren Kitchen: masalah apa yang dihadapi Kraken?

Mike Spicer: Salah satu masalah terbesar adalah port Ethernet 100 megabit, yang saya hubungkan ke perangkat saya dan bandwidth yang tidak cocok untuk saya. Ketika Anda memiliki 2 radio yang melakukan 300 megabit menggunakan modul radio 802.11 akhir, mendorong terlalu banyak data membatasi bandwidth secara signifikan. Jadi saya ingin memperluas saluran pengiriman / penerimaan. Dalam versi Cactus berikutnya, saya beralih dari sakelar 100 megabyte ke sakelar gigabit, yang meningkatkan throughput sebanyak 10 kali.

Di Kraken, saya menggunakan pendekatan yang sama sekali baru - saya terhubung langsung ke bus PCI Express.

Darren Kitchen: Tentang PCIE - Saya melihat di sini sejumlah modul radio dari mana sudut antena aluminium menonjol.

Mike Spicer: ya, ini adalah solusi teknik menarik berdasarkan suku cadang yang dibeli di Amazon, saya harus menyiksa diri sendiri dengan manajemen kabel dan mengecat antena hitam dengan kaleng semprot aerosol.

Dasarnya adalah adapter prosesor nirkabel untuk perangkat Android MediaTek MT 6752, dan yang paling menarik adalah penggunaan driver kernel Linux. Ini berarti saya bisa memonitor saluran, saya bisa menyuntikkan data, melakukan semua hal menarik yang ingin dilakukan peretas seperti kartu nirkabel.

Darren Kitchen: ya, saya melihat di sini 11 kartu untuk komunikasi nirkabel B, G, A, C.

Mike Spicer:

Mike Spicer: di band 2,4-5 GHz, 20 dan 40.

Darren Kitchen: minus dua puluh dan ditambah empat puluh. Dengan demikian, berbagai rentang komunikasi dan kombinasinya dapat digunakan. Ini adalah apa yang sudah kita bicarakan ketika kita membahas penggunaan satu pemindai radio yang melompat pada saluran radio yang berbeda. Anda mendengarkan saluran 1 dan kehilangan semua yang terjadi pada waktu itu di saluran 6, mendengarkan saluran 2 dan melewatkan sisanya, dan seterusnya. Katakan, berapa kombinasi frekuensi, saluran, rentang yang dapat diproses perangkat Anda secara bersamaan?

Mike Spicer: menurut perhitungan terakhir, jumlah saluran yang dipantau secara bersamaan adalah 84. Mungkin seseorang akan dapat memantau lebih banyak saluran, tetapi kombinasi yang saya gunakan memberikan angka seperti itu. Namun, proyek ini memungkinkan untuk mendengarkan hanya 14 di antaranya, hampir sebanyak yang diperbolehkan Cactus, tetapi sedikit lebih sedikit. Saya harap saya dapat menerapkan di Kraken beberapa solusi dari Cactus yang akan membuatnya lebih efisien.

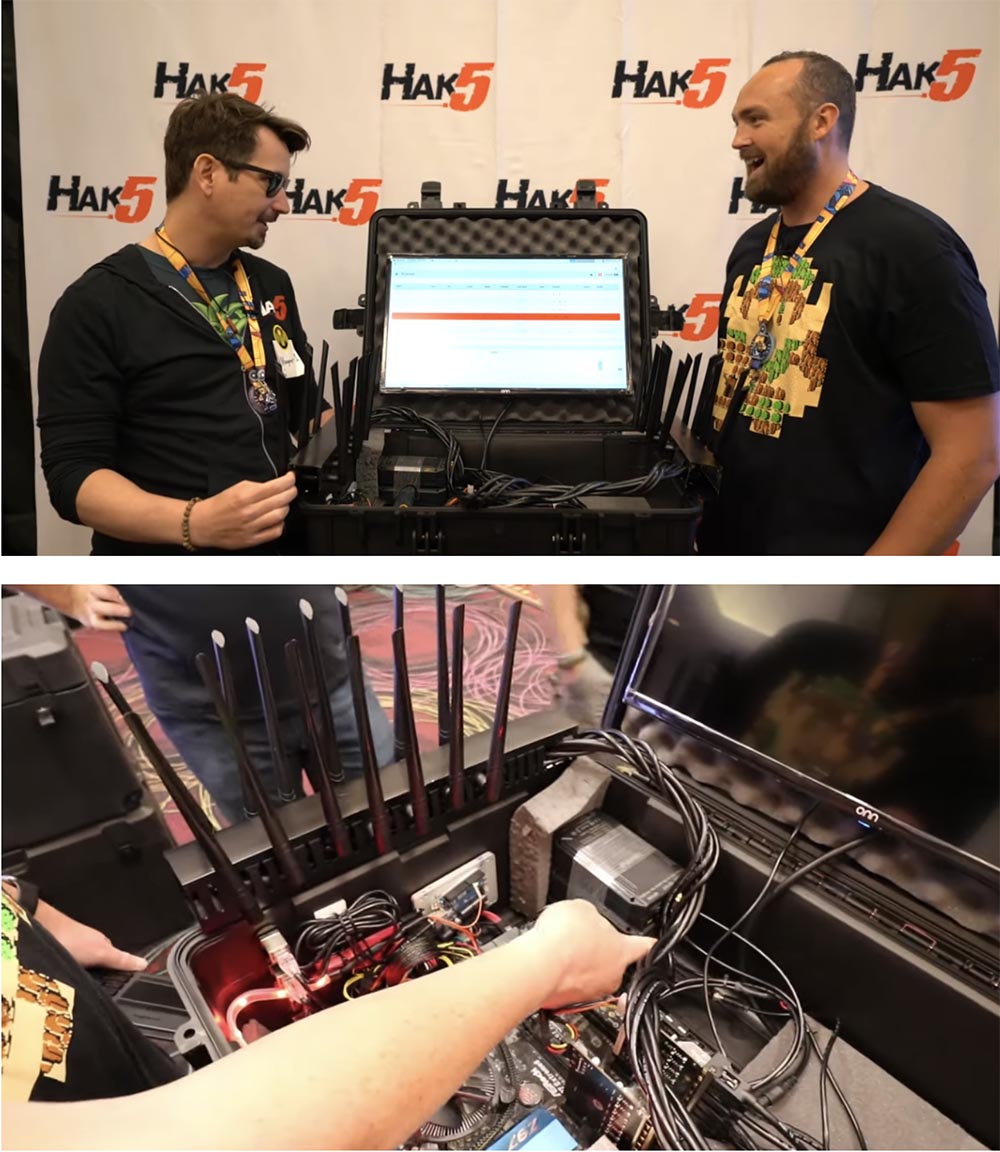

Darren Kitchen: beri tahu kami apa yang Anda gunakan untuk menangkap?

Mike Spicer: Saya menggunakan perangkat lunak Kismet - ini adalah detektor jaringan, penganalisa paket dan sistem deteksi intrusi untuk LAN nirkabel 802.11. Ini adalah perangkat lunak universal yang luar biasa yang memungkinkan saya untuk menjalankan hampir semua proyek untuk DefCon, dapat dipercaya dan memiliki antarmuka pengguna web. Dia dapat memindai jaringan nirkabel, melaporkan apa yang terjadi di sana, misalnya, sekarang Anda melihat garis merah di layar monitor, yang berarti bahwa perangkat pengguna pada saat itu berjabat tangan. Perangkat lunak ini memproses data radio secara real time. Salah satu masalah yang dapat saya pecahkan dengan bantuan perangkat lunak ini pada perangkat ini adalah visualisasi data waktu-nyata, yaitu, saya dapat melihat di monitor apa yang terjadi dengan jaringan nirkabel saat ini.

Darren Kitchen:

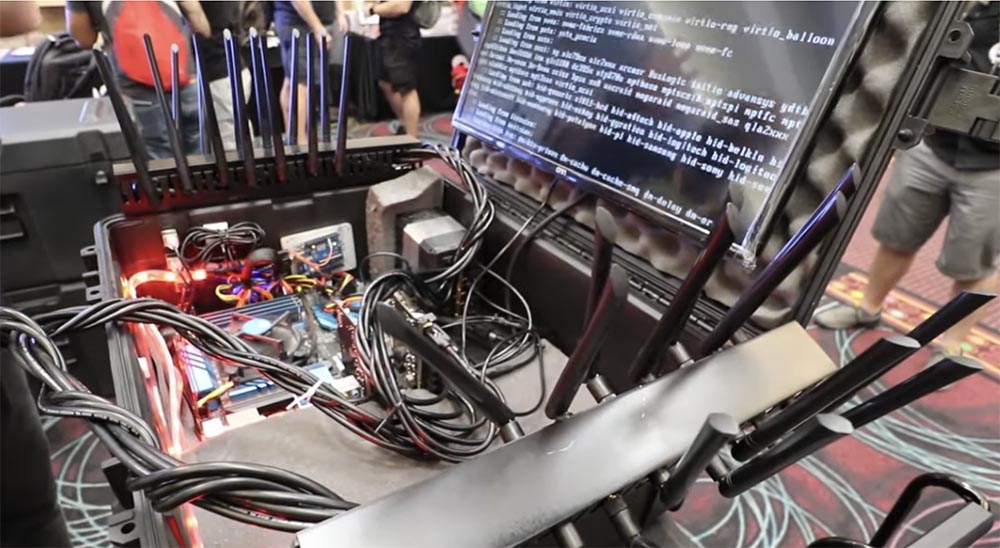

Darren Kitchen: dan untuk ini Anda tidak perlu mengenakan ransel Anda dengan "Cactus." Jadi apa sebenarnya yang ada di kotak hitam Kraken?

Mike Spicer: Pada dasarnya, ini adalah satu set kartu untuk komunikasi nirkabel dengan USB3.0, karena saya terhubung langsung ke bus PCIE.

Darren Kitchen: yaitu, Anda menggunakan komputer nyata dengan motherboard ATX. Ini sangat mirip dengan rilis alpha dari perangkat yang digunakan bertahun-tahun yang lalu, yang terdiri dari 6 kartu dengan USB2.0, di mana motherboard ATX dengan 14 port USB digunakan dan perlu untuk menambahkan adaptor USB untuk bekerja dengan kartu PCIE. Ada masalah bandwidth. Apa yang terpasang di perangkat ini? Saya melihat Intell.

Mike Spicer: ya, menggunakan prosesor Intell i5, generasi keempat, tidak ada yang mahal, saya mengambil apa yang saya miliki. Saya memiliki motherboard cadangan, jadi jika ada yang rusak, saya ganti saja, jadi saya siap untuk memperbaiki masalah yang mungkin terjadi. Saya menggunakan Kraken'a untuk isian murah paling terjangkau dari bagian jadi. Ini bukan kandang Pelican, saya menggunakan apa yang disebut Kondisi 1, kandang ini kokoh dan $ 150 lebih murah daripada Pelican. Semua perangkat ini harganya kurang dari $ 700.

Darren Kitchen: dan untuk 700 dolar Anda membuat sniffer hebat untuk jaringan nirkabel, yang bisa lebih dari satu radio. Bagaimana Anda mendekati solusi untuk masalah bandwidth dengan meninggalkan penggunaan Pineapple?

Mike Spicer: Sekarang kami memiliki dua USB3.0, dan saya akan mengatakan sesuatu tentang motherboard. Jika Anda melihat di sini, Anda dapat melihat satu-satunya hub USB root yang dilengkapi dengan bus, sehingga semuanya berjalan melalui satu port USB 5 gigabit. Ini sangat nyaman karena sama dengan memiliki 250 perangkat yang terhubung ke bus yang sama, tetapi sama sekali tidak keren dalam hal bandwidth. Oleh karena itu, saya menemukan kartu USB PCIE 7-port ini dengan bandwidth masing-masing 5 gigabytes dan menggabungkannya ke dalam satu saluran bersama dengan bandwidth besar sekitar 10 gigabit per detik melalui bus PCIE.

Kemacetan berikutnya adalah SSD yang digunakan melalui SATA 6 gigabyte, jadi rata-rata saya mendapat 500 megabita per detik, atau 4 gigabita.

Darren Kitchen: dan Anda juga berbicara tentang cara memberi nama pidato Anda.

Mike Spicer: Saya menyebutnya "Saya tahu apa yang Anda lakukan musim panas lalu - 3 tahun memantau jaringan nirkabel DefCon."

Darren Kitchen: dan lalu lintas apa, data apa yang Anda monitor pada tiga konferensi DefCon terakhir?

Mike Spicer: Hal paling menarik yang saya temukan adalah kebocoran API. Ada 2 kasus seperti itu, satu kebocoran datang dari perusahaan Norwegia. Tidak ada, pengembang aplikasi ramalan cuaca WeatherAPI, dan terkait dengan waktu matahari terbit dan terbenam. Aplikasi ini mengirim permintaan HTTP di mana lintang dan bujur adalah parameter utama kebocoran, sehingga sama sekali tidak berbahaya.

Darren Kitchen: yaitu, siapa pun yang memiliki alamat MAC telepon unik dapat mencegat permintaan ini ...

Mike Spicer: Ya, dan masukkan detail Anda untuk mengubah waktu matahari terbit.

Darren Kitchen: oops!

Mike Spicer: Benar, oops ... Saya menemukan aplikasi weather.com serupa lainnya yang melakukan hal yang sama, itu adalah widget desktop ZTE, dan ketika saya menemukannya, mereka hanya menghancurkan otak saya.

Darren Kitchen: baik, ya, mereka memiliki pendekatan yang dapat dimengerti - mengapa repot dengan ketersediaan HTTP, itu hanya data cuaca, tidak ada informasi pribadi ...

Mike Spicer: ya, tetapi kenyataannya selama instalasi, sebagian besar aplikasi ini diminta untuk memberikan akses ke informasi tentang lokasi Anda, dan Anda memberi mereka kesempatan seperti itu, memastikan bahwa data pribadi Anda akan aman. Faktanya, kebocoran informasi melalui HTTP dapat sepenuhnya merusak kepercayaan Anda terhadap API semacam itu.

Darren Kitchen:

Darren Kitchen: Anda seharusnya melihat banyak perangkat unik di sini!

Mike Spicer: Ya, ada begitu banyak perangkat di jaringan nirkabel! Selama DefCon sebelumnya, Kismet "meletakkan" server karena sedang memproses data dari sejumlah perangkat gila yang secara bersamaan di jaringan WiFi. Jumlah perangkat yang terdaftar di jaringan mencapai 40 ribu! Saya tidak pernah terlibat dalam menghitung jumlah total perangkat unik yang saya ambil, karena seperti melihat ke kedalaman lubang kelinci yang tak berujung.

Darren Kitchen: Ya, Anda masih di DefCon! Di sini MDK3, MDK4 diluncurkan, sekelompok alamat MAC muncul, dll.

Mike Spicer: ya, ketika orang mulai mengoperasikan mikrokontroler ESP32 mereka pada saat yang sama, maka neraka yang sebenarnya dimulai.

Darren Kitchen: apakah ada informasi tentang Kraken di GitHub atau di blog Anda?

Mike Spicer: ya, saya mengunggah kodenya, karena ketika saya melakukan beberapa analisis dari data yang diterima, Wireshark tidak dapat mengatasinya, karena ketika Anda memiliki ukuran file 2,3 Gb dan Anda ingin melihat permintaan HTTP, Anda terpaksa tunggu 30 menit. Saya seorang pria kesepian yang hanya menganalisis lalu lintas dan saya tidak memiliki tim untuk melakukan ini untuk saya, jadi saya harus melakukan pekerjaan saya seefisien mungkin. Saya melihat beberapa alat, berbicara dengan pengembang komersial, tetapi produk mereka tidak memenuhi kebutuhan saya. Benar, ada satu pengecualian - program penambang Jaringan, yang dikembangkan oleh kelompok NETRESEC. Tiga tahun lalu, pengembang memberi saya salinan kode ini gratis, saya mengiriminya komentar saya, mereka memperbarui perangkat lunak dan sekarang program bekerja dengan sempurna, menyediakan pemrosesan tidak semua paket jaringan, tetapi hanya yang dikirimkan secara nirkabel.

Secara otomatis membagi lalu lintas menjadi beberapa bagian dan menunjukkan DNS, HTTP, file jenis apa pun yang dapat dipasang kembali. Ini adalah alat forensik komputer yang dapat menggali lebih dalam aplikasi.

Program ini berfungsi baik dengan file-file besar, tetapi saya masih menjalankan set permintaan khusus di dalamnya, dan saya masih perlu mencari tahu semua SSID yang digunakan pada jaringan nirkabel DefCon. Jadi saya menulis instrumen saya sendiri bernama Pcapinator, yang akan saya perkenalkan pada hari Jumat selama presentasi saya. Saya juga mempostingnya di halaman saya di github.com/mspicer, sehingga Anda dapat memeriksa kinerjanya.

Darren Kitchen:

Darren Kitchen: diskusi bersama dan pengujian produk kami adalah hal yang hebat, salah satu fitur utama dari komunitas kami.

Mike Spicer: ya, saya suka ketika orang mengatakan kepada saya: "Apa pendapat Anda tentang ini atau itu?", Dan saya menjawab: "Tidak ada teman-teman, saya tidak pernah memikirkan hal seperti itu, ini ide yang sangat bagus!" . Seperti halnya dengan Kraken, ide saya adalah hanya untuk menempelkan semua antena ini di sini, nyalakan sistem dan letakkan di suatu tempat di sudut selama 6 jam sampai baterai habis dan menangkap semua WiFi- lokal. lalu lintas

Darren Kitchen: baik , saya sangat senang bertemu dengan Anda, dan kalian datang ke Hack 5 untuk melihat apa yang telah dilakukan Mike untuk kita semua!

Sedikit iklan :)

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikan kepada teman Anda

VPS berbasis cloud untuk pengembang mulai $ 4,99 ,

analog unik dari server entry-level yang diciptakan oleh kami untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2697 v3 (6 Cores) 10GB DDR4 480GB SSD 1Gbps mulai dari $ 19 atau cara membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah di pusat data Equinix Tier IV di Amsterdam? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?