Halo, Habr! Kita sering berbicara tentang cara memulihkan data pada kandar padat dan padat, pencadangan,

membuat RAID, dan trik lain yang membantu kita untuk tidak dibiarkan tanpa informasi penting pada saat paling tidak tepat dalam kehidupan digital kita. Tetapi bagaimana jika, pada titik tertentu, kita perlu menghancurkan data pada salah satu drive SSD dan mengembalikannya ke keadaan semula, seolah-olah itu baru saja keluar dari kotak?

Atau sebaliknya. Misalnya, Anda perlu menghapus semua data dengan aman di "drive" solid-state. Dan agar tidak mungkin mengembalikannya. Dan kemudian Anda tidak pernah tahu orang-orang yang penasaran dan pemburu data. Apa yang harus dilakukan dalam situasi seperti itu? Apakah cukup dengan memformat SSD, seperti HDD tradisional (jika Anda tidak membuat perduli firmware “timah”, tentu saja), atau akankah diperlukan sesuatu yang lain?

Sayangnya, format sederhana sel memori tidak dapat disebut jaminan tinggi penghapusan data yang dapat diandalkan. Dalam kasus drive SATA, fitur ATA Secure Erase, yang kita

bicarakan di artikel lain, akan membantu. Tetapi apa yang harus dilakukan dengan drive m.2 / mSATA? Di sinilah fungsi penghapusan kriptografi (Crypto Erase), yang diimplementasikan pada perangkat seperti Kingston

UV500 ,

A2000 ,

KC2000 ,

KC600 . Keamanan adalah salah satu fungsi utama dari drive ini, termasuk enkripsi mandiri 256-bit berdasarkan algoritma AES, kompatibilitas dengan solusi keamanan TCG Opal 2.0, standar keamanan IEEE1667, serta dukungan bawaan untuk Microsoft eDrive dan BitLocker.

Dengan SSD di atas, pengguna akhir dapat menjaga semua data aman dari pencuri mata, bahkan jika drive dihapus dari komputer utama dan diinstal pada PC lain. Mudah ditebak bahwa drive semacam itu dimaksudkan untuk digunakan terutama di lingkungan bisnis untuk mencegah, misalnya, upaya spionase industri. Sama sulitnya untuk mengasumsikan bahwa untuk memastikan keamanan maksimum pada drive ini, harus ada kemungkinan untuk menghapus data selamanya. Dalam kasus kami, fungsi ini disebut TCG Revert.

SSD Self-Encrypting: Bagaimana Cara Kerjanya?

Hard disk yang terenkripsi sendiri (SED / Self-Encrypting Drive) telah ada di pasaran selama bertahun-tahun, tetapi pada kenyataannya sangat sedikit orang yang memanfaatkan sepenuhnya kapabilitas drive ini. SSD semacam itu menggunakan mekanisme enkripsi yang dibangun ke dalam pengontrol drive untuk mengenkripsi setiap file yang disimpan dalam sel memori flash. Metode enkripsi berbasis perangkat keras ini menyediakan tingkat keamanan data yang tinggi, tidak terlihat oleh pengguna, tidak dapat dinonaktifkan dan tidak memengaruhi kinerja.

Hard disk terenkripsi mandiri modern didasarkan pada standar industri Trusted Computing Group (TCG) SSC V1.0. Pada produk yang lebih lama, mekanisme enkripsi perangkat keras hanya akan menggunakan kunci enkripsi yang disediakan oleh pengguna. Dalam kasus TCG Opal 2.0, mekanisme perangkat keras menggunakan "kunci enkripsi kunci" acak (KEK) yang dibuat oleh generator angka acak. Kunci ini tidak tersedia untuk antarmuka eksternal apa pun dan digunakan untuk mengenkripsi kunci MEK (atau “kunci enkripsi multimedia”), yang selalu disimpan dalam bentuk terenkripsi di dalam pengontrol SED SSD.

Apa itu TCG Opal?

Kelas subsistem keamanan TCG adalah fitur perangkat keras untuk mengenkripsi SSD SED sendiri yang membantu mempercepat enkripsi data pada drive. Tidak seperti perangkat lunak, enkripsi perangkat keras membebaskan prosesor atau sistem operasi dari beban proses enkripsi dan dekripsi, sehingga kinerja keseluruhan tidak memburuk. Spesifikasi SSC Opal sendiri merupakan seperangkat standar manajemen keamanan untuk melindungi data dari pencurian dan gangguan oleh individu yang tidak bertanggung jawab yang dapat mengakses perangkat penyimpanan atau sistem host tempat ia diinstal. Perlu dicatat bahwa fungsi TCG Opal tidak berfungsi sendiri, tetapi melibatkan pemasangan perangkat lunak khusus pada drive (dari Symantec, McAfee, WinMagic dan perusahaan lain), yang menyediakan pengaturan keamanan dan inisialisasi pengguna setiap kali komputer dihidupkan.

Spesifikasi SSC Opal dirancang untuk melindungi data saat istirahat ketika perangkat penyimpanan telah dimatikan dan pengguna telah keluar dari sistem. Dalam hal ini, Anda tidak boleh mengaitkan status siaga dengan "mode tidur" ketika pengguna tidak keluar dari sistem. Akibatnya: Anda harus berkompromi dan mengabaikan penggunaan nyaman mode StandBy. Perlu juga dipertimbangkan bahwa SED SSD tidak dirancang untuk melindungi terhadap akses data setelah perangkat penyimpanan dibuka kunci menggunakan kredensial yang valid.

Saat istirahat, area utama disk benar-benar terkunci dan tidak dapat diakses. Namun, ketika sistem melakukan boot, disk yang dienkripsi meluncurkan salinan bayangan dari partisi boot utama untuk identifikasi pra-boot. MBR bayangan ini adalah sistem operasi kecil yang meminta kata sandi pengguna dari drive, yang kemudian ditransfer ke pengontrol SSD melalui perintah OPAL. Jika kata sandi valid, disk tidak dikunci, dan kemudian sistem operasi yang sebenarnya melakukan boot. Akibatnya, hanya pengguna yang berwenang yang dapat mengakses data pada perangkat yang telah mereka tambahkan perlindungan kata sandi; Ini meminimalkan kemungkinan pencurian, perusakan, atau kehilangan data.

Bagaimana cara menghapus data dari SSD secara permanen?

Beberapa drive SSD, termasuk yang mengenkripsi sendiri, tidak dapat dihapus sepenuhnya karena enkripsi perangkat keras ini sendiri. Pada saat yang sama, ada solusi efektif yang memungkinkan apa yang disebut "penghapusan" informasi kriptografi melalui operasi PSID Revert. Bahkan, seluruh prosedur pembersihan datang ke proses penghancuran semua kunci enkripsi. Dengan demikian, data tidak lagi dapat didekripsi. Harap dicatat bahwa metode ini tidak dapat digunakan pada SSD tanpa dukungan TCG Opal. Juga, itu tidak akan berfungsi jika opsi TCG Opal dan eDrive tidak diaktifkan. Manual yang lebih rinci untuk bekerja dengan TCG Opal, sehubungan dengan drive Kingston, dapat ditemukan

di situs web resmi perusahaan . Pada artikel ini, kami hanya akan menyentuh pada topik penghapusan data lengkap dari SSD, tanpa masuk ke seluk-beluk pengaturan awal yang harus dilakukan sebelum menggunakan drive yang kompatibel dengan Opal.

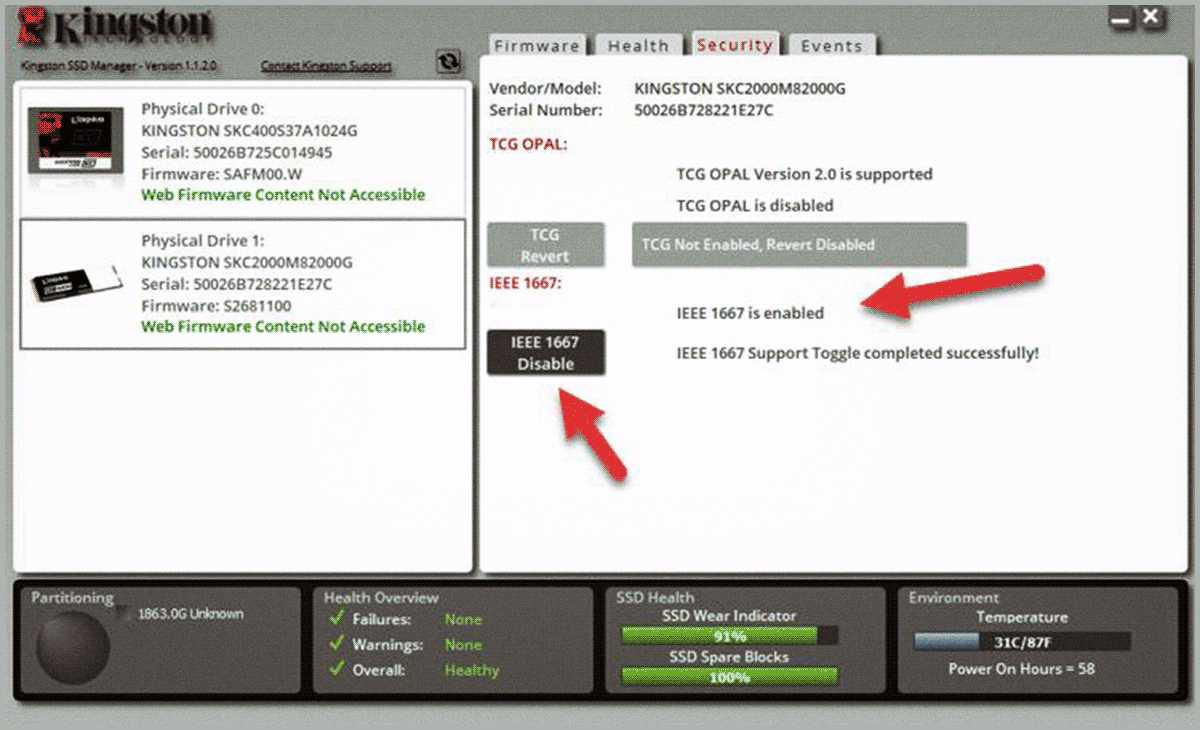

Jadi ..., dari kata-kata hingga tindakan. Untuk menghapus semua data dari Kingston KC2000 500GB SSD menggunakan metode Revert, Anda harus menetapkan "drive" di atas sebagai drive sekunder di Windows 8, 10 atau Windows Server 2012. Ketika semuanya sudah siap, Anda hanya perlu mengunduh utilitas dari situs web resmi pabrikan

Kingston SSD Manager , instal pada drive utama dan jalankan (untuk drive dari produsen lain, utilitas darurat dengan fungsi serupa juga disediakan, sehingga metode penghapusan kriptografi akan serupa). Di antara pengaturan untuk servis disk, ada opsi yang kami perlukan untuk mengatur ulang drive.

Anda dapat menemukannya di tab Keamanan, di mana Anda harus memilih perintah TCG Revert ("Setel Ulang Pengaturan Awal TCG"). Untuk mengkonfirmasi akses ke SSD, masukkan nomor PSID di kotak teks di sebelah kanan TCG Revert - pengidentifikasi SSD 32-digit yang unik (Anda dapat menemukannya di drive itu sendiri) dan aktifkan opsi reset. Setelah menyelesaikan operasi reset, program akan menampilkan pesan tentang keberhasilan penyelesaian operasi. Jika tidak (jika pesan tidak muncul: misalnya, Anda membuat kesalahan dan memasukkan nomor PSID yang salah), pengaturan harus diatur ulang lagi.

Berdasarkan hasil prosedur, semua data pada drive akan dihapus secara kriptografis, dan SSD akan diatur ulang ke pengaturan pabrik. Tetap menonaktifkan dukungan IEEE1667, dan drive siap untuk digunakan kembali tanpa khawatir tentang fakta bahwa informasi di dalamnya akan dipulihkan. Selain itu, Anda dapat menggunakan aplikasi keamanan yang kompatibel untuk mengaktifkan kembali OPAL atau eDrive pada SSD semacam itu.

Untuk informasi lebih lanjut tentang produk Teknologi Kingston, kunjungi situs

web resmi

perusahaan .