Bayangkan situasi ini. Pagi Oktober yang dingin, lembaga desain di pusat regional salah satu wilayah Rusia. Seseorang dari departemen personalia pergi ke salah satu halaman pekerjaan di situs web institut, diposting beberapa hari yang lalu, dan melihat foto kucing di sana. Pagi dengan cepat berhenti menjadi membosankan ...

Dalam artikel ini, Pavel Suprunyuk, direktur teknis departemen audit dan konsultasi Grup-IB, berbicara tentang tempat yang diduduki oleh serangan rekayasa sosial dalam proyek penilaian keamanan praktis, bentuk-bentuk apa yang tidak biasa yang dapat mereka ambil, dan bagaimana melindungi diri dari serangan semacam itu. Penulis mengklarifikasi bahwa artikel tersebut bersifat ikhtisar, namun, jika beberapa aspek menarik bagi pembaca, pakar Grup-IB akan siap menjawab pertanyaan dalam komentar.

Bagian 1. Mengapa begitu serius?

Kembali ke kucing kita. Setelah beberapa waktu, departemen personalia menghapus foto (tangkapan layar di sini dan di bawah sebagian diperbaiki agar tidak mengungkapkan nama asli), tetapi dengan keras kepala kembali, dihapus lagi, dan ini terjadi beberapa kali lagi. Departemen personalia memahami bahwa kucing memiliki niat paling serius, ia tidak ingin pergi, dan mereka meminta bantuan dari seorang programmer web - orang yang membuat situs dan memahaminya, dan sekarang mengelolanya. Programmer mengunjungi situs tersebut, sekali lagi menghilangkan kucing yang mengganggu, mengungkapkan bahwa ia ditempatkan atas nama departemen personalia itu sendiri, kemudian membuat asumsi bahwa kata sandi departemen personalia telah bocor ke beberapa hooligan jaringan dan mengubahnya. Kucing itu tidak lagi muncul.

Apa yang sebenarnya terjadi? Mengenai kelompok perusahaan tempat lembaga tersebut berada, spesialis Grup-IB melakukan pengujian penetrasi dalam format yang dekat dengan Red Teaming (dengan kata lain, ini adalah tiruan dari serangan yang ditargetkan pada perusahaan Anda menggunakan metode dan alat paling canggih dari gudang kelompok peretas). Kami berbicara secara detail tentang Red Teaming di

sini . Penting untuk diketahui bahwa ketika melakukan tes seperti itu, berbagai serangan yang sangat luas dari yang telah disepakati sebelumnya, termasuk rekayasa sosial, dapat digunakan. Jelaslah bahwa penempatan kucing itu bukanlah tujuan akhir dari apa yang terjadi. Dan ada yang berikut ini:

- Situs web Institut di-host di server di jaringan Institute sendiri, dan bukan di server pihak ketiga;

- ditemukan kebocoran pada akun departemen personalia (file log pesan di root situs). Tidak mungkin mengelola situs dengan akun ini, tetapi mungkin untuk mengedit halaman pekerjaan;

- mengubah halaman, Anda dapat menempatkan skrip Anda dalam JavaScript. Biasanya mereka membuat halaman interaktif, tetapi dalam situasi ini dengan skrip yang sama dimungkinkan untuk mencuri dari browser pengunjung apa yang membedakan departemen sumber daya manusia dari programmer, dan programmer dari pengunjung biasa - pengidentifikasi sesi di situs. Kucing itu adalah pemicu serangan dan gambar untuk menarik perhatian. Dalam bahasa markup HTML untuk situs, tampilannya seperti ini: jika Anda mengunduh gambar, JavaScript sudah dieksekusi dan pengidentifikasi sesi Anda, bersama dengan informasi tentang peramban dan alamat IP Anda, sudah dicuri.

- Dengan pengidentifikasi yang dicuri dari sesi administrator, seseorang dapat memperoleh akses penuh ke situs, menempatkan halaman yang dapat dieksekusi dalam bahasa PHP, dan dengan demikian mendapatkan akses ke sistem operasi server, dan kemudian ke jaringan lokal itu sendiri, yang merupakan tujuan perantara penting dari proyek.

Serangan berakhir dengan keberhasilan parsial - pengidentifikasi sesi administrator dicuri, tetapi diikat ke alamat IP. Kami tidak dapat menyiasati hal ini, kami tidak dapat meningkatkan hak istimewa di situs ke administrator, tetapi kami meningkatkan mood kami. Hasil akhir akhirnya diperoleh pada bagian lain dari perimeter jaringan.

Bagian 2. Saya menulis kepada Anda - apa lagi? Dan saya menelepon dan menginjak kantor Anda, menjatuhkan flash drive

Apa yang terjadi dalam situasi dengan kucing adalah contoh rekayasa sosial, meskipun tidak terlalu klasik. Sebenarnya, ada lebih banyak peristiwa dalam cerita ini: ada kucing, dan institut, dan departemen personalia, dan programmer, tetapi ada juga email dengan pertanyaan klarifikasi yang seharusnya ditulis oleh "kandidat" untuk departemen personalia itu sendiri dan kepada programmer itu sendiri untuk memprovokasi mereka pergi ke halaman situs.

Berbicara tentang surat. Email biasa - mungkin kendaraan utama untuk rekayasa sosial - belum kehilangan relevansinya selama beberapa dekade dan kadang-kadang mengarah pada konsekuensi yang paling tidak biasa.

Kami sering menceritakan kisah berikut di acara kami, karena sangat mengungkap.

Biasanya, berdasarkan hasil proyek dengan rekayasa sosial, kami menyusun statistik, yang, seperti yang Anda tahu, kering dan membosankan. Begitu banyak persen dari penerima membuka lampiran dari surat itu, begitu banyak mengklik tautan, tetapi ketiganya secara umum memasukkan nama pengguna dan kata sandi mereka. Dalam satu proyek, kami menerima lebih dari 100% input kata sandi - yaitu, ternyata lebih dari yang kami kirim.

Itu terjadi seperti ini: email phishing dikirim, diduga dari perusahaan negara CISO, menuntut "untuk segera menguji perubahan dalam layanan surat". Surat itu jatuh di kepala unit besar yang terlibat dalam dukungan teknis. Pemimpin itu sangat rajin dalam melaksanakan perintah dari otoritas tinggi dan mengirimkannya ke semua bawahan. Pusat panggilan itu sendiri cukup besar. Secara umum, situasi ketika seseorang mengirim email phising "menarik" ke kolega mereka dan mereka menjumpai juga adalah kejadian yang cukup umum. Bagi kami, ini adalah umpan balik terbaik pada kualitas menulis surat.

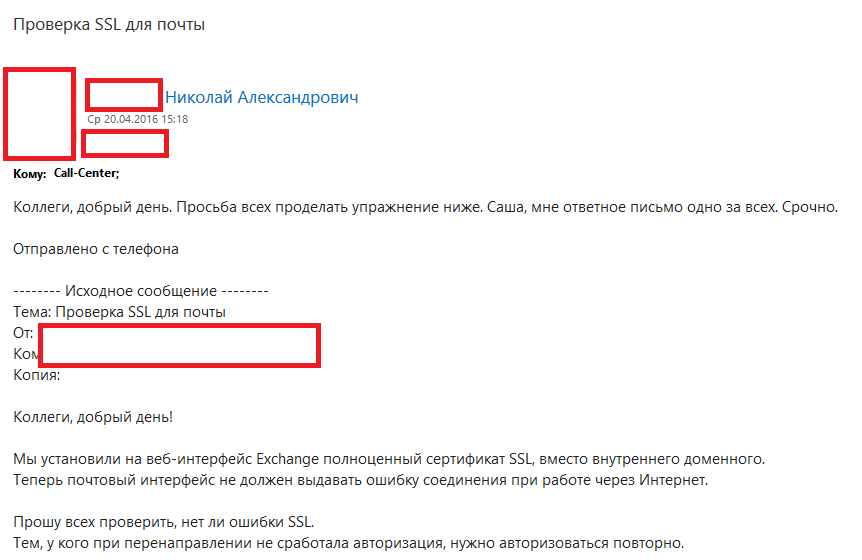

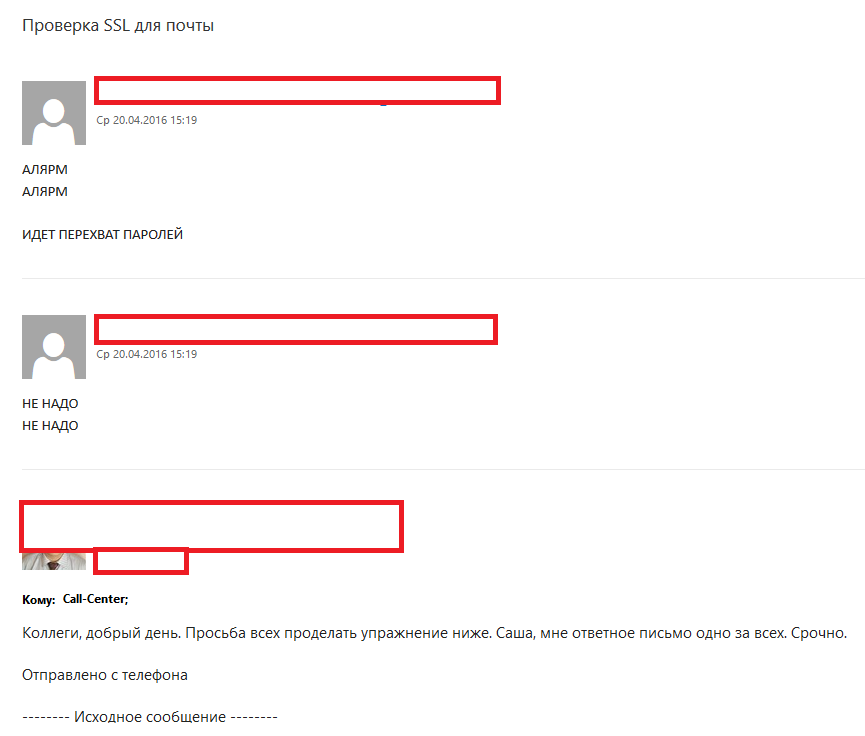

Beberapa saat kemudian kami sampai pada intinya (surat itu ditarik dalam kotak surat yang dikompromikan):

Keberhasilan serangan ini disebabkan oleh fakta bahwa milis menggunakan sejumlah kelemahan teknis dalam sistem surat klien. Itu dikonfigurasikan sedemikian rupa sehingga memungkinkan untuk mengirim surat atas nama pengirim organisasi itu sendiri tanpa otorisasi, bahkan dari Internet. Artinya, Anda bisa berpura-pura menjadi CISO, atau kepala dukungan teknis, atau orang lain. Selain itu, antarmuka surat, mengamati surat-surat dari domain "sendiri", dengan hati-hati mengganti foto dari buku alamat, yang menambah kealamian bagi pengirim.

Sebenarnya, serangan seperti itu tidak berlaku untuk teknologi yang sangat canggih, itu adalah operasi yang sukses dari cacat yang sangat mendasar dalam pengaturan email. Dia secara teratur memahami sumber daya TI dan keamanan informasi khusus, tetapi meskipun demikian, masih ada perusahaan dengan semua ini. Karena tidak ada yang cenderung untuk memeriksa secara menyeluruh header layanan dari protokol surat SMTP, pesan biasanya diperiksa untuk "bahaya" dengan ikon peringatan dari antarmuka surat, yang tidak selalu mencerminkan keseluruhan gambar.

Yang menarik, kerentanan ini bekerja ke arah yang berbeda: penyerang dapat mengirim email atas nama perusahaan Anda ke penerima eksternal. Misalnya, ia dapat memalsukan tagihan untuk pembayaran reguler atas nama Anda dengan menetapkan orang lain sebagai ganti rincian Anda. Jika Anda tidak mempertimbangkan masalah antifraud dan cashing out, ini mungkin salah satu cara termudah untuk mencuri uang menggunakan rekayasa sosial.

Selain mencuri kata sandi melalui phishing, klasik serangan sosioteknik adalah distribusi lampiran yang dapat dieksekusi. Jika investasi ini mengatasi semua langkah keamanan yang biasanya dimiliki banyak perusahaan modern, saluran untuk akses jarak jauh ke komputer korban akan dibentuk. Untuk menunjukkan konsekuensi serangan, remote control yang dihasilkan dapat dikembangkan untuk mengakses informasi sensitif yang sensitif. Patut dicatat bahwa sebagian besar serangan yang membuat semua orang di media ketakutan memulai persis seperti ini.

Di departemen audit kami, demi kepentingan, kami mempertimbangkan perkiraan statistik: berapakah nilai total aset perusahaan yang kami peroleh akses di tingkat "Administrator Domain" terutama karena phishing dan pengiriman investasi yang dilakukan? Tahun ini mencapai sekitar 150 miliar euro.

Jelas bahwa mengirimkan email provokatif dan memposting foto kucing di situs web bukan satu-satunya cara rekayasa sosial. Dalam contoh-contoh ini, kami mencoba menunjukkan keragaman bentuk serangan dan konsekuensinya. Selain surat, penyerang potensial dapat membuat panggilan untuk mendapatkan informasi yang diperlukan, menyebarkan media (misalnya, flash drive) dengan file yang dapat dieksekusi di kantor perusahaan target, mendapatkan pekerjaan sebagai magang, mendapatkan akses fisik ke jaringan lokal dengan kedok installer kamera video. Omong-omong, semua ini adalah contoh dari proyek kami yang berhasil diselesaikan.

Bagian 3. Ajaran adalah terang, dan tidak terpelajar adalah kegelapan

Sebuah pertanyaan yang masuk akal muncul: ada rekayasa sosial, itu terlihat berbahaya, tetapi apa yang harus dilakukan perusahaan dengan semua ini? Kapten bergegas membantu. Beberapa perlindungan akan ditujukan pada langkah-langkah keamanan yang telah menjadi klasik, seperti cara teknis perlindungan informasi, pemantauan, dukungan proses dan organisasi, tetapi bagian utama, menurut pendapat kami, harus diarahkan untuk mengarahkan kerja dengan karyawan sebagai mata rantai terlemah. Bagaimanapun, tidak peduli seberapa kuat Anda memperkuat peralatan, atau menulis peraturan yang keras, akan selalu ada pengguna yang akan membuka cara baru untuk menghancurkan segalanya. Selain itu, baik peraturan, maupun peralatan tidak akan bisa mengimbangi laju kreativitas pengguna, terutama jika penyerang yang berkualifikasi memberitahunya.

Pertama-tama, penting untuk mendidik pengguna: untuk menjelaskan bahwa bahkan dalam pekerjaan rutinnya, situasi yang berkaitan dengan rekayasa sosial dapat muncul. Untuk klien kami, kami sering menjalankan kursus higiene digital, sebuah acara yang mengajarkan keterampilan dasar untuk melawan serangan pada umumnya.

Saya dapat menambahkan bahwa salah satu langkah perlindungan terbaik tidak akan menghafal aturan keamanan informasi, tetapi penilaian situasi yang sedikit terpisah:

- Siapa teman bicara saya?

- Dari mana penawaran atau permintaannya berasal (tidak pernah terjadi sebelumnya, dan sekarang muncul)?

- Apa yang tidak biasa dalam permintaan ini?

Bahkan jenis font huruf yang tidak biasa atau gaya bicara yang tidak biasa bagi pengirim dapat memicu rantai keraguan yang akan menghentikan serangan. Instruksi yang ditentukan juga diperlukan, tetapi mereka bekerja secara berbeda, sementara mereka tidak dapat menentukan semua situasi yang mungkin. Misalnya, administrator IS menulis kepada mereka bahwa Anda tidak dapat memasukkan kata sandi pada sumber daya pihak ketiga. Dan jika kata sandi meminta sumber daya jaringan "Anda", "perusahaan"? Pengguna berpikir: "Sudah ada dua lusin layanan dengan satu akun di perusahaan kami, mengapa tidak ada yang lain muncul?" Aturan lain mengikuti dari ini: alur kerja yang terorganisir dengan baik juga secara langsung mempengaruhi keamanan: jika departemen tetangga dapat meminta informasi dari Anda hanya secara tertulis dan hanya melalui pemimpin Anda, seseorang "dari mitra tepercaya perusahaan" tidak akan dapat memintanya melalui telepon - itu tidak masuk akal untuk Anda. Patut diperhatikan untuk berhati-hati jika teman bicara Anda menuntut untuk melakukan semuanya sekarang, atau "ASAP", karena cara menulis yang modis. Bahkan dalam pekerjaan normal, situasi seperti itu seringkali tidak sehat, dan dalam kondisi serangan yang mungkin merupakan pemicu yang kuat. Tidak ada waktu untuk menjelaskan, jalankan file saya!

Kami melihat bahwa pengguna, sebagai legenda untuk serangan sosioteknik, selalu tunduk pada topik yang terkait dengan uang dalam satu atau lain bentuk: janji promosi, preferensi, hadiah, serta informasi yang diduga dibuat oleh gosip dan intrik lokal. Dengan kata lain, "dosa berat" dangkal bekerja: haus akan keuntungan, keserakahan, dan keingintahuan yang berlebihan.

Pelatihan yang baik harus selalu mencakup latihan. Di sini, para ahli pengujian penetrasi dapat datang untuk menyelamatkan. Pertanyaan selanjutnya: apa dan bagaimana kita akan menguji? Kami di Group-IB menawarkan pendekatan berikut - segera pilih fokus pengujian: apakah mengevaluasi kesiapan serangan hanya oleh pengguna sendiri, atau memeriksa keamanan perusahaan secara keseluruhan. Dan untuk menguji menggunakan metode rekayasa sosial, mensimulasikan serangan nyata - yaitu, dengan phishing yang sama, mengirimkan dokumen yang dapat dieksekusi, panggilan dan teknik lainnya.

Dalam kasus pertama, serangan itu dipersiapkan dengan hati-hati bersama dengan perwakilan pelanggan, terutama dengan spesialis TI dan keamanan informasinya. Legenda, alat, dan teknik serangan konsisten. Pelanggan sendiri menyediakan grup fokus dan daftar pengguna untuk serangan, yang mencakup semua kontak yang diperlukan. Pengecualian dibuat pada sarana perlindungan, karena pesan dan beban yang dapat dieksekusi harus selalu mencapai penerima, karena dalam proyek semacam itu, hanya reaksi orang yang menarik. Secara opsional, Anda dapat menempatkan marker ke dalam serangan, yang menurutnya pengguna dapat menebak bahwa ini adalah serangan - misalnya, Anda dapat membuat beberapa kesalahan pengejaan dalam pesan atau meninggalkan ketidakakuratan dalam menyalin identitas perusahaan. Pada akhir proyek, kami mendapatkan "statistik kering" yang sangat: kelompok fokus mana dan sejauh mana bereaksi terhadap skenario.

Dalam kasus kedua, serangan dilakukan dengan nol pengetahuan awal, metode "kotak hitam". Kami secara independen mengumpulkan informasi tentang perusahaan, karyawannya, perimeter jaringan, membentuk legenda untuk serangan itu, memilih metode, mencari kemungkinan cara perlindungan yang digunakan di perusahaan target, mengadaptasi alat, menyusun skenario. Pakar kami menggunakan metode intelijen open-source klasik (OSINT) dan produk yang dikembangkan oleh Group-IB - Threat Intelligence, sebuah sistem yang, ketika mempersiapkan diri untuk phishing, dapat bertindak sebagai agregator informasi tentang suatu perusahaan dalam jangka panjang, termasuk menggunakan informasi rahasia . Tentu saja, agar serangan itu tidak menjadi kejutan yang tidak menyenangkan, detailnya juga konsisten dengan pelanggan. Ternyata tes penetrasi penuh, tetapi akan didasarkan pada rekayasa sosial lanjutan. Pilihan logis dalam hal ini adalah pengembangan serangan di dalam jaringan, hingga memperoleh hak tertinggi dalam sistem internal. Ngomong-ngomong, dengan cara yang sama kita menggunakan serangan sosioteknik di

Red Teaming , dan dalam beberapa tes penetrasi. Akibatnya, pelanggan akan menerima visi komprehensif yang independen tentang keamanan mereka terhadap jenis serangan sosioteknik tertentu, serta demonstrasi efektivitas (atau sebaliknya, inefisiensi) dari garis pertahanan yang dibangun terhadap ancaman eksternal.

Kami merekomendasikan pelatihan semacam itu setidaknya dua kali setahun. Pertama, setiap perusahaan memiliki pergantian staf dan pengalaman sebelumnya secara bertahap dilupakan oleh karyawan. Kedua, metode dan teknik serangan terus berubah dan ini mengarah pada kebutuhan untuk menyesuaikan proses keamanan dan peralatan pelindung.

Jika kita berbicara tentang langkah-langkah teknis untuk melindungi dari serangan, berikut ini sangat membantu:

- Kehadiran otentikasi dua faktor wajib pada layanan yang dipublikasikan di Internet. Untuk merilis layanan seperti itu pada tahun 2019 tanpa sistem Single Sign On, tanpa perlindungan kata sandi dan otentikasi dua faktor di perusahaan dengan ukuran beberapa ratus orang sama dengan panggilan "break me" yang terbuka. Perlindungan yang diterapkan dengan benar akan membuat penggunaan kata sandi curian yang cepat menjadi tidak mungkin dan akan memberikan waktu untuk menghilangkan konsekuensi dari serangan phishing.

- Memantau kontrol akses, meminimalkan hak pengguna dalam sistem dan mengikuti pedoman untuk konfigurasi produk yang aman yang dirilis oleh setiap produsen besar. Hal ini sering kali sederhana, tetapi sangat efektif dan sulit untuk diterapkan dalam praktik, yang diabaikan oleh semua orang demi kecepatan. Dan beberapa sangat diperlukan sehingga tanpa mereka tidak ada obat yang dapat menyelamatkan.

- Jalur penyaringan email yang dibangun dengan baik. Antispam, pemindaian total lampiran untuk kode berbahaya, termasuk pengujian dinamis melalui kotak pasir. Serangan yang dipersiapkan dengan baik menyiratkan bahwa lampiran yang dapat dieksekusi tidak akan terdeteksi oleh alat antivirus. Kotak pasir, sebaliknya, akan memeriksa semuanya dengan sendirinya, menggunakan file dengan cara yang sama seperti seseorang menggunakannya. Akibatnya, kemungkinan komponen jahat akan terungkap oleh perubahan yang dibuat di dalam kotak pasir.

- Sarana perlindungan terhadap serangan yang ditargetkan. Seperti yang telah dicatat, alat anti-virus klasik tidak akan mendeteksi file berbahaya dalam serangan yang dipersiapkan dengan baik. Produk yang paling canggih harus secara otomatis melacak rangkaian peristiwa yang terjadi pada jaringan - baik pada tingkat host individu dan pada tingkat lalu lintas dalam jaringan. Dalam kasus serangan, rantai peristiwa yang sangat khas muncul yang dapat dilacak dan dihentikan jika Anda memiliki jenis pemantauan yang berfokus pada peristiwa.

Artikel asli

diterbitkan dalam jurnal Keamanan Informasi / Keamanan Informasi # 6, 2019.