Saya melanjutkan kisah pengembangan

sistem Respon Ancaman Cisco , yang secara bertahap berubah menjadi sistem manajemen insiden lengkap yang menggabungkan semua solusi keamanan informasi Cisco; dan sementara gratis. Terakhir kali, saya

berbicara tentang bagaimana CTR dapat diintegrasikan dengan Cisco Email Security untuk membantu menyelidiki insiden email. Hari ini kita akan berbicara tentang bagaimana CTR terintegrasi dengan

Sistem Deteksi Anomali Jaringan

Cisco Stealthwarch Enterprise . Ini adalah integrasi baru dan belum semua orang mengetahuinya.

Lihatlah tangkapan layar ini dari sistem Cisco Stealthwatch (omong-omong, ini adalah gambaran nyata dari salah satu pelanggan). Apa yang kamu lihat di sana? Dalam hampir 10 menit, sekitar 3 GB data dari Iran diunggah ke jaringan (tangkapan layar ini, seperti yang dapat Anda lihat, meskipun diambil pada bulan Januari, adalah tahun 2019, bukan tahun 2020, dan oleh karena itu kisah ini tidak ada hubungannya dengan peristiwa politik terbaru tentang Timur Tengah).

Apakah Anda sering berkomunikasi dengan Iran? Apakah Anda melakukan bisnis dengannya? Tidak Lalu mengapa beberapa node internal memuat banyak data dari negara ini. Mengapa Apa alasannya Kecil kemungkinan situs Youtube, Facebook, Gmail atau Dropbox berlokasi di Iran. Lalu apa alasan anomali seperti itu?

Dan berikut ini screenshot lain (dari pelanggan lain sudah). Lalu lintas SMB yang tidak dapat dipahami dan cukup intens dengan Korea Utara. Mengapa Lalu lintas seperti itu mungkin ada di dalam jaringan perusahaan, tetapi ketika berinteraksi dengan sumber daya eksternal?

Kisah nyata lainnya. Lihatlah tangkapan layar Cisco Stealthwatch berikutnya. Apa kejutan atau gangguan Anda di dalamnya? Terlalu banyak lalu lintas NTP. Mungkin ini adalah kebocoran data melalui NTP, yang dikendalikan oleh beberapa orang (DLP tentu saja tidak). Atau mungkin itu serangan DDoS melalui NTP?

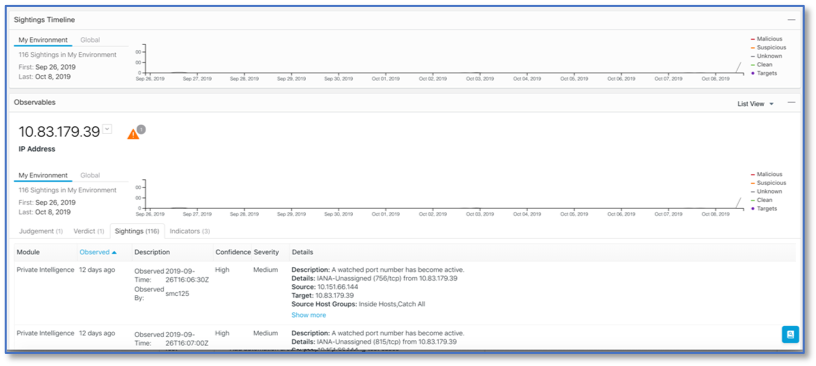

Kami melihat anomali, tetapi kami tidak selalu bisa mengandalkan data Stealthwatch untuk mengetahui apa yang terkait dengan aktivitas mencurigakan ini atau itu. Dalam beberapa kasus, fungsi pengayaan acara Stealthwatch membantu dengan data Threat Intelligence, tetapi ada situasi yang memerlukan penyelidikan lebih rinci. Cisco Stealthwatch memberi Anda kesempatan untuk melihat apa yang biasanya melampaui fitur keamanan tradisional atau apa yang memotongnya. Tetapi mengidentifikasi anomali atau penyalahgunaan, kami segera memiliki sejumlah pertanyaan:

- Apa penyebab anomali ini?

- Siapa sumbernya?

- Apakah ini anomali independen atau bagian dari insiden yang lebih besar?

- Apa lagi yang terkait dengan anomali ini?

Setelah menerima informasi dari Stealthwatch, Anda perlu memeriksa setiap alarm untuk semua sumber Intelijen Ancaman yang Anda gunakan (selain umpan bawaan di Cisco Stealthwatch) dan membandingkannya dengan fitur keamanan lainnya. Jika Anda tidak memiliki SIEM, maka ini membutuhkan waktu tambahan dan cukup lama, bahkan di antara spesialis. SIEM, seperti platform TI yang menyertainya, membutuhkan banyak uang. Bagaimana cara mengatasi dilema ini?

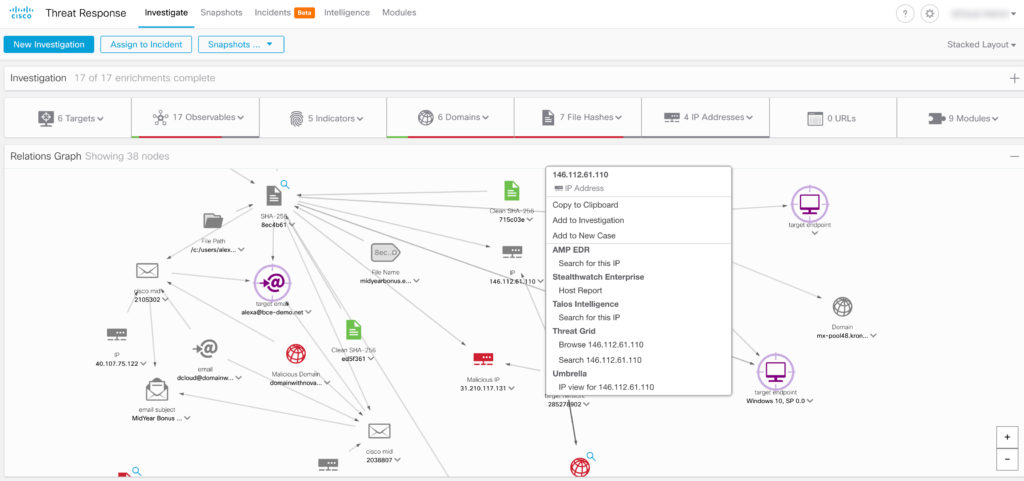

Cisco memiliki solusi yang telah saya tulis lebih dari satu kali di Habré - ini adalah "SOC out of the box" atau Cisco Threat Response - solusi gratis yang melakukan sebagian besar pekerjaan untuk analis IS dan, menerima data kejadian dari berbagai solusi dan solusi Cisco perusahaan ketiga, secara otomatis membandingkannya dan memperkaya mereka dengan data dari berbagai sumber TI, menampilkan jalur pengembangan dan skala insiden dalam hitungan detik. Dari CTR, Anda juga dapat menanggapi insiden yang diidentifikasi dengan mengeluarkan perintah yang sesuai untuk firewall, sistem pencegahan serangan, solusi kelas EDR atau alat pemantauan lalu lintas DNS berbasis cloud.

Anomali yang monitor Stealthwatch dikirim ke CTR Incident Manager, yang memungkinkan Anda untuk melihat acara IB ini bersama dengan acara lain yang diterima dari Cisco Firepower, Cisco AMP untuk Endpoints, Cisco Threat Grid, Cisco Payung, Cisco Payung Keamanan, Cisco Email Security, dll. Menggunakan Security Insight Dashboard, Anda dapat mengirim permintaan ke CTR untuk setiap anomali atau acara yang menarik minat Anda, tanpa memberikan semua telemetri ke CTR dan tanpa meningkatkan risiko mengungkapkan informasi rahasia.

Acara yang dikirim ke RKT kemudian diperkaya dengan konteks tambahan, yang RKT menerima baik dari cara perlindungan lain dan dari berbagai sumber TI eksternal, misalnya, VirusTotal. Integrasi CTR dan Stealthwatch juga berfungsi berlawanan arah. Untuk situs yang membuat Anda curiga atau yang masuk ke dalam log Cisco Firepower atau AMP untuk Endpoints, misalnya, Anda dapat membuat permintaan dari CTR ke Stealthwatch dan mendapatkan informasi lebih lanjut tentang mereka.

Integrasi kami juga memungkinkan Anda untuk menggunakan CTR sebagai bus integrasi dan melalui itu membuat permintaan ke produk Cisco lainnya yang tidak secara langsung terintegrasi dengan Stealthwatch. Misalnya, dengan mengidentifikasi host yang mencurigakan di Stealthwatch, Anda dapat meminta semua informasi IP yang terkait dengannya di Cisco AMP untuk sistem perlindungan titik akhir Endpoints. Anda juga dapat memverifikasi IP ini di sumber TI Cisco Talos eksternal (terlepas dari apakah Anda memiliki lisensi Cisco Steallthwatch Threat Intelligence).

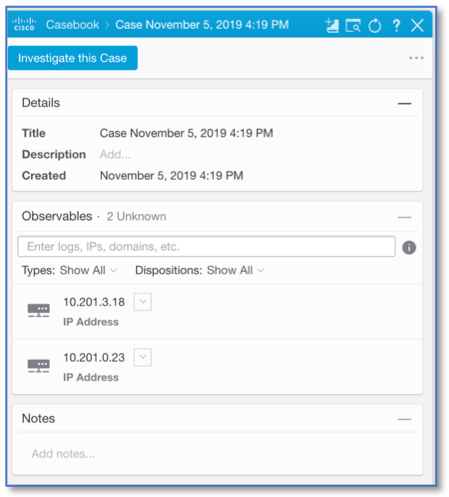

Plugin browser Casebook, yang memungkinkan Anda untuk secara otomatis mengekstrak semua indikator kompromi yang diperlukan dari halaman Web, juga dapat melakukan ini untuk antarmuka Stealthwatch, sehingga mempercepat proses investigasi dan mengurangi waktu yang diperlukan untuk mengumpulkan semua informasi yang diperlukan pada suatu waktu. Tetapi kecepatan adalah salah satu faktor kunci keberhasilan dalam menyelidiki insiden dan mengurangi kerusakan akibatnya.

Setelah Stealthwatch mentransfer peristiwa yang menarik bagi Anda di CTR, kartu insiden dibuat yang berisi semua informasi yang diperlukan tentang anomali, yang dapat diperkaya dengan data dari cara perlindungan lain, termasuk solusi pihak ketiga yang terintegrasi dengan CTR. Jika Stealthwatch sendiri memungkinkan Anda untuk memblokir serangan dengan mengintegrasikan dengan Cisco ISE, maka CTR menawarkan lebih banyak pilihan untuk menetralisir ancaman - mereka dapat diblokir pada node tertentu melalui AMP untuk Endpoints, pada perimeter melalui Cisco Firepower, ke Internet melalui Cisco Umbrella.

Jika Stealthwatch memungkinkan Anda untuk menyelidiki anomali, hanya mengandalkan data telemetri jaringan yang diterima dari peralatan jaringan, maka CTR memperluas fitur ini (dan saya ingat bahwa CTR adalah solusi gratis) dan memungkinkan Anda untuk menampilkan lebih banyak peristiwa keamanan terkait dalam antarmuka grafis, untuk memahami apakah simpul yang menarik bagi kita adalah korban atau sumber ancaman ketika serangan dimulai, apakah itu target atau kita jatuh di bawah distribusi bersama dengan banyak korban lain di seluruh dunia.

Salah satu masalah yang dicatat oleh responden untuk Studi Benchmark CISO Cisco 2019 kami adalah otomatisasi yang buruk dari tugas sehari-hari dalam aktivitas layanan keamanan informasi. 79% pemimpin IS mengatakan bahwa bekerja dengan acara IS dari berbagai alat keamanan menjadi lebih sulit daripada di 2018. Solusi Respon Ancaman Cisco dirancang untuk mendapatkan lebih banyak dari investasi dalam teknologi keamanan informasi Cisco melalui otomatisasi, yang dicapai dengan segera. Jika Anda belum memiliki SIEM, dan sistem keamanan informasi dibangun terutama pada solusi Cisco, maka Anda dapat mencoba untuk mulai membangun proses SecOps dengan Cisco Threat Response yang gratis. Selain itu, CTR secara signifikan mengurangi waktu dan upaya yang diperlukan untuk menyelidiki insiden, menjadikan operasi keamanan informasi Anda lebih efisien dan efektif.