Berita utama minggu lalu adalah kerentanan di perpustakaan crypto Windows terkait dengan salah verifikasi sertifikat digital. Masalahnya ditutup oleh tambalan kumulatif yang dirilis pada hari Selasa, 14 Januari. Menurut Microsoft, tidak ada serangan nyata sebelum pengungkapan informasi. Kerentanan tampaknya menjadi yang pertama kalinya dalam sejarah yang ditemukan oleh Badan Keamanan Nasional AS. Lebih tepatnya, NSA mungkin terlibat dalam pencarian kerentanan dan (mungkin) mengeksploitasi mereka secara teratur, tetapi informasi tersebut ditransmisikan ke vendor atas nama NSA untuk pertama kalinya.

Kerentanan mempengaruhi versi terbaru dari Windows 10 dan Windows Server 2016/2019. Pada skala CVSSv3, peringkatnya di 8.1 poin - cukup serius, tetapi ada peristiwa yang lebih buruk. Untuk sistem yang tidak ditambal, ia membuka kemungkinan serangan MiTM yang sangat dapat dipercaya. Artinya, Anda dapat mengarahkan pengguna ke situs web palsu sehingga peramban bahkan tidak berani bersumpah jika tidak ada atau salah sertifikat. Demikian pula, perangkat lunak dengan sertifikat palsu akan diidentifikasi sebagai sah. Ini tidak berbahaya seperti kerentanan yang ditemukan sebelumnya dalam layanan akses jarak jauh, tetapi cukup buruk untuk kolaborasi yang tidak biasa antara NSA dan Microsoft.

Sumber Utama:

BeritaMicrosoft

BulletinRincian

Posting Blog Microsoft

Penasihat Badan Keamanan Nasional

Bukti Konsep:

Satu ,

Dua ,

TigaSebuah artikel oleh Brian Krebs, yang merupakan orang pertama yang melaporkan kerentanan dan tambalan mendatang

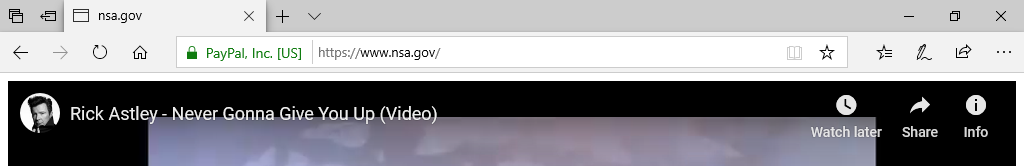

Gambar lucu (

dari sini ):

Dari tangkapan layar, jelas apa masalahnya. Karena kesalahan dalam pustaka Crypt32.dll, Windows melompati langkah penting ketika memeriksa kunci kriptografi yang menggunakan kurva eliptik. Karenanya, dimungkinkan untuk membuat sertifikat Anda sendiri, yang oleh sistem operasi dianggap benar. Kudelski Security telah membuat

situs untuk memeriksa kerentanan. Halaman ditandatangani dengan sertifikat Github palsu, dan setelah menginstal patch, browser harus bersumpah pada domain dan ketidakcocokan sertifikat. Pada sistem yang belum ditambal, sertifikat diakui sebagai valid dan konten halaman ditampilkan:

Laporan pertama dari kerentanan mengklaim bahwa itu berlaku untuk semua versi Windows selama hampir 20 tahun terakhir, tetapi ini tidak demikian. Hanya beberapa versi terbaru Windows 10 dan Windows Server terbaru yang didukung. Windows 7 tidak harus ditambal. Dan itu akan menarik, karena dukungan untuk sistem operasi ini berakhir bulan ini.

Cakupan kerentanan juga dibatasi oleh fitur interaksi perangkat lunak dengan pustaka Windows crypto. Dalam semua kasus, Anda dapat memalsukan tanda tangan digital dari perangkat lunak pihak ketiga. Tidak mungkin untuk memalsukan pembaruan sistem Windows - mereka menggunakan algoritma enkripsi yang berbeda. Dimungkinkan untuk memalsukan sertifikat untuk situs web di browser Internet Explorer, Microsoft Edge dan di browser lain apa pun yang berbasis pada mesin Chromium. Firefox tidak terpengaruh, karena menggunakan sistem validasi sertifikatnya sendiri.

Dalam beberapa kasus, perangkat lunak anti-virus mempertimbangkan keberadaan bukti sertifikat dari tidak berbahayanya program, oleh karena itu, kerentanan secara teoritis dapat memfasilitasi infeksi komputer dengan malware. Namun, menurut Kaspersky Lab, angka seperti itu tidak akan bekerja dengan produk-produknya. Secara umum, kita dapat mengatakan bahwa itu berhasil: sistem yang tidak ditambal berada pada risiko yang agak serius, tetapi untuk ini kita perlu menciptakan kondisi untuk serangan MiTM yang sukses. Jauh lebih berbahaya mungkin adalah

bug di Internet Explorer, yang sudah digunakan dalam serangan nyata dan yang belum ada tambalan.

Apa lagi yang terjadi

Bersamaan dengan bug crypto, kerentanan serius lain dalam Remote Desktop Services

ditutup , yang secara teoritis dapat digunakan untuk mengeksekusi kode arbitrer.

Eksploitasi publik untuk kerentanan kritis pada router Cisco telah muncul. Kerentanan,

ditutup 3 Januari , dapat digunakan untuk mendapatkan kontrol penuh atas perangkat jaringan.

Kerentanan kritis berikutnya

ditemukan dalam plugin untuk Wordpress (InfiniteWP Client dan WP Time Capsule). Sekitar 300 ribu situs terpengaruh, bug memungkinkan Anda untuk mendapatkan hak administrator tanpa memasukkan kata sandi.

Dalam dua tahun, Google

tidak akan lagi mendukung cookie dari situs pihak ketiga - sekarang ini adalah cara utama untuk melacak perilaku pengguna untuk tujuan periklanan.

Pekan lalu, Apple kembali

menolak untuk membuka kunci telepon teroris atas permintaan FBI. Terakhir kali (

pada 2016 ), FBI mengelola sendiri, tetapi sejak saat itu perlindungan ponsel Apple telah meningkat secara serius. Ini pada dasarnya merupakan kelanjutan dari diskusi tentang melemahnya metode enkripsi data untuk tujuan keamanan nasional.