Salam! Selamat datang di pelajaran keenam

Fortinet Getting Started . Dalam

pelajaran terakhir, kami mempelajari dasar-dasar bekerja dengan teknologi NAT di

FortiGate , dan juga merilis pengguna uji kami di Internet. Sekarang saatnya untuk menjaga keamanan pengguna dalam luasnya. Dalam pelajaran ini kita akan mempertimbangkan profil keamanan berikut: Penyaringan Web, Kontrol Aplikasi, serta inspeksi HTTPS.

Untuk berkenalan dengan profil keamanan, kita perlu berurusan dengan satu hal lagi - mode inspeksi.

Secara default, mode Flow Based digunakan. Ini memeriksa file ketika mereka melewati FortiGate tanpa buffering. Segera setelah paket tiba, itu diproses dan diteruskan tanpa menunggu seluruh file atau halaman web diterima. Ini membutuhkan lebih sedikit sumber daya dan memberikan kinerja yang lebih baik daripada mode Proxy, tetapi pada saat yang sama, tidak semua fungsi Keamanan tersedia di dalamnya. Misalnya, sistem pencegahan kebocoran data (DLP) hanya dapat digunakan dalam mode proxy.

Mode proksi bekerja secara berbeda. Ini menciptakan dua koneksi TCP, satu antara klien dan FortiGate, dan yang kedua antara FortiGate dan server. Ini memungkinkannya untuk membatasi lalu lintas, mis. Menerima file lengkap atau halaman web. Memindai file untuk berbagai ancaman dimulai hanya setelah seluruh file telah di-buffer. Ini memungkinkan Anda untuk menerapkan fitur tambahan yang tidak tersedia dalam mode berbasis aliran. Seperti yang Anda lihat, mode ini seharusnya merupakan kebalikan dari Flow Based - keamanan memainkan peran utama di sini, dan kinerja memudar ke latar belakang.

Sangat sering mereka bertanya - mode mana yang lebih baik? Tetapi tidak ada resep umum. Semuanya selalu individual dan tergantung pada kebutuhan dan tugas Anda. Nanti dalam kursus saya akan mencoba untuk menunjukkan perbedaan antara profil keamanan dalam mode Flow dan Proxy. Ini akan membantu untuk membandingkan fungsionalitas dan memutuskan mana yang terbaik untuk Anda.

Mari kita langsung menuju profil keamanan dan menjadi yang pertama untuk mempertimbangkan Penyaringan Web. Ini membantu Anda memantau atau melacak situs web mana yang dikunjungi pengguna. Saya pikir Anda tidak harus menjelaskan lebih jauh tentang perlunya profil seperti itu dalam kenyataan saat ini. Kami akan lebih memahami cara kerjanya.

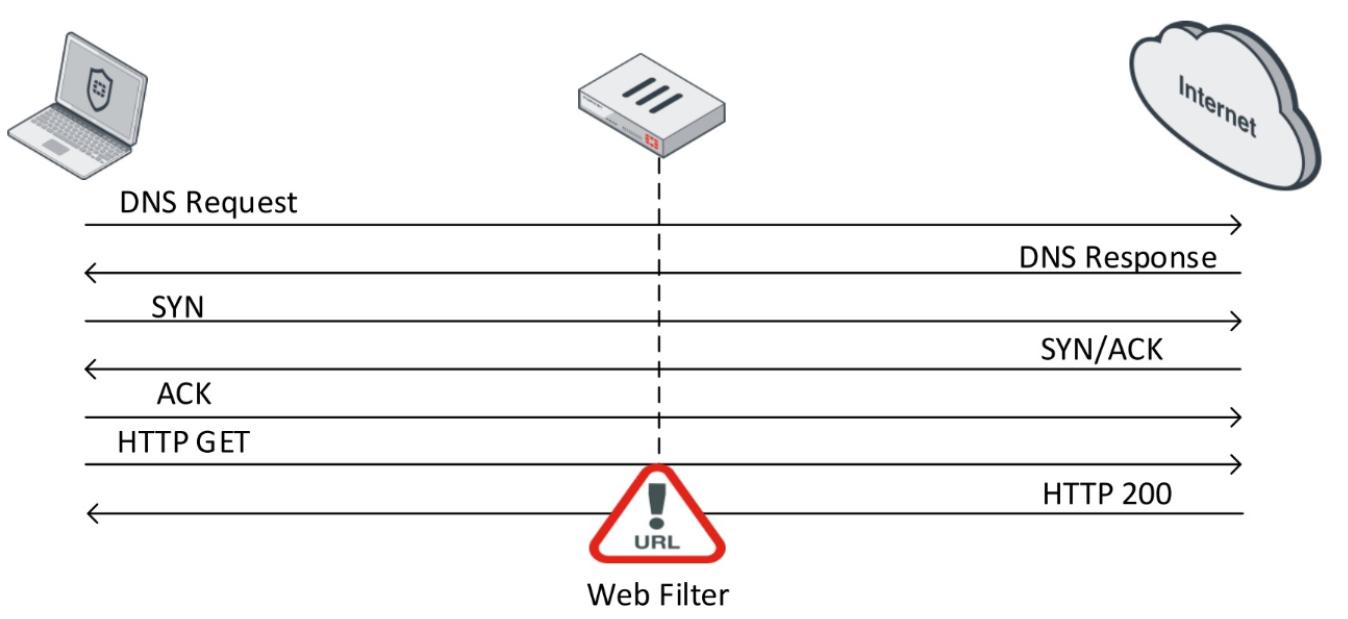

Setelah koneksi TCP dibuat, pengguna, menggunakan permintaan GET, meminta konten situs web tertentu.

Jika server web merespons secara positif, ia mengirim informasi tentang situs web sebagai tanggapan. Di sinilah filter web masuk. Ini memvalidasi konten tanggapan ini. Selama validasi, FortiGate mengirimkan permintaan ke FortiGuard Distribution Network (FDN) secara real time untuk menentukan kategori situs web ini. Setelah menentukan kategori situs web tertentu, filter web, tergantung pada pengaturannya, melakukan tindakan tertentu.

Dalam mode Aliran, tiga tindakan tersedia:

- Izinkan - izinkan akses ke situs web

- Blokir - blokir akses ke situs web

- Monitor - memungkinkan akses ke situs web dan menulisnya ke log

Dalam mode Proxy, dua tindakan ditambahkan:

- Peringatan - beri pengguna peringatan bahwa ia mencoba mengunjungi sumber daya tertentu dan memberikan pilihan kepada pengguna - lanjutkan atau tinggalkan situs web

- Otentikasi - minta kredensial pengguna - ini memungkinkan grup tertentu untuk mengizinkan akses ke kategori situs web yang dibatasi.

Di

FortiGuard Labs, Anda dapat menemukan semua kategori dan subkategori filter web, serta mengetahui kategori mana yang dimiliki situs web tertentu. Secara umum, untuk pengguna solusi Fortinet ini adalah situs yang agak berguna, saya menyarankan Anda untuk mengenalnya lebih baik di waktu luang Anda.

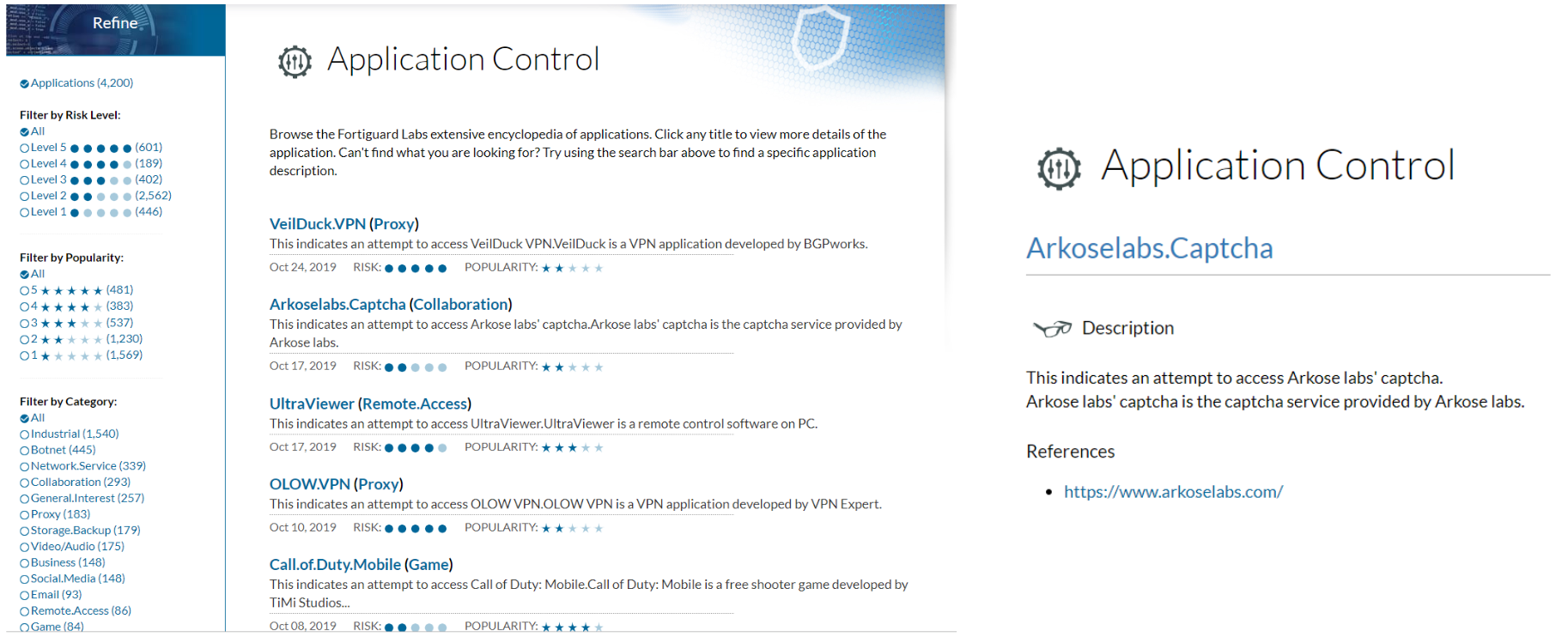

Anda dapat mengatakan sedikit tentang Kontrol Aplikasi. Nama tersebut menunjukkan bahwa ia memungkinkan Anda untuk mengontrol operasi aplikasi. Dan dia melakukan ini dengan bantuan pola berbagai aplikasi, yang disebut tanda tangan. Berdasarkan tanda tangan ini, ia dapat menentukan aplikasi tertentu dan menerapkan tindakan spesifik untuk itu:

- Izinkan - bolehkan

- Monitor - aktifkan dan tulis ini ke log

- Blokir - nonaktifkan

- Karantina - rekam acara di log dan blokir alamat IP untuk waktu tertentu

Anda juga dapat melihat tanda tangan yang ada di

FortiGuard Labs .

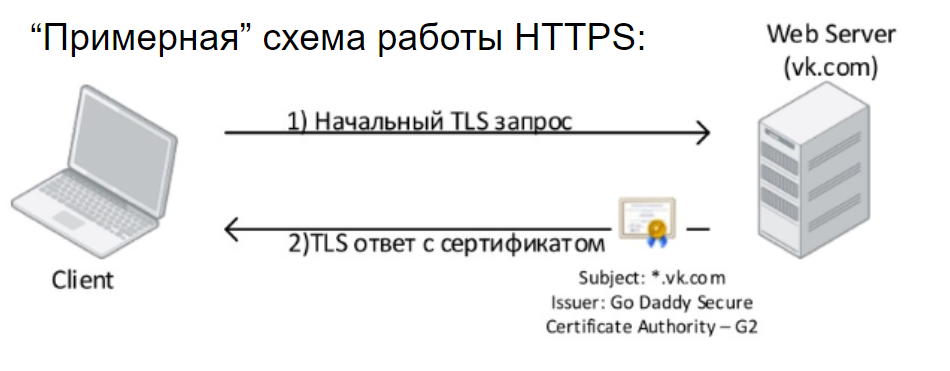

Sekarang pertimbangkan mekanisme inspeksi HTTPS. Menurut statistik untuk akhir 2018, pangsa lalu lintas HTTPS melebihi 70%. Artinya, tanpa menggunakan inspeksi HTTPS, kita hanya dapat menganalisis sekitar 30% dari lalu lintas yang melalui jaringan. Untuk mulai dengan, kami akan mempertimbangkan operasi HTTPS dalam perkiraan kasar.

Klien memulai permintaan TLS ke server web dan menerima respons TLS, dan juga melihat sertifikat digital yang harus dipercaya untuk pengguna ini. Ini adalah batas minimum yang perlu kita ketahui tentang pekerjaan HTTPS, pada kenyataannya, skema kerjanya jauh lebih rumit. Setelah berjabat tangan TLS yang sukses, transmisi data dalam bentuk terenkripsi dimulai. Dan itu bagus. Tidak ada yang bisa mengakses data yang Anda tukarkan dengan server web.

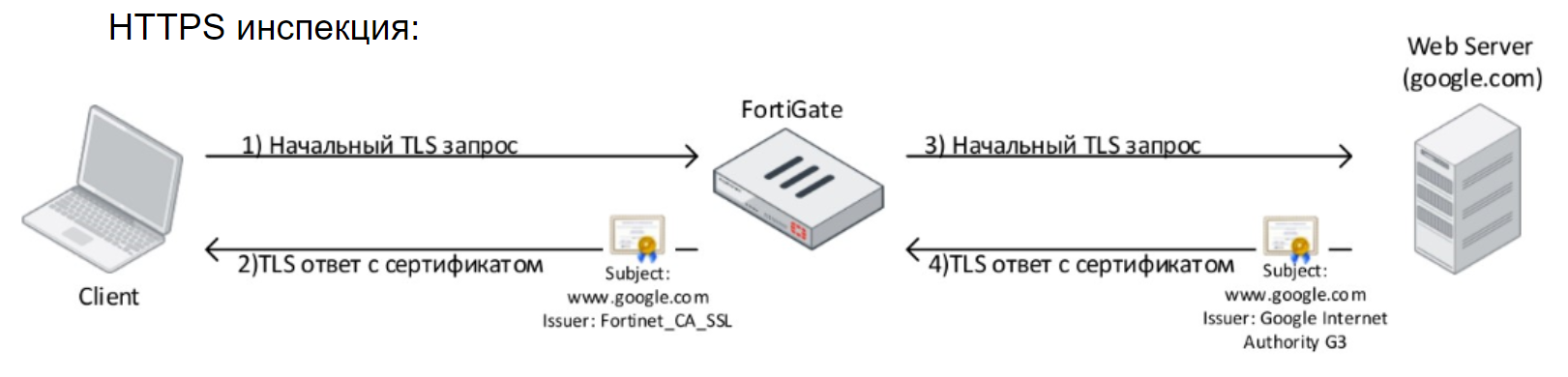

Namun, untuk perusahaan keamanan, ini benar-benar sakit kepala, karena mereka tidak dapat melihat lalu lintas ini dan memeriksa isinya dengan antivirus, atau sistem pencegahan intrusi, atau sistem DLP, tidak ada apa-apa. Ini juga secara negatif mencerminkan kualitas definisi aplikasi dan sumber daya web yang digunakan dalam jaringan - hanya yang berhubungan dengan topik pelajaran kita. Teknologi inspeksi HTTPS dirancang untuk mengatasi masalah ini. Esensinya sangat sederhana - pada kenyataannya, perangkat yang terlibat dalam inspeksi HTTPS, mengatur serangan di Man In The Middle. Kelihatannya seperti ini: FortiGate memotong permintaan pengguna, mengatur koneksi HTTPS dengannya, dan dari sana sendiri membangkitkan sesi HTTPS dengan sumber daya yang diakses pengguna. Pada saat yang sama, sertifikat yang dikeluarkan oleh FortiGate akan terlihat di komputer pengguna. Itu harus tepercaya agar peramban mengizinkan koneksi.

Sebenarnya, pemeriksaan HTTPS adalah hal yang agak rumit dan memiliki banyak keterbatasan, tetapi kami tidak akan menganggap ini sebagai bagian dari kursus ini. Saya hanya akan menambahkan bahwa pengenalan pemeriksaan HTTPS bukan masalah menit, biasanya memakan waktu sekitar satu bulan. Penting untuk mengumpulkan informasi tentang pengecualian yang diperlukan, membuat pengaturan yang sesuai, mengumpulkan umpan balik dari pengguna, dan menyesuaikan pengaturan.

Teori di atas, serta bagian praktisnya, disajikan dalam tutorial video ini:

Dalam pelajaran berikutnya, kita akan melihat profil keamanan lainnya: antivirus dan sistem pencegahan intrusi. Agar tidak ketinggalan, tetap ikuti perkembangan di saluran berikut: