Dalam banyak kasus, insinyur sosial yang sukses memiliki kualitas manusia yang kuat. Mereka menawan, sopan dan sederhana - kualitas sosial yang diperlukan untuk membangun koneksi dan kepercayaan yang cepat.

Kevin Mitnick

Memeriksa kesadaran personel akan ancaman keamanan informasi adalah salah satu kasus paling populer. Itu dilakukan, sebagai suatu peraturan, dengan metode rekayasa sosial.

Posting ini ditulis oleh saya bekerja sama dengan rekan-rekan Pemantau Perspektif berdasarkan kasus nyata yang dikerjakan oleh kelompok kerja kami dalam praktik.

Tujuan: verifikasi kepatuhan dengan kebijakan IS oleh karyawan.

Metode: rekayasa sosial.

Tujuan lokal: mendapatkan informasi yang akan memungkinkan implementasi serangan "hak istimewa eskalasi".

Tahapan melakukan program sosial tidak jauh berbeda dari tahap pentest.

Perencanaan

Hal utama dalam jejaring sosial adalah menetapkan tujuan yang jelas. Tanpa penetapan tujuan, bertindak secara acak, Anda akan mencapai sedikit, hanya mengubah jaringan sosial menjadi sebuah stan, dan diri Anda menjadi badut.

Kami menetapkan tujuan: buka administrator sistem dan dapatkan informasi darinya tentang struktur akun, struktur kata sandi, idealnya - dapatkan kata sandi itu sendiri.

Pengumpulan dan analisis informasi

Ini adalah tahap terpanjang dan membosankan. Melalui mata orang yang tidak tahu apa-apa, pekerjaan seorang insinyur sosial terdiri dari percakapan telepon, di mana ia, dengan kekuatan sihir, bakat dan pesona, mengambil informasi rahasia dari pengguna yang tidak menaruh curiga. Pada kenyataannya, pengumpulan / negosiasi informasi berkorelasi sebagai pelatihan / kinerja yang melelahkan selama beberapa hari di kejuaraan atlet.

Yang kami butuhkan: informasi paling lengkap tentang karyawan perusahaan yang diserang. Yaitu: nama, posisi, kontak, wewenang. Informasi yang paling penting adalah teknologi yang digunakan di perusahaan. Informasi tentang perusahaan itu sendiri juga diperlukan: posisi pasar, kondisi keuangan, rumor, gosip (yang terakhir sangat menarik, karena mengungkapkan situasi informal di perusahaan).

Apa yang kami gunakan: situs web organisasi, mengumpulkan informasi tentang sumber terbuka, phishing, dan beberapa informasi yang dapat diberikan pelanggan.

Phishing adalah solusi yang ideal, tetapi bagi peretas putih itu tidak selalu mungkin dari sudut pandang kontrak dengan pelanggan. Kami sedang menyiapkan surat yang berisi lampiran berbahaya atau tautan ke situs phishing. Tujuannya adalah untuk mendapatkan kredensial pengguna nyata.

Agar email phishing mencapai sasaran, Anda perlu mempelajari informasi tentang perusahaan dan spesifikasinya dengan cermat. Teknologi apa yang digunakan di perusahaan? Di mana kantor itu berada? Bonus apa yang ditawarkan karyawan? Masalah apa yang dimiliki perusahaan?

Contoh email phising:

Anda dapat membuat beberapa huruf, yang masing-masing difokuskan pada kelompok sasarannya.

Apakah pelanggan anti-phishing? Oke, kami mempersenjatai diri dengan kesabaran dan menyaring sumber terbuka: situs kerja, situs ulasan, jejaring sosial, blog, forum, grup tematik. Bersiaplah untuk membunuh beberapa hari untuk pekerjaan yang membosankan dan seringkali tanpa rasa terima kasih.

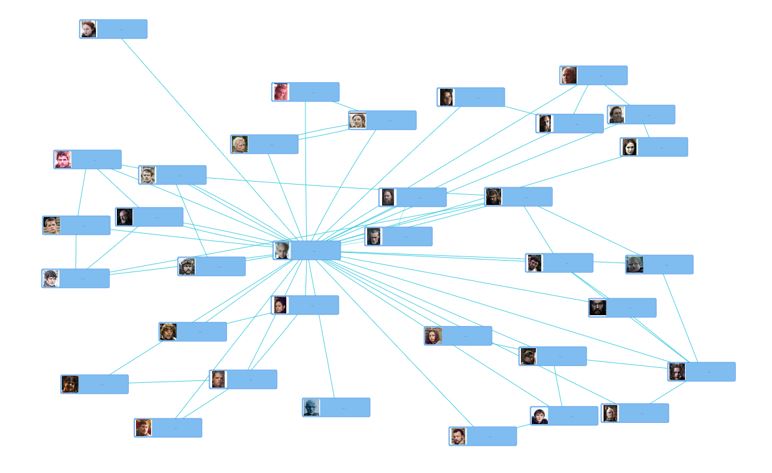

Mengumpulkan informasi dari sumber-sumber publik secara manual adalah tugas yang melelahkan. Karena salah satu produk yang dikembangkan oleh perusahaan kami adalah kumpulan data tentang sumber terbuka, tahap ini membutuhkan sedikit waktu, karena semuanya dilakukan dengan cukup cepat, komunikasi antar objek yang menarik dibangun secara otomatis.

Skema persahabatan dari akun nyata. Foto diganti.

Hasil akhir dari tahap ini adalah sebagai berikut:

- perkiraan struktur organisasi perusahaan yang diserang;

- struktur email karyawan

- daftar calon karyawan dengan tulisan;

- kontak karyawan, telepon, email, akun di jejaring sosial.

Eksploitasi kerentanan

Dari semua pengguna, kita perlu memilih beberapa korban: mereka yang kita panggil dan yang kita panggil. Untuk memikirkan koneksi mereka, berdasarkan analisis akun jejaring sosial, tulislah dugaan potret psikologis tersebut.

Jika tujuan kami adalah administrator sistem, maka grup target adalah sebagai berikut: penerimaan, sekretaris, jam, akuntansi, staf dukungan teknis dan, pada kenyataannya, admin.

Secara kondisional, berdasarkan tingkat kerentanan terhadap serangan, kami membagi pengguna menjadi beberapa kelompok berikut.

Paranoid. Anda tidak akan mendapatkan apa pun dari ini. Tidak masalah mengapa mereka seperti itu, sebagai seorang anak, ibu saya melarang berbicara dengan orang asing atau baru saja menerima meronta-ronta dari penjaga jahat. Mereka dikenali oleh bahasa kain, dingin dan formalisme.

Biasa saja. Pegawai seperti itu tidak terlalu peduli siapa yang memanggilnya dan mengapa. Bahkan sebelum dia mengangkat telepon, dia sudah memikirkan cara untuk menyingkirkanmu secepat mungkin, tidak peduli siapa kamu dan apa yang kamu butuhkan. Dalam sebagian kecil kasus, justru karena omong kosong mereka, karyawan seperti itu akan memberi Anda semua informasi yang diperlukan. Paling sering merujuk pada makan siang, akhir hari kerja, pekerjaan atau kurangnya otoritas.

Pengecut. Karyawan yang takut mati tidak untuk menyenangkan atasan mereka, untuk melanggar aturan atau perintah, secara umum, mereka yang takut akan kursi mereka pada detik ini menang atas pemikiran kritis. Lebih banyak bos logam dalam suara Anda, dan Anda memecahkannya.

Baik hati, orang baik, dengan tulus siap membantu. Tetapi pada saat yang sama, mereka tidak berusaha mencari tahu siapa yang sebenarnya mereka bantu. Tapi ini adalah target audiens kami.

Bagaimana membedakan beberapa dari yang lain? Pelatihan, pengetahuan psikologi, naluri, akting, pengalaman.

Jadi, berdasarkan analisis profil karyawan jejaring sosial, kami memilih 2 korban: seorang sekretaris dengan seorang yang disegani dan seorang admin. Tentu saja, lebih disukai bukan 2, tetapi 5-6. Pilihan terbaik adalah kepribadian yang cerah dengan fitur yang diucapkan yang mudah dibayangkan dan digambarkan. Skenario serangan juga perlu ditulis dengan mempertimbangkan kekhasan psikologi dan koneksi "korban" yang ditemukan. Memanggil karyawan acak yang meminta kata sandi adalah suatu kegagalan.

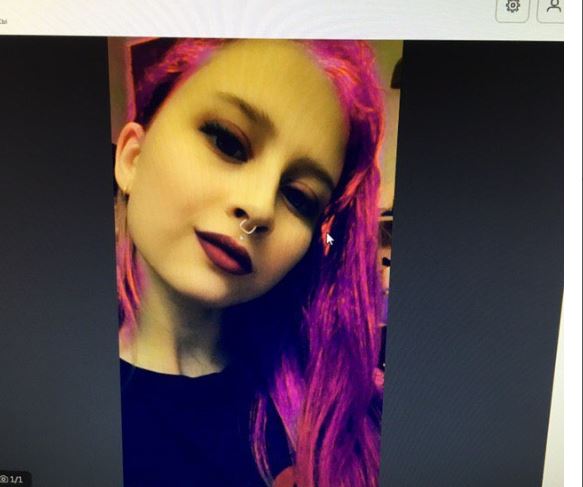

Korban, atas nama siapa panggilan akan dilakukan: sekretaris dihormati Ekaterina Petrova, 21 tahun, telah bersama perusahaan selama enam bulan, belajar di absensi sebagai seorang ekonom. Riasan cerah, rambut merah muda, banyak foto di jejaring sosial, akun di Tinder.

Kami memanggil Dmitry, seorang karyawan departemen dukungan teknis, berusia 35 tahun, pengalaman kerja di perusahaan selama 5 tahun, masih lajang, ingin mengubah pekerjaannya. Ini penting karena ada kemungkinan bahwa karyawan secara psikologis kurang bergaul dengan perusahaan dan lebih mengabaikan keamanan.

Mengembangkan skenario serangan

Legenda: Seorang gadis cuti sakit tidak dapat memasukkan surat kerja melalui owa. Dia perlu membuat buletin untuk manajer puncak mengenai waktu konferensi tertutup. Dia memasukkan kata sandi salah 3 kali dan meminta untuk mengirimnya kata sandi sementara, berjanji untuk mengubah kata sandi pada login pertama. Legenda harus diciptakan terlebih dahulu dan dihafalkan untuk menghindari situasi "Stirlitz tidak pernah sedekat itu dengan kegagalan." Berimprovisasi masih harus dan tingkat kekacauan lebih baik untuk mengurangi.

Yang utama adalah kepercayaan diri, jangan biarkan orang di ujung lain pulih. Hilang, bingung, mulai bergumam, lupa namamu, tidak dapat menemukan dengan cepat apa yang harus dijawab - hilang.

Skrip Panggilan:

- Redup, hai! Ini Katya. Punya waktu sebentar?

- hai! Apa itu Katya?

- Ya saya! Katya Petrova, dengan resepsi. Redup, simpan.Lebih lanjut, beberapa skenario dimungkinkan:

- Dima tidak ingat siapa Katya, tapi dia malu mengakuinya.

- Dima "mengenali" Katya.

- Katya berdiri di sebelah Dima, dan dia terkejut dengan apa yang terjadi.

Dalam hal ini, dia kemungkinan besar akan mengatakan sesuatu seperti "Apa?" Apa itu Katya ?? ”dan yang tersisa hanyalah menutup telepon dan tidak pernah lagi memanggil Dima dari nomor ini. Karena itu, ada beberapa target potensial untuk menyerang terlebih dahulu.

Katakanlah semuanya baik-baik saja dengan kami dan Dima siap untuk berdialog.

- Apa yang terjadi?

- Redup, aku di rumah, cuti sakit. Saya tidak bisa masuk ke kotak surat umum kami reeception@xxx.ru, tetapi saat ini saya benar-benar perlu membuat milis untuk puncak kami hari ini. Sentry, Ivanova akan membunuhku. (Ivanova, seperti yang kami temukan selama pengumpulan informasi, adalah manajer langsung Katina) .

Selama panggilan, perlu untuk memindai kondisi emosional Dima dengan kecepatan kilat. Apakah dia berhubungan? Apakah dia tertahan? Apakah dia sedang terburu-buru? Apakah dia menggoda Katya? Apakah dia acuh tak acuh? Jika Dima memiliki hobi yang Anda baca di jejaring sosial, Anda juga dapat mengacaukannya, tetapi sangat hati-hati agar tidak memutar ulang. Di sini Anda akan membutuhkan semua empati Anda. “Hitung” seseorang, pilih nada yang tepat - kata sandi ada di saku Anda.

Anda dapat menyimpan foto Katya di depan mata Anda. Untuk beberapa waktu Anda harus menjadi Katya sendiri sampai ke sumsum tulang.

Selanjutnya, pertimbangkan 2 opsi.

1) Dima adalah orang yang ceria, dia tertarik untuk mengobrol, dan dia siap membantu.

- Apa yang kamu gagal? Sudahkah Anda memeriksa tata letak dan batasnya?

"Kenapa aku tidak bisa mampir?" Ya, saya salah memasukkan kata sandi 3 kali. Jadi dia membuat, kita tidak menggunakan kotak ini begitu sering. Saya lupa bahwa kita memiliki "si" atau "es." Ya, saya tetap mencobanya, dan ini dia 3 kali bukan itu, saya ingat, tetapi tidak ada lagi upaya, itu dikunci. Apa yang harus dilakukan !!! Ivanov akan membunuhku, seolah dia akan membunuhku. Bantu Dimaan ... Bisakah Anda memberikan saya kata sandi sementara di troli? Dan di pintu masuk pertama saya akan mengubahnya kembali.Ada banyak opsi percakapan. Saya lupa kapsul, mencampuradukkan tata letak, memilih browser yang salah. Gagasan umum adalah bahwa Katya akan menyiksa Dima dengan kebodohannya, berkicau dan pertanyaan-pertanyaan bodoh sampai dia meludah dan mendikte atau mengirim kata sandi baru.

Setelah mengubah kata sandi, Anda akan memiliki sejumlah waktu, tepatnya hingga saat ketika seseorang mencoba masuk dengan kata sandi yang biasa dan memanggil dukungan teknis. Apa yang bisa diambil di kotak umum sekretariat? Yah, misalnya, unduh direktori dengan kontak karyawan.

Dalam membela Dima, saya dapat mengatakan bahwa situasi dalam pekerjaan dukungan teknis tidak sama, dan pengguna terkadang menunjukkan ketidakmampuan belajar yang lebih besar dan kelupaan.

2) Dima adalah tipe suram, non-kontak.

- Dmitry, saya perlu akses jarak jauh ke email. Sehubungan dengan kebutuhan produksi. Saya sangat perlu. Yang berarti tidak ada permintaan, saya di rumah, cuti sakit. Ya, saya meminta Anda sebagai pengecualian untuk mengajukan permintaan sendiri! Nama saya Petrova Ekaterina Ivanovna, sekretariat departemen. Saya sangat perlu melakukan milis untuk manajemen senior. Haruskah saya menulis kepada manajemen bahwa saya tidak bisa melakukan buletin ini karena kesalahan karyawan dukungan teknis?Dan sekarang jawaban sempurna Dima: "Catherine yang terhormat, saya meminta Anda untuk menelepon kembali dari nomor telepon yang ditentukan dalam sistem informasi perusahaan. Saya tidak berhak memberi tahu Anda kata sandi. "

Tujuan dari tes kesadaran ini bukan untuk menghukum Dima yang malang, yang telah membocorkan kata sandi kepada seorang gadis dengan rambut merah muda. Hal utama adalah mengidentifikasi dan menghilangkan kelemahan.

Apa yang harus dilakukan perusahaan di mana audit rekayasa sosial mengungkapkan banyak kerentanan terkait faktor manusia? Rekomendasi kami:

- pelatihan personel berkala dalam dasar-dasar keamanan informasi, pelatihan yang melibatkan perusahaan khusus;

- memeriksa kesadaran karyawan tentang masalah keamanan informasi;

- karyawan harus tahu persis informasi apa yang dirahasiakan;

- melatih karyawan TI dalam menghadapi rekayasa sosial.

Titik terlemah dari sistem adalah orang tersebut. Jika Anda tidak memperhatikan faktor manusia, maka tidak peduli seberapa aman dan konsisten dengan semua standar dan praktik terbaik sistem Anda, Anda akan kehilangan data melalui pengguna biasa.