Saya terus menerbitkan solusi yang dikirim untuk

diproses lebih lanjut dari situs

HackTheBox . Saya berharap ini akan membantu setidaknya seseorang untuk berkembang di bidang keamanan informasi. Pada artikel ini kita akan berkenalan dengan konversi teks-ke-suara dan menemukan injeksi SQL dalam API, mengirim port melalui SSH, dan juga melakukan RCE menggunakan Java Debug Wire Protocol untuk debugging jarak jauh.

Koneksi ke laboratorium adalah melalui VPN. Dianjurkan untuk tidak terhubung dari komputer kerja atau dari host di mana data yang penting bagi Anda tersedia, karena Anda berakhir di jaringan pribadi dengan orang-orang yang mengetahui sesuatu di bidang keamanan informasi :)

Informasi OrganisasiTerutama bagi mereka yang ingin mempelajari sesuatu yang baru dan berkembang di bidang informasi dan keamanan komputer, saya akan menulis dan berbicara tentang kategori berikut:

- PWN;

- kriptografi (Crypto);

- teknologi jaringan (Jaringan);

- membalikkan (Reverse Engineering);

- steganografi (Stegano);

- pencarian dan eksploitasi kerentanan WEB.

Selain itu, saya akan membagikan pengalaman saya dalam forensik komputer, analisis malware dan firmware, serangan pada jaringan nirkabel dan jaringan area lokal, melakukan pentest dan menulis eksploitasi.

Agar Anda dapat mengetahui tentang artikel baru, perangkat lunak, dan informasi lainnya, saya membuat

saluran di Telegram dan

grup untuk membahas masalah apa pun di bidang ICD. Juga, saya pribadi akan mempertimbangkan permintaan pribadi Anda, pertanyaan, saran dan rekomendasi

secara pribadi dan akan menjawab semua orang .

Semua informasi disediakan hanya untuk tujuan pendidikan. Penulis dokumen ini tidak bertanggung jawab atas kerusakan yang disebabkan seseorang sebagai akibat dari menggunakan pengetahuan dan metode yang diperoleh sebagai hasil dari mempelajari dokumen ini.

Kecerdasan

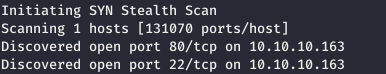

Pemindaian port

Mesin ini memiliki alamat IP 10.10.10.163, yang saya tambahkan ke / etc / hosts.

10.10.10.163 ai.htb

Pertama, kami memindai port terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, pertama-tama saya akan melakukan ini dengan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 1000 paket per detik.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.163 --rate=1000

Selanjutnya, Anda perlu mengumpulkan lebih banyak informasi tentang port yang dikenal. Untuk melakukan ini, gunakan nmap dengan opsi -A.

nmap -A ai.htb -p22,80

Sebagai berikut dari laporan nmap, SSH dan server web berjalan pada host. Pergi ke situs dan berkeliaran di halaman sedikit, kami memilih yang paling menarik - dari formulir untuk mengirim file WAV.

Tapi untuk berjaga-jaga, saya memeriksa direktori dengan gobuster. Dalam parameter, tentukan jumlah aliran 128 (-t), URL (-u), kamus (-w) dan ekstensi yang menarik bagi kami (-x).

gobuster dir -t 128 -u

ai.htb -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html, php, conf, txt

Halaman db.php tidak memberikan apa-apa, tetapi intelligence.php memberi kami informasi tentang situs tersebut.

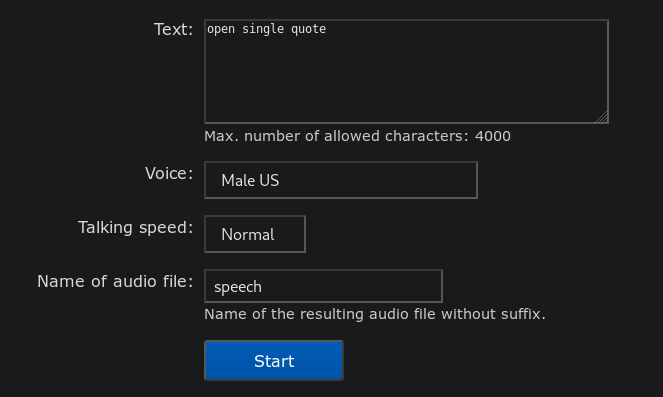

Situs ini menggunakan juru bahasa. Artinya, file yang kami kirim akan ditafsirkan menjadi teks. Mari kita uji asumsi dengan

penerjemah teks online berikut

di WAV .

Asumsinya benar - situs mengartikan teks.

Titik masuk

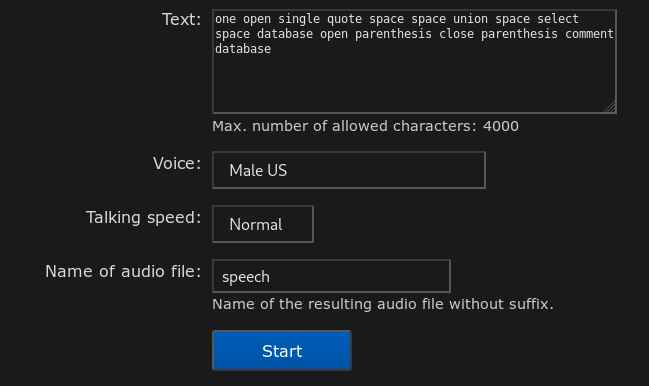

Untuk beberapa alasan saya yakin dengan SSTI, tetapi setelah kegagalan, mengingat tentang db.h kami akan mengirimkan penawaran. Tetapi pengiriman saja tidak berfungsi, karena situs menggunakan API, yang menafsirkan karakter secara berbeda. Daftar lengkapnya dapat ditemukan di

sini .

Dan kami mendapatkan kesalahan SQL. Sekarang lakukan injeksi.

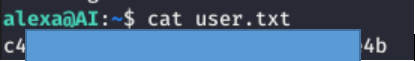

PENGGUNA

Dan dengan cara yang sama kita mendapatkan kata sandi.

Dan dengan kredensial kami terhubung melalui SSH.

ROOT

Seperti biasa, kami menghitung menggunakan skrip LinEnum.

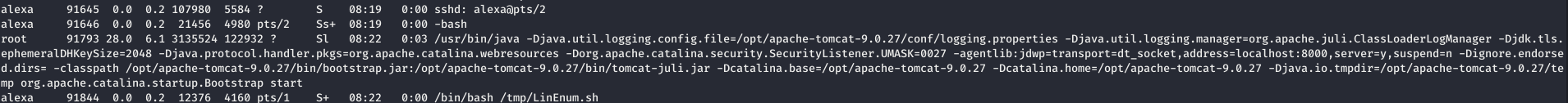

Setelah melihat hasil skrip, kami berhenti pada proses menarik yang berjalan sebagai root - program Java.

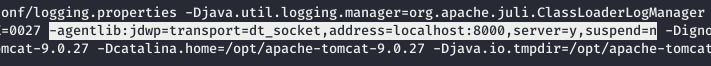

Namun yang lebih menarik, program ini mendukung koneksi ke port 8000.

Ini juga dikonfirmasi oleh daftar senyawa aktif.

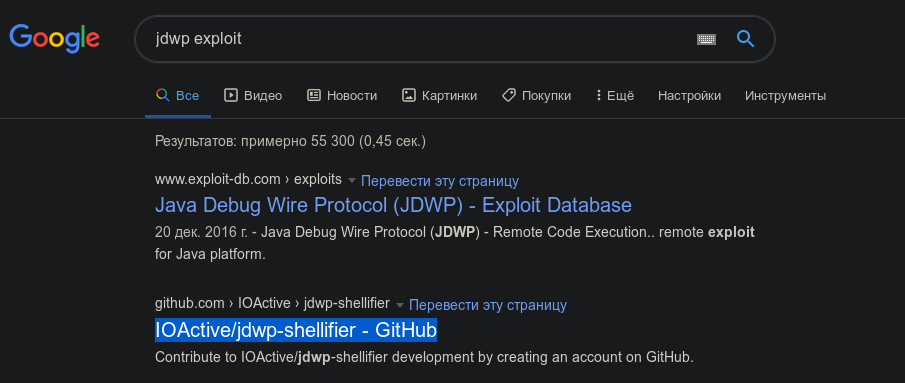

Anda juga dapat melihat bahwa ia menggunakan Java Debug Wire Protocol (JWDB), sebuah protokol untuk komunikasi antara debugger jarak jauh dan JVM. Setelah mencari eksploit, kami menemukan

skrip yang membantu membuat RCE .

Script ini mengambil sebagai argumen alamat host, port, dan perintah yang akan dieksekusi.

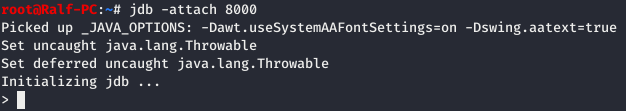

Mari kita mulai dengan port 8000.

ssh -L 8000:localhost:8000 alexa@10.10.10.163

Konsol ssh biasa akan terbuka di jendela ini, tetapi sekarang semua panggilan ke port 8000 dari host lokal akan secara otomatis ditransfer ke port 8000 dari mesin jarak jauh.

Mari kita periksa: di terminal lain kami mencoba untuk terhubung ke port ini menggunakan jdb.

Sejak koneksi berlalu, kami akan menulis shell terbalik pada host, yang akan dieksekusi sebagai tim.

Jalankan skrip yang diunduh dengan semua parameter yang diperlukan.

Dan setelah pesan tentang perintah yang berhasil dieksekusi, kami mengamati koneksi.

Seperti yang Anda lihat, kami mendapat akses administratif.

Anda dapat bergabung dengan kami di

Telegram . Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.