Quase um bilhão de dispositivos Android vulneráveis ao acesso remoto via MMS

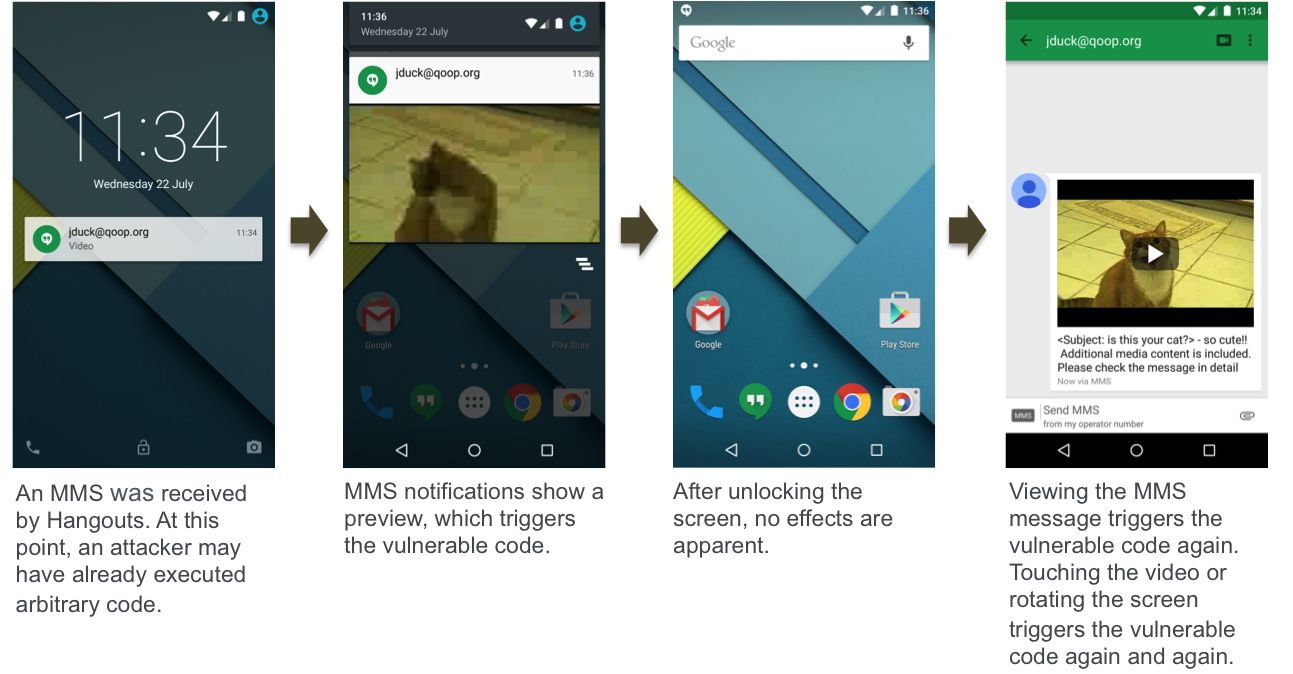

As capturas de tela mostram um possível processo de infecção do telefone. O usuário recebe uma mensagem, uma notificação sobre ela aparece na tela - e, neste momento, o malware já está ativado. Na tela desbloqueada, nada suspeito é visível. Abrir uma mensagem reativará o malware.

As capturas de tela mostram um possível processo de infecção do telefone. O usuário recebe uma mensagem, uma notificação sobre ela aparece na tela - e, neste momento, o malware já está ativado. Na tela desbloqueada, nada suspeito é visível. Abrir uma mensagem reativará o malware.

Os especialistas em segurança de computadores da Zimperium escreveram ontem em seu blogsobre a vulnerabilidade que eles descobriram de uma das bibliotecas incorporadas ao sistema operacional. O Stagefright é uma biblioteca para processar arquivos de mídia de vários formatos. Um funcionário da empresa encontrou erros graves, o que, na pior das hipóteses, permitiria assumir o controle do smartphone mesmo sem a intervenção do usuário, enviando uma mensagem MMS especialmente formada. A vulnerabilidade está presente em 95% dos dispositivos Android, cujo número atualmente é estimado em um bilhão.Como a mídia de processamento e decodificação leva muito tempo para o processador, a biblioteca é escrita em C ++ para garantir um bom desempenho. E essa linguagem é mais complexa e de nível mais baixo que a usual para Java Android, e os programas, de acordo com especialistas do Zimperium, são mais propensos a erros relacionados a vazamentos de memória.Então aconteceu desta vez. Para atacar um invasor, basta saber o seu número de telefone. Um arquivo de mídia especialmente projetado enviado para esse número via MMS pode não apenas executar imediatamente um código arbitrário no telefone após o recebimento da mensagem, mas também excluir completamente a mensagem maliciosa depois disso. O proprietário do telefone nem precisa abrir nenhum arquivo suspeito - no final do processo, ele verá apenas uma notificação sobre o MMS recebido. As vulnerabilidades são afetadas por smartphones com versões do sistema operacional começando com 2.2. Em dispositivos com SO versão 4.3 (Jelly Bean) e posterior, esse ataque será mais difícil. Além de enviar uma mensagem MMS, os invasores podem explorar um erro no processamento de arquivos de mídia e, por exemplo, atraindo um usuário para um site mal-intencionado. Os detalhes serão revelados nas conferências de hackers da Black Hat USA em 5 de agosto e no DEF CON 23 em 7 de agosto.O Zimperium não apenas enviou uma mensagem de vulnerabilidade ao Google, mas também propôs sua própria versão de patches. O gigante da Internet respondeu rapidamente e começou a lançar atualizações para várias versões do sistema operacional. É verdade que o processo de atualização de smartphones não é rápido e não é 100% confiável, dado o uso na vida cotidiana de dispositivos com as mais diferentes versões do sistema operacional. Segundo especialistas em segurança, é improvável que os dispositivos com mais de um ano e meio recebam as atualizações necessárias.

As vulnerabilidades são afetadas por smartphones com versões do sistema operacional começando com 2.2. Em dispositivos com SO versão 4.3 (Jelly Bean) e posterior, esse ataque será mais difícil. Além de enviar uma mensagem MMS, os invasores podem explorar um erro no processamento de arquivos de mídia e, por exemplo, atraindo um usuário para um site mal-intencionado. Os detalhes serão revelados nas conferências de hackers da Black Hat USA em 5 de agosto e no DEF CON 23 em 7 de agosto.O Zimperium não apenas enviou uma mensagem de vulnerabilidade ao Google, mas também propôs sua própria versão de patches. O gigante da Internet respondeu rapidamente e começou a lançar atualizações para várias versões do sistema operacional. É verdade que o processo de atualização de smartphones não é rápido e não é 100% confiável, dado o uso na vida cotidiana de dispositivos com as mais diferentes versões do sistema operacional. Segundo especialistas em segurança, é improvável que os dispositivos com mais de um ano e meio recebam as atualizações necessárias.Source: https://habr.com/ru/post/pt382229/

All Articles